สรุปโดยย่อเกี่ยวกับสิ่งที่เกิดขึ้นกับ Emotet นับตั้งแต่การกลับมาในเดือนพฤศจิกายน 2021

Emotet เป็นตระกูลมัลแวร์ที่เปิดใช้งานตั้งแต่ปี 2014 ดำเนินการโดยกลุ่มอาชญากรไซเบอร์ที่รู้จักกันในชื่อ Mealybug หรือ TA542 แม้ว่ามันเริ่มต้นจากการเป็นโทรจันธนาคาร แต่ต่อมาก็พัฒนาเป็นบ็อตเน็ตที่กลายเป็นหนึ่งในภัยคุกคามที่แพร่หลายมากที่สุดทั่วโลก Emotet แพร่กระจายผ่านอีเมลสแปม มันสามารถสกัดข้อมูลจากและส่งมัลแวร์ของบุคคลที่สามไปยังคอมพิวเตอร์ที่ถูกบุกรุก ผู้ประกอบการ Emotet ไม่พิถีพิถันกับเป้าหมายมากนัก ติดตั้งมัลแวร์บนระบบที่เป็นของบุคคลเช่นเดียวกับบริษัทและองค์กรขนาดใหญ่

ในเดือนมกราคม 2021 Emotet เป็นเป้าหมายของ จับกุม อันเป็นผลจากความร่วมมือระดับนานาชาติของแปดประเทศที่ประสานงานโดย Eurojust และ Europol อย่างไรก็ตาม แม้จะมีการดำเนินการนี้ Emotet ก็กลับมามีชีวิตอีกครั้งในเดือนพฤศจิกายน 2021

- Emotet เปิดตัวแคมเปญสแปมหลายรายการตั้งแต่ปรากฏขึ้นอีกครั้งหลังจากการลบออก

- ตั้งแต่นั้นมา Mealybug ได้สร้างโมดูลใหม่หลายโมดูลและปรับปรุงและปรับปรุงโมดูลที่มีอยู่ทั้งหมดหลายครั้ง

- ในเวลาต่อมา ผู้ประกอบการ Emotet ได้ใช้ความพยายามอย่างมากในการหลีกเลี่ยงการตรวจสอบและติดตามบ็อตเน็ตตั้งแต่มันกลับมา

- ขณะนี้ Emotet เงียบและไม่ได้ใช้งาน ส่วนใหญ่อาจเป็นเพราะไม่สามารถหาเวกเตอร์โจมตีใหม่ที่มีประสิทธิภาพได้

แคมเปญสแปม

หลังจากการกลับมาตามด้วยแคมเปญสแปมหลายรายการในช่วงปลายปี 2021 ต้นปี 2022 ก็ยังคงดำเนินต่อไปด้วยกระแสเหล่านี้และ เราลงทะเบียน แคมเปญสแปมหลายรายการเปิดตัวโดยผู้ให้บริการ Emotet ในช่วงเวลานี้ Emotet แพร่กระจายผ่านเอกสาร Microsoft Word และ Microsoft Excel ที่เป็นอันตรายเป็นหลัก โดยมีมาโคร VBA ฝังอยู่

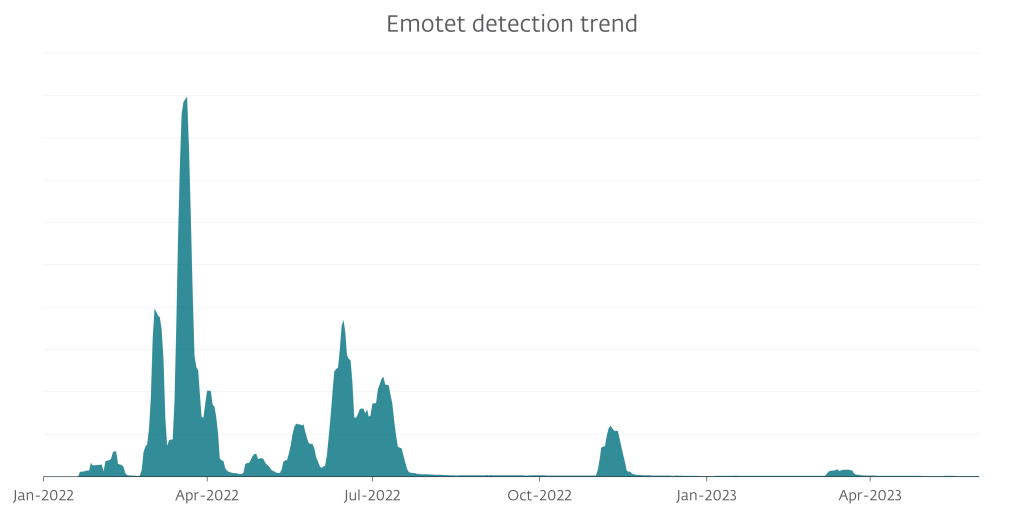

ในเดือนกรกฎาคม พ.ศ. 2022 Microsoft เปลี่ยนเกมสำหรับตระกูลมัลแวร์ทั้งหมด เช่น Emotet และ Qbot ซึ่งใช้อีเมลฟิชชิ่งที่มีเอกสารที่เป็นอันตรายเป็นวิธีการแพร่กระจาย โดยปิดใช้งานมาโคร VBA ในเอกสารที่ได้รับจากอินเทอร์เน็ต การเปลี่ยนแปลงครั้งนี้คือ ประกาศ โดย Microsoft เมื่อต้นปีและเริ่มใช้งานในช่วงต้นเดือนเมษายน แต่การอัปเดตถูกย้อนกลับเนื่องจากความคิดเห็นของผู้ใช้ การเปิดตัวครั้งสุดท้ายเกิดขึ้นเมื่อปลายเดือนกรกฎาคม 2022 และดังที่เห็นในรูปที่ 2 การอัปเดตส่งผลให้ Emotet ลดลงอย่างมาก เราไม่ได้สังเกตกิจกรรมสำคัญใดๆ ในช่วงฤดูร้อนปี 2022

การปิดใช้งานเวกเตอร์โจมตีหลักของ Emotet ทำให้ผู้ปฏิบัติงานมองหาวิธีใหม่ๆ ในการประนีประนอมเป้าหมาย เพลี้ยแป้ง เริ่มทำการทดลอง ด้วยไฟล์ LNK และ XLL ที่เป็นอันตราย แต่ในปี 2022 กำลังจะสิ้นสุดลง เจ้าหน้าที่ Emotet พยายามดิ้นรนเพื่อค้นหาเวกเตอร์การโจมตีใหม่ที่จะมีประสิทธิภาพเทียบเท่ากับมาโคร VBA ในปี 2023 พวกเขาดำเนินการแคมเปญมัลสแปมที่แตกต่างกันสามแคมเปญ โดยแต่ละแคมเปญจะทดสอบช่องทางการบุกรุกและเทคนิควิศวกรรมสังคมที่แตกต่างกันเล็กน้อย อย่างไรก็ตาม ขนาดการโจมตีที่เล็กลงและการเปลี่ยนแปลงแนวทางอย่างต่อเนื่องอาจบ่งบอกถึงความไม่พึงพอใจกับผลลัพธ์ที่ได้

แคมเปญแรกในสามแคมเปญนั้นเกิดขึ้นประมาณวันที่ 8 มีนาคมthพ.ศ. 2023 เมื่อบ็อตเน็ต Emotet เริ่มแจกจ่ายเอกสาร Word โดยสวมหน้ากากเป็นใบแจ้งหนี้ โดยมีมาโคร VBA ที่เป็นอันตรายฝังอยู่ สิ่งนี้ค่อนข้างแปลกเพราะ Microsoft ปิดใช้งานมาโคร VBA ตามค่าเริ่มต้น ดังนั้นผู้ที่ตกเป็นเหยื่อจึงไม่สามารถเรียกใช้โค้ดอันตรายที่ฝังอยู่ได้

ในแคมเปญที่สองระหว่างวันที่ 13 มีนาคมth และ 18 มีนาคมthดูเหมือนว่าผู้โจมตีจะรับทราบถึงข้อบกพร่องเหล่านี้ และนอกเหนือจากการใช้วิธีตอบกลับแบบลูกโซ่แล้ว พวกเขายังเปลี่ยนจากมาโคร VBA เป็นไฟล์ OneNote (ONE) ที่มี VBScripts ฝังอยู่ หากผู้ที่ตกเป็นเหยื่อเปิดไฟล์ พวกเขาจะได้รับการต้อนรับด้วยสิ่งที่ดูเหมือนหน้า OneNote ที่ได้รับการป้องกัน โดยขอให้พวกเขาคลิกปุ่มดูเพื่อดูเนื้อหา เบื้องหลังองค์ประกอบกราฟิกนี้คือ VBScript ที่ซ่อนอยู่ซึ่งตั้งค่าให้ดาวน์โหลด Emotet DLL

แม้จะมีคำเตือนของ OneNote ว่าการกระทำนี้อาจนำไปสู่เนื้อหาที่เป็นอันตราย แต่ผู้คนก็มักจะคลิกที่ข้อความแจ้งที่คล้ายกันตามนิสัย และด้วยเหตุนี้อาจทำให้ผู้โจมตีสามารถประนีประนอมอุปกรณ์ของตนได้

แคมเปญล่าสุดที่พบใน ESET telemetry เปิดตัวเมื่อวันที่ 20 มีนาคมthใช้ประโยชน์จากวันครบกำหนดภาษีเงินได้ที่กำลังจะมาถึงในสหรัฐอเมริกา อีเมลที่เป็นอันตรายที่บอทเน็ตส่งนั้นแสร้งทำเป็นว่ามาจากสำนักงานสรรพากรของสหรัฐฯ Internal Revenue Service (IRS) และแนบไฟล์เก็บถาวรชื่อ W-9 form.zip ไฟล์ ZIP ที่รวมอยู่มีเอกสาร Word ที่มีมาโคร VBA ที่เป็นอันตรายฝังอยู่ ซึ่งเหยื่ออาจต้องทำ ทำให้สามารถ. นอกจากแคมเปญนี้ที่กำหนดเป้าหมายไปยังสหรัฐอเมริกาโดยเฉพาะแล้ว เรายังสังเกตเห็นอีกแคมเปญหนึ่งที่ใช้แนวทาง VBScripts และ OneNote แบบฝังซึ่งกำลังดำเนินการในเวลาเดียวกัน

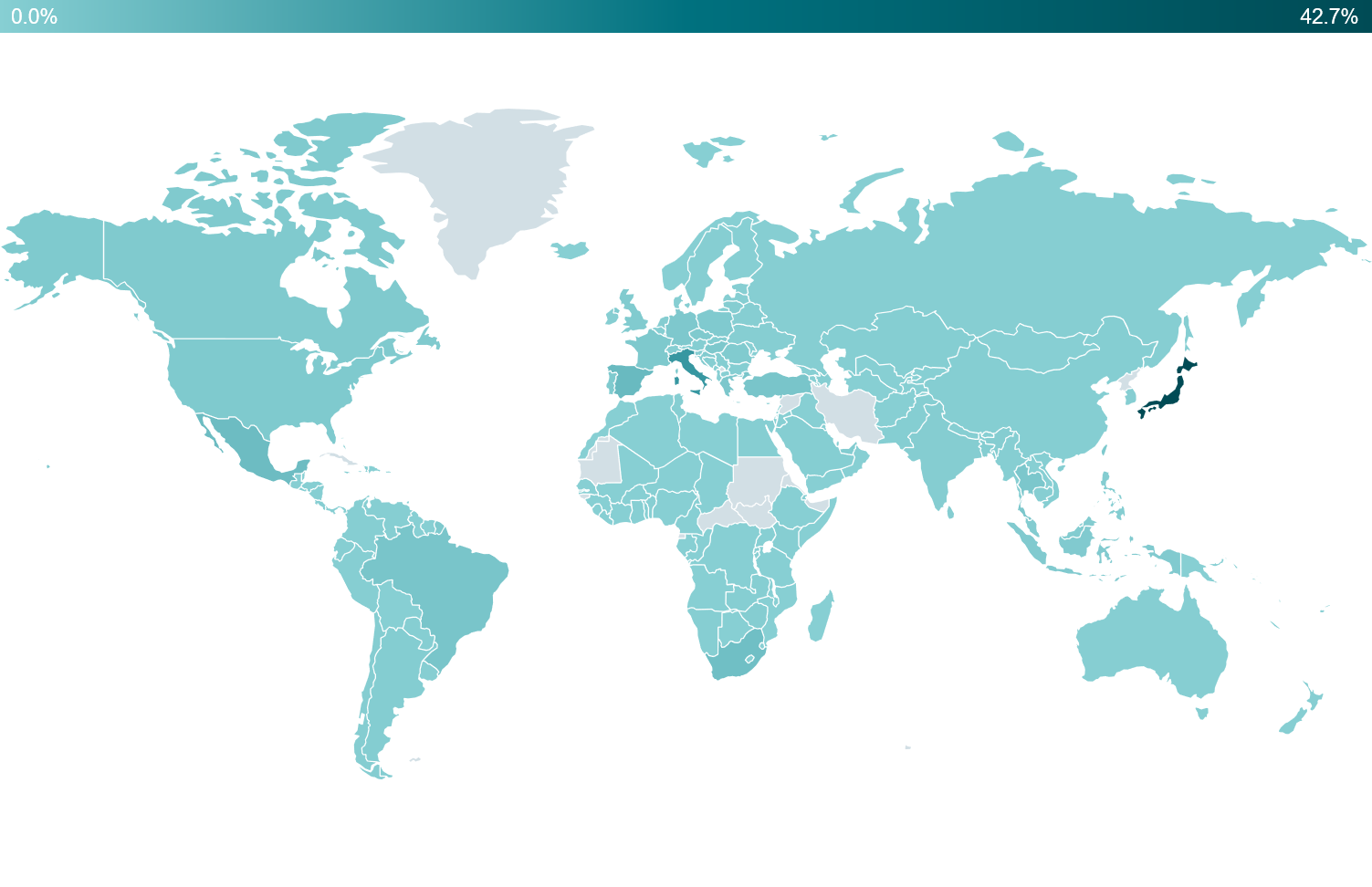

ดังที่เห็นในรูปที่ 3 การโจมตีส่วนใหญ่ที่ตรวจพบโดย ESET มุ่งเป้าไปที่ญี่ปุ่น (43%) อิตาลี (13%) แม้ว่าตัวเลขเหล่านี้อาจมีความลำเอียงจากฐานผู้ใช้ ESET ที่แข็งแกร่งในภูมิภาคเหล่านี้ หลังจากลบสองประเทศแรกออกไปแล้ว (เพื่อโฟกัสไปที่ส่วนที่เหลือของโลก) ในรูปที่ 4 จะเห็นได้ว่าส่วนที่เหลือของโลกก็โดนเช่นกัน โดยสเปน (5%) อยู่ในอันดับที่ 5 ตามมาด้วยเม็กซิโก (4 %) และแอฟริกาใต้ (XNUMX%)

การป้องกันที่ดีขึ้นและการทำให้งงงวย

หลังจากปรากฏตัวอีกครั้ง Emotet ก็ได้รับการอัปเกรดหลายอย่าง คุณลักษณะเด่นประการแรกคือบอตเน็ตเปลี่ยนรูปแบบการเข้ารหัส ก่อนการลบออก Emotet ใช้ RSA เป็นรูปแบบอสมมาตรหลัก และหลังจากการปรากฏขึ้นอีกครั้ง botnet ก็เริ่มใช้การเข้ารหัสแบบ Elliptic curve ปัจจุบันทุกโมดูล Downloader (หรือที่เรียกว่าโมดูลหลัก) มาพร้อมกับกุญแจสาธารณะสองอันในตัว หนึ่งใช้สำหรับโปรโตคอลการแลกเปลี่ยนคีย์ Diffie Hellman เส้นโค้งวงรี และอีกอันใช้สำหรับการตรวจสอบลายเซ็น – อัลกอริทึมลายเซ็นดิจิทัล

นอกเหนือจากการอัปเดตมัลแวร์ Emotet ให้เป็นสถาปัตยกรรม 64 บิตแล้ว Mealybug ยังใช้การทำให้งงงวยใหม่หลายรายการเพื่อปกป้องโมดูล ความยุ่งเหยิงที่โดดเด่นอย่างแรกคือการควบคุมโฟลว์ที่ราบเรียบ ซึ่งอาจทำให้การวิเคราะห์ช้าลงอย่างมาก และการค้นหาส่วนที่น่าสนใจของโค้ดในโมดูลของ Emotet

เพลี้ยแป้งยังใช้และปรับปรุงการใช้เทคนิคการสุ่มหลายอย่าง ซึ่งสิ่งที่น่าสังเกตมากที่สุดคือการสุ่มลำดับของโครงสร้างสมาชิกและการสุ่มคำสั่งที่คำนวณค่าคงที่ (ค่าคงที่ถูกปิดบัง)

อีกหนึ่งการอัปเดตที่ควรค่าแก่การกล่าวถึงเกิดขึ้นในช่วงไตรมาสสุดท้ายของปี 2022 เมื่อโมดูลเริ่มใช้คิวตัวจับเวลา ด้วยสิ่งเหล่านี้ ฟังก์ชันหลักของโมดูลและส่วนการสื่อสารของโมดูลถูกตั้งค่าเป็นฟังก์ชันการเรียกกลับ ซึ่งเรียกใช้โดยเธรดจำนวนมาก และทั้งหมดนี้รวมเข้ากับโฟลว์ควบคุมที่ราบเรียบ โดยที่ค่าสถานะที่จัดการบล็อกของโค้ดคือ ที่จะเรียกใช้ร่วมกันระหว่างเธรด ความยุ่งเหยิงนี้เพิ่มอุปสรรคอีกประการในการวิเคราะห์ และทำให้การติดตามการดำเนินการตามขั้นตอนยากยิ่งขึ้นไปอีก

โมดูลใหม่

เพื่อให้คงไว้ซึ่งผลกำไรและมัลแวร์ที่แพร่หลาย Mealybug ได้ติดตั้งโมดูลใหม่หลายโมดูล ดังแสดงในรูปที่ 5 สีเหลือง โมดูลบางส่วนถูกสร้างขึ้นเพื่อเป็นกลไกป้องกันสำหรับบอทเน็ต โมดูลอื่นๆ สำหรับการแพร่กระจายของมัลแวร์ที่มีประสิทธิภาพมากขึ้น และโมดูลสุดท้ายแต่ไม่ท้ายสุดคือโมดูล ที่ขโมยข้อมูลที่สามารถใช้ขโมยเงินของเหยื่อได้

รูปที่ 5 โมดูลที่ใช้บ่อยที่สุดของ Emotet สีแดงมีอยู่ก่อนการจับกุม สีเหลืองปรากฏขึ้นหลังจากการคัมแบ็ค

Thunderbird Email Stealer และ Thunderbird Contact Stealer

Emotet แพร่กระจายผ่านทางอีเมลสแปม และผู้คนมักจะเชื่อถืออีเมลเหล่านั้น เนื่องจาก Emotet ใช้เทคนิคการไฮแจ็กเธรดอีเมลได้สำเร็จ ก่อนการลบออก Emotet ใช้โมดูลที่เราเรียกว่า Outlook Contact Stealer และ Outlook Email Stealer ซึ่งสามารถขโมยอีเมลและข้อมูลติดต่อจาก Outlook แต่เนื่องจากไม่ใช่ทุกคนที่ใช้ Outlook หลังจากการลบ Emotet จึงมุ่งเน้นไปที่แอปพลิเคชันอีเมลทางเลือกฟรี – Thunderbird

Emotet อาจปรับใช้โมดูล Thunderbird Email Stealer กับคอมพิวเตอร์ที่ถูกบุกรุก ซึ่ง (ตามชื่อที่แนะนำ) สามารถขโมยอีเมลได้ โมดูลจะค้นหาไฟล์ Thunderbird ที่มีข้อความที่ได้รับ (ในรูปแบบ MBOX) และขโมยข้อมูลจากหลายฟิลด์ รวมทั้งผู้ส่ง ผู้รับ หัวเรื่อง วันที่ และเนื้อหาของข้อความ ข้อมูลที่ถูกขโมยทั้งหมดจะถูกส่งไปยังเซิร์ฟเวอร์ C&C เพื่อดำเนินการต่อไป

เมื่อใช้ร่วมกับ Thunderbird Email Stealer แล้ว Emotet ยังใช้ Thunderbird Contact Stealer ซึ่งสามารถขโมยข้อมูลผู้ติดต่อจาก Thunderbird ได้ โมดูลนี้ยังค้นหาผ่านไฟล์ Thunderbird ซึ่งคราวนี้ค้นหาทั้งข้อความที่ได้รับและส่ง ข้อแตกต่างคือโมดูลนี้ดึงข้อมูลจาก จาก:, ไปที่:, ซีซี: และ สำเนา: และสร้างกราฟภายในว่าใครสื่อสารกับใคร โดยที่โหนดคือผู้คน และจะมีความได้เปรียบระหว่างคนสองคนหากพวกเขาสื่อสารกันเอง ในขั้นตอนถัดไป โมดูลจะสั่งผู้ติดต่อที่ถูกขโมย – เริ่มจากคนที่เชื่อมต่อถึงกันมากที่สุด – และส่งข้อมูลนี้ไปยังเซิร์ฟเวอร์ C&C

ความพยายามทั้งหมดนี้เสริมด้วยโมดูลเพิ่มเติมสองโมดูล (ที่มีอยู่ก่อนการลบออก) – โมดูล MailPassView Stealer และโมดูลสแปมเมอร์ MailPassView Stealer ใช้เครื่องมือ NirSoft ที่ถูกต้องตามกฎหมายในการกู้คืนรหัสผ่านและขโมยข้อมูลรับรองจากแอปพลิเคชันอีเมล เมื่ออีเมล ข้อมูลประจำตัว และข้อมูลเกี่ยวกับผู้ติดต่อถูกขโมยไป Mealybug จะสร้างอีเมลที่เป็นอันตรายซึ่งดูเหมือนตอบกลับการสนทนาที่ถูกขโมยไปก่อนหน้านี้ และส่งอีเมลเหล่านั้นพร้อมกับข้อมูลประจำตัวที่ถูกขโมยไปยังโมดูล Spammer ที่ใช้ข้อมูลประจำตัวเหล่านั้นในการส่ง การตอบกลับที่เป็นอันตรายไปยังการสนทนาทางอีเมลก่อนหน้านี้ผ่าน SMTP

ขโมยบัตรเครดิต Google Chrome

ตามชื่อที่แนะนำ Google Chrome Credit Card Stealer จะขโมยข้อมูลเกี่ยวกับบัตรเครดิตที่จัดเก็บไว้ในเบราว์เซอร์ Google Chrome เพื่อให้บรรลุเป้าหมายนี้ โมดูลใช้ไลบรารี SQLite3 ที่เชื่อมโยงแบบคงที่สำหรับการเข้าถึงไฟล์ฐานข้อมูล Web Data ซึ่งปกติจะอยู่ใน %LOCALAPPDATA%GoogleChromeUser DataDefaultข้อมูลเว็บ. โมดูลสอบถามตาราง บัตรเครดิต for name_of_card, หมดอายุเดือน, วันหมดอายุ_ปีและ card_number_encryptedซึ่งมีข้อมูลเกี่ยวกับบัตรเครดิตที่บันทึกไว้ในโปรไฟล์เริ่มต้นของ Google Chrome ในขั้นตอนสุดท้าย ค่า card_number_encrypted จะถูกถอดรหัสโดยใช้คีย์ที่จัดเก็บไว้ใน ไฟล์ %LOCALAPPDATA%GoogleChromeUser DataLocal State และข้อมูลทั้งหมดจะถูกส่งไปยังเซิร์ฟเวอร์ C&C

โมดูล Systeminfo และ Hardwareinfo

ไม่นานหลังจากการกลับมาของ Emotet ในเดือนพฤศจิกายน 2021 โมดูลใหม่ที่เราเรียกว่า Systeminfo ก็ปรากฏขึ้น โมดูลนี้รวบรวมข้อมูลเกี่ยวกับระบบที่ถูกบุกรุกและส่งไปยังเซิร์ฟเวอร์ C&C ข้อมูลที่รวบรวมประกอบด้วย:

- ผลลัพธ์ของ systeminfo คำสั่ง

- ผลลัพธ์ของ ipconfig / all คำสั่ง

- ผลลัพธ์ของ ทดสอบ /รายการ DC: คำสั่ง (ลบออกใน ต.ค. 2022)

- รายการกระบวนการ

- เวลาทำงาน (ได้รับจาก GetTickCount) เป็นวินาที (ลบออกใน ต.ค. 2022)

In ตุลาคม 2022 โอเปอเรเตอร์ของ Emotet เปิดตัวโมดูลใหม่ที่เราเรียกว่า Hardwareinfo แม้ว่าจะไม่ได้ขโมยข้อมูลเฉพาะเกี่ยวกับฮาร์ดแวร์ของเครื่องที่ถูกบุกรุก แต่ก็ทำหน้าที่เป็นแหล่งข้อมูลเสริมให้กับโมดูล Systeminfo โมดูลนี้รวบรวมข้อมูลต่อไปนี้จากเครื่องที่ถูกบุกรุก:

- ชื่อคอมพิวเตอร์

- ชื่อผู้ใช้

- ข้อมูลเวอร์ชันของ OS รวมถึงหมายเลขเวอร์ชันหลักและรอง

- รหัสเซสชัน

- สตริงยี่ห้อ CPU

- ข้อมูลเกี่ยวกับขนาด RAM และการใช้งาน

ทั้งสองโมดูลมีจุดประสงค์หลักประการเดียว – ตรวจสอบว่าการสื่อสารมาจากเหยื่อที่ถูกบุกรุกโดยชอบด้วยกฎหมายหรือไม่ โดยเฉพาะอย่างยิ่งหลังจากการกลับมาของ Emotet ซึ่งเป็นหัวข้อที่ร้อนแรงในอุตสาหกรรมความปลอดภัยของคอมพิวเตอร์และในหมู่นักวิจัย ดังนั้น Mealybug จึงพยายามอย่างยิ่งยวดที่จะปกป้องตนเองจากการติดตามและตรวจสอบกิจกรรมของพวกมัน ต้องขอบคุณข้อมูลที่รวบรวมโดยสองโมดูลนี้ที่ไม่เพียงรวบรวมข้อมูล แต่ยังมีเคล็ดลับต่อต้านการติดตามและต่อต้านการวิเคราะห์ ความสามารถของ Mealybug ในการแยกแยะเหยื่อที่แท้จริงออกจากกิจกรรมของนักวิจัยมัลแวร์หรือแซนด์บ็อกซ์ได้รับการปรับปรุงอย่างมีนัยสำคัญ

ทำอะไรต่อไป

จากการวิจัยและ telemetry ของ ESET ทั้งสองยุคของบ็อตเน็ตนั้นเงียบไปตั้งแต่ต้นเดือนเมษายน 2023 ปัจจุบันยังไม่ชัดเจนว่านี่เป็นเวลาพักร้อนอีกครั้งสำหรับผู้เขียนหรือไม่ พวกเขาดิ้นรนเพื่อค้นหาเวกเตอร์การติดเชื้อที่มีประสิทธิภาพใหม่หรือหาก มีคนใหม่เข้ามาใช้งานบ็อตเน็ต

แม้ว่าเราจะไม่สามารถยืนยันข่าวลือที่ว่ายุคหนึ่งหรือทั้งสองของบ็อตเน็ตถูกขายให้กับใครบางคนในเดือนมกราคม 2023 แต่เราสังเกตเห็นกิจกรรมที่ผิดปกติในยุคใดยุคหนึ่ง การอัปเดตล่าสุดของโมดูลตัวดาวน์โหลดประกอบด้วยฟังก์ชันใหม่ ซึ่งจะบันทึกสถานะภายในของโมดูลและติดตามการดำเนินการไปยังไฟล์ C:JSmithLoader (รูปที่ 6, รูปที่ 7) เนื่องจากต้องมีไฟล์นี้อยู่แล้วจึงจะบันทึกบางสิ่งได้ ฟังก์ชันนี้จึงดูเหมือนเป็นเอาต์พุตการดีบักสำหรับคนที่ไม่เข้าใจอย่างสมบูรณ์ว่าโมดูลนี้ใช้ทำอะไรและทำงานอย่างไร นอกจากนี้ ในเวลานั้น บ็อตเน็ตยังแพร่กระจายโมดูลสแปมเมอร์อย่างกว้างขวาง ซึ่งถือว่ามีค่ามากกว่าสำหรับ Mealybug เพราะในอดีตพวกเขาใช้โมดูลเหล่านี้เฉพาะกับเครื่องที่พวกเขาพิจารณาว่าปลอดภัยเท่านั้น

ไม่ว่าคำอธิบายใดว่าทำไมบ็อตเน็ตถึงเงียบในขณะนี้ก็เป็นเรื่องจริง Emotet เป็นที่รู้จักในด้านประสิทธิภาพของมัน และผู้ปฏิบัติงานพยายามที่จะสร้างและบำรุงรักษาบ็อตเน็ตใหม่ และเพิ่มการปรับปรุงบางอย่าง ดังนั้นโปรดติดตามบล็อกของเราเพื่อดูว่าอนาคตจะนำมาซึ่งอะไร เรา.

ESET Research เสนอรายงานข่าวกรอง APT ส่วนตัวและฟีดข้อมูล หากต้องการสอบถามเกี่ยวกับบริการนี้ โปรดไปที่ ESET ภัยคุกคามอัจฉริยะ หน้า.

ไอโอซี

ไฟล์

| SHA-1 | ชื่อไฟล์ | ชื่อการตรวจจับ ESET | รายละเอียด |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N / A | Win64/Emotet.AL | โมดูล Emotet Systeminfo |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N / A | Win64/Emotet.AL | โมดูล Emotet Hardwareinfo |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N / A | Win64/Emotet.AO | โมดูล Emotet Google Chrome Credit Card Stealer |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N / A | Win64/Emotet.AL | โมดูล Emotet Thunderbird Email Stealer |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N / A | Win64/Emotet.AL | โมดูล Emotet Thunderbird Contact Stealer |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N / A | Win64/Emotet.AQ | โมดูล Emotet Downloader เวอร์ชันที่มีการทำให้คิวของตัวจับเวลายุ่งเหยิง |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N / A | Win64/Emotet.AL | โมดูล Emotet Downloader รุ่น x64 |

| F2E79EC201160912AB48849A5B5558343000042E | N / A | Win64/Emotet.AQ | โมดูล Emotet Downloader เวอร์ชันที่มีสตริงการดีบัก |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N / A | Win32/Emotet.DG | โมดูล Emotet Downloader รุ่น x86 |

เครือข่าย

| IP | โดเมน | ผู้ให้บริการโฮสติ้ง | เห็นครั้งแรก | รายละเอียด |

|---|---|---|---|---|

| 1.234.2[.]232 | N / A | บริษัท เอสเค บรอดแบนด์ จำกัด | N / A | N / A |

| 1.234.21[.]73 | N / A | บริษัท เอสเค บรอดแบนด์ จำกัด | N / A | N / A |

| 5.9.116[.]246 | N / A | เฮทซเนอร์ ออนไลน์ GmbH | N / A | N / A |

| 5.135.159[.]50 | N / A | OVH SAS | N / A | N / A |

| 27.254.65[.]114 | N / A | บริษัท ซีเอส ล็อกซอินโฟ จำกัด (มหาชน) | N / A | N / A |

| 37.44.244[.]177 | N / A | บริษัท โฮสติ้งเกอร์ อินเตอร์เนชั่นแนล จำกัด | N / A | N / A |

| 37.59.209[.]141 | N / A | บทบาทการละเมิด-C | N / A | N / A |

| 37.187.115[.]122 | N / A | OVH SAS | N / A | N / A |

| 45.71.195[.]104 | N / A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – ME | N / A | N / A |

| 45.79.80[.]198 | N / A | Linode | N / A | N / A |

| 45.118.115[.]99 | N / A | อาเซป บัมบัง กูนาวัน | N / A | N / A |

| 45.176.232[.]124 | N / A | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (เคเบิลเทลโก) | N / A | N / A |

| 45.235.8[.]30 | N / A | WIKINET โทรคมนาคม | N / A | N / A |

| 46.55.222[.]11 | N / A | DCC | N / A | N / A |

| 51.91.76[.]89 | N / A | OVH SAS | N / A | N / A |

| 51.161.73[.]194 | N / A | OVH SAS | N / A | N / A |

| 51.254.140[.]238 | N / A | บทบาทการละเมิด-C | N / A | N / A |

| 54.37.106[.]167 | N / A | OVH SAS | N / A | N / A |

| 54.37.228[.]122 | N / A | OVH SAS | N / A | N / A |

| 54.38.242[.]185 | N / A | OVH SAS | N / A | N / A |

| 59.148.253[.]194 | N / A | CTINETS โฮสต์มาสเตอร์ | N / A | N / A |

| 61.7.231[.]226 | N / A | โครงข่ายไอพี CAT Telecom | N / A | N / A |

| 61.7.231[.]229 | N / A | การสื่อสารแห่งประเทศไทย กสท | N / A | N / A |

| 62.171.178[.]147 | N / A | คอนทาโบ GmbH | N / A | N / A |

| 66.42.57[.]149 | N / A | บริษัท คอนสแตนท์ จำกัด | N / A | N / A |

| 66.228.32[.]31 | N / A | Linode | N / A | N / A |

| 68.183.93[.]250 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 72.15.201[.]15 | N / A | เฟล็กเชียล โคโลราโด คอร์ป | N / A | N / A |

| 78.46.73[.]125 | N / A | Hetzner Online GmbH – บทบาทผู้ติดต่อ ORG-HOA1-RIPE | N / A | N / A |

| 78.47.204[.]80 | N / A | เฮทซเนอร์ ออนไลน์ GmbH | N / A | N / A |

| 79.137.35[.]198 | N / A | OVH SAS | N / A | N / A |

| 82.165.152[.]127 | N / A | 1 & 1 IONOS SE | N / A | N / A |

| 82.223.21[.]224 | N / A | ไอโอโนส เอสอี | N / A | N / A |

| 85.214.67[.]203 | N / A | สตราโต เอจี | N / A | N / A |

| 87.106.97[.]83 | N / A | ไอโอโนส เอสอี | N / A | N / A |

| 91.121.146[.]47 | N / A | OVH SAS | N / A | N / A |

| 91.207.28[.]33 | N / A | ออปติมา เทเลคอม บจก. | N / A | N / A |

| 93.104.209[.]107 | N / A | เอ็มเน็ต | N / A | N / A |

| 94.23.45[.]86 | N / A | OVH SAS | N / A | N / A |

| 95.217.221[.]146 | N / A | เฮทซเนอร์ ออนไลน์ GmbH | N / A | N / A |

| 101.50.0[.]91 | N / A | พี.ที. บีออน อินเตอร์มีเดีย | N / A | N / A |

| 103.41.204[.]169 | N / A | พีที อินฟินิตี้ ซิสเต็ม อินโดนีเซีย | N / A | N / A |

| 103.43.75[.]120 | N / A | ผู้ดูแลระบบ Choopa LLC | N / A | N / A |

| 103.63.109[.]9 | N / A | เหงียน นู ทานห์ | N / A | N / A |

| 103.70.28[.]102 | N / A | เหงียน ถิ อวน | N / A | N / A |

| 103.75.201[.]2 | N / A | IRT-CDNPLUSCOLTD-TH | N / A | N / A |

| 103.132.242[.]26 | N / A | เครือข่ายของ Ishan | N / A | N / A |

| 104.131.62[.]48 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 104.168.155[.]143 | N / A | โฮสวินด์ แอลแอลซี | N / A | N / A |

| 104.248.155[.]133 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 107.170.39[.]149 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 110.232.117[.]186 | N / A | แร็คคอร์ป | N / A | N / A |

| 115.68.227[.]76 | N / A | สไมล์เซิร์ฟ | N / A | N / A |

| 116.124.128[.]206 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 116.125.120[.]88 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 118.98.72[.]86 | N / A | PT Telkom อินโดนีเซีย การจัดการทรัพยากร APNIC | N / A | N / A |

| 119.59.103[.]152 | N / A | 453 ลาดพร้าวจรเข้บัว | N / A | N / A |

| 119.193.124[.]41 | N / A | ผู้จัดการ IP | N / A | N / A |

| 128.199.24[.]148 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 128.199.93[.]156 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 128.199.192[.]135 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 129.232.188[.]93 | N / A | Xneelo (Pty) บจก | N / A | N / A |

| 131.100.24[.]231 | N / A | อีวีโอ เอสเอ | N / A | N / A |

| 134.122.66[.]193 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 139.59.56[.]73 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 139.59.126[.]41 | N / A | ผู้ดูแลระบบ Digital Ocean Inc | N / A | N / A |

| 139.196.72[.]155 | N / A | หางโจว อาลีบาบา แอดเวอร์ไทซิ่ง บจก. | N / A | N / A |

| 142.93.76[.]76 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 146.59.151[.]250 | N / A | OVH SAS | N / A | N / A |

| 146.59.226[.]45 | N / A | OVH SAS | N / A | N / A |

| 147.139.166[.]154 | N / A | อาลีบาบา (US) เทคโนโลยี บจก. | N / A | N / A |

| 149.56.131[.]28 | N / A | OVH SAS | N / A | N / A |

| 150.95.66[.]124 | N / A | ผู้ดูแลระบบ GMO Internet Inc | N / A | N / A |

| 151.106.112[.]196 | N / A | บริษัท โฮสติ้งเกอร์ อินเตอร์เนชั่นแนล จำกัด | N / A | N / A |

| 153.92.5[.]27 | N / A | บริษัท โฮสติ้งเกอร์ อินเตอร์เนชั่นแนล จำกัด | N / A | N / A |

| 153.126.146[.]25 | N / A | IRT-JPNIC-เจพี | N / A | N / A |

| 159.65.3[.]147 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 159.65.88[.]10 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 159.65.140[.]115 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 159.69.237[.]188 | N / A | Hetzner Online GmbH – บทบาทผู้ติดต่อ ORG-HOA1-RIPE | N / A | N / A |

| 159.89.202[.]34 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 160.16.142[.]56 | N / A | IRT-JPNIC-เจพี | N / A | N / A |

| 162.243.103[.]246 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 163.44.196[.]120 | N / A | GMO-Z คอม NetDesign Holdings Co., Ltd. | N / A | N / A |

| 164.68.99[.]3 | N / A | คอนทาโบ GmbH | N / A | N / A |

| 164.90.222[.]65 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 165.22.230[.]183 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 165.22.246[.]219 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 165.227.153[.]100 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 165.227.166[.]238 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 165.227.211[.]222 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 167.172.199[.]165 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 167.172.248[.]70 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 167.172.253[.]162 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 168.197.250[.]14 | N / A | โอมาร์ อันเซลโม ริโพลล์ (TDC NET) | N / A | N / A |

| 169.57.156[.]166 | N / A | SoftLayer | N / A | N / A |

| 172.104.251[.]154 | N / A | Akamai เชื่อมต่อกับคลาวด์ | N / A | N / A |

| 172.105.226[.]75 | N / A | Akamai เชื่อมต่อกับคลาวด์ | N / A | N / A |

| 173.212.193[.]249 | N / A | คอนทาโบ GmbH | N / A | N / A |

| 182.162.143[.]56 | N / A | IRT-KRNIC-KR | N / A | N / A |

| 183.111.227[.]137 | N / A | เทเลคอมเกาหลี | N / A | N / A |

| 185.4.135[.]165 | N / A | ENARTIA Single Member SA | N / A | N / A |

| 185.148.168[.]15 | N / A | บทบาทการละเมิด-C | N / A | N / A |

| 185.148.168[.]220 | N / A | บทบาทการละเมิด-C | N / A | N / A |

| 185.168.130[.]138 | N / A | GigaCloud NOC | N / A | N / A |

| 185.184.25[.]78 | N / A | MUV Bilisim และ Telekomunikasyon Hizmetleri Ltd. Sti. | N / A | N / A |

| 185.244.166[.]137 | N / A | Jan Philipp Waldecker ซื้อขายเป็น LUMASERV Systems | N / A | N / A |

| 186.194.240[.]217 | N / A | SEMPER TELECOMUNICACOES LTDA | N / A | N / A |

| 187.63.160[.]88 | N / A | ผู้ให้บริการ BITCOM ของ SERVICOS DE INTERNET LTDA | N / A | N / A |

| 188.44.20[.]25 | N / A | บริษัทให้บริการด้านการสื่อสาร A1 Makedonija DOOEL Skopje | N / A | N / A |

| 190.90.233[.]66 | N / A | INTERNEXA Brasil Operadora de Telecomunicações SA | N / A | N / A |

| 191.252.103[.]16 | N / A | Locaweb บริการอินเทอร์เน็ต S/A | N / A | N / A |

| 194.9.172[.]107 | N / A | บทบาทการละเมิด-C | N / A | N / A |

| 195.77.239[.]39 | N / A | เทเลโฟนิกา เด เอสพานา ซาอู | N / A | N / A |

| 195.154.146[.]35 | N / A | การละเมิด Scaleway, ORG-ONLI1-RIPE | N / A | N / A |

| 196.218.30[.]83 | N / A | บทบาทผู้ติดต่อข้อมูล TE | N / A | N / A |

| 197.242.150[.]244 | N / A | บริษัท แอฟริโฮสต์ (Pty) จำกัด | N / A | N / A |

| 198.199.65[.]189 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 198.199.98[.]78 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 201.94.166[.]162 | N / A | Claro NXT Telecomunicacoes Ltda | N / A | N / A |

| 202.129.205[.]3 | N / A | นิภา เทคโนโลยี บจก | N / A | N / A |

| 203.114.109[.]124 | N / A | IRT-TOT-TH | N / A | N / A |

| 203.153.216[.]46 | N / A | อิศวดี อิศวดี | N / A | N / A |

| 206.189.28[.]199 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 207.148.81[.]119 | N / A | บริษัท คอนสแตนท์ จำกัด | N / A | N / A |

| 207.180.241[.]186 | N / A | คอนทาโบ GmbH | N / A | N / A |

| 209.97.163[.]214 | N / A | บริษัท ดิจิตอลโอเชี่ยน จำกัด | N / A | N / A |

| 209.126.98[.]206 | N / A | GoDaddy.com, LLC | N / A | N / A |

| 210.57.209[.]142 | N / A | อันดรี ตัมตริจันโต | N / A | N / A |

| 212.24.98[.]99 | N / A | อินเทอร์เน็ต Vizija | N / A | N / A |

| 213.239.212[.]5 | N / A | เฮทซเนอร์ ออนไลน์ GmbH | N / A | N / A |

| 213.241.20[.]155 | N / A | บทบาทผู้ติดต่อของ Netia Telekom SA | N / A | N / A |

| 217.182.143[.]207 | N / A | OVH SAS | N / A | N / A |

เทคนิค MITER ATT&CK

ตารางนี้ถูกสร้างขึ้นโดยใช้ 12 รุ่น ของเทคนิคองค์กร MITER ATT&CK

| ชั้นเชิง | ID | Name | รายละเอียด |

|---|---|---|---|

| การลาดตระเวน | T1592.001 | รวบรวมข้อมูลโฮสต์เหยื่อ: ฮาร์ดแวร์ | Emotet รวบรวมข้อมูลเกี่ยวกับฮาร์ดแวร์ของเครื่องที่ถูกบุกรุก เช่น สตริงยี่ห้อ CPU |

| T1592.004 | รวบรวมข้อมูลโฮสต์ของเหยื่อ: การกำหนดค่าไคลเอนต์ | Emotet รวบรวมข้อมูลเกี่ยวกับการกำหนดค่าระบบ เช่น ipconfig / all และ systeminfo คำสั่ง | |

| T1592.002 | รวบรวมข้อมูลโฮสต์เหยื่อ: ซอฟต์แวร์ | Emotet แยกรายการกระบวนการที่กำลังทำงานอยู่ | |

| T1589.001 | รวบรวมข้อมูลประจำตัวของเหยื่อ: หนังสือรับรอง | Emotet ปรับใช้โมดูลที่สามารถขโมยข้อมูลประจำตัวจากเบราว์เซอร์และแอปพลิเคชันอีเมล | |

| T1589.002 | รวบรวมข้อมูลประจำตัวของเหยื่อ: ที่อยู่อีเมล | Emotet ปรับใช้โมดูลที่สามารถแยกที่อยู่อีเมลจากแอปพลิเคชันอีเมล | |

| การพัฒนาทรัพยากร | T1586.002 | บัญชีที่ถูกประนีประนอม: บัญชีอีเมล | Emotet บุกรุกบัญชีอีเมลและใช้เพื่อแพร่กระจายอีเมลที่เป็นสแปม |

| T1584.005 | โครงสร้างพื้นฐานประนีประนอม: Botnet | Emotet ประนีประนอมระบบของบุคคลที่สามจำนวนมากเพื่อสร้างบ็อตเน็ต | |

| T1587.001 | พัฒนาความสามารถ: มัลแวร์ | Emotet ประกอบด้วยโมดูลและส่วนประกอบของมัลแวร์หลายตัว | |

| T1588.002 | รับความสามารถ: เครื่องมือ | Emotet ใช้เครื่องมือ NirSoft เพื่อขโมยข้อมูลประจำตัวจากเครื่องที่ติดไวรัส | |

| การเข้าถึงเบื้องต้น | T1566 | ฟิชชิ่ง | Emotet ส่งอีเมลฟิชชิ่งพร้อมไฟล์แนบที่เป็นอันตราย |

| T1566.001 | ฟิชชิ่ง: ไฟล์แนบ Spearphishing | Emotet ส่งอีเมลสเปียร์ฟิชชิ่งพร้อมไฟล์แนบที่เป็นอันตราย | |

| การกระทำ | T1059.005 | ล่ามคำสั่งและสคริปต์: Visual Basic | มีการพบเห็น Emotet โดยใช้เอกสาร Microsoft Word ที่มีมาโคร VBA ที่เป็นอันตราย |

| T1204.002 | การดำเนินการของผู้ใช้: ไฟล์ที่เป็นอันตราย | Emotet พึ่งพาผู้ใช้ในการเปิดไฟล์แนบอีเมลที่เป็นอันตรายและเรียกใช้สคริปต์ที่ฝังไว้ | |

| การหลบหลีกการป้องกัน | T1140 | ถอดรหัสซอร์สโค้ดที่สร้างความสับสน/ถอดรหัสไฟล์หรือข้อมูล | โมดูล Emotet ใช้สตริงที่เข้ารหัสและการตรวจสอบความถูกต้องของชื่อฟังก์ชัน API |

| T1027.002 | ไฟล์หรือข้อมูลที่ทำให้สับสน: การบรรจุซอฟต์แวร์ | Emotet ใช้ตัวแบ่งบรรจุแบบกำหนดเองเพื่อปกป้องเพย์โหลดของตน | |

| T1027.007 | ไฟล์หรือข้อมูลที่สับสน: ความละเอียด API แบบไดนามิก | Emotet แก้ไขการเรียก API ที่รันไทม์ | |

| การเข้าถึงข้อมูลประจำตัว | T1555.003 | ข้อมูลรับรองจากร้านค้ารหัสผ่าน: ข้อมูลรับรองจากเว็บเบราว์เซอร์ | Emotet ได้รับข้อมูลประจำตัวที่บันทึกไว้ในเว็บเบราว์เซอร์โดยการใช้แอปพลิเคชัน WebBrowserPassView ของ NirSoft ในทางที่ผิด |

| T1555 | ข้อมูลประจำตัวจากร้านค้ารหัสผ่าน | Emotet สามารถขโมยรหัสผ่านจากแอปพลิเคชันอีเมลโดยใช้แอปพลิเคชัน MailPassView ของ NirSoft ในทางที่ผิด | |

| ชุด | T1114.001 | การรวบรวมอีเมล: การรวบรวมอีเมลในพื้นที่ | Emotet ขโมยอีเมลจากแอปพลิเคชัน Outlook และ Thunderbird |

| ควบคุมและสั่งการ | T1071.003 | Application Layer Protocol: โปรโตคอลเมล | Emotet สามารถส่งอีเมลที่เป็นอันตรายผ่าน SMTP |

| T1573.002 | ช่องที่เข้ารหัส: การเข้ารหัสแบบอสมมาตร | Emotet ใช้คีย์ ECDH เพื่อเข้ารหัสการรับส่งข้อมูล C&C | |

| T1573.001 | ช่องที่เข้ารหัส: Symmetric Cryptography | Emotet ใช้ AES เพื่อเข้ารหัสการรับส่งข้อมูล C&C | |

| T1571 | พอร์ตที่ไม่ได้มาตรฐาน | Emotet เป็นที่รู้จักในการสื่อสารบนพอร์ตที่ไม่ได้มาตรฐาน เช่น 7080 |

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. ยานยนต์ / EVs, คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- BlockOffsets การปรับปรุงการเป็นเจ้าของออฟเซ็ตด้านสิ่งแวดล้อมให้ทันสมัย เข้าถึงได้ที่นี่.

- ที่มา: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :มี

- :เป็น

- :ไม่

- :ที่ไหน

- $ ขึ้น

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 32

- 33

- 50

- 7

- 70

- 75

- 77

- 9

- 91

- 98

- a

- สามารถ

- เกี่ยวกับเรา

- การล่วงละเมิด

- ละเมิด

- การเข้าถึง

- บัญชี

- บรรลุ

- ที่ยอมรับ

- ซื้อกิจการ

- การกระทำ

- คล่องแคล่ว

- กิจกรรม

- อยากทำกิจกรรม

- จริง

- เพิ่ม

- เพิ่มเติม

- ที่อยู่

- เพิ่ม

- ความได้เปรียบ

- การโฆษณา

- AES

- แอฟริกา

- หลังจาก

- มีวัตถุประสงค์เพื่อ

- ขั้นตอนวิธี

- อาลีบาบา

- ทั้งหมด

- อนุญาต

- แล้ว

- ด้วย

- ทางเลือก

- แม้ว่า

- ในหมู่

- an

- การวิเคราะห์

- และ

- อื่น

- ใด

- นอกเหนือ

- API

- ปรากฏ

- การใช้งาน

- การใช้งาน

- เข้าใกล้

- เมษายน

- APT

- สถาปัตยกรรม

- เอกสารเก่า

- เป็น

- รอบ

- AS

- At

- โจมตี

- การโจมตี

- ผู้เขียน

- ถนน

- หลีกเลี่ยง

- กลับ

- การธนาคาร

- ฐาน

- BE

- กลายเป็น

- เพราะ

- รับ

- ก่อน

- การเริ่มต้น

- หลัง

- ระหว่าง

- ลำเอียง

- ที่ใหญ่กว่า

- ปิดกั้น

- บล็อก

- ทั้งสอง

- บ็อตเน็ต

- ยี่ห้อ

- นำมาซึ่ง

- บรอดแบนด์

- เบราว์เซอร์

- เบราว์เซอร์

- สร้าง

- แต่

- ปุ่ม

- by

- คำนวณ

- โทรศัพท์

- ที่เรียกว่า

- โทร

- มา

- รณรงค์

- แคมเปญ

- CAN

- ไม่ได้

- ความสามารถในการ

- สามารถ

- บัตร

- การ์ด

- ดำเนินการ

- แมว

- โซ่

- เปลี่ยนแปลง

- การเปลี่ยนแปลง

- การเปลี่ยนแปลง

- ช่อง

- Chrome

- เบราว์เซอร์ Chrome

- คลิก

- ไคลเอนต์

- CO

- รหัส

- การทำงานร่วมกัน

- รวบรวม

- ชุด

- โคลอมเบีย

- โคโลราโด

- COM

- รวม

- อย่างไร

- การกลับมา

- มา

- สื่อสาร

- การสื่อสาร

- คมนาคม

- บริษัท

- บริษัท

- ประกอบ

- อย่างสมบูรณ์

- ส่วนประกอบ

- การประนีประนอม

- ที่ถูกบุกรุก

- คอมพิวเตอร์

- รักษาความปลอดภัยคอมพิวเตอร์

- คอมพิวเตอร์

- องค์ประกอบ

- ยืนยัน

- งานที่เชื่อมต่อ

- ถือว่า

- ประกอบ

- คงที่

- ติดต่อเรา

- รายชื่อผู้ติดต่อ

- บรรจุ

- ที่มีอยู่

- เนื้อหา

- เนื้อหา

- อย่างต่อเนื่อง

- ควบคุม

- การสนทนา

- การประสานงาน

- คอร์ป

- ประเทศ

- ที่สร้างขึ้น

- สร้าง

- หนังสือรับรอง

- เครดิต

- บัตรเครดิต

- บัตรเครดิต

- การเข้ารหัสลับ

- การอ่านรหัส

- ขณะนี้

- เส้นโค้ง

- ประเพณี

- อาชญากรรม

- ข้อมูล

- ฐานข้อมูล

- วันที่

- ค่าเริ่มต้น

- การป้องกัน

- ส่งมอบ

- ปรับใช้

- นำไปใช้

- Deploys

- แม้จะมี

- ตรวจพบ

- การตรวจพบ

- อุปกรณ์

- DID

- ความแตกต่าง

- ต่าง

- ยาก

- ดิจิตอล

- พิการ

- เด่น

- จำหน่าย

- เอกสาร

- เอกสาร

- ทำ

- ไม่

- ลง

- ดาวน์โหลด

- หล่น

- สอง

- ในระหว่าง

- พลวัต

- แต่ละ

- ก่อน

- ขอบ

- มีประสิทธิภาพ

- ประสิทธิผล

- ที่มีประสิทธิภาพ

- ความพยายาม

- ธาตุ

- รูปไข่

- อีเมล

- อีเมล

- ที่ฝัง

- ที่มีการเข้ารหัส

- ปลาย

- ชั้นเยี่ยม

- Enterprise

- ยุค

- การวิจัย ESET

- โดยเฉพาะอย่างยิ่ง

- ยูโร

- แม้

- เหตุการณ์

- ทุกๆ

- ทุกคน

- วิวัฒน์

- Excel

- ตลาดแลกเปลี่ยน

- การยกเว้น

- โดยเฉพาะ

- การดำเนินงาน

- การปฏิบัติ

- ที่มีอยู่

- คำอธิบาย

- สารสกัด

- สารสกัดจาก

- ความล้มเหลว

- ครอบครัว

- ครอบครัว

- ลักษณะ

- ข้อเสนอแนะ

- สาขา

- รูป

- เนื้อไม่มีมัน

- ไฟล์

- สุดท้าย

- หา

- ชื่อจริง

- ข้อบกพร่อง

- ไหล

- โฟกัส

- มุ่งเน้น

- ตาม

- ดังต่อไปนี้

- สำหรับ

- ฟอร์ม

- รูป

- ฟรี

- มัก

- ราคาเริ่มต้นที่

- ฟังก์ชัน

- ฟังก์ชั่น

- ต่อไป

- นอกจากนี้

- อนาคต

- เกม

- จีเอ็มบีเอช

- Google Chrome

- กราฟ

- กราฟฟิค

- ยิ่งใหญ่

- บัญชีกลุ่ม

- มี

- ที่เกิดขึ้น

- ฮาร์ดแวร์

- มี

- ซ่อนเร้น

- อดีต

- ตี

- โฮลดิ้ง

- เจ้าภาพ

- ร้อน

- สรุป ความน่าเชื่อถือของ Olymp Trade?

- อย่างไรก็ตาม

- HTTPS

- เอกลักษณ์

- if

- การดำเนินงาน

- การดำเนินการ

- การปรับปรุง

- การปรับปรุง

- in

- ไม่ได้ใช้งาน

- รวม

- รวมทั้ง

- เงินได้

- ภาษีเงินได้

- บุคคล

- อินโดนีเซีย

- อุตสาหกรรม

- ข้อมูล

- โครงสร้างพื้นฐาน

- สอบถามข้อมูล

- การติดตั้ง

- คำแนะนำการใช้

- Intelligence

- ตั้งใจว่า

- เชื่อมต่อถึงกัน

- น่าสนใจ

- ภายใน

- สรรพากรบริการ

- International

- อินเทอร์เน็ต

- เข้าไป

- เรียก

- IRS

- IT

- อิตาลี

- ITS

- แจน

- มกราคม

- มกราคม

- ประเทศญี่ปุ่น

- กรกฎาคม

- เพียงแค่

- เก็บ

- คีย์

- กุญแจ

- ที่รู้จักกัน

- ชื่อสกุล

- ต่อมา

- เปิดตัว

- ชั้น

- นำ

- น้อยที่สุด

- ถูกกฎหมาย

- ห้องสมุด

- ชีวิต

- กดไลก์

- ถูก จำกัด

- ที่เชื่อมโยง

- รายการ

- LLC

- ในประเทศ

- ที่ตั้งอยู่

- เข้าสู่ระบบ

- การเข้าสู่ระบบ

- ดู

- ดูเหมือน

- มอง

- ที่ต้องการหา

- LOOKS

- Lot

- จำกัด

- เครื่อง

- เครื่อง

- แมโคร

- แมโคร

- ทำ

- หลัก

- ส่วนใหญ่

- เก็บรักษา

- สำคัญ

- ทำให้

- มัลแวร์

- จัดการ

- หลาย

- มีนาคม

- ความกว้างสูงสุด

- อาจ..

- กลไก

- สมาชิก

- สมาชิก

- ข่าวสาร

- ข้อความ

- วิธี

- เม็กซิโก

- ไมโครซอฟท์

- อาจ

- ผู้เยาว์

- โมดูล

- โมดูล

- เงิน

- การตรวจสอบ

- ข้อมูลเพิ่มเติม

- มีประสิทธิภาพมากขึ้น

- มากที่สุด

- การย้าย

- หลาย

- ชื่อ

- ที่มีชื่อ

- ชื่อ

- สุทธิ

- ใหม่

- ล่าสุด

- ถัดไป

- โหนด

- โดดเด่น

- พฤศจิกายน

- พฤศจิกายน 2021

- ตอนนี้

- ตัวเลข

- มากมาย

- NXT

- สังเกต

- อุปสรรค

- ที่ได้รับ

- มหาสมุทร

- ตุลาคม

- of

- เสนอ

- Office

- มักจะ

- on

- ONE

- ออนไลน์

- เพียง

- เปิด

- การเปิด

- การดำเนินการ

- การดำเนินงาน

- การดำเนินการ

- ผู้ประกอบการ

- or

- ใบสั่ง

- คำสั่งซื้อ

- องค์กร

- แต่เดิม

- อื่นๆ

- ผลิตภัณฑ์อื่นๆ

- ของเรา

- ผลลัพธ์

- Outlook

- เอาท์พุต

- หน้า

- ส่วนหนึ่ง

- ส่วน

- รหัสผ่าน

- รหัสผ่าน

- รูปแบบไฟล์ PDF

- คน

- ฟิชชิ่ง

- สถานที่

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- กรุณา

- จุด

- ที่อาจเกิดขึ้น

- ล้ำค่า

- เป็นที่แพร่หลาย

- ก่อน

- ก่อนหน้านี้

- ประถม

- ส่วนตัว

- อาจ

- แปรรูปแล้ว

- กระบวนการ

- การประมวลผล

- โปรไฟล์

- มีกำไร

- ป้องกัน

- การป้องกัน

- การป้องกัน

- โปรโตคอล

- สาธารณะ

- กุญแจสาธารณะ

- การตีพิมพ์

- วัตถุประสงค์

- ใส่

- หนึ่งในสี่

- คำสั่ง

- แรม

- จริง

- จริงๆ

- ที่ได้รับ

- ผู้รับ

- การฟื้นตัว

- สีแดง

- ภูมิภาค

- การเผยแพร่

- อาศัย

- ยังคง

- ซากศพ

- ลบออก

- ลบ

- ตอบ

- รายงาน

- การวิจัย

- นักวิจัย

- แหล่งข้อมูล

- REST

- ผล

- กลับ

- รายได้

- บทบาท

- รีด

- การเปิดตัว

- อาร์เอส

- ข่าวเล่าลือ

- วิ่ง

- วิ่ง

- s

- ปลอดภัย

- เดียวกัน

- เรียงราย

- โครงการ

- สคริปต์

- ที่สอง

- วินาที

- ความปลอดภัย

- เห็น

- เห็น

- ส่ง

- ผู้ส่ง

- ส่ง

- ส่ง

- ให้บริการอาหาร

- บริการ

- บริการ

- ชุด

- ที่ใช้ร่วมกัน

- แสดง

- สำคัญ

- อย่างมีความหมาย

- คล้ายคลึงกัน

- ตั้งแต่

- เดียว

- ขนาด

- แตกต่างกันเล็กน้อย

- ช้า

- So

- สังคม

- วิศวกรรมทางสังคม

- ซอฟต์แวร์

- ขาย

- บาง

- บางคน

- บางสิ่งบางอย่าง

- แหล่ง

- ภาคใต้

- แอฟริกาใต้

- สเปน

- สแปม

- เฉพาะ

- กระจาย

- การแพร่กระจาย

- สเปรด

- ข้อความที่เริ่ม

- ที่เริ่มต้น

- สถานะ

- สหรัฐอเมริกา

- ขโมย

- ขั้นตอน

- ที่ถูกขโมย

- เก็บไว้

- ร้านค้า

- เชือก

- แข็งแรง

- โครงสร้าง

- การต่อสู้

- หรือ

- ต่อจากนั้น

- ประสบความสำเร็จ

- อย่างเช่น

- แนะนำ

- ชี้ให้เห็นถึง

- สรุป

- ฤดูร้อน

- เปลี่ยน

- ระบบ

- ระบบ

- ตาราง

- การ

- เป้า

- เป้าหมาย

- เป้าหมาย

- ภาษี

- เทคนิค

- เทคโนโลยี

- โทรคมนาคม

- บอก

- การทดสอบ

- ประเทศไทย

- ขอบคุณ

- ที่

- พื้นที่

- ก้าวสู่อนาคต

- ข้อมูล

- รัฐ

- โลก

- ของพวกเขา

- พวกเขา

- ตัวเอง

- แล้วก็

- ที่นั่น

- ล้อยางขัดเหล่านี้ติดตั้งบนแกน XNUMX (มม.) ผลิตภัณฑ์นี้ถูกผลิตในหลายรูปทรง และหลากหลายเบอร์ความแน่นหนาของปริมาณอนุภาคขัดของมัน จะทำให้ท่านได้รับประสิทธิภาพสูงในการขัดและการใช้งานที่ยาวนาน

- พวกเขา

- ที่สาม

- ของบุคคลที่สาม

- นี้

- เหล่านั้น

- แต่?

- การคุกคาม

- ภัยคุกคาม

- สาม

- ตลอด

- เวลา

- ไทม์ไลน์

- ครั้ง

- ไปยัง

- ร่วมกัน

- เครื่องมือ

- เครื่องมือ

- ด้านบน

- หัวข้อ

- ลู่

- การติดตาม

- เทรด

- การจราจร

- เทรนด์

- แนวโน้ม

- โทรจัน

- จริง

- วางใจ

- สอง

- เข้าใจ

- ความสัตย์ซื่อ

- เป็นเอกลักษณ์

- พร้อมใจกัน

- ประเทศสหรัฐอเมริกา

- ที่กำลังมา

- บันทึก

- ให้กับคุณ

- การปรับปรุง

- การอัพเกรด

- us

- สหรัฐอเมริกา

- ใช้

- มือสอง

- ผู้ใช้งาน

- ผู้ใช้

- ใช้

- การใช้

- มักจะ

- วันหยุด

- ความคุ้มค่า

- VBA

- Ve

- การตรวจสอบ

- ตรวจสอบ

- รุ่น

- มาก

- ผ่านทาง

- เหยื่อ

- ผู้ที่ตกเป็นเหยื่อ

- รายละเอียด

- เยี่ยมชมร้านค้า

- คำเตือน

- คือ

- วิธี

- we

- เว็บ

- เว็บเบราเซอร์

- ดี

- ไป

- คือ

- อะไร

- เมื่อ

- ว่า

- ที่

- WHO

- ทำไม

- กว้าง

- อย่างกว้างขวาง

- จะ

- กับ

- คำ

- โรงงาน

- โลก

- ทั่วโลก

- คุ้มค่า

- จะ

- ปี

- ยัง

- ลมทะเล

- รหัสไปรษณีย์