ผู้จัดการแพลตฟอร์มการพัฒนาซอฟต์แวร์ JetBrains TeamCity เวอร์ชันคลาวด์ได้รับการอัปเดตแล้วกับช่องโหว่ที่สำคัญคู่ใหม่ แต่การใช้งานในสถานที่จำเป็นต้องมีการแพตช์ทันที คำแนะนำด้านความปลอดภัยจากผู้ขายเตือนในสัปดาห์นี้

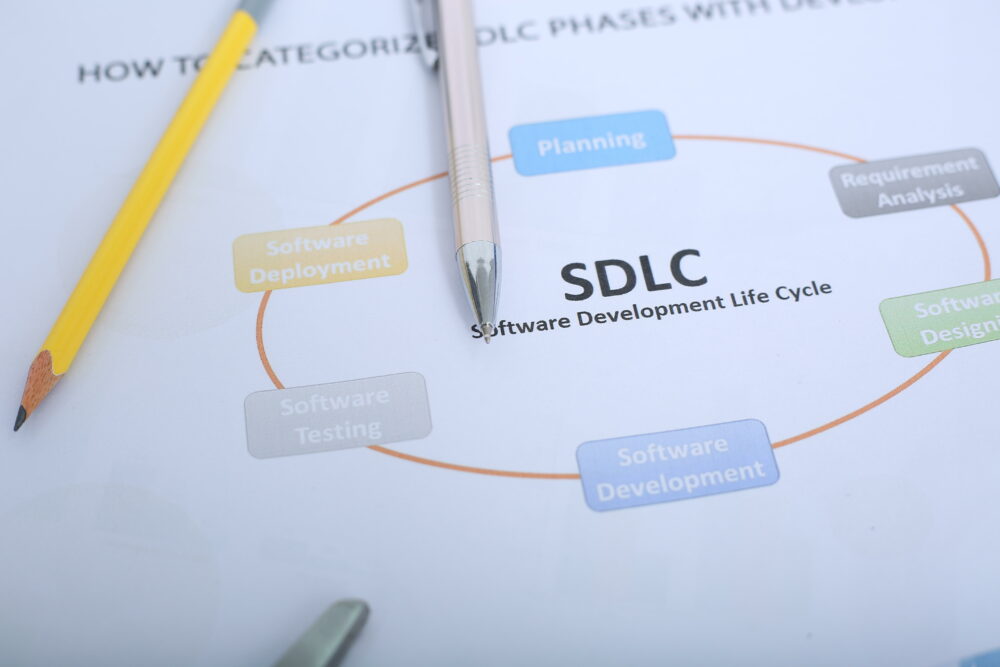

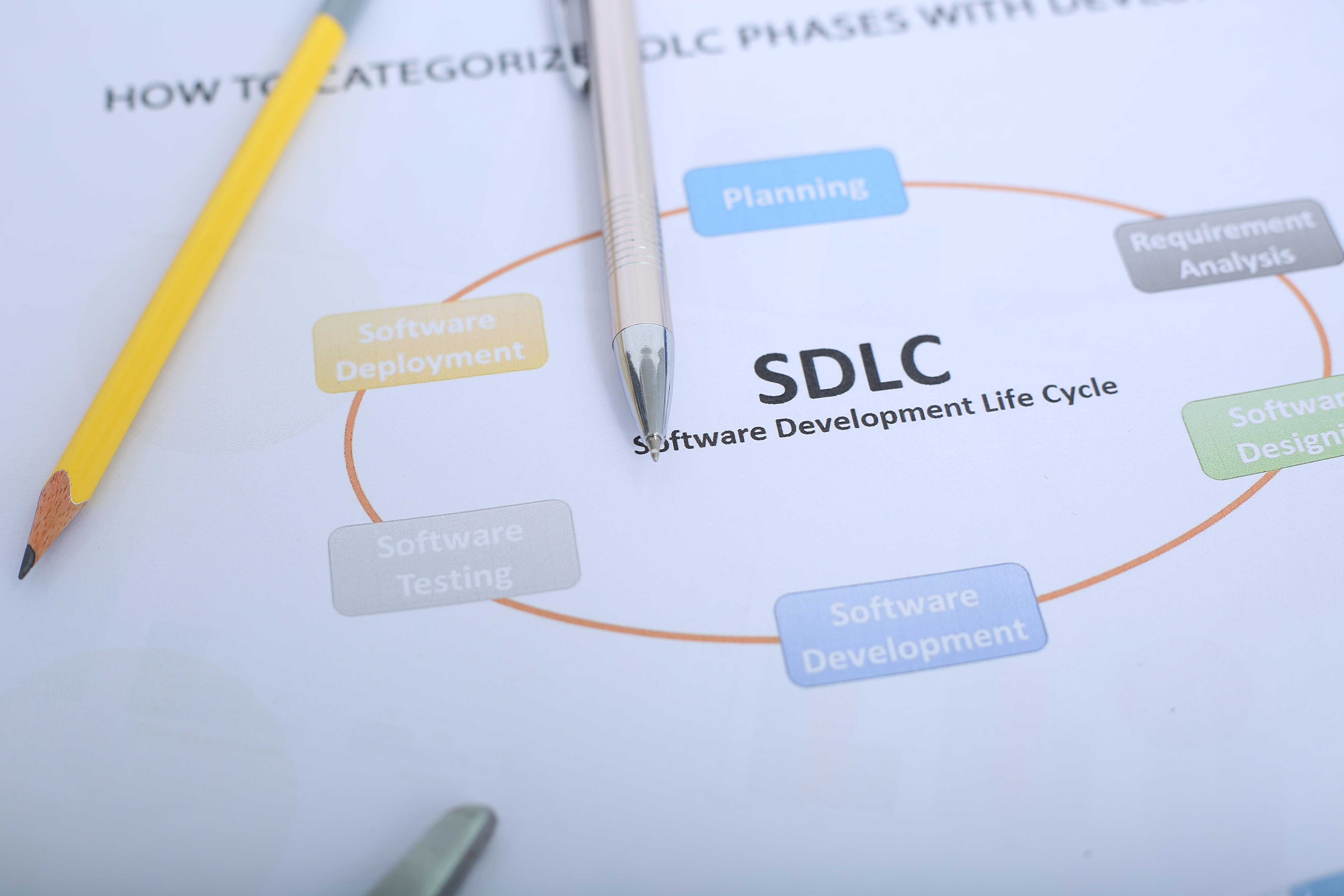

นี่เป็นรอบที่สองของ ช่องโหว่ที่สำคัญของ TeamCity ในช่วงสองเดือนที่ผ่านมา การขยายสาขาอาจมีวงกว้าง: แพลตฟอร์มวงจรการพัฒนาซอฟต์แวร์ (SDLC) ของบริษัทถูกนำไปใช้ในองค์กร 30,000 แห่ง รวมถึง Citibank, Nike และ Ferrari

เครื่องมือ TeamCity จัดการไปป์ไลน์ CI/CD การพัฒนาซอฟต์แวร์ ซึ่งเป็นกระบวนการที่ใช้สร้าง ทดสอบ และปรับใช้โค้ด ช่องโหว่ใหม่ที่ถูกติดตามภายใต้ CVE-2024-27198 และ CVE-2024-27199 อาจทำให้ผู้คุกคามสามารถข้ามการตรวจสอบสิทธิ์และรับการควบคุมของผู้ดูแลระบบเซิร์ฟเวอร์ TeamCity ของเหยื่อได้ โพสต์บล็อกจาก TeamCity.

บริษัท Rapid7 พบข้อบกพร่องดังกล่าวและรายงานเมื่อเดือนกุมภาพันธ์ ทีมงาน Rapid7 พร้อมที่จะเปิดเผยรายละเอียดทางเทคนิคเต็มรูปแบบในเร็วๆ นี้ ทำให้มีความจำเป็นสำหรับทีมที่ใช้งาน TeamCity เวอร์ชันภายในองค์กรจนถึงปี 2023.11.3 เพื่อรับแพทช์ระบบก่อนที่ผู้ก่อภัยคุกคามจะคว้าโอกาสนี้ บริษัทแนะนำ

นอกเหนือจากการเปิดตัว TeamCity เวอร์ชันอัปเดตปี 2023-11.4 แล้ว ผู้จำหน่ายยังเสนอปลั๊กอินแพตช์รักษาความปลอดภัยสำหรับทีมที่ไม่สามารถอัปเกรดได้อย่างรวดเร็ว

สภาพแวดล้อม CI/CD เป็นพื้นฐานของห่วงโซ่อุปทานซอฟต์แวร์ ทำให้เป็นเวกเตอร์การโจมตีที่น่าดึงดูดสำหรับกลุ่มภัยคุกคามขั้นสูงขั้นสูง (APT)

JetBrains TeamCity Bug เป็นอันตรายต่อซัพพลายเชนซอฟต์แวร์

ในช่วงปลายปี 2023 รัฐบาลทั่วโลกได้ส่งสัญญาณเตือนว่ากลุ่ม APT29 ที่ได้รับการสนับสนุนจากรัฐรัสเซีย (หรือที่รู้จักกันในชื่อ Nobelium, Midnight Blizzard และ Cozy Bear ซึ่งเป็นกลุ่มภัยคุกคามที่อยู่เบื้องหลังปี 2020 การโจมตี SolarWinds) กำลังหาประโยชน์จากสิ่งที่คล้ายกันอย่างแข็งขัน ช่องโหว่ใน JetBrains TeamCity ซึ่งอาจทำให้เกิดการโจมตีทางไซเบอร์ในห่วงโซ่อุปทานของซอฟต์แวร์ได้เช่นกัน

“ความสามารถของผู้โจมตีที่ไม่ได้รับการรับรองความถูกต้องในการเลี่ยงผ่านการตรวจสอบการรับรองความถูกต้องและได้รับการควบคุมด้านผู้ดูแลระบบนั้นก่อให้เกิดความเสี่ยงที่สำคัญไม่เพียงต่อสภาพแวดล้อมปัจจุบันเท่านั้น แต่ยังรวมถึงความสมบูรณ์และความปลอดภัยของซอฟต์แวร์ที่กำลังพัฒนาและปรับใช้ผ่านไปป์ไลน์ CI/CD ที่ถูกบุกรุกดังกล่าว” Ryan Smith หัวหน้าฝ่ายผลิตภัณฑ์ของ Deepfence กล่าวในแถลงการณ์

Smith กล่าวเพิ่มเติมว่าข้อมูลดังกล่าวแสดงให้เห็นถึง “การเติบโตที่โดดเด่น” ทั้งในด้านปริมาณและความซับซ้อนของการโจมตีทางไซเบอร์ในห่วงโซ่อุปทานซอฟต์แวร์โดยทั่วไป

“เหตุการณ์ JetBrains เมื่อเร็ว ๆ นี้ทำหน้าที่เป็นเครื่องเตือนใจที่ชัดเจนถึงความสำคัญของการจัดการช่องโหว่ในทันทีและกลยุทธ์การตรวจจับภัยคุกคามเชิงรุก” Smith กล่าว “ด้วยการส่งเสริมวัฒนธรรมแห่งความคล่องตัวและความยืดหยุ่น องค์กรต่างๆ สามารถเพิ่มความสามารถในการป้องกันภัยคุกคามที่เกิดขึ้นใหม่และปกป้องสินทรัพย์ดิจิทัลได้อย่างมีประสิทธิภาพ”

- เนื้อหาที่ขับเคลื่อนด้วย SEO และการเผยแพร่ประชาสัมพันธ์ รับการขยายวันนี้

- PlatoData.Network Vertical Generative Ai เพิ่มพลังให้กับตัวเอง เข้าถึงได้ที่นี่.

- เพลโตไอสตรีม. Web3 อัจฉริยะ ขยายความรู้ เข้าถึงได้ที่นี่.

- เพลโตESG. คาร์บอน, คลีนเทค, พลังงาน, สิ่งแวดล้อม แสงอาทิตย์, การจัดการของเสีย. เข้าถึงได้ที่นี่.

- เพลโตสุขภาพ เทคโนโลยีชีวภาพและข่าวกรองการทดลองทางคลินิก เข้าถึงได้ที่นี่.

- ที่มา: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :เป็น

- :ไม่

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- ความสามารถ

- ตาม

- ข้าม

- อย่างกระตือรือร้น

- นักแสดง

- ที่เพิ่ม

- นอกจากนี้

- ผู้ดูแลระบบ

- การบริหาร

- สูง

- ให้คำแนะนำ

- ที่ปรึกษา

- กับ

- อาคา

- ปลุก

- อนุญาต

- แล้ว

- ด้วย

- an

- และ

- APT

- AS

- สินทรัพย์

- โจมตี

- โจมตี

- มีเสน่ห์

- การยืนยันตัวตน

- BE

- หมี

- รับ

- ก่อน

- หลัง

- กำลัง

- ทั้งสอง

- Bug

- เป็นโรคจิต

- สร้าง

- แต่

- by

- ทางอ้อม

- CAN

- จับ

- โซ่

- การตรวจสอบ

- ธนาคารซิตี้แบงก์

- รหัส

- บริษัท

- ความซับซ้อน

- ที่ถูกบุกรุก

- ควบคุม

- ได้

- วิกฤติ

- วิกฤติ

- วัฒนธรรม

- cyberattacks

- ข้อมูล

- นำไปใช้

- การใช้งาน

- รายละเอียด

- การตรวจพบ

- พัฒนา

- พัฒนาการ

- ดิจิตอล

- สินทรัพย์ดิจิทัล

- มีประสิทธิภาพ

- กากกะรุน

- เสริม

- สิ่งแวดล้อม

- การใช้ประโยชน์จาก

- กุมภาพันธ์

- เฟอร์รารี

- ข้อบกพร่อง

- สำหรับ

- อุปถัมภ์

- พบ

- ราคาเริ่มต้นที่

- เต็ม

- พื้นฐาน

- ได้รับ

- General

- ได้รับ

- รัฐบาล

- บัญชีกลุ่ม

- กลุ่ม

- มี

- หัว

- HTTPS

- ทันที

- ความจำเป็น

- in

- อุบัติการณ์

- รวมทั้ง

- ความสมบูรณ์

- IT

- jpg

- ปลาย

- วงจรชีวิต

- การทำ

- การจัดการ

- ผู้จัดการ

- จัดการ

- เที่ยงคืน

- เดือน

- จำเป็นต้อง

- ใหม่

- NIKE

- โดดเด่น

- of

- เสนอ

- เพียง

- ไปยัง

- โอกาส

- องค์กร

- คู่

- อดีต

- ปะ

- ปะ

- ท่อ

- เวที

- เพลโต

- เพลโตดาต้าอินเทลลิเจนซ์

- เพลโตดาต้า

- เสียบเข้าไป

- ซึ่งทรงตัว

- โพสท่า

- โพสต์

- เชิงรุก

- กระบวนการ

- ผลิตภัณฑ์

- อย่างรวดเร็ว

- ยก

- การแตกสาขา

- เมื่อเร็ว ๆ นี้

- ปล่อย

- การปล่อย

- การแจ้งเตือน

- รายงาน

- ความยืดหยุ่น

- ความเสี่ยง

- ปัดเศษ

- วิ่ง

- รัสเซีย

- ไรอัน

- s

- ป้องกัน

- กล่าวว่า

- ที่สอง

- ความปลอดภัย

- แพทช์รักษาความปลอดภัย

- เซิร์ฟเวอร์

- ให้บริการอาหาร

- แสดงให้เห็นว่า

- สำคัญ

- คล้ายคลึงกัน

- สมิ ธ

- ซอฟต์แวร์

- การพัฒนาซอฟต์แวร์

- ห่วงโซ่อุปทานซอฟต์แวร์

- ซับซ้อน

- สิ้นเชิง

- คำแถลง

- กลยุทธ์

- อย่างเช่น

- จัดหาอุปกรณ์

- ห่วงโซ่อุปทาน

- ระบบ

- ทีม

- ทีม

- วิชาการ

- การทดสอบ

- ที่

- พื้นที่

- ของพวกเขา

- นี้

- ในสัปดาห์นี้

- การคุกคาม

- ตัวแสดงภัยคุกคาม

- ภัยคุกคาม

- ตลอด

- ขัดขวาง

- ไปยัง

- เครื่องมือ

- สอง

- ไม่สามารถ

- ภายใต้

- ให้กับคุณ

- อัพเกรด

- มือสอง

- ผู้ขาย

- รุ่น

- รุ่น

- เหยื่อ

- ปริมาณ

- ช่องโหว่

- ความอ่อนแอ

- เตือน

- คือ

- สัปดาห์

- คือ

- ที่

- กว้าง

- ทั่วโลก

- ลมทะเล