Steklov Mathematical Institute of RAS, Steklov International Mathematical Center, มอสโก 119991, รัสเซีย

ภาควิชาคณิตศาสตร์และ NTI Center for Quantum Communications, National University of Science and Technology MISIS, มอสโก 119049, รัสเซีย

QRate, Skolkovo, มอสโก 143025, รัสเซีย

พบบทความนี้ที่น่าสนใจหรือต้องการหารือ? Scite หรือแสดงความคิดเห็นใน SciRate.

นามธรรม

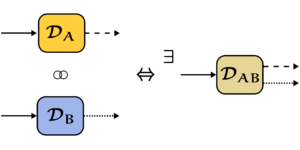

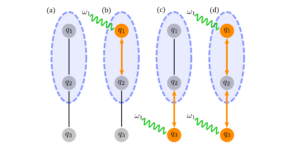

ความไม่ตรงกันของประสิทธิภาพการตรวจจับเป็นปัญหาทั่วไปในระบบกระจายคีย์ควอนตัมที่ใช้งานจริง (QKD) การพิสูจน์ความปลอดภัยในปัจจุบันของ QKD ที่มีความไม่ตรงกันของประสิทธิภาพการตรวจจับขึ้นอยู่กับสมมติฐานของแหล่งกำเนิดแสงโฟตอนเดี่ยวที่ฝั่งผู้ส่งหรือบนสมมติฐานของอินพุตโฟตอนเดียวของฝั่งผู้รับ สมมติฐานเหล่านี้กำหนดข้อจำกัดในระดับของกลยุทธ์การดักฟังที่เป็นไปได้ ที่นี่ เรานำเสนอหลักฐานการรักษาความปลอดภัยที่เข้มงวดโดยไม่มีข้อสันนิษฐานเหล่านี้ และด้วยเหตุนี้ จึงสามารถแก้ปัญหาที่สำคัญนี้และพิสูจน์ความปลอดภัยของ QKD ด้วยประสิทธิภาพการตรวจจับที่ไม่ตรงกันกับการโจมตีทั่วไป (ในระบบซีมโทติค) โดยเฉพาะอย่างยิ่ง เราปรับวิธีการของ Decoy state ให้เข้ากับกรณีของประสิทธิภาพการตรวจจับไม่ตรงกัน

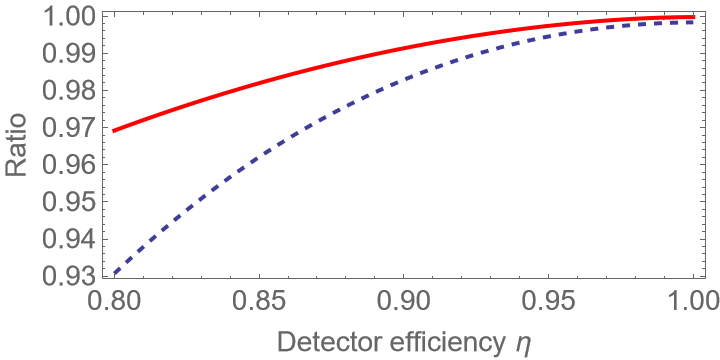

ภาพเด่น: การลดลงของอัตราคีย์ลับในกรณีประสิทธิภาพการตรวจจับ-ไม่ตรงกันในกรณีไม่ตรงกัน: อัตราส่วนของอัตราคีย์ลับในกรณีไม่ตรงกันกับประสิทธิภาพของเครื่องตรวจจับ 1 และ $eta$ ต่ออัตราคีย์ลับในกรณีไม่ตรงกันที่มีประสิทธิภาพทั้งสองเท่ากับ $(1+eta)/2$ เส้นทึบ: ไม่มีข้อผิดพลาด $Q=0$ เส้นประ: อัตราข้อผิดพลาดค่อนข้างสูง $Q=0.09$ (ใกล้เคียงกับค่าวิกฤตสำหรับกรณีการตรวจจับที่สมบูรณ์แบบ $Qประมาณ0.11$) หากไม่ตรงกันเพียงเล็กน้อย การลดลงของอัตราคีย์ลับจะค่อนข้างน้อยแม้ว่าจะมีอัตราข้อผิดพลาดสูงก็ตาม

สรุปยอดนิยม

อย่างไรก็ตาม การพิสูจน์ความปลอดภัยซึ่งคำนึงถึงความไม่สมบูรณ์ของอุปกรณ์ฮาร์ดแวร์ยังคงเป็นสิ่งที่ท้าทาย หนึ่งในความไม่สมบูรณ์ดังกล่าวเรียกว่าประสิทธิภาพการตรวจจับไม่ตรงกัน โดยที่เครื่องตรวจจับโฟตอนเดี่ยวสองตัวมีประสิทธิภาพควอนตัมต่างกัน กล่าวคือ ความน่าจะเป็นในการตรวจจับโฟตอนต่างกัน ควรคำนึงถึงปัญหาดังกล่าวเนื่องจากเป็นไปไม่ได้ที่จะสร้างเครื่องตรวจจับสองเครื่องที่เหมือนกันทุกประการ

ในทางคณิตศาสตร์ การพิสูจน์ความปลอดภัยสำหรับ QKD ที่ประสิทธิภาพการตรวจจับไม่ตรงกันสำหรับกรณีทั่วไปนั้นเป็นสิ่งที่ท้าทาย เนื่องจากพื้นที่ของ Hilbert ที่เราจัดการด้วยนั้นมีมิติที่ไม่จำกัด ดังนั้น จำเป็นต้องมีแนวทางใหม่โดยพื้นฐานในการพิสูจน์ความปลอดภัย วิธีการใหม่หลักที่เสนอในงานนี้คือการวิเคราะห์ขอบเขตของจำนวนเหตุการณ์การตรวจจับหลายโฟตอนโดยใช้ความสัมพันธ์ความไม่แน่นอนของเอนโทรปิก สิ่งนี้ทำให้เราสามารถลดปัญหาให้เหลือขอบเขตจำกัดได้ สำหรับวิธีแก้ปัญหาเชิงวิเคราะห์ของปัญหาที่มีขอบเขตจำกัด (ซึ่งยังไม่เป็นปัญหาเล็กน้อย) เราเสนอให้ใช้ความสมมาตรของปัญหา

ดังนั้น ในเอกสารฉบับนี้ เราจึงพิสูจน์ความปลอดภัยของโปรโตคอล BB84 ด้วยประสิทธิภาพการตรวจจับที่ไม่ตรงกัน และการวิเคราะห์ที่ได้มาจากขอบเขตสำหรับอัตราคีย์ลับในกรณีนี้ นอกจากนี้ เรายังปรับวิธีการของ Decoy state ให้เข้ากับกรณีของประสิทธิภาพการตรวจจับไม่ตรงกัน

► ข้อมูล BibTeX

► ข้อมูลอ้างอิง

[1] CH Bennett and G. Brassard, Quantum cryptography: Public key distribution and coin tossing, in Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, Bangalore, India (IEEE, New York, 1984), p. 175.

[2] D. Mayers, การกระจายคีย์ควอนตัมและการถ่ายโอนสตริงที่ลืมเลือนในช่องที่มีสัญญาณรบกวน, arXiv:quant-ph/9606003 (1996)

arXiv:ปริมาณ-ph/9606003

[3] D. Mayers ความปลอดภัยที่ไม่มีเงื่อนไขในการเข้ารหัสแบบควอนตัม JACM 48, 351 (2001).

https://doi.org/10.1145/382780.382781

[4] PW Shor และ J. Preskill การพิสูจน์ความปลอดภัยของโปรโตคอลการกระจายคีย์ควอนตัม BB84 อย่างง่าย Phys. รายได้ Lett 85, 441 (2000).

https://doi.org/10.1103/PhysRevLett.85.441

[5] อาร์. เรนเนอร์, ความปลอดภัยของการกระจายคีย์ควอนตัม, arXiv:quant-ph/0512258 (2005)

arXiv:ปริมาณ-ph/0512258

[6] M. Koashi, หลักฐานความปลอดภัยอย่างง่ายของการกระจายคีย์ควอนตัมตามส่วนเสริม, New J. Phys 11, 045018 (2009).

https://doi.org/10.1088/1367-2630/11/4/045018

[7] M. Tomamichel, CCW Lim, N. Gisin และ R. Renner, การวิเคราะห์คีย์จำกัดที่เข้มงวดสำหรับการเข้ารหัสแบบควอนตัม, Nat ชุมชน 3, 634 (2012).

https://doi.org/10.1038/ncomms1631

[8] M. Tomamichel และ A. Leverrier, หลักฐานความปลอดภัยที่มีขอบเขตในตัวเองและสมบูรณ์สำหรับการแจกจ่ายคีย์ควอนตัม, Quantum 1, 14 (2017)

https://doi.org/10.22331/q-2017-07-14-14

[9] N. Gisin, G. Ribordy, W. Tittel และ H. Zbinden วิทยาการเข้ารหัสลับควอนตัม Rev. Mod ฟิสิกส์ 74, 145 (2002).

https://doi.org/10.1103/RevModPhys.74.145

[10] V. Scarani, H. Bechmann-Pasquinucci, NJ Cerf, M. Dusek, N. Lütkenhaus และ M. Peev การเข้ารหัสควอนตัม Rev. Mod ฟิสิกส์ 81, 1301 (2009).

https://doi.org/10.1103/RevModPhys.81.1301

[11] อี. ไดอามันติ, H.-K. Lo, B. Qi และ Z. Yuan ความท้าทายเชิงปฏิบัติในการกระจายคีย์ควอนตัม npj Quant รายละเอียด 2, 16025 (2016).

https://doi.org/10.1038/npjqi.2016.25

[12] F. Xu, X. Ma, Q. Zhang, H.-K. โล และ เจ.-ดับบลิว. แพน, การกระจายคีย์ควอนตัมที่ปลอดภัยด้วยอุปกรณ์จริง, Rev. Mod ฟิสิกส์ 92, 025002 (2020).

https://doi.org/10.1103/RevModPhys.92.025002

[13] N. Jain, B. Stiller, I. Khan, D. Elser, C. Marquardt และ G. Leuchs, การโจมตีระบบกระจายคีย์ควอนตัมในทางปฏิบัติ (และวิธีป้องกัน), ฟิสิกส์ร่วมสมัย 57, 366 (2015)

https://doi.org/10.1080/00107514.2016.1148333

[14] CHF Fung, K. Tamaki, B. Qi, H.-K. Lo และ X. Ma พิสูจน์ความปลอดภัยของการกระจายคีย์ควอนตัมด้วยประสิทธิภาพการตรวจจับที่ไม่ตรงกัน Quant รายละเอียด คอมพิวเตอร์ 9, 131 (2009).

http:///dl.acm.org/citation.cfm?id=2021256.2021264

[15] L. Lydersen และ J. Skaar, ความปลอดภัยของการกระจายคีย์ควอนตัมพร้อมข้อบกพร่องของเครื่องตรวจจับที่ขึ้นอยู่กับบิตและพื้นฐาน, Quant รายละเอียด คอมพิวเตอร์ 10, 60 (2010).

https:///dl.acm.org/doi/10.5555/2011438.2011443

[16] A. Winick, N. Lütkenhaus และ PJ Coles อัตราคีย์ตัวเลขที่เชื่อถือได้สำหรับการกระจายคีย์ควอนตัม Quantum 2, 77 (2018)

https://doi.org/10.22331/q-2018-07-26-77

[17] MK Bochkov และ AS Trushechkin, ความปลอดภัยของการกระจายคีย์ควอนตัมด้วยประสิทธิภาพการตรวจจับที่ไม่ตรงกันในกรณีโฟตอนเดียว: ขอบเขตที่แน่นหนา, Phys. รายได้ ก 99, 032308 (2019)

https://doi.org/10.1103/PhysRevA.99.032308

[18] J. Ma, Y. Zhou, X. Yuan และ X. Ma, การตีความเชิงปฏิบัติของการเชื่อมโยงกันในการกระจายคีย์ควอนตัม, Phys. ศธ.99, 062325 (2019).

https://doi.org/10.1103/PhysRevA.99.062325

[19] NJ Beaudry, T. Moroder และ N. Lütkenhaus, แบบจำลอง Squashing สำหรับการวัดด้วยแสงในการสื่อสารควอนตัม, Phys. รายได้ Lett 101, 093601 (2008).

https://doi.org/10.1103/PhysRevLett.101.093601

[20] T. Tsurumaru และ K. Tamaki, หลักฐานความปลอดภัยสำหรับระบบกระจายคีย์ควอนตัมพร้อมตัวตรวจจับธรณีประตู, Phys. รายได้ ก 78, 032302 (2008).

https://doi.org/10.1103/PhysRevA.78.032302

[21] O. Gittsovich, NJ Beaudry, V. Narasimhachar, RR Alvarez, T. Moroder และ N. Lütkenhaus, Squashing model สำหรับเครื่องตรวจจับและการประยุกต์ใช้กับโปรโตคอลการกระจายควอนตัมคีย์, Phys. รายได้ ก 89, 012325 (2014).

https://doi.org/10.1103/PhysRevA.89.012325

[22] Y. Zhang, PJ Coles, A. Winick, J. Lin และ N. Lütkenhaus, การพิสูจน์ความปลอดภัยของการกระจายคีย์ควอนตัมที่ใช้งานได้จริงกับประสิทธิภาพการตรวจจับที่ไม่ตรงกัน, Phys. รายได้ Res 3, 013076 (2021).

https://doi.org/10.1103/PhysRevResearch.3.013076

[23] M. Dušek, M. Jahma และ N. Lütkenhaus, การเลือกปฏิบัติโดยรัฐอย่างชัดเจนในวิทยาการเข้ารหัสลับควอนตัมที่มีสถานะเชื่อมโยงกันที่อ่อนแอ, Phys. ที่ ก.62, 022306 (2000).

https://doi.org/10.1103/PhysRevA.62.022306

[24] N. Lütkenhaus และ M. Jahma, การกระจายคีย์ควอนตัมพร้อมสถานะที่เป็นจริง: สถิติจำนวนโฟตอนในการโจมตีด้วยการแยกหมายเลขโฟตอน, New J. Phys 4, 44 (2002).

https://doi.org/10.1088/1367-2630/4/1/344

[25] เอช.-เค. Lo, X. Ma และ K. Chen, Decoy state การกระจายคีย์ควอนตัม, Phys. รายได้ Lett 94, 230504(2005).

https://doi.org/10.1103/PhysRevLett.94.230504

[26] เอ็กซ์.-บี. Wang, เอาชนะการโจมตีแบบแยกเลขโฟตอนในการเข้ารหัสเชิงควอนตัมที่ใช้งานได้จริง, Phys. รายได้ Lett 94, 230503(2005).

https://doi.org/10.1103/PhysRevLett.94.230503

[27] X. Ma, B. Qi, Y. Zhao และ H.-K. แท้จริง สถานะล่อในทางปฏิบัติสำหรับการกระจายคีย์ควอนตัม Phys. ฉบับที่ 72, 012326 (2005).

https://doi.org/10.1103/PhysRevA.72.012326

[28] Z. Zhang, Q. Zhao, M. Razavi และ X. Ma, ปรับปรุงขอบเขตอัตราคีย์สำหรับระบบกระจายคีย์ควอนตัมสถานะล่อที่ใช้งานได้จริง, Phys. ฉบับที่ 95, 012333 (2017)

https://doi.org/10.1103/PhysRevA.95.012333

[29] AS Trushechkin, EO Kiktenko และ AK Fedorov, ประเด็นการปฏิบัติในการกระจายคีย์ควอนตัมของ Decoy-state ตามทฤษฎีบทขีดจำกัดกลาง, Phys. ศธ.96, 022316 (2017).

https://doi.org/10.1103/PhysRevA.96.022316

[30] C. Agnesi, M. Avesani, L. Calderaro, A. Stanco, G. Foletto, M. Zahidy, A. Scriminich, F. Vedovato, G. Vallone และ P. Villoresi การกระจายคีย์ควอนตัมอย่างง่ายพร้อมการซิงโครไนซ์ตาม qubit และตัวเข้ารหัสโพลาไรเซชันที่ชดเชยตัวเอง, Optica 8, 284–290 (2020)

https://doi.org/10.1364/OPTICA.381013

[31] Y. Zhang และ N. Lütkenhaus, การตรวจสอบความยุ่งเหยิงกับประสิทธิภาพการตรวจจับไม่ตรงกัน, Phys. รายได้ ก 95, 042319 (2017)

https://doi.org/10.1103/PhysRevA.95.042319

[32] F. Dupuis, O. Fawzi และ R. Renner การสะสมเอนโทรปี Comm. คณิตศาสตร์. 379, 867 (2020).

https://doi.org/10.1007/s00220-020-03839-5

[33] F. Dupuis และ O. Fawzi การสะสมเอนโทรปีด้วยคำศัพท์อันดับสองที่ได้รับการปรับปรุง IEEE Trans รายละเอียด ทฤษฎี 65, 7596 (2019)

https://doi.org/10.1109/TIT.2019.2929564

[34] T. Metger และ R. Renner, ความปลอดภัยของการกระจายคีย์ควอนตัมจากการสะสมเอนโทรปีทั่วไป, arXiv:2203.04993 (2022)

arXiv: 2203.04993

[35] AS Holevo, ระบบควอนตัม, ช่องทาง, ข้อมูล บทนำทางคณิตศาสตร์ (De Gruyter, Berlin, 2012)

[36] CHF Fung, X. Ma และ HF Chau, ประเด็นการปฏิบัติในการประมวลผลหลังการประมวลผลหลังการกระจายคีย์ควอนตัม, Phys. รายได้ ก 81, 012318 (2010).

https://doi.org/10.1103/PhysRevA.81.012318

[37] I. Devetak และ A. Winter การกลั่นรหัสลับและการพัวพันจากสถานะควอนตัม Proc. ร. สังคม ลอนดอน, เซอร์. ก, 461, 207 (2005).

https://doi.org/10.1098/rspa.2004.1372

[38] CH Bennett, G. Brassard และ ND Mermin การเข้ารหัสควอนตัมโดยไม่มีทฤษฎีบทของ Bell, Phys. รายได้ Lett 68, 557 (1992).

https://doi.org/10.1103/PhysRevLett.68.557

[39] M. Curty, M. Lewenstein และ N. Lütkenhaus, Entanglement as a precondition for secure quantum key distribution, Phys. รายได้ Lett 92, 217903 (2004).

https://doi.org/10.1103/PhysRevLett.92.217903

[40] A. Ferenczi และ N. Lütkenhaus, สมมาตรในการกระจายคีย์ควอนตัมและความเชื่อมโยงระหว่างการโจมตีที่เหมาะสมและการโคลนที่เหมาะสม, Phys. ที่ ก.85, 052310 (2012).

https://doi.org/10.1103/PhysRevA.85.052310

[41] EO Kiktenko, AS Trushechkin, CCW Lim, YV Kurochkin และ AK Fedorov, การกระทบยอดข้อมูลตาบอดแบบสมมาตรสำหรับการกระจายคีย์ควอนตัม, Phys. รายได้ประยุกต์ 8, 044017 (2017)

https://doi.org/10.1103/PhysRevApplied.8.044017

[42] EO Kiktenko, AS Trushechkin และ AK Fedorov การกระทบยอดข้อมูลตาบอดแบบสมมาตรและการตรวจสอบตามฟังก์ชันแฮชสำหรับการกระจายคีย์ควอนตัม Lobachevskii J. Math 39, 992 (2018).

https://doi.org/10.1134/S1995080218070107

[43] EO Kiktenko, AO Malyshev, AA Bozhedarov, NO Pozhar, MN Anufriev และ AK Fedorov, การประมาณข้อผิดพลาดที่ขั้นตอนการกระทบยอดข้อมูลของการกระจายคีย์ควอนตัม, J. Russ ความละเอียดของเลเซอร์ 39, 558 (2018).

https://doi.org/10.1007/s10946-018-9752-y

[44] ดี. กอตเทสแมน, H.-K. Lo, N. Lütkenhaus และ J. Preskill ความปลอดภัยของการกระจายคีย์ควอนตัมด้วยอุปกรณ์ที่ไม่สมบูรณ์ Quant รายละเอียด คอมพิวเตอร์ 5, 325 (2004).

https:///dl.acm.org/doi/10.5555/2011586.2011587

[45] M. Berta, M. Christandl, R. Colbeck, JM Renes และ R. Renner, หลักความไม่แน่นอนในหน่วยความจำควอนตัม, Nature Phys 6, 659 (2010).

https://doi.org/10.1038/NPHYS1734

[46] PJ Coles, L. Yu, V Gheorghiu และ RB Griffiths, การรักษาตามทฤษฎีข้อมูลของระบบไตรภาคีและช่องควอนตัม, Phys. ที่ ก.83, 062338 (2011).

https://doi.org/10.1103/PhysRevA.83.062338

[47] PJ Coles, EM Metodiev และ N. Lütkenhaus, วิธีการเชิงตัวเลขสำหรับการกระจายคีย์ควอนตัมแบบไม่มีโครงสร้าง, Nat ชุมชน 7, 11712 (2016).

https://doi.org/10.1038/ncomms11712

[48] Y. Zhao, CHF Fung, B. Qi, C. Chen และ H.-K. แท้จริง การแฮ็คควอนตัม: การสาธิตเชิงทดลองของการโจมตีแบบไทม์ชิฟต์กับระบบการกระจายควอนตัมคีย์ที่ใช้งานได้จริง Phys. รายได้ ก 78, 042333 (2008).

https://doi.org/10.1103/PhysRevA.78.042333

[49] A. Müller-Hermes และ D. Reeb, Monotonicity ของควอนตัมสัมพัทธ์เอนโทรปีภายใต้แผนที่เชิงบวก, Annales Henri Poincaré 18, 1777 (2017)

https://doi.org/10.1007/s00023-017-0550-9

[50] H. Maassen และ JBM Uffink, Generalized ความสัมพันธ์ที่ไม่แน่นอนเอนโทรปิก, Phys. รายได้ Lett 60, 1103 (1988).

https://doi.org/10.1103/PhysRevLett.60.1103

[51] ส.สัจจะ, ป.ชัยวงศ์คต, เจ.-พี. Bourgoin, T. Jennewein, N. Lütkenhaus และ V. Makarov, ช่องโหว่ด้านความปลอดภัยในการกระจายคีย์ควอนตัมพื้นที่ว่างเนื่องจากประสิทธิภาพของเครื่องตรวจจับโหมดเชิงพื้นที่ไม่ตรงกัน, Phys. ที่ ก.91, 062301 (2015).

https://doi.org/10.1103/PhysRevA.91.062301

[52] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari, M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi และ P. Wallden, ความก้าวหน้าในการเข้ารหัสควอนตัม, Adv. เลือก. โฟตอน 12, 1012 (2020).

https://doi.org/10.1364/AOP.361502

[53] M. Bozzio, A. Cavaillés, E. Diamanti, A. Kent และ D. Pitalúa-García, การโจมตีแบบหลายโฟตอนและช่องทางด้านข้างในการเข้ารหัสแบบควอนตัมที่ไม่น่าเชื่อถือ, PRX Quantum 2, 030338 (2021)

https://doi.org/10.1103/PRXQuantum.2.030338

อ้างโดย

[1] Sukhpal Singh Gill, Adarsh Kumar, Harvinder Singh, Manmeet Singh, Kamalpreet Kaur, Muhammad Usman และ Rajkumar Buyya, “คอมพิวเตอร์ควอนตัม: อนุกรมวิธาน, การทบทวนอย่างเป็นระบบและทิศทางในอนาคต”, arXiv: 2010.15559.

[2] Mathieu Bozzio, Adrien Cavaillès, Eleni Diamanti, Adrian Kent และ Damián Pitalúa-García, “การโจมตีหลายช่องและช่องด้านข้างในการเข้ารหัสด้วยควอนตัมที่ไม่ไว้วางใจ”, PRX ควอนตัม 2 3, 030338 (2021).

[3] Yanbao Zhang, Patrick J. Coles, Adam Winick, Jie Lin และ Norbert Lütkenhaus, “การพิสูจน์ความปลอดภัยของการกระจายคีย์ควอนตัมที่ใช้งานได้จริงกับประสิทธิภาพการตรวจจับไม่ตรงกัน”, การวิจัยทบทวนทางกายภาพ 3 1, 013076 (2021).

การอ้างอิงข้างต้นมาจาก are อบต./นาซ่าโฆษณา (ปรับปรุงล่าสุดสำเร็จ 2022-07-22 09:35:20 น.) รายการอาจไม่สมบูรณ์เนื่องจากผู้จัดพิมพ์บางรายไม่ได้ให้ข้อมูลอ้างอิงที่เหมาะสมและครบถ้วน

ไม่สามารถดึงข้อมูล Crossref อ้างโดย data ระหว่างความพยายามครั้งล่าสุด 2022-07-22 09:35:19 น.: ไม่สามารถดึงข้อมูลที่อ้างถึงสำหรับ 10.22331/q-2022-07-22-771 จาก Crossref นี่เป็นเรื่องปกติหาก DOI ได้รับการจดทะเบียนเมื่อเร็วๆ นี้

บทความนี้เผยแพร่ใน Quantum ภายใต้ the ครีเอทีฟคอมมอนส์แบบแสดงที่มา 4.0 สากล (CC BY 4.0) ใบอนุญาต ลิขสิทธิ์ยังคงอยู่กับผู้ถือลิขสิทธิ์ดั้งเดิม เช่น ผู้เขียนหรือสถาบันของพวกเขา