Коли я формував ідею компанії, яка мала стати Veza, ми з моїми співзасновниками взяли інтерв’ю у десятків керівників інформаційної безпеки (CISO) і керівників інформаційних технологій (CIO). Незалежно від розміру та зрілості їхніх сучасних технічно підкованих компаній, ми знову і знову чули одну тему: вони не могли бачити, хто має доступ до найбільш конфіденційних даних їхньої компанії. Кожен із них дотримувався принципу найменший привілей, але жоден із них не міг сказати, наскільки близько їхня компанія досягла цього.

«Найменший привілей» визначається Ресурсний центр комп’ютерної безпеки NIST як «принцип, згідно з яким архітектура безпеки повинна бути розроблена таким чином, щоб кожному об’єкту надавалися мінімальні системні ресурси та повноваження, необхідні об’єкту для виконання своїх функцій». Це звучить просто, але все змінилося. Тепер дані розподіляються між кількома хмарами, сотнями SaaS-додатків і старими й новими системами. Як наслідок, усі сучасні компанії накопичують «борг доступу» — непотрібні дозволи, які або були занадто широкими спочатку, або більше не потрібні після зміни роботи чи звільнення.

A Дослідження KPMG виявили, що лише у 62 році 2021% респондентів зіткнулися зі зломом чи кіберінцидентом. Якщо будь-який співробітник стає жертвою фішингу, але він має доступ лише до неконфіденційної інформації, це може не мати жодних економічних наслідків. Найменший привілей зменшує шкоду від атаки.

Є три перешкоди для досягнення найменших привілеїв: видимість, масштаб і показники.

Основою є видимість

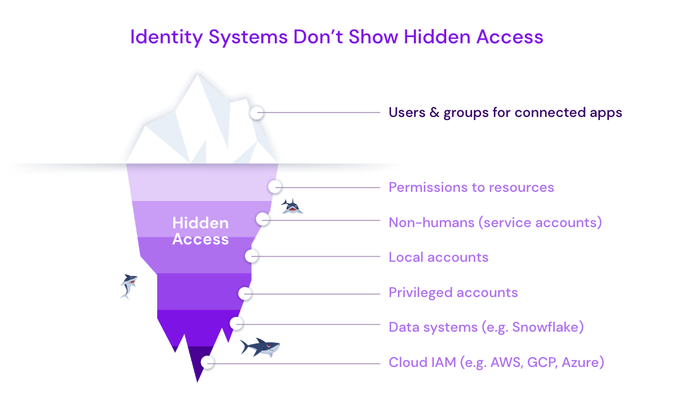

Важко керувати тим, чого ви не бачите, а дозволи на доступ розподілені по незліченній кількості систем підприємства. Багато з них керуються локально за допомогою унікальних елементів керування доступом системи (наприклад, дозволи адміністратора Salesforce). Навіть коли компанії впроваджують постачальника ідентифікаційної інформації, наприклад Okta, Ping або ForgeRock, це лише верхівка айсберга. Він не може показати всі дозволи, розташовані нижче ватерлінії, включаючи локальні облікові записи та облікові записи служб.

Це особливо актуально сьогодні, коли багато компаній проводять звільнення. Звільняючи працівників, роботодавці скасовують доступ до мережі та SSO (єдиного входу), але це не поширюється на безліч систем, у яких працівник мав права. Це стає боргом за невидимий доступ.

Для компаній, де дотримання законодавства вимагає періодичної перевірки доступу, видимість виконується вручну, утомлює та вразлива до пропусків. Співробітників відправляють досліджувати окремі системи вручну. Зрозуміти ці звіти (часто знімки екрана) можливо для невеликої компанії, але не для компанії з сучасним середовищем даних.

шкала

Будь-яка компанія може мати тисячі ідентифікацій для співробітників, а також тисячі інших для нелюдей, як-от сервісні облікові записи та боти. Можуть бути сотні «систем», включаючи хмарні служби, програми SaaS, спеціальні програми та системи даних, такі як SQL Server і Snowflake. Кожен пропонує десятки чи сотні можливих дозволів на будь-яку кількість ресурсів деталізації даних. Оскільки рішення про доступ необхідно прийняти для кожної можливої комбінації, легко уявити складність перевірки мільйона рішень.

Щоб якнайкраще використати погану ситуацію, компанії обирають короткий шлях і призначають ідентифікатори ролям і групам. Це вирішує проблему масштабу, але погіршує проблему видимості. Команда безпеки може бачити, хто належить до групи, і вони знають мітку цієї групи, але мітки не розповідають всю історію. Команда не може бачити доступ на рівні таблиць або стовпців. Коли команди керування ідентифікаційним доступом (IAM) отримують нескінченний потік запитів на доступ, виникає спокуса схвалити найближчу групу, навіть якщо ця група надає ширший доступ, ніж необхідно.

Компанії не можуть подолати проблему масштабу без автоматизації. Одним з рішень є обмежений за часом доступ. Наприклад, якщо працівник отримав доступ до групи, але не використовує 90% дозволів протягом 60 днів, можливо, доцільно обрізати цей доступ.

Метрика

Якщо ви не можете виміряти це, ви не можете ним керувати, і ніхто сьогодні не має інструментів, щоб кількісно визначити, скільки «привілеїв» було надано.

CISO та їхні групи безпеки потребують інформаційної панелі для керування найменшими привілеями. Подібно до того, як Salesforce надав командам продажів об’єктну модель і інформаційні панелі для керування доходами, нові компанії створюють ту саму основу для керування доступом.

Як команди кількісно визначать свій доступ? Це буде називатися «балами привілеїв»? Загальний бал дозволів? Папір 2017 винайшов метрику для виявлення бази даних під назвою «величина ризику порушення». Як би ми це не називали, зростання цього показника стане переломним моментом у безпеці на першому місці – ідентифікація. Навіть якщо показник недосконалий, він змінить мислення компанії в бік управління найменшими привілеями, як бізнес-процес.

Йти вперед

Ландшафт змінився, і досягти найменших привілеїв ручними методами стало практично неможливо. Щоб виправити це, знадобляться нові технології, процеси та мислення. ІТ-директори та ІТ-директори, з якими я працюю, вважають, що найменші привілеї можливі, і вони роблять розумні інвестиції, щоб вийти за межі мінімального мінімуму щоквартальних перевірок доступу. Незабаром перевірки вручну підуть у минуле, а автоматизація приборкує складність сучасного контролю доступу.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- Платоблокчейн. Web3 Metaverse Intelligence. Розширені знання. Доступ тут.

- джерело: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- :є

- 2017

- 2021

- 7

- a

- Здатний

- доступ

- Рахунки

- Накопичуватися

- Achieve

- досягнення

- через

- адреси

- адмін

- після

- ВСІ

- тільки

- та

- будь

- додатка

- архітектура

- ЕСТЬ

- AS

- At

- атака

- Автоматизація

- поганий

- BE

- ставати

- стає

- перед тим

- Вірити

- нижче

- КРАЩЕ

- За

- боти

- порушення

- широкий

- ширше

- бізнес

- Бізнес-процес

- by

- call

- званий

- CAN

- не може

- виклик

- зміна

- контроль

- головний

- близько

- хмара

- хмарні сервіси

- співзасновники

- придуманий

- Колони

- поєднання

- Компанії

- компанія

- складність

- дотримання

- комп'ютер

- Комп'ютерна безпека

- Проведення

- контроль

- управління

- може

- створення

- виготовлений на замовлення

- кібер-

- приладова панель

- дані

- Database

- Днів

- Борг

- рішення

- рішення

- певний

- призначений

- безліч

- e

- кожен

- Економічний

- Економічний вплив

- або

- Співробітник

- співробітників

- роботодавців

- підприємство

- суб'єкта

- Навколишнє середовище

- особливо

- Навіть

- Кожен

- приклад

- досвідчений

- експонування

- Фолс

- Перший

- для

- ForgeRock

- знайдений

- фонд

- функція

- даний

- добре

- надається

- Графічний

- Group

- Групи

- рука

- Жорсткий

- Мати

- почутий

- прихований

- Як

- HTML

- HTTPS

- Сотні

- i

- ідея

- тотожності

- Особистість

- Impact

- здійснювати

- неможливе

- in

- інцидент

- У тому числі

- індивідуальний

- інформація

- Офіцери з інформації

- інформаційна безпека

- інтерв'ю

- дослідити

- інвестиції

- IT

- ЙОГО

- робота

- Знати

- етикетка

- етикетки

- ландшафт

- звільнення

- легальний

- рівень

- як

- місцевий

- локально

- Довго

- довше

- зробити

- Робить

- управляти

- вдалося

- управління

- управління

- мандатів

- керівництво

- багато

- Матерія

- зрілість

- макс-ширина

- вимір

- методика

- метрика

- Метрика

- може бути

- мільйона

- Розум

- мінімальний

- модель

- сучасний

- момент

- більше

- найбільш

- рухатися

- множинний

- необхідно

- Необхідність

- потреби

- мережу

- Нові

- Нові технології

- NIH

- nist

- номер

- об'єкт

- перешкодами

- of

- Пропозиції

- офіцерів

- ОКТА

- Старий

- on

- ONE

- Подолати

- Минуле

- Виконувати

- періодичний

- дозвіл

- Дозволи

- phishing

- пінг

- місце

- plato

- Інформація про дані Платона

- PlatoData

- плюс

- точок

- це можливо

- практично

- принцип

- ймовірно

- Проблема

- процес

- процеси

- Постачальник

- RE

- отримання

- доречний

- Звіти

- запитів

- вимагати

- ресурс

- ресурси

- результат

- revenue

- Відгуки

- Зростання

- Risk

- ролі

- s

- SaaS

- продажів

- Salesforce

- то ж

- шкала

- скріншоти

- безпеку

- сенс

- чутливий

- обслуговування

- Послуги

- зсув

- Повинен

- Показувати

- Шоу

- простий

- з

- один

- ситуація

- Розмір

- невеликий

- So

- рішення

- що в сім'ї щось

- поширення

- Історія

- потік

- такі

- система

- Systems

- Приймати

- команда

- команди

- Технології

- Що

- Команда

- їх

- Їх

- тема

- Ці

- річ

- речі

- тисячі

- три

- чайові

- до

- сьогодні

- занадто

- інструменти

- Усього:

- до

- створеного

- us

- використання

- видимість

- Вразливий

- шлях..

- який

- ВООЗ

- всі

- волі

- з

- в

- без

- Виграв

- Work

- б

- Ти

- зефірнет