1Університет штату Меріленд

2Техаський університет A&M

3Единбурзький університет і IOHK

4Державний університет Портленда

5Единбурзький університет

Вам цей документ цікавий чи ви хочете обговорити? Скайте або залиште коментар на SciRate.

абстрактний

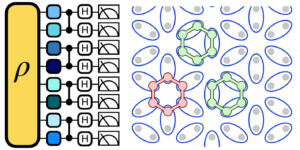

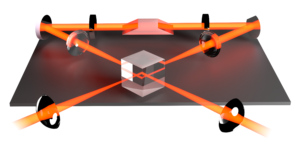

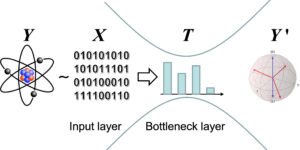

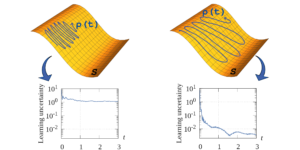

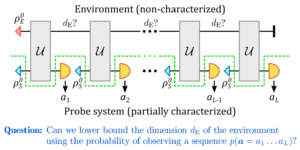

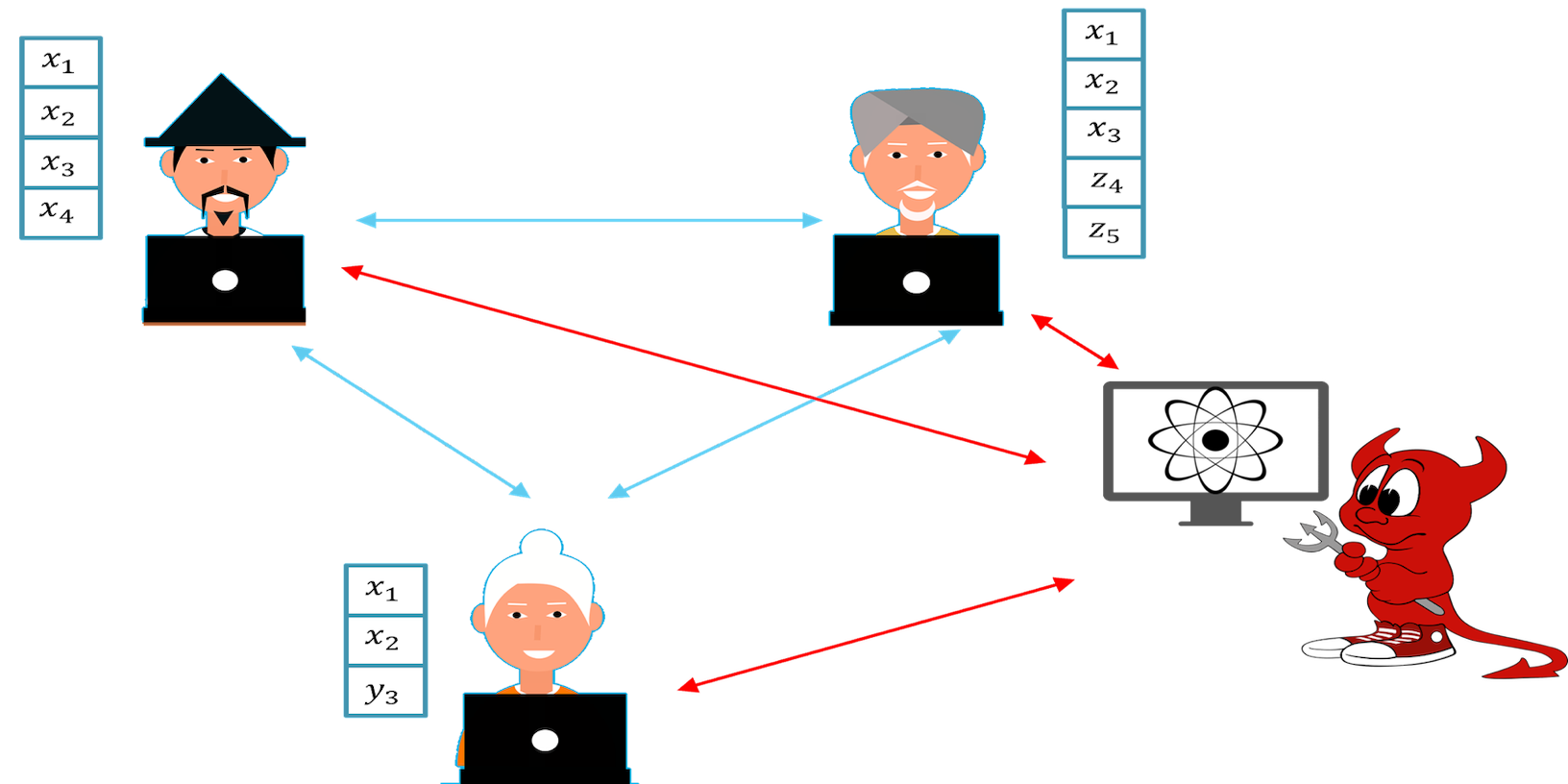

Підтвердження роботи (PoW) — це важлива криптографічна конструкція, яка дозволяє стороні переконати інших, що вони вклали певні зусилля у вирішення обчислювальної задачі. Можна стверджувати, що його основний вплив було в налаштуванні криптовалют, таких як біткойн, і протоколу блокчейну, що лежить в його основі, який отримав значну увагу в останні роки через його потенціал для різноманітних додатків, а також для вирішення фундаментальних питань розподілених обчислень у нових моделях загроз. PoW дозволяє зв’язувати блоки в структурі даних блокчейну, і, таким чином, цікавою проблемою є доцільність отримання послідовності (ланцюжка) таких доказів. У цій роботі ми досліджуємо складність пошуку такого ланцюжка PoW проти квантових стратегій. Ми доводимо, що проблема ланцюга PoWs зводиться до проблеми, яку ми називаємо пошуком Бернуллі з кількома рішеннями, для якої ми встановлюємо її квантову складність запиту. По суті, це розширення порогової теореми про прямий добуток до середньої задачі неструктурованого пошуку. Наше підтвердження, доповнюючи активні останні зусилля, спрощує та узагальнює техніку запису Zhandry (Crypto'19). У якості програми ми переглядаємо формальний підхід до безпеки ядра протоколу консенсусу біткойн, магістралі біткойн (Eurocrypt'15), проти квантових супротивників, тоді як чесні сторони є класичними та показують, що безпека протоколу підтримується квантовим аналогом класичне припущення «чесної більшості». Наш аналіз показує, що безпека магістралі біткойнів гарантована за умови, що кількість змагальних квантових запитів обмежена таким чином, що кожен квантовий запит коштує $O(p^{-1/2})$ класичних запитів, де $p$ — це успіх ймовірність одного класичного запиту до основної хеш-функції протоколу. Дещо дивно, але час очікування безпечного розрахунку у випадку квантових противників збігається з часом безпечного розрахунку в класичному випадку.

Популярне резюме

У нашій статті ми досліджуємо, як цю математичну проблему, ланцюжок PoWs, може вирішити квантовий супротивник, і визначаємо межі його можливостей. На основі цього результату ми знову розглядаємо безпеку магістрального протоколу біткойн (математична абстракція, що фіксує ключові елементи протоколу біткойн), в умовах, коли всі чесні сторони є класичними, і існує єдиний квантовий супротивник (контролюючий усі квантові обчислювальні ресурси зловмисників). Наш аналіз показує, що безпеку можна підтримувати, якщо загальна класична обчислювальна потужність чесних сторін з точки зору запитів/операцій є дуже великою (але постійною) більшою, ніж суперницька квантова обчислювальна потужність. Це перший крок до повного аналізу біткойнів у квантову еру, коли всі сторони матимуть квантові обчислювальні можливості.

► Дані BibTeX

► Список літератури

[1] Синтія Дворк і Моні Наор. «Ціноутворення через обробку або боротьбу з небажаною поштою». Досягнення криптології – CRYPTO '92, 12-та щорічна міжнародна криптологічна конференція, Санта-Барбара, Каліфорнія, США, 16-20 серпня 1992 р., матеріали. Том 740 конспектів лекцій з інформатики, сторінки 139–147. Springer (1992).

https://doi.org/10.1007/3-540-48071-4_10

[2] Сатоші Накамото. «Впровадження p2p-валюти з відкритим кодом біткойн». (2009). http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source.

http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source

[3] Хуан А. Гарай, Аггелос Кіайас і Нікос Леонардос. «Магістральний протокол Bitcoin: аналіз і застосування». В Елізабет Освальд і Марк Фішлін, редактори, Досягнення в криптології – EUROCRYPT 2015. Сторінки 281–310. Берлін, Гейдельберг (2015). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-662-46803-6_10

[4] Рафаель Пасс, Ліор Сіман і Абхі Шелат. «Аналіз протоколу блокчейн в асинхронних мережах». У Жан-Себастьєна Корона та Джеспера Бууса Нільсена, редакторів, Досягнення в криптології – EUROCRYPT 2017. Том 10211 конспектів лекцій з інформатики. (2017).

https://doi.org/10.1007/978-3-319-56614-6_22

[5] Хуан Гарай, Аггелос Кіайас і Нікос Леонардос. «Магістральний протокол біткойна з ланцюжками змінної складності». У Джонатана Каца та Ховава Шахама, редакторів, Досягнення в криптології – CRYPTO 2017. Сторінки 291–323. Чам (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-63688-7_10

[6] Крістіан Бадертшер, Уелі Маурер, Даніель Чуді та Вассіліс Зікас. «Біткойн як книга транзакцій: можливе лікування». У Джонатана Каца та Ховава Шахама, редакторів, Досягнення в криптології – CRYPTO 2017. Сторінки 324–356. Чам (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-63688-7_11

[7] Міхір Белларе та Філіп Рогавей. «Випадкові оракули практичні: парадигма розробки ефективних протоколів». У CCS '93. Сторінки 62–73. (1993).

https: / / doi.org/ 10.1145 / 168588.168596

[8] Петро В. Шор. “Поліноміальні алгоритми розкладання на прості множники та дискретних логарифмів на квантовому комп’ютері”. SIAM J. Comput. 26, 1484–1509 (1997).

https: / / doi.org/ 10.1137 / S0097539795293172

[9] Марк Каплан, Гаетан Леран, Ентоні Левер’є та Марія Найя-Пласенсія. «Злам симетричних криптосистем за допомогою пошуку квантового періоду». У Метью Робшоу та Джонатані Каці, редакторах, Досягнення в криптології – CRYPTO 2016. Сторінки 207–237. Берлін, Гейдельберг (2016). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-662-53008-5_8

[10] Томас Сантолі та Крістіан Шаффнер. «Використання алгоритму Сімона для атаки на криптографічні примітиви з симетричним ключем». Квантова інформація та обчислення 17, 65–78 (2017).

https:///doi.org/10.26421/qic17.1-2-4

[11] Йерун Ван Де Грааф. «До формального визначення безпеки для квантових протоколів». кандидатська дисертація. Монреальський університет. CAN (1998).

[12] Джон Вотроус. «Нуль знань проти квантових атак». У матеріалах тридцять восьмого щорічного симпозіуму ACM з теорії обчислень. Сторінки 296–305. STOC '06Нью-Йорк, Нью-Йорк, США (2006). Асоціація обчислювальної техніки.

https: / / doi.org/ 10.1145 / 1132516.1132560

[13] Домінік Унру. «Квантові докази знання». У Девіда Пойнчеваля та Томаса Йоханссона, редакторів, Досягнення в криптології – EUROCRYPT 2012. Сторінки 135–152. Берлін, Гейдельберг (2012). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-29011-4_10

[14] Шон Холлгрен, Адам Сміт і Фанг Сонг. «Класичні криптографічні протоколи в квантовому світі». У Phillip Rogaway, редактор, Advances in Cryptology – CRYPTO 2011. Сторінки 411–428. Берлін, Гейдельберг (2011). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-22792-9_23

[15] Горьян Алагич, Томмазо Гальярдоні та Крістіан Маєнц. «Непідробне квантове шифрування». У Джеспер Буус Нільсен і Вінсент Раймен, редактори, Досягнення в криптології – EUROCRYPT 2018. Сторінки 489–519. Чам (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-78372-7_16

[16] Ден Боне і Марк Жандрі. «Коди автентифікації повідомлень Quantum-Secure». У Thomas Johansson і Phong Q. Nguyen, редактори, Advances in Cryptology – EUROCRYPT 2013. Сторінки 592–608. Берлін, Гейдельберг (2013). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-38348-9_35

[17] Ден Боне, Озгюр Дагделен, Марк Фішлін, Аня Леманн, Крістіан Шаффнер і Марк Жандрі. «Випадкові оракули в квантовому світі». У Dong Hoon Lee і Xiaoyun Wang, редактори, Advances in Cryptology – ASIACRYPT 2011. Сторінки 41–69. Берлін, Гейдельберг (2011). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-25385-0_3

[18] Марк Жандри. «Як записувати квантові запити та застосування квантової індиференційованості». У Олександри Болдирєвої та Даніеле Міччансіо, редакторів, Досягнення в криптології – CRYPTO 2019. Сторінки 239–268. Чам (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_9

[19] Трой Лі та Жеремі Роланд. «Сильна теорема прямого добутку для квантової складності запиту». обчислювальна складність 22, 429–462 (2013).

https://doi.org/10.1007/s00037-013-0066-8

[20] Ґор’ян Алагіч, Крістіан Маєнц, Олександр Рассел та Фанг Сонг. «Квантово-захищена автентифікація повідомлень за допомогою blind-unforgeability». Досягнення в криптології – EUROCRYPT 2020. Springer (2020).

https://doi.org/10.1007/978-3-030-45727-3_27

[21] Яссін Хамуді та Фредерік Маньє. «Квантовий час-просторовий компроміс для пошуку кількох пар зіткнень». У Min-Hsiu Hsieh, редактор, 16-та конференція з теорії квантових обчислень, комунікації та криптографії (TQC 2021). Том 197 Leibniz International Proceedings in Informatics (LIPIcs), сторінки 1:1–1:21. Дагштуль, Німеччина (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https:///doi.org/10.4230/LIPIcs.TQC.2021.1

[22] Ципен Лю та Марк Жандрі. “Про пошук квантових мультизіткнень”. У Yuval Ishai та Vincent Rijmen, редактори, Advances in Cryptology – EUROCRYPT 2019. Сторінки 189–218. Чам (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-17659-4_7

[23] Фальк Унгер. “Імовірнісна нерівність із застосуваннями до порогових теорем прямого добутку”. У 2009 році 50-й щорічний симпозіум IEEE з основ комп'ютерних наук. Сторінки 221–229. IEEE (2009).

https:///doi.org/10.1109/FOCS.2009.62

[24] Х. Клаук, Р. де Вольф і Р. Шпалек. «Квантові та класичні сильні теореми про прямий добуток і оптимальні компроміси час-простір». У 2013 році 54-й щорічний симпозіум IEEE з основ комп’ютерних наук. Сторінки 12–21. Лос-Аламітос, Каліфорнія, США (2004). IEEE Computer Society.

https:///doi.org/10.1109/FOCS.2004.52

[25] Олександр Шерстов. «Сильні теореми прямого добутку для квантової комунікації та складності запитів». SIAM Journal on Computing 41, 1122–1165 (2012).

https: / / doi.org/ 10.1137 / 110842661

[26] Роберт Білз, Гаррі Бурман, Річард Клів, Мікеле Моска та Рональд де Вульф. “Квантові нижні межі поліномами”. J. ACM 48, 778–797 (2001).

https: / / doi.org/ 10.1145 / 502090.502097

[27] Андріс Амбайніс. “Квантові нижні межі квантовими аргументами”. Ж. Обчисл. сист. Sci. 64, 750–767 (2002).

https:///doi.org/10.1006/jcss.2002.1826

[28] Крістоф Залка. «Алгоритм квантового пошуку Гровера є оптимальним». фіз. Rev. A 60, 2746–2751 (1999).

https: / / doi.org/ 10.1103 / PhysRevA.60.2746

[29] Мішель Бойєр, Жиль Брассар, Пітер Хоєр і Ален Тапп. «Вузькі межі квантового пошуку». Fortschritte der Physik 46, 493–505 (1998).

<a href="https://doi.org/10.1002/(sici)1521-3978(199806)46:4/53.0.co;2-p”>https://doi.org/10.1002/(sici)1521-3978(199806)46:4/5<493::aid-prop493>3.0.co;2-p

[30] Андріс Амбайніс, Роберт Шпалек і Рональд де Вольф. «Новий квантовий метод нижньої межі із застосуванням теорем про прямий добуток і компромісів час-простір». Algorithmica 55, 422–461 (2009).

https://doi.org/10.1007/s00453-007-9022-9

[31] Андріс Амбайніс. «Новий квантовий метод нижньої межі із застосуванням сильної теореми прямого добутку для квантового пошуку». Теорія обчислень 6, 1–25 (2010).

https:///doi.org/10.4086/toc.2010.v006a001

[32] Хуан А. Гарай, Аггелос Кіайас, Нікос Леонардос і Гіоргос Панайотакос. «Початкове завантаження блокчейну з консенсусними програмами та швидким налаштуванням pki». У Мішеля Абдалли та Рікардо Дахаба, редакторів, Криптографія з відкритим ключем – PKC 2018. Сторінки 465–495. Чам (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-76581-5_16

[33] Хуан А. Гарай, Аггелос Кіайяс та Гіоргос Панайотакос. «Повторювані проблеми пошуку та безпеки блокчейну за фальсифікованих припущень». Архів Cryptology ePrint, звіт 2019/315 (2019). https:///eprint.iacr.org/2019/315.

https:///eprint.iacr.org/2019/315

[34] Іттай Еял і Емін Гюн Сірер. «Більшості недостатньо: майнінг біткойнів вразливий». У Nicolas Christin і Reihaneh Safavi-Naini, редактори, Financial Cryptography and Data Security – 18th International Conference, FC 2014, Christ Church, Barbados, March 3-7, 2014, Revised Selected Papers. Том 8437 конспектів лекцій з інформатики, сторінки 436–454. Springer (2014).

https://doi.org/10.1007/978-3-662-45472-5_28

[35] Дівеш Аггарвал, Гевін Бреннен, Трой Лі, Міклош Санта та Марко Томамічел. «Квантові атаки на біткоіни та як від них захиститися». Книга 3 (2018).

https:///doi.org/10.5195/ledger.2018.127

[36] Трой Лі, Махарші Рей і Міклош Санта. «Стратегії для квантових перегонів». Аврім Блюм, редактор, 10-а конференція з інновацій у теоретичній інформатиці (ITCS 2019). Том 124 Leibniz International Proceedings in Informatics (LIPIcs), сторінки 51:1–51:21. Дагштуль, Німеччина (2018). Schloss Dagstuhl–Leibniz-Zentrum fuer Informatik.

https:///doi.org/10.4230/LIPIcs.ITCS.2019.51

[37] Або Саттах. «Про незахищеність квантового майнінгу біткойнів». Міжн. Ж. Інф. Secur. 19, 291–302 (2020).

https://doi.org/10.1007/s10207-020-00493-9

[38] Андреа Коладангело та Ор Саттат. «Рішення квантових грошей для проблеми масштабованості блокчейна». Квант 4, 297 (2020).

https://doi.org/10.22331/q-2020-07-16-297

[39] Марк Жандри. “Як побудувати квантові випадкові функції”. У 2012 році 53-й щорічний симпозіум IEEE з основ комп’ютерних наук. Сторінки 679–687. (2012).

https:///doi.org/10.1109/FOCS.2012.37

[40] Марк Жандри. «Безпечне шифрування на основі ідентичності в моделі квантового випадкового оракула». У Reihaneh Safavi-Naini та Ran Canetti, редактори, Advances in Cryptology – CRYPTO 2012. Сторінки 758–775. Берлін, Гейдельберг (2012). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-32009-5_44

[41] Фан Сонг і Арам Юн. «Квантова безпека NMAC і пов’язаних конструкцій – розширення домену PRF проти квантових атак». Джонатан Кац і Ховав Шахам, редактори, Досягнення в криптології – CRYPTO 2017 – 37-а щорічна міжнародна конференція з криптології, Санта-Барбара, Каліфорнія, США, 20-24 серпня 2017 р., Матеріали, частина II. Том 10402 конспектів лекцій з інформатики, сторінки 283–309. Springer (2017).

https://doi.org/10.1007/978-3-319-63715-0_10

[42] Едвард Ітон і Фанг Сонг. «Зробити екзистенціально-непідробними підписи абсолютно непідробними в квантовій моделі випадкового оракула». У Салмана Бейгі та Роберта Кеніга, редакторів, 10-а конференція з теорії квантових обчислень, комунікації та криптографії, TQC 2015, 20-22 травня 2015 р., Брюссель, Бельгія. Том 44 LIPIcs, сторінки 147–162. Schloss Dagstuhl – Leibniz-Zentrum für Informatik (2015).

https:///doi.org/10.4230/LIPIcs.TQC.2015.147

[43] Домінік Унру. «Неінтерактивні докази з нульовим знанням у квантовій моделі випадкового оракула». В Елізабет Освальд і Марк Фішлін, редактори, Досягнення в криптології – EUROCRYPT 2015. Сторінки 755–784. Берлін, Гейдельберг (2015). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-662-46803-6_25

[44] Андреас Хюльсінг, Йост Рейневельд і Фанг Сонг. «Пом’якшення багатоцільових атак у сигнатурах на основі хешу». У матеріалах, частина I, 19-ї міжнародної конференції IACR з криптографії з відкритим ключем — PKC 2016 — том 9614. Сторінки 387–416. Берлін, Гейдельберг (2016). Springer-Verlag.

https://doi.org/10.1007/978-3-662-49384-7_15

[45] Марко Балог, Едвард Ітон і Фанг Сонг. “Пошук квантових колізій у нерівномірних випадкових функціях”. У Tanja Lange і Rainer Steinwandt, редактори, Post-Quantum Cryptography. Сторінки 467–486. Чам (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-79063-3_22

[46] Бен Хемлін і Фанг Сонг. «Квантова безпека хеш-функцій і збереження властивостей ітерованого хешування». У Jintai Ding і Rainer Steinwandt, редактори, Post-Quantum Cryptography. Сторінки 329–349. Чам (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-25510-7_18

[47] Денніс Хофгайнц, Кетрін Гьовельманнс та Ейке Кільц. «Модульний аналіз перетворення Фудзісакі-Окамото». У Яель Калай та Леонід Рейзін, редактори, Theory of Cryptography. Сторінки 341–371. Чам (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-70500-2_12

[48] Цунекадзу Сайто, Кейта Ксагава та Такаші Ямакава. «Надійно захищений механізм інкапсуляції ключів у моделі квантового випадкового оракула». У Джеспер Буус Нільсен і Вінсент Раймен, редактори, Досягнення в криптології – EUROCRYPT 2018. Сторінки 520–551. Чам (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-78372-7_17

[49] Андріс Амбайніс, Майк Гамбург і Домінік Унру. «Квантові докази безпеки з використанням напівкласичних оракулів». У Олександри Болдирєвої та Даніеле Міччансіо, редакторів, Досягнення в криптології – CRYPTO 2019. Сторінки 269–295. Чам (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_10

[50] Ципен Лю та Марк Жандрі. «Перегляд постквантового фіат-шаміра». У Олександри Болдирєвої та Даніеле Міччансіо, редакторів, Досягнення в криптології – CRYPTO 2019. Сторінки 326–355. Чам (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_12

[51] Джелле Дон, Серж Фер, Крістіан Маєнц і Крістіан Шаффнер. «Безпека перетворення Fiat-Shamir у квантовій моделі випадкового оракула». У Олександри Болдирєвої та Даніеле Міччансіо, редакторів, Досягнення в криптології – CRYPTO 2019. Сторінки 356–383. Чам (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_13

[52] Вероніка Кухта, Амін Сакзад, Демієн Стеле, Рон Стайнфельд і Ши-Фен Сун. «Вимірювання-перемотування-вимірювання: більш жорсткі докази квантової випадкової моделі оракула для одностороннього приховування та безпеки CCA». На щорічній міжнародній конференції з теорії та застосування криптографічних методів. Сторінки 703–728. Springer (2020).

https://doi.org/10.1007/978-3-030-45727-3_24

[53] Кай-Мін Чун, Сіяо Го, Ципен Лю та Ловен Цянь. “Жорсткі квантові часопросторові компроміси для інверсії функції”. У 2020 році IEEE 61-й щорічний симпозіум з основ комп’ютерних наук (FOCS). Сторінки 673–684. IEEE (2020).

https:///doi.org/10.1109/FOCS46700.2020.00068

[54] Шуїчі Кацумата, Кріс Квятковскі, Федеріко Пінторе та Томас Прест. «Методики масштабованого стиснення зашифрованого тексту для постквантових кемів та їх застосування». На міжнародній конференції з теорії та застосування криптології та інформаційної безпеки. Сторінки 289–320. Springer (2020).

https://doi.org/10.1007/978-3-030-64837-4_10

[55] Ян Чайковський. «Квантова індиференційованість sha-3». Архів Cryptology ePrint, звіт 2021/192 (2021). https:///ia.cr/2021/192.

https:///ia.cr/2021/192

[56] Кай-Мін Чунг, Серж Фер, Ю-Сюань Хуан і Тай-Нін Ляо. «Про техніку стисненого оракула та постквантову безпеку доказів послідовної роботи». У Anne Canteaut і François-Xavier Standaert, редактори, Advances in Cryptology – EUROCRYPT 2021. Сторінки 598–629. Чам (2021). Springer International Publishing.

https://doi.org/10.1007/978-3-030-77886-6_21

[57] Джеремія Блокі, Син Хун Лі та Самсон Чжоу. «Про безпеку доказів послідовної роботи в постквантовому світі». Стефано Тессаро, редактор, 2-а конференція з інформаційно-теоретичної криптографії (ITC 2021). Том 199 Leibniz International Proceedings in Informatics (LIPIcs), сторінки 22:1–22:27. Дагштуль, Німеччина (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https:///doi.org/10.4230/LIPIcs.ITC.2021.22

[58] Домінік Унру. «Оракули стиснутої перестановки (та стійкість до зіткнень sponge/sha3)». Архів Cryptology ePrint, звіт 2021/062 (2021). https:///eprint.iacr.org/2021/062.

https:///eprint.iacr.org/2021/062

[59] Александру Кохокару, Хуан Гарай, Агелос Кіайас, Фанг Сонг і Петрос Валден. «Магістральний протокол біткойнів проти квантових противників». Cryptology ePrint Archive, Paper 2019/1150 (2019). https:///eprint.iacr.org/2019/1150.

https:///eprint.iacr.org/2019/1150

[60] Ран Канетті. «Безпека та композиція багатосторонніх криптографічних протоколів». J. Cryptology 13, 143–202 (2000).

https:///doi.org/10.1007/s001459910006

[61] Ран Канетті. «Універсально компонована безпека: нова парадигма для криптографічних протоколів». На 42-му щорічному симпозіумі з основ інформатики, FOCS 2001, 14-17 жовтня 2001 р., Лас-Вегас, Невада, США. Сторінки 136–145. IEEE Computer Society (2001).

https:///doi.org/10.1109/SFCS.2001.959888

Цитується

[1] Маркос Альєнде, Дієго Лопес Леон, Серхіо Серон, Антоніо Ліал, Адріан Пареха, Марсело Да Сілва, Алехандро Пардо, Дункан Джонс, Девід Воралл, Бен Мерріман, Джонатан Гілмор, Нік Кітченер і Сальвадор Е. Венегас-Андрака, “ Квантовий опір у мережах блокчейн», arXiv: 2106.06640, (2021).

[2] Роберт Р. Нерем і Дая Р. Гаур, «Умови для вигідного квантового майнінгу біткойнів», arXiv: 2110.00878, (2021).

Вищезазначені цитати від SAO / NASA ADS (останнє оновлення успішно 2023-03-09 15:10:32). Список може бути неповним, оскільки не всі видавці надають відповідні та повні дані про цитування.

Не вдалося отримати Перехресне посилання, наведене за даними під час останньої спроби 2023-03-09 15:10:29: Не вдалося отримати цитовані дані для 10.22331/q-2023-03-09-944 з Crossref. Це нормально, якщо DOI був зареєстрований нещодавно.

Ця стаття опублікована в Quantum під Creative Commons Attribution 4.0 International (CC на 4.0) ліцензія. Авторське право залишається за оригінальними власниками авторських прав, такими як автори або їх установи.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- Платоблокчейн. Web3 Metaverse Intelligence. Розширені знання. Доступ тут.

- джерело: https://quantum-journal.org/papers/q-2023-03-09-944/

- :є

- 1

- 10

- 11

- 1998

- 1999

- 2001

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 28

- 39

- 7

- 8

- 9

- a

- здатність

- вище

- РЕЗЮМЕ

- доступ

- ACM

- активний

- Адам

- аванси

- змагальність

- приналежності

- проти

- Аґгарвал

- Олександр

- алгоритм

- алгоритми

- ВСІ

- аналіз

- та

- щорічний

- Ентоні

- додаток

- застосування

- архів

- ЕСТЬ

- аргументація

- AS

- Асоціація

- припущення

- атака

- нападки

- увагу

- Серпня

- Authentication

- автор

- authors

- Хребет

- Barbados

- заснований

- BE

- Бельгія

- Біткойн

- Видобуток бікінів

- blockchain

- дані блокчейн

- Блокчейн мережі

- масштабованість блокчейну

- Захист блокчейну

- блокчейни

- блоки

- Кордон

- Перерва

- Брюссель

- by

- CA

- Каліфорнія

- call

- CAN

- можливості

- захопивши

- випадок

- ланцюг

- ланцюга

- зміна

- церква

- класифікація

- CO

- коментар

- Commons

- Комунікація

- повний

- складність

- обчислення

- обчислювальна потужність

- комп'ютер

- Інформатика

- комп'ютери

- обчислення

- концепція

- Умови

- конференція

- Консенсус

- постійна

- будувати

- управління

- переконати

- авторське право

- Core

- Коштувати

- може

- крипто

- cryptocurrencies

- криптографічні

- криптографія

- Валюта

- Данило

- дані

- безпеку даних

- Структура даних

- Девід

- демонструвати

- залежить

- проектування

- прилади

- Дієго

- трудність

- прямий

- обговорювати

- розподілений

- розподілені обчислення

- домен

- під час

- e

- кожен

- редактор

- Едвард

- ефект

- фактично

- ефективний

- зусилля

- зусилля

- елементи

- Емін Гюн Сірер

- включіть

- дозволяє

- шифрування

- досить

- Епоха

- встановити

- Розвіданий

- розширення

- ШВИДКО

- fc

- Федеріко

- фінансовий

- виявлення

- Перший

- для

- формальний

- Підвалини

- від

- Повний

- функція

- Функції

- фундаментальний

- Німеччина

- отримати

- Жілль

- великий

- гарантований

- Гарвард

- мішанина

- хешування

- Мати

- власники

- тримає

- Як

- How To

- HTTP

- HTTPS

- i

- IEEE

- Impact

- реалізація

- важливо

- in

- В інших

- вказує

- інформація

- інформаційна безпека

- інновації

- установи

- інтерес

- цікавий

- Міжнародне покриття

- інверсія

- інвестицій

- IT

- ЙОГО

- січень

- JavaScript

- Джон

- журнал

- ключ

- знання

- відомий

- король

- великий

- ЛАГ

- Лас-Вегас

- останній

- Залишати

- читання

- Гросбух

- Подветренний

- ліцензія

- Зв'язуючий

- список

- в

- машини

- головний

- основний

- Більшість

- Робить

- багато

- березня

- Марко

- позначити

- математичний

- макс-ширина

- механізм

- повідомлення

- метод

- Mining

- модель

- Моделі

- модульний

- гроші

- місяць

- найбільш

- множинний

- накамото

- мереж

- NEVADA

- Нові

- Нгуен

- Нікола

- нормальний

- примітки

- роман

- номер

- NY

- отримання

- жовтень

- of

- пропонувати

- on

- відкрити

- з відкритим вихідним кодом

- оптимальний

- оракул

- Оракули

- оригінал

- Інше

- інші

- p2p

- сторінка

- пар

- Папір

- документи

- парадигма

- частина

- Сторони

- партія

- period

- наполегливість

- Пітер

- PKI

- plato

- Інформація про дані Платона

- PlatoData

- потенціал

- Поу

- влада

- Практичний

- Prime

- Проблема

- проблеми

- Праці

- обробка

- виробляти

- Product

- доказ

- докази

- захист

- протокол

- протоколи

- Доведіть

- забезпечувати

- за умови

- опублікований

- видавець

- видавців

- Видавничий

- якість

- Квантовий

- квантові алгоритми

- Квантовий комп'ютер

- квантові обчислення

- квантова інформація

- питань

- Rafael

- випадковий

- RAY

- отримано

- останній

- нещодавно

- запис

- запис

- знижує

- посилання

- зареєстрований

- пов'язаний

- залишається

- звітом

- ресурси

- результат

- Винагороджувати

- Річард

- РОБЕРТ

- Роланд

- RON

- s

- сейф

- Сальвадор

- Санта

- Satoshi

- Сатоши Накамото

- масштабованість

- нарощувати

- схеми

- SCI

- наука

- Шон

- Пошук

- Грати короля карти - безкоштовно Nijumi логічна гра гри

- безпеку

- обраний

- Послідовність

- установка

- поселення

- установка

- ша-3

- Шорт

- Показувати

- Шоу

- siam

- Signatures

- значний

- один

- Розмір

- So

- суспільство

- рішення

- ВИРІШИТИ

- Розв’язування

- деякі

- кілька

- Source

- витрачати

- стан

- Крок

- стратегії

- сильний

- сильно

- структура

- успіх

- Успішно

- такі

- підходящий

- Sun

- Симпозіум

- приймає

- Завдання

- завдання

- методи

- terms

- Що

- Команда

- їх

- Їх

- теоретичний

- загроза

- поріг

- міцніше

- час

- назва

- до

- Усього:

- угода

- Перетворення

- лікування

- при

- що лежить в основі

- оновлений

- URL

- USA

- різний

- VEGAS

- через

- обсяг

- Вразливий

- W

- чекати

- ДОБРЕ

- Що

- Що таке

- який

- в той час як

- широко

- волі

- з

- вовк

- Work

- світ

- вартість

- б

- рік

- років

- зефірнет

- нульові знання

- докази нульових знань