Адміністратори робочих навантажень машинного навчання (ML) зосереджені на тому, щоб користувачі працювали в найбільш безпечний спосіб, прагнучи до принципу найменших привілеїв. У них є велика різноманітність персонажів, кожен зі своїми унікальними наборами потреб, і створення правильних наборів політик дозволів для задоволення цих потреб іноді може перешкоджати гнучкості. У цій публікації ми розглянемо, як використовувати Менеджер ролей Amazon SageMaker щоб швидко створити набір ролей на основі персон, які можна налаштувати відповідно до ваших конкретних вимог за лічені хвилини, прямо на Amazon SageMaker Консоль.

Менеджер ролей пропонує попередньо визначені персонажі та дії ML у поєднанні з майстром для оптимізації процесу створення дозволів, дозволяючи вашим спеціалістам ML виконувати свої обов’язки з мінімальними необхідними дозволами. Якщо вам потрібні додаткові налаштування, SageMaker Role Manager дозволяє вказати дозволи на мережу та шифрування для Віртуальна приватна хмара Amazon (Amazon VPC) ресурси та Служба управління ключами AWS (AWS KMS) ключі шифрування та додайте власні політики.

У цій публікації ви поясните, як використовувати SageMaker Role Manager для створення ролі дослідника даних для доступу Студія Amazon SageMaker, зберігаючи набір мінімальних дозволів для виконання необхідних дій.

Огляд рішення

У цьому покроковому керівництві ви виконуєте всі дії, щоб надати дозволи адміністратору ML, створити роль служби для доступу до необхідних залежностей для побудови та навчання моделей, а також створити ролі виконання, які користувачі можуть взяти на себе в Studio для виконання своїх завдань. Якщо ваші спеціалісти з ML отримують доступ до SageMaker через Консоль управління AWS, ви можете створити дозволи, щоб дозволити або надати доступ через IAM Identity Center (Наступник AWS Single Sign-On).

Люди

Персона — це об’єкт, який повинен виконувати набір дій ML і використовує роль для надання їм дозволів. Менеджер ролей SageMaker надає вам набір попередньо визначених шаблонів персонажів для типових випадків використання, або ви можете створити власний персоналізований персонаж.

Зараз підтримується кілька персонажів, зокрема:

- Дані вченого – Персона, яка виконує дії МЛ із середовища SageMaker. Вони дозволені до обробки Служба простого зберігання Amazon (Amazon S3), проводити експерименти та створювати моделі.

- MLOps – Особа, яка займається операційною діяльністю в середовищі SageMaker. Їм дозволено керувати моделями, кінцевими точками та конвеєрами, а також перевіряти ресурси.

- Обчислювальна роль SageMaker – Персона, яка використовується обчислювальними ресурсами SageMaker, такими як завдання та кінцеві точки. Їм дозволено доступ до ресурсів Amazon S3, Реєстр контейнерів Amazon Elastic (Amazon ECR) сховища, Amazon CloudWatchта інші служби для обчислень ML.

- Спеціальні параметри ролі – Ця особа не має попередньо вибраних налаштувань або параметрів за замовчуванням. Він пропонує повне налаштування, починаючи з порожніх налаштувань.

Щоб отримати вичерпний список персон і додаткові відомості, зверніться до довідки про персони Посібник розробника SageMaker Role Manager.

ML діяльність

Діяльність ML – це попередньо визначені набори дозволів, призначені для типових завдань ML. Персони складаються з однієї або кількох дій ML для надання дозволів.

Наприклад, особистість спеціаліста з обробки даних використовує такі дії МЛ:

- Запустіть програми Studio – Дозволи на роботу в середовищі Studio. Необхідно для ролей виконання домену та профілю користувача.

- Керування експериментами – Дозволи на керування експериментами та випробуваннями.

- Керуйте завданнями ML – Дозволи на аудит, запити походження та візуалізацію експериментів.

- Керування моделями – Дозволи на керування завданнями SageMaker протягом усього життєвого циклу.

- Керуйте трубопроводами – Дозволи на керування конвеєрами SageMaker і виконанням конвеєрів.

- Доступ до відра S3 – Дозволи на виконання операцій із зазначеними сегментами.

Існує набагато більше доступних видів ML, ніж перелічені тут. Щоб переглянути повний список разом із деталями політики шаблону, зверніться до довідки про діяльність ML Посібник розробника SageMaker Role Manager.

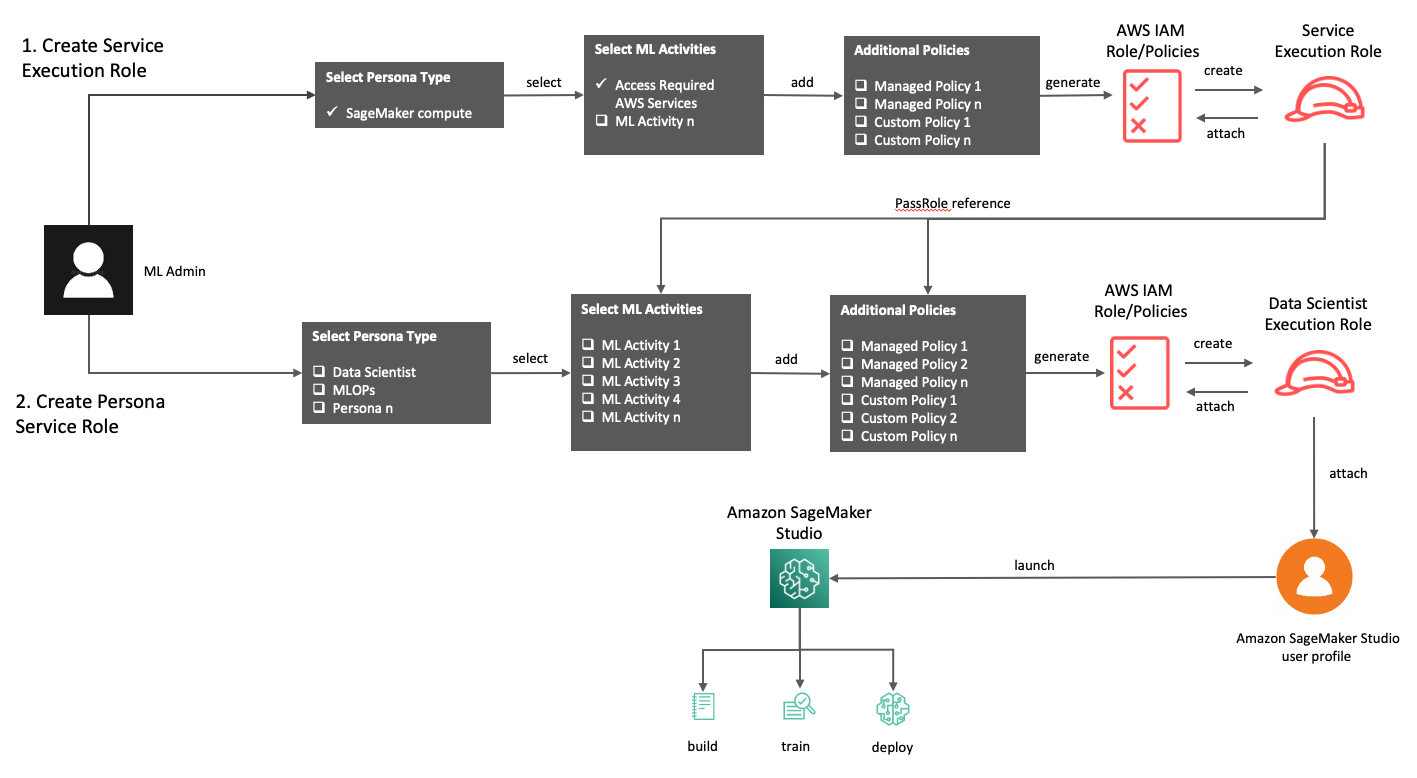

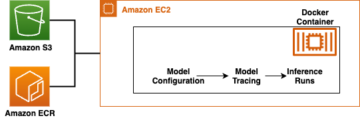

Наступний малюнок демонструє весь обсяг цієї публікації, де ви спочатку створюєте роль виконання служби, щоб дозволити користувачам PassRole для доступу до базових служб, а потім створіть роль виконання користувача, щоб надати дозволи вашим фахівцям з ML на виконання необхідних дій ML.

Передумови

Ви повинні переконатися, що у вас є роль для вашого адміністратора ML для створення та керування персоналіями, а також Управління ідентифікацією та доступом AWS (IAM) для цих користувачів.

Приклад політики IAM для адміністратора ML може виглядати так, як наведений нижче код. Зауважте, що наступна політика блокує створення домену Studio лише для VPC. Хоча це найкраща практика для контролю доступу до мережі, вам потрібно видалити LockDownStudioDomainCreateToVPC якщо ваша реалізація не використовує домен Studio на основі VPC.

Створіть роль служби для передачі до завдань і кінцевих точок

Під час створення ролей для ваших спеціалістів з машинного навчання для виконання дій у SageMaker їм потрібно передати дозволи ролі служби, яка має доступ до керування основною інфраструктурою. Цю службову роль можна повторно використовувати, і її не потрібно створювати для кожного випадку використання. У цьому розділі ви створюєте службову роль, а потім посилаєтеся на неї під час створення інших персон через PassRole. Якщо у вас уже є відповідна роль служби, ви можете використовувати її замість створення іншої.

- На консолі SageMaker виберіть Приступаючи до роботи на панелі навігації.

- під Налаштувати рольвиберіть Створіть роль.

- для Суфікс імені ролі, дайте своїй ролі назву, яка стане суфіксом створеної для вас назви ролі IAM. Для цієї посади ми входимо

SageMaker-demoComputeRole. - Вибирати Обчислювальна роль SageMaker як ваша персона.

- За бажанням налаштуйте параметри мережі та шифрування, щоб використовувати потрібні ресурси.

- Вибирати МАЙБУТНІ.

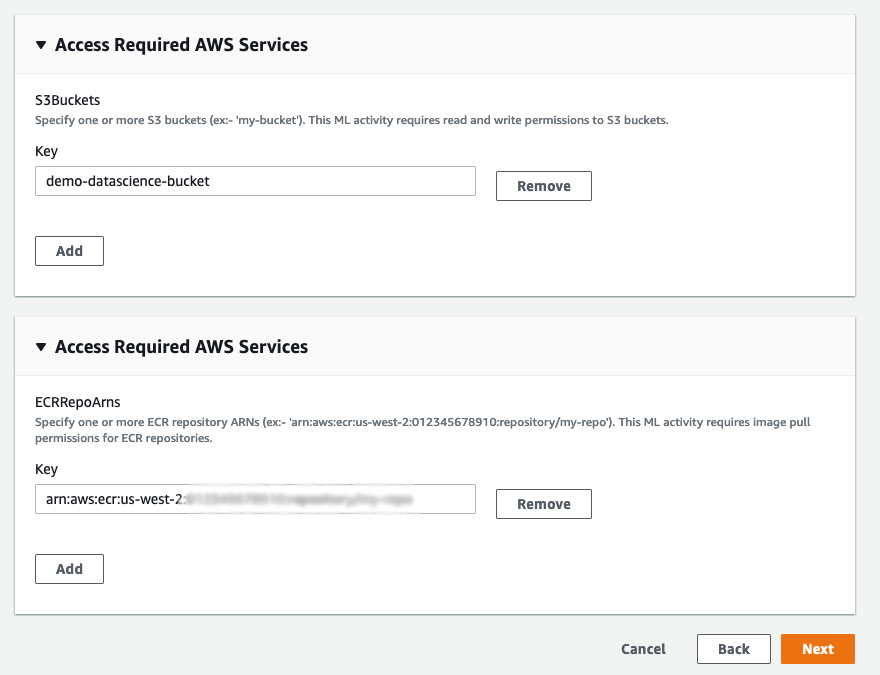

У Налаштуйте дії ML ви можете побачити, що діяльність ML для Доступ до необхідних служб AWS вже попередньо вибрано для особи SageMaker Compute Role. Тому що Доступ до необхідних служб AWS Вибрано діяльність ML, з’являться додаткові параметри.

Тому що Доступ до необхідних служб AWS Вибрано діяльність ML, з’являться додаткові параметри. - Введіть відповідні ARN сегментів S3 і ARN Amazon ECR, до яких ця роль служби матиме доступ.

Ви можете додати кілька значень, вибравши додавати в кожному розділі. - Після того, як ви заповнили необхідні значення, виберіть МАЙБУТНІ.

- У Додайте додаткові політики та теги виберіть будь-які інші політики, які можуть знадобитися вашій ролі служби.

- Вибирати МАЙБУТНІ.

- У Перегляд ролі переконайтеся, що конфігурація правильна, а потім виберіть Надіслати.

Останнє, що вам потрібно зробити для ролі сервісу, — це записати ARN ролі, щоб ви могли використовувати його пізніше в процесі створення ролі особи спеціаліста з даних. - Щоб переглянути роль в IAM, виберіть Перейдіть до «Роль». на банері успіху або введіть ім’я, яке ви дали своїй ролі сервісу, на консолі IAM.

- На консолі IAM зверніть увагу на ARN ролі в розділі ARN.

Ви вводите цей ARN пізніше під час створення інших ролей на основі персон.

Створіть роль виконання для науковців з даних

Тепер, коли ви створили базові службові ролі для інших ваших персон, ви можете створити свою роль для спеціалістів із обробки даних.

- На консолі SageMaker виберіть Приступаючи до роботи на панелі навігації.

- під Налаштувати рольвиберіть Створіть роль.

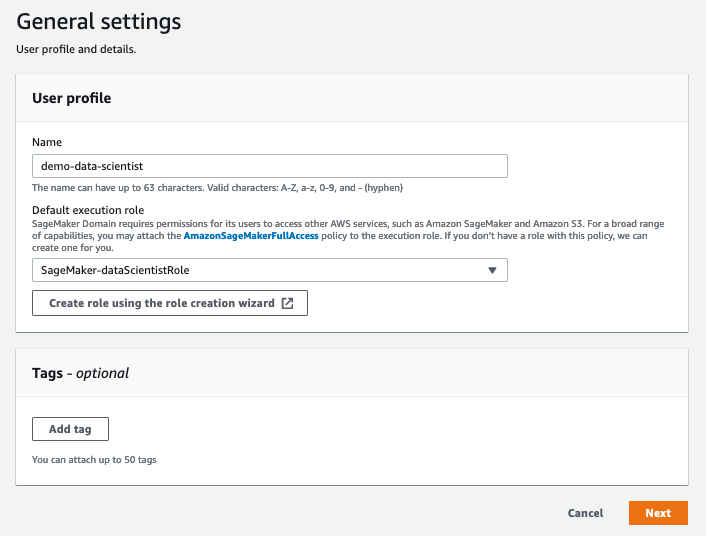

- для Суфікс імені ролі, дайте назву своїй ролі, наприклад,

SageMaker-dataScientistRole.

Зауважте, що отримане ім’я має бути унікальним для ваших наявних ролей, інакше створення особи не вдасться. - За бажанням додайте опис.

- Виберіть базовий шаблон персонажа, щоб надати своїй персоні базовий набір дій машинного навчання. У цьому прикладі ми вибираємо Вчений з даних.

- За бажанням, в Налаштування мережі у розділі вкажіть конкретні підмережі VPC і групи безпеки, до яких особа може отримати доступ для ресурсів, які їх підтримують.

- У Налаштування шифрування, ви можете вибрати один або кілька ключів шифрування даних і томів для служб, які підтримують шифрування в стані спокою.

- Після того, як ви завершите налаштування своєї персони, виберіть МАЙБУТНІ.

У Налаштуйте дії ML у розділі одна або кілька операцій ML попередньо вибираються на основі вашого базового шаблону персони. - У цьому розділі ви можете додавати або видаляти додаткові дії ML, щоб пристосувати цю роль до конкретного випадку використання.

Для певних операцій ML потрібна додаткова інформація для завершення налаштування ролі. Наприклад, вибравши Доступ до відра S3 Для діяльності ML потрібно вказати список сегментів S3, до яких потрібно надати доступ. Інші дії ML можуть потребуватиPassRolesзапис, щоб дозволити цій персоні передавати свої дозволи ролі служби для виконання дій від імені персони. У нашому прикладі Керуйте завданнями ML Діяльність ML вимагає aPassRolesзапис. - Введіть роль ARN для ролі служби, яку ви створили раніше.

Ви можете додати кілька записів, вибравши додавати, який створює масив зазначених значень у результуючій ролі.

- Вибравши всі відповідні дії ML і вказавши необхідні значення, виберіть МАЙБУТНІ.

- У Додайте додаткові політики виберіть інші політики, які можуть знадобитися вашій ролі виконання. Ви також можете додати теги до своєї ролі виконання.

- Вибирати МАЙБУТНІ.

- У Оглядова роль переконайтеся, що деталі конфігурації особи правильні, а потім виберіть Надіслати.

Перегляньте та додайте остаточні налаштування до вашої нової ролі

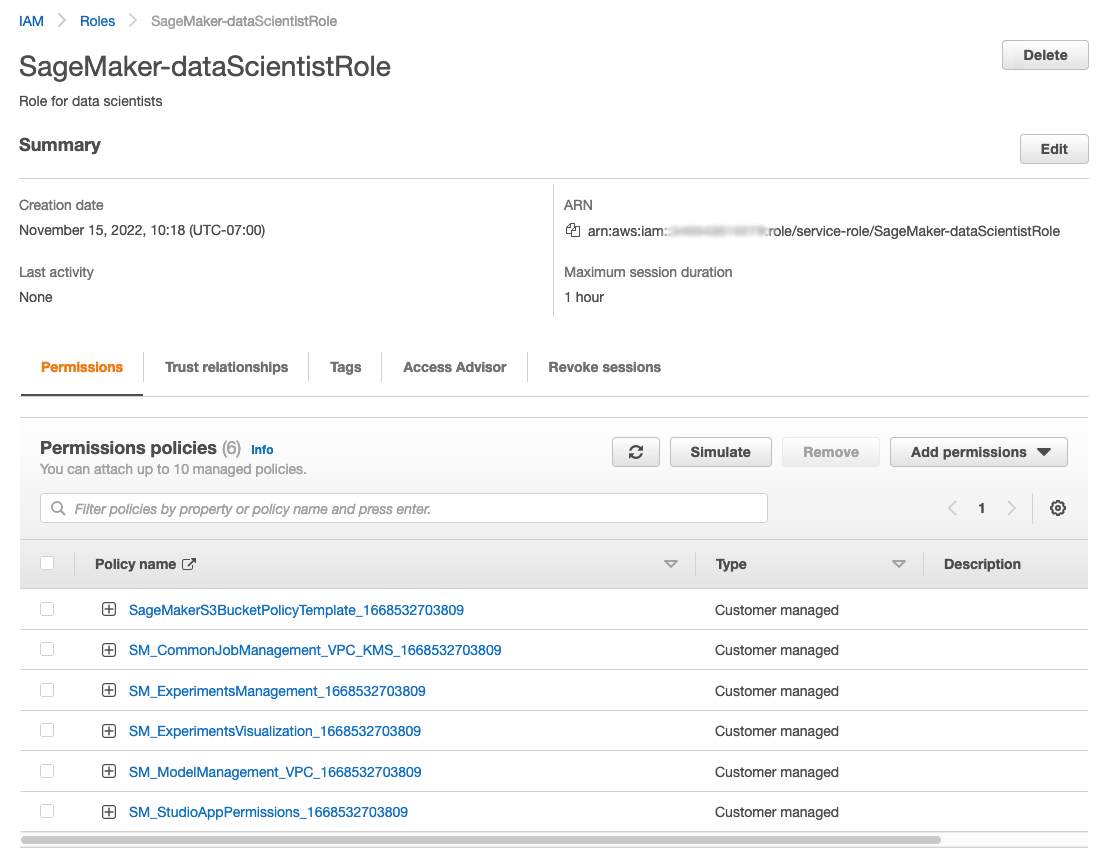

Надіславши свою персону, ви можете перейти на консоль IAM і переглянути результуючу роль і політики, які були створені для вас, а також внести додаткові зміни. Щоб отримати нову роль в IAM, виберіть Перейти до ролі у банері успіху.

На консолі IAM ви можете переглянути свою щойно створену роль разом із доданими політиками, які відображають дії машинного навчання, вибрані в диспетчері ролей. Ви можете змінити існуючі політики тут, вибравши політику та відредагувавши документ. Цю роль також можна відтворити за допомогою інфраструктури як коду (IaC), просто взявши вміст документів політики та вставивши їх у своє існуюче рішення.

Пов’яжіть нову роль із користувачем

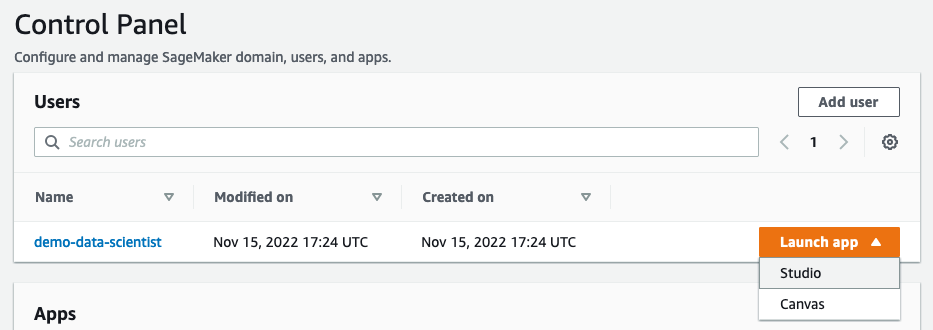

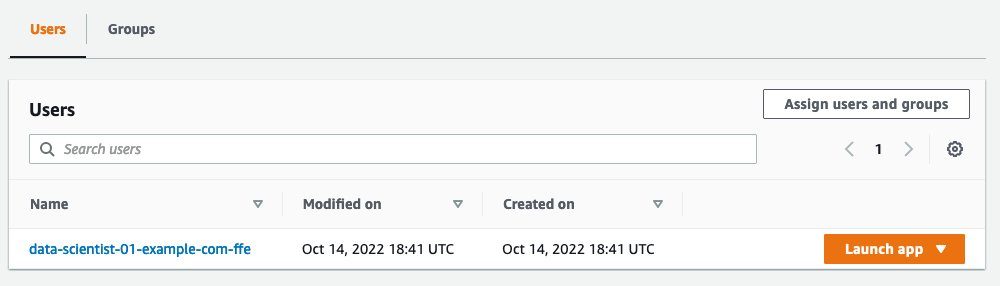

Щоб ваші користувачі мали доступ до Studio, вони повинні бути пов’язані зі створеною вами роллю виконання користувача (у цьому прикладі на основі особи дослідника даних). Спосіб пов’язування користувача з роллю залежить від методу автентифікації, який ви налаштували для домену Studio, IAM або IAM Identity Center. Ви можете знайти спосіб автентифікації в розділі Область на панелі керування Studio, як показано на наступних знімках екрана.

|

|

Залежно від вашого методу автентифікації, перейдіть до відповідного підрозділу.

Доступ до Studio через IAM

Зверніть увагу: якщо ви використовуєте інтеграцію IAM Identity Center зі Studio, роль IAM у цьому розділі не потрібна. Перейдіть до наступного розділу.

SageMaker Role Manager створює ролі виконання для доступу до сервісів AWS. Щоб дозволити вашим дослідникам даних використовувати свою особу через консоль, їм потрібна роль консолі, щоб отримати доступ до середовища Studio.

Наведений нижче приклад ролі надає необхідні дозволи, щоб дозволити досліднику даних отримати доступ до консолі та взяти на себе роль своєї персони в Studio:

Заява з позначкою RemoveErrorMessagesFromConsole можна видалити, не впливаючи на можливість входу в Studio, але призведе до помилок API в інтерфейсі користувача консолі.

Іноді адміністратори надають доступ до консолі фахівцям ML для усунення проблем із середовищем Studio. У цьому випадку ви хочете надати додаткові дозволи для перегляду CloudWatch і AWS CloudTrail журнали.

Наступний код є прикладом політики доступу до журналів CloudWatch лише для читання:

Додаткову інформацію про політику журналів CloudWatch див Приклади політики, керованої клієнтом.

Наступний код є прикладом політики доступу до CloudTrail лише для читання:

Додаткову інформацію та приклади політики див Керування ідентифікацією та доступом для AWS CloudTrail.

- На панелі керування Studio виберіть Додати користувача щоб створити нового користувача Data Scientist.

- для ІМ'Я, дайте своєму користувачеві ім’я.

- для Роль виконання за замовчуванням, виберіть роль особи, яку ви створили раніше.

- Вибирати МАЙБУТНІ.

- Виберіть відповідну версію Jupyter Lab і ввімкніть її Amazon SageMaker JumpStart і шаблони проектів SageMaker.

- Вибирати МАЙБУТНІ.

- Ця публікація передбачає, що ви не використовуєте RStudio, тому вибирайте МАЙБУТНІ знову, щоб пропустити налаштування RStudio.

- Виберіть, чи вмикати Canvas Amazon SageMaker підтримку, а також чи дозволяти прогнозування часових рядів у Canvas.

- Вибирати Надіслати.

Тепер ви можете побачити свого нового користувача data science на панелі керування Studio. - Щоб перевірити цього користувача, на Запустіть програму меню, виберіть Studio.

Це переспрямовує вас на консоль Studio як вибраного користувача з відповідними дозволами.

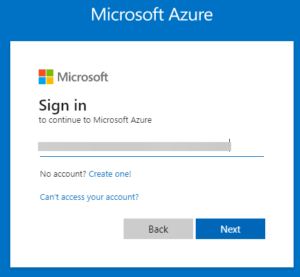

Доступ до Studio через IAM Identity Center

Щоб призначити користувачам IAM Identity Center ролі виконання, вони повинні спочатку існувати в каталозі IAM Identity Center. Якщо їх немає, зверніться до свого адміністратора ідентифікаційної інформації або зверніться до Керуйте ідентифікаторами в IAM Identity Center для інструкцій.

Зауважте, що для використання методу автентифікації IAM Identity Center його каталог і ваш домен Studio мають бути в одному регіоні AWS.

- Щоб призначити користувачів IAM Identity Center до вашого домену Studio, виберіть Призначити користувачів і групи на панелі керування Studio.

- Виберіть свого користувача Data Scientist, а потім виберіть Призначте користувачів і групи.

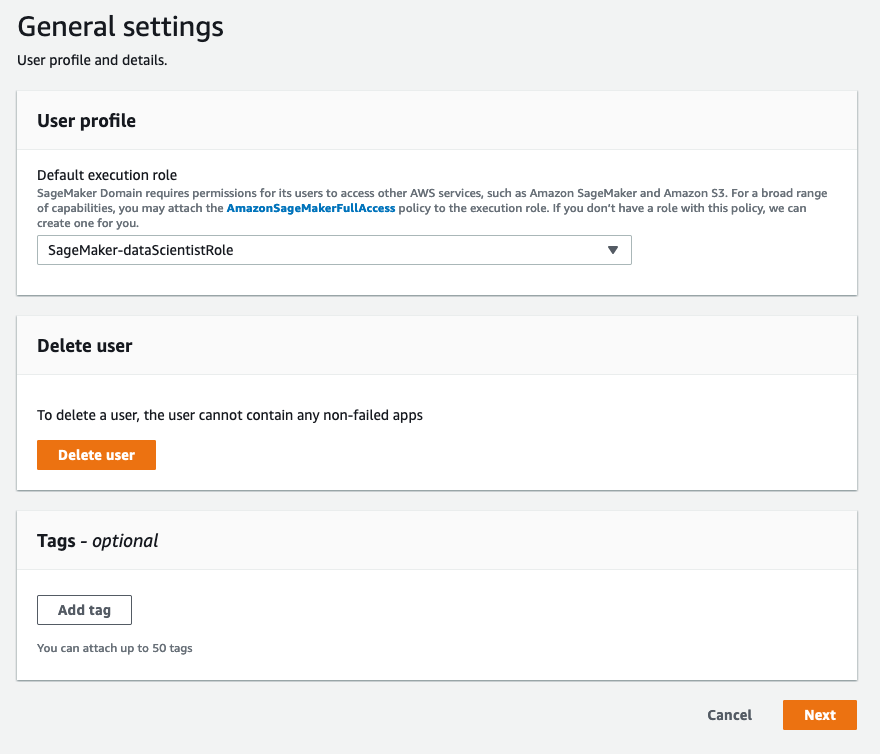

- Після того як користувача буде додано до панелі керування Studio, виберіть користувача, щоб відкрити екран інформації про користувача.

- на Інформація про користувача сторінку, виберіть Редагувати.

- на Редагувати профіль користувача сторінка, під Загальні налаштування, змінити Роль виконання за замовчуванням щоб відповідати ролі виконання користувача, яку ви створили для своїх дослідників даних.

- Вибирати МАЙБУТНІ.

- Вибирати МАЙБУТНІ на решті сторінок налаштувань, а потім виберіть Надіслати щоб зберегти зміни.

Тепер, коли ваш дослідник даних увійде на портал IAM Identity Center, він побачить плитку для цього домену Studio. Вибравши цю плитку, вони ввійдуть у Studio з роллю виконання користувача, яку ви їм призначили.

Перевірте свою нову персону

Увійшовши в Studio, ви можете використовувати наступне приклад блокнота щоб підтвердити дозволи, які ви надали своєму користувачу data science.

Ви можете помітити, що користувач-розробник даних може виконувати в блокноті лише ті дії, для яких його роль була дозволена. Наприклад:

- Користувачеві заборонено запускати завдання без конфігурації VPC або AWS KMS, якщо роль налаштована для цього

- Користувач має доступ до ресурсів Amazon S3 лише в тому випадку, якщо в ролі була включена діяльність ML

- Користувач може розгортати кінцеві точки лише в тому випадку, якщо в ролі була включена діяльність ML

Прибирати

Щоб очистити ресурси, створені в цьому покроковому керівництві, виконайте такі дії:

- Видаліть зіставлення вашої нової ролі з вашими користувачами:

- Якщо ви використовуєте Studio з IAM, видаліть усіх створених вами нових користувачів Studio.

- Якщо ви використовуєте Studio з IAM Identity Center, від’єднайте створену роль виконання від користувачів Studio.

- На консолі IAM знайдіть свою роль користувача та видаліть її.

- На консолі IAM знайдіть свою роль служби та видаліть її.

- Якщо ви створили нову роль для адміністратора ML:

- Вийдіть зі свого облікового запису як адміністратор ML і знову ввійдіть як інший адміністратор, який має дозволи IAM.

- Видаліть роль адміністратора ML, яку ви створили.

Висновок

Донедавна, щоб створювати ролі SageMaker із налаштованими дозволами, потрібно було починати з нуля. З новим диспетчером ролей SageMaker ви можете використовувати комбінацію персонажів, попередньо створених дій машинного навчання та спеціальних політик для швидкого створення налаштованих ролей за лічені хвилини. Це дозволяє вашим фахівцям ML швидше розпочати роботу в SageMaker.

Щоб дізнатися більше про використання SageMaker Role Manager, зверніться до Посібник розробника SageMaker Role Manager.

Про авторів

Джузеппе Заппіа є старшим архітектором рішень в AWS, має понад 20 років досвіду розробки повного стеку програмного забезпечення, проектування розподілених систем і хмарної архітектури. У вільний час він любить грати у відеоігри, програмувати, дивитися спортивні змагання та будувати речі.

Джузеппе Заппіа є старшим архітектором рішень в AWS, має понад 20 років досвіду розробки повного стеку програмного забезпечення, проектування розподілених систем і хмарної архітектури. У вільний час він любить грати у відеоігри, програмувати, дивитися спортивні змагання та будувати речі.

Рам Віттал є головним архітектором рішень ML в AWS. Він має понад 20 років досвіду розробки та створення розподілених, гібридних і хмарних програм. Він захоплений розробкою безпечних і масштабованих рішень штучного інтелекту/ML і великих даних, які допомагають корпоративним клієнтам перейти до впровадження хмарних технологій і оптимізувати їх для покращення бізнес-результатів. У вільний час він любить кататися на мотоциклі, грати в теніс і фотографувати.

Рам Віттал є головним архітектором рішень ML в AWS. Він має понад 20 років досвіду розробки та створення розподілених, гібридних і хмарних програм. Він захоплений розробкою безпечних і масштабованих рішень штучного інтелекту/ML і великих даних, які допомагають корпоративним клієнтам перейти до впровадження хмарних технологій і оптимізувати їх для покращення бізнес-результатів. У вільний час він любить кататися на мотоциклі, грати в теніс і фотографувати.

Арвінд Совмян є старшим інженером з розробки програмного забезпечення в команді SageMaker Model Governance, де він спеціалізується на розробці масштабованих веб-сервісів з упором на безпеку підприємства. До цього він працював на платформі Training Jobs, де був частиною команди запуску SageMaker. У вільний час він любить ілюструвати комікси, досліджувати віртуальну реальність і возитися з великими мовними моделями.

Арвінд Совмян є старшим інженером з розробки програмного забезпечення в команді SageMaker Model Governance, де він спеціалізується на розробці масштабованих веб-сервісів з упором на безпеку підприємства. До цього він працював на платформі Training Jobs, де був частиною команди запуску SageMaker. У вільний час він любить ілюструвати комікси, досліджувати віртуальну реальність і возитися з великими мовними моделями.

Озан Екен є старшим менеджером із продуктів Amazon Web Services. Він захоплений розробкою продуктів управління машинним навчанням для корпоративних клієнтів. Поза роботою він любить досліджувати різні види активного відпочинку та дивитися футбол.

Озан Екен є старшим менеджером із продуктів Amazon Web Services. Він захоплений розробкою продуктів управління машинним навчанням для корпоративних клієнтів. Поза роботою він любить досліджувати різні види активного відпочинку та дивитися футбол.

- Розширений (300)

- AI

- ai мистецтво

- AI арт генератор

- ai робот

- Amazon SageMaker

- штучний інтелект

- сертифікація штучного інтелекту

- штучний інтелект у банківській справі

- робот зі штучним інтелектом

- роботи зі штучним інтелектом

- програмне забезпечення для штучного інтелекту

- AWS Машинне навчання

- blockchain

- блокчейн конференція AI

- coingenius

- розмовний штучний інтелект

- крипто конференція ai

- dall's

- глибоке навчання

- у вас є гугл

- навчання за допомогою машини

- plato

- платон ai

- Інформація про дані Платона

- Гра Платон

- PlatoData

- platogaming

- масштаб ai

- синтаксис

- зефірнет