| چیزیں جاننے کے لئے: |

| - کوانٹم کمپیوٹنگ، ایک جدید ٹیکنالوجی، اپنی بے مثال کمپیوٹیشنل طاقت کے ساتھ کمپیوٹنگ میں انقلاب لانے کی بے پناہ صلاحیت رکھتی ہے۔

- کوانٹم کمپیوٹنگ، ایک اہم پیش رفت سے کم از کم کئی سال ہونے کے باوجود، اس کی ڈیٹا پروسیسنگ کی بے پناہ صلاحیتوں کی وجہ سے خفیہ نگاری کے لیے ایک اہم خطرہ سمجھا جاتا ہے۔ - کوانٹم کمپیوٹنگ کے کرپٹوگرافی اور محفوظ سسٹمز جیسے کہ بٹ کوائن کے پروف آف ورک پر پڑنے والے ممکنہ اثرات پر احتیاط سے غور کیا جانا چاہیے۔ کرپٹو کے لیے دنیا کے سب سے محفوظ گیٹ وے کے طور پر، اس طرح کے بنیادی سوالات لیجر کی پوری توجہ کے مستحق ہیں۔ |

کوانٹم کمپیوٹنگ: اگلی بڑی ٹیک لیپ

وہ کمپیوٹرز جن کو ہم "بٹس" کی بنیاد پر روزانہ پراسیس کی معلومات استعمال کرتے ہیں۔ تھوڑا سا صرف مندرجہ ذیل اقدار میں سے ایک کو رکھ سکتا ہے: 0 یا 1، اور بائنری کوڈ کا ایک ٹکڑا بنانے کے لیے اسے ایک ساتھ جوڑا جا سکتا ہے۔ آج، ہم کمپیوٹر کے ساتھ جو کچھ بھی کرتے ہیں، ای میل بھیجنے اور ویڈیوز دیکھنے سے لے کر موسیقی کا اشتراک کرنے تک، بائنری ہندسوں کی ایسی تاروں کی وجہ سے ممکن ہے۔

روایتی کمپیوٹرز کی بائنری نوعیت ان کی کمپیوٹنگ طاقت پر پابندیاں عائد کرتی ہے۔ یہ کمپیوٹرز ایک وقت میں صرف ایک قدم پر کام کرتے ہیں اور حقیقی دنیا کے مسائل کو درست طریقے سے نقل کرنے کے لیے جدوجہد کرتے ہیں۔ اس کے برعکس، طبعی دنیا بائنری ہندسوں کے بجائے طول و عرض کی بنیاد پر چلتی ہے، جو اسے زیادہ پیچیدہ بناتی ہے۔ یہ وہ جگہ ہے جہاں کوانٹم کمپیوٹرز کھیل میں آتے ہیں۔

1981 میں، رچرڈ فین مین نے کہا تھا کہ "فطرت کلاسیکی نہیں ہے، اور اگر آپ فطرت کا تخروپن بنانا چاہتے ہیں، تو آپ اسے کوانٹم مکینیکل بنائیں گے۔" بٹس میں ہیرا پھیری کرنے کے بجائے، کوانٹم کمپیوٹنگ "کوانٹم بٹس"، یا qubits کا استعمال کرتی ہے، جس سے یہ ڈیٹا کو بہت زیادہ موثر طریقے سے پروسیس کرنے کی اجازت دیتا ہے۔ Qubits صفر، ایک، اور، سب سے اہم، صفر اور ایک کا مجموعہ ہو سکتا ہے۔

کوانٹم کمپیوٹنگ فزکس اور کمپیوٹر سائنس کے سنگم پر کھڑی ہے۔ چیزوں کو تناظر میں رکھنے کے لیے، ایک 500 کیوبٹ کوانٹم کمپیوٹر کو پوری کائنات میں ایٹموں کی تعداد سے زیادہ کلاسیکی بٹس کی ضرورت ہوگی۔

کیا کوانٹم کرپٹوگرافی کے لیے خطرہ ہے؟

عوامی کلیدی کرپٹوگرافی، جسے غیر متناسب کرپٹوگرافی بھی کہا جاتا ہے، کریپٹو کرنسی سیکیورٹی کی بنیاد بناتا ہے۔ اس میں ایک عوامی کلید (سب کے لیے قابل رسائی) اور ایک نجی کلید کا مجموعہ شامل ہے۔ اگر کوانٹم کمپیوٹنگ آگے بڑھتی ہے تو کوئبٹس کی تیز رفتار حساب کی صلاحیتیں خفیہ کاری کو توڑنے اور کرپٹو کرنسی کی صنعت کی سلامتی میں خلل ڈالنے کی صلاحیت کو بڑھاتی ہیں۔

دو الگورتھم کو قریب سے غور کرنے کی ضرورت ہے: شور اور گروور۔ دونوں الگورتھم نظریاتی ہیں کیونکہ فی الحال ان کو نافذ کرنے کے لیے کوئی مشین نہیں ہے، لیکن جیسا کہ آپ دیکھیں گے، ان الگورتھم کا ممکنہ نفاذ کرپٹوگرافی کے لیے نقصان دہ ہو سکتا ہے۔

ایک طرف، شور کا (1994) کوانٹم الگورتھم، جس کا نام پیٹر شور کے نام پر رکھا گیا ہے، بڑے انٹیجرز کو فیکٹر کرنے یا متعدد وقت میں مجرد لوگارتھم کے مسئلے کو حل کرنے کے قابل بناتا ہے۔ یہ الگورتھم کافی طاقتور کوانٹم کمپیوٹر کے ساتھ عوامی کلیدی خفیہ نگاری کو توڑ سکتا ہے۔ شور کا الگورتھم آج استعمال ہونے والی غیر متناسب کرپٹوگرافی کی اکثریت کو توڑ دے گا کیونکہ یہ RSA (انٹیجر فیکٹرائزیشن کے مسئلے پر انحصار کرتے ہوئے) اور بیضوی وکر کرپٹوگرافی (بیضوی وکر گروپ میں مجرد لوگارتھم کے مسئلے پر منحصر ہے) پر مبنی ہے۔

دوسری طرف، Grover's (1996) الگورتھم ایک کوانٹم سرچ الگورتھم ہے جسے 1996 میں Lov Grover نے وضع کیا تھا، جسے غیر ساختہ تلاش کے مسائل کو حل کرنے کے لیے استعمال کیا جا سکتا ہے۔ گروور الگورتھم ہم آہنگی پرائمیٹوز کی حفاظت میں ایک اہم ڈینٹ ڈالتا ہے لیکن ناقابل تسخیر نہیں ہے۔ اس وقفے کی مربع جڑ کی پیچیدگی کی تلافی کے لیے عام طور پر کلیدی لمبائی کو دوگنا کرنے کا مشورہ دیا جاتا ہے۔ AES256 کے بجائے AES128 کا استعمال کافی سمجھا جاتا ہے، لیکن واضح رہے کہ یہ اصول صرف بعض اوقات تمام سائفرز کے لیے درست ہو سکتا ہے۔[5]۔ جہاں تک ہیش فنکشنز کا تعلق ہے، جو سمیٹری پرائمیٹو کے لینڈ اسکیپ کا حصہ ہیں، یہ خیال کیا جاتا ہے کہ اس کا تصادم کی مزاحمت پر کوئی اثر نہیں ہوتا ہے۔ تاہم، محققین کو اس مسئلے کی مثالیں ملی ہیں جہاں یہ غلط ہے[6] (ملٹی ٹارگٹ preimage تلاش، مثال کے طور پر)۔

جوہر میں، دونوں الگورتھم خفیہ نگاری کے لیے ممکنہ خطرات لاحق ہیں۔ شور کا الگورتھم بڑی تعداد میں فیکٹرنگ کے عمل کو آسان بناتا ہے، جس سے عوامی کلید سے منسلک ایک نجی کلید کو ننگا کرنا آسان ہوجاتا ہے، اور گروور کا الگورتھم موجودہ کمپیوٹرز کے مقابلے میں زیادہ مؤثر طریقے سے کرپٹوگرافک ہیشنگ سے سمجھوتہ کرنے کی صلاحیت رکھتا ہے۔

انکرپشن بریکنگ کوانٹم کمپیوٹرز کب سامنے آئیں گے؟

آئیے کچھ تازہ ترین تجربات کے ذریعے چلتے ہیں اور دیکھتے ہیں کہ تحقیق کتنی تیزی سے چل رہی ہے۔ پہلا اصلی کوانٹم کمپیوٹر بہت دور ہے، لیکن یہ عالمی دوڑ کو "کوانٹم بالادستی" تک پہنچنے سے نہیں روکتا۔ کوانٹم فوکسڈ VC فنڈ میں مینیجنگ پارٹنر Ayal Itzkovitz کے لیے، "اگر تین سال پہلے ہم نہیں جانتے تھے کہ ایسا کمپیوٹر بنانا مکمل طور پر ممکن ہے یا نہیں، اب ہم پہلے ہی جان چکے ہیں کہ ایسے کوانٹم کمپیوٹرز ہوں گے جو کلاسک کمپیوٹرز سے کچھ مختلف کریں۔

ایک واقعہ جس کے بارے میں شاید سب نے سنا ہو گا وہ تھا 2019 میں گوگل کا "کوانٹم بالادستی کا تجربہ" 54 کیوبٹس والے ڈیوائس کا استعمال۔ 2021 میں، چین کی سائنس اور ٹیکنالوجی یونیورسٹی 56 qubits کا استعمال کرتے ہوئے زیادہ پیچیدہ حساب کو حل کیا، بعد میں 60 qubits تک پہنچ گیا۔ اس کا مقصد ایک ایسی کمپیوٹیشن کرنا تھا جس میں شور کا الگورتھم شامل نہ ہو جو کلاسیکی کمپیوٹنگ کے مقابلے میں یکساں طور پر کوانٹم سپیڈ اپ کا مظاہرہ کرے۔

تعریف کے مطابق، یہ تجربات کرپٹوگرافی کو توڑنے کی طرف پیش رفت نہیں دکھاتے ہیں کیونکہ یہ کوانٹم انٹیجر فیکٹرائزیشن کو انجام دینے کے سائز اور پیچیدگی سے بچنے کے لیے ڈیزائن کیے گئے تھے۔ تاہم، وہ یہ ظاہر کرتے ہیں کہ کوانٹم کمپیوٹر میں مزید کیوبٹس بنانا مشکل نہیں رہا، مختلف ہارڈویئر حل دستیاب ہیں، گوگل کی 'سائیکیمور' چپ کوبٹس بنیادی طور پر یو ایس ٹی سی کے فوٹونز سے مختلف ہیں۔ انکرپشن توڑنے والے کمپیوٹر تک پہنچنے کے لیے اگلا اہم قدم عام طور پر غلطی برداشت کرنے والی کمپیوٹیشن اور غلطی کو درست کرنے والے کوبٹس کی تعمیر سمجھا جاتا ہے۔

کوانٹم کمپیوٹر ڈویلپمنٹ کی BSI کی حیثیت [1] دکھاتا ہے کہ موجودہ کوانٹم کمپیوٹرز 160 بٹس کے مجرد لوگارتھم کو توڑنے سے کتنی دور ہیں۔ abscissa ظاہر کرتا ہے کہ خالص ہارڈ ویئر کی بہتری کے ذریعے غلطی کی شرح کو کیسے کم کرنا، یا فالٹ ٹولرنٹ کمپیوٹنگ دستیاب qubits (y-axis) کی تعداد کو ڈرامائی طور پر اسکیل کیے بغیر کمپیوٹنگ کی اس سطح تک پہنچنے میں مدد کرتا ہے۔

شور کے الگورتھم کو توسیع پذیر طریقے سے لاگو کرنے کے لیے چند ہزار منطقی کوئبٹس پر غلطی برداشت کرنے والی گنتی کی ضرورت ہوتی ہے: بٹ کوائن کے secp2124k256 جیسے 256 بٹ بیضوی وکر کو توڑنے کے لیے کم از کم 1 کوئبٹس، سے بیضوی وکر مجرد لوگارتھمز کے لیے بہتر کوانٹم سرکٹس[7]۔ اس طرح کے نظام میں ایک 'منطقی' کوئبٹ کئی کوئبٹس پر مشتمل ہوتا ہے جو ایک واحد کوئبٹ کے غلطی سے درست شدہ ورژن کے طور پر کام کرنے کے لیے ڈیزائن کیا جاتا ہے۔

ایک ہزار منطقی کیوبٹس کا تقریباً کئی ملین کیوبٹس میں ترجمہ ہوتا ہے، جو کہ فٹ بال کے میدان کے سائز کا احاطہ کرتا ہے۔ اس طرح کی غلطی کو برداشت کرنے والی گنتی کا عملی مظاہرہ حال ہی میں کیا گیا تھا۔ غلطی سے تصحیح شدہ کوبٹ کا غلطی برداشت کرنے والا کنٹرول[2]، جہاں ایک واحد منطقی کوئبٹ جس کی غلطی کا امکان ان کیوبٹس سے کم ہے جس سے یہ بنایا گیا ہے۔ اس علاقے کی بہتری کی توقع ہے کہ تیزی سے اس پر توجہ دی جائے گی۔

اس سمت میں پیش رفت عوامی کلیدی خفیہ نگاری کے لیے براہ راست ایک ٹھوس خطرہ میں ترجمہ کرے گی۔ آخر میں، تیز رفتار ترقی کا ایک اور امکان خالصتاً الگورتھمک بہتری یا صرف ہارڈ ویئر کی دریافتوں سے آ سکتا ہے۔ کوانٹم کمپیوٹر ڈویلپمنٹ کی BSI کی حیثیت[1] وضاحت کرتا ہے: "ایسی خلل ڈالنے والی دریافتیں ہوسکتی ہیں جو [علم کی موجودہ حالت] کو ڈرامائی طور پر تبدیل کر دیں گی، جن میں سے اہم کرپٹوگرافک الگورتھم ہیں جو قریب المدت نان ایرر درست شدہ مشینوں پر چلائے جا سکتے ہیں یا غلطی کی شرح میں ڈرامائی کامیابیاں حاصل کر سکتے ہیں۔ کچھ پلیٹ فارمز کے۔" دوسرے لفظوں میں، یہ صرف ایک مسئلہ نہیں ہے کہ بہت سارے qubits کے ساتھ بڑے کمپیوٹرز بنانے کے قابل ہوں (دراصل زیادہ qubits کو قابل اعتماد طریقے سے بنانا بنیادی توجہ نہیں ہے، فالٹ ٹولرنٹ کمپیوٹنگ ہے)، بلکہ ایک الگورتھمک اور ممکنہ طور پر ایک مادی تحقیق بھی ہے۔ ایک

جیسا کہ ہم یہ مضمون لکھ رہے تھے، IBM نے 127 غلطی کی شرح کے ساتھ 0.001-qubit چپ پر اپنے نتائج شائع کیے، اور اگلے سال 433-qubit چپ، اور 1121 میں 2023-qubit چپ جاری کرنے کا ارادہ رکھتا ہے۔

مجموعی طور پر، یہ پیش گوئی کرنا مشکل ہے کہ کوانٹم کمپیوٹر کتنی تیزی سے زندگی میں آئے گا۔ پھر بھی، ہم اس معاملے پر ماہر کی رائے پر بھروسہ کر سکتے ہیں: کرپٹوگرافک افعال کے خلاف کوانٹم حملوں کے لیے وسائل کے تخمینے کا فریم ورک - حالیہ پیش رفت[3] اور کوانٹم رسک پر ماہرین کا سروے[4] دکھائیں کہ بہت سے ماہرین اس بات پر متفق ہیں کہ 15 سے 20 سالوں میں ہمارے پاس کوانٹم کمپیوٹر دستیاب ہونا چاہیے۔

کا حوالہ دیتے ہوئے کرپٹوگرافک افعال کے خلاف کوانٹم حملوں کے لیے وسائل کے تخمینے کا فریم ورک - حالیہ پیش رفت [3] خلاصہ کے طور پر:

"فی الحال تعینات عوامی کلیدی اسکیمیں، جیسے RSA اور ECC، شور کے الگورتھم سے مکمل طور پر ٹوٹی ہوئی ہیں۔ اس کے برعکس، ہم آہنگ طریقوں اور ہیش فنکشنز کے حفاظتی پیرامیٹرز، زیادہ سے زیادہ، معلوم حملوں سے دو کے ایک عنصر سے کم ہوتے ہیں - گروور کے سرچنگ الگورتھم کا استعمال کرتے ہوئے "بروٹ فورس" تلاش کے ذریعے۔ ان تمام الگورتھم کو بڑے پیمانے پر، غلطی برداشت کرنے والی کوانٹم مشینوں کی ضرورت ہوتی ہے، جو ابھی تک دستیاب نہیں ہیں۔ ماہرین کی اکثریت اس بات پر متفق ہے کہ وہ ممکنہ طور پر 10 سے 20 سالوں میں حقیقت بن جائیں گے۔

اب جب کہ ہم نے جانچ لیا ہے کہ کوانٹم الگورتھم کیوں کرپٹوگرافی کو نقصان پہنچا سکتے ہیں، آئیے کرپٹو اور Web3 فیلڈز کے لیے درپیش کافی خطرات کا تجزیہ کرتے ہیں۔

کوانٹم: کرپٹو کرنسیوں کے لیے کیا خطرات ہیں؟

بٹ کوائن کیس:

آئیے بٹ کوائن کے مسئلے کے بارے میں Pieter Wuille کے تجزیے سے شروع کرتے ہیں، جسے بعض اوقات پتے ہونے کی وجہ سے "کوانٹم سیف" سمجھا جاتا ہے۔ ہیشس عوامی چابیاں اور اس طرح ان کو بے نقاب نہیں کرنا۔

بٹ کوائن کی پرائیویٹ کلید کو توڑنے کے قابل نہ ہونا اس مفروضے کی بنیاد پر کہ ہیشز اسے ناممکن بناتی ہیں، کسی کی عوامی کلید کو کبھی بھی ظاہر نہ کرنے پر انحصار کرتا ہے، خواہ کچھ بھی ہو، جو کہ بہت سے اکاؤنٹس کے لیے پہلے ہی غلط ہے۔

ایک اور دھاگے کا حوالہ دیتے ہوئے، Pieter Wuille ~ 37% بے نقاب فنڈز (اس وقت) چوری ہونے کے اثرات کا اندازہ دیتا ہے۔ Bitcoin شاید ٹینک ہو جائے گا، اور یہاں تک کہ بے نقاب بھی، باقی سب بھی ہار جائیں گے۔

یہاں اہم نکتہ یہ ذکر کرنا ہے کہ کوانٹم کمپیوٹر بنانے کی طرف پیش رفت ہو گی۔ اضافہ: اس شعبے میں اربوں ڈالر کی عوامی سرمایہ کاری کی گئی ہے اور کوئی بھی بہتری دنیا بھر میں گونجتی ہے، جیسا کہ گوگل کے کوانٹم بالادستی کے تجربے سے ظاہر ہوا ہے۔

اس کا مطلب یہ ہے کہ خطرے میں فنڈز کو ختم کرنے میں وقت لگے گا، اور متبادل حل درست طریقے سے پیش کیے جا سکتے ہیں۔ ایک بار جب معقول حد تک خوبصورت کوانٹم کمپیوٹر کی خبر آسنن لگتی ہے تو کوئی شخص پوسٹ کوانٹم کرپٹوگرافک الگورتھم کو دستخط کرنے اور لوگوں کو اپنے فنڈز کو پرانی سے اس نئی زنجیر میں منتقل کرنے کی اجازت دینے کے لیے زنجیر کا ایک کانٹا ترتیب دینے کا تصور کر سکتا ہے۔

ایتھریم کیس:

Ethereum کا معاملہ دلچسپ ہے کیونکہ ETH 2.0 میں تباہ کن ناکامی کا بیک اپ پلان شامل ہے۔ EIP-2333.

ETH2 کے BLS دستخط ٹوٹ جانے کی صورت میں، جو ECDSA کے ساتھ ہی ہو گا کیونکہ وہ دونوں شور کے الگورتھم کے سامنے یکساں طور پر کمزور ہیں، اس سے پہلے کہ الگورتھم سے سمجھوتہ کیے جانے کا شبہ ہو بلاکچین کے سخت کانٹے پر عمل درآمد کیا جائے گا۔ پھر، صارفین اپنی کلید کی ایک پری امیج ظاہر کرتے ہیں جو صرف جائز مالکان کے پاس ہو سکتا ہے۔ اس میں BLS دستخط کو توڑ کر بازیافت کی گئی چابیاں شامل نہیں ہیں۔ اس پری امیج کے ساتھ، وہ ایک مخصوص لین دین پر دستخط کرتے ہیں جس کی مدد سے وہ ہارڈ فورک پر جاسکتے ہیں اور پوسٹ کوانٹم الگورتھم استعمال کرسکتے ہیں۔

یہ ابھی تک پوسٹ کوانٹم چین میں سوئچ نہیں ہے لیکن یہ فرار ہیچ فراہم کرتا ہے۔ کچھ مزید معلومات یہاں.

پوسٹ کوانٹم دستخط:

کریپٹو کرنسی میں استعمال کے لیے پوسٹ کوانٹم دستخطی اسکیم پر سوئچ کرنے کے سلسلے میں کچھ چیزوں کو بہتر بنایا جا سکتا ہے۔ موجودہ NIST فائنلسٹ کے پاس میموری کی بہت زیادہ ضروریات ہیں۔ جب دستخط کا سائز ECDSA سے غیر معقول حد تک بڑا نہیں ہوتا ہے، تو عوامی کلید کا سائز بلاک کے سائز اور متعلقہ فیسوں کو بڑھاتا ہے۔

| امیدوار کا نام | سائز |

| رینبو | 58.3 KB |

| ڈیلیٹیم | 3.5 KB |

| فالکن | 1.5 KB |

| جی ایم ایس ایس۔ | 352 KB |

| پکنک | 12 KB |

| SPHINCS+۔ | 7 KB |

فالکن الگورتھم کو عوامی کلید اور دستخط کے سائز کو کم سے کم کرنے کے لیے ڈیزائن کیا گیا تھا۔ تاہم، اس کے 1563 بائٹس ابھی تک 65 بائٹس ECDSA سے بہت دور ہیں۔

کرپٹوگرافک تکنیک بلاک کے سائز کو کم کر سکتی ہے، جیسے کئی دستخطوں کو ایک ساتھ جمع کرنا۔ GeMSS دستخط کے لیے یہ [کثیر دستخطی اسکیم](https://eprint.iacr.org/2020/520) جی ای ایم ایس ایس دستخط کی وسیع یک وقتی فیس کے باوجود، فی دستخط کی اسٹوریج کی لاگت کو قابل قبول چیز تک کم کر دیتی ہے۔ .

کرپٹوگرافک ہارڈویئر کو خطرہ:

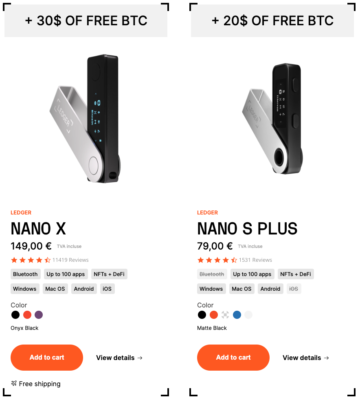

دستخط کے سائز ہارڈ ویئر کے بٹوے پر بھی اثر انداز ہوتے ہیں جہاں میموری بہت زیادہ محدود ہوتی ہے: ایک لیجر نینو ایس میں 320 KB فلیش میموری دستیاب ہے اور صرف 10 کلو بائٹ ریم ہے۔ اگر اچانک ہمیں رینبو دستخطوں کو استعمال کرنے کی ضرورت پڑتی ہے، تو عوامی کلید کو مقامی طریقے سے بنانا ممکن نہیں ہوگا۔

چونکہ، تاہم، پوری کرپٹوگرافک کمیونٹی اس مسئلے سے متاثر ہے، بشمول بینکنگ، ٹیلی کمیونیکیشن، اور شناختی صنعت، جو کہ محفوظ چپس کے لیے زیادہ تر مارکیٹ بناتی ہے، ہم توقع کرتے ہیں کہ ہارڈ ویئر پوسٹ کوانٹم الگورتھم کی ضرورت کے مطابق تیزی سے اپنائے گا۔ دوستانہ ہارڈ ویئر اور اس میموری (یا بعض اوقات کارکردگی) کو وقت کے ساتھ ساتھ ہٹا دیں۔

ان وقفوں کے نتائج موجودہ بینکنگ سسٹم، ٹیلی کمیونیکیشن، اور شناختی نظام جیسے پاسپورٹ کا زوال ہے۔ ایسے apocalyptic مستقبل کے سامنے کیا کیا جائے؟ ڈرو نہیں، یا تھوڑا سا، جیسا کہ خفیہ نگاروں نے اس کا احاطہ کر لیا ہے۔

کیا کوئی علاج ہے، ڈاکٹر؟

اگرچہ ہمارے موجودہ کمپیوٹرز کو عوامی کلید کی خفیہ نگاری کو توڑنے کے لیے ہزاروں سال درکار ہوں گے، مکمل طور پر تیار شدہ کوانٹم کمپیوٹرز یہ کام منٹوں یا گھنٹوں میں کریں گے۔ اس خطرے کا مقابلہ کرنے اور ہمارے مستقبل کے مالیاتی لین دین اور آن لائن مواصلات کی حفاظت کو یقینی بنانے کے لیے "کوانٹم سیکیورٹی" کے معیارات کی ناگزیر ضرورت ہوگی۔

عام طور پر "پوسٹ کوانٹم کرپٹوگرافی" کے حوالے سے کام پہلے ہی جاری ہے۔ یہ ہوگا ممکنہ طور پر ہو "آج کے کمپیوٹرز کے ساتھ مطابقت رکھتا ہے لیکن جو مستقبل میں کوانٹم کمپیوٹرز سے حملہ آوروں کا مقابلہ کرنے کے قابل بھی ہوگا۔" پوسٹ کوانٹم کرپٹوگرافی موجودہ کمپیوٹرز کے ساتھ مطابقت کی اجازت دیتے ہوئے الگورتھم اور ریاضی کے معیار کو اگلی سطح پر لاتی ہے۔

۔ NIST مقابلہ صرف اس موقع کے لیے بنایا گیا اپنے تیسرے دور میں پہنچ چکا ہے اور اس نے معیاری بنانے کے لیے ممکنہ امیدواروں کی فہرست تیار کر لی ہے۔ دی پوسٹ کوانٹم سیکیورٹی کانفرنس 2006 میں شروع کیا گیا تھا تاکہ کرپٹوگرافک پرائمیٹوز کا مطالعہ کیا جا سکے جو معلوم کوانٹم حملوں کے خلاف مزاحمت کریں گے۔

اس تحقیق کی بنیادیں ماہرین کی انتباہات سے پیدا ہوتی ہیں کہ خفیہ کردہ ڈیٹا کو پہلے ہی سمجھوتہ کیے جانے کا خطرہ ہے، کیونکہ اگلے 15 سالوں میں پہلے عملی کوانٹم کمپیوٹرز کے سامنے آنے کی امید ہے۔

اس قسم کے حملے کو "ابھی ڈیٹا جمع کریں، بعد میں حملہ کریں" کے نام سے جانا جاتا ہے، جہاں ایک بڑی تنظیم دوسری پارٹیوں کی خفیہ کردہ معلومات کو ذخیرہ کرتی ہے جو وہ توڑنا چاہتی ہے اور اس وقت تک انتظار کرتی ہے جب تک کہ کافی طاقتور کوانٹم کمپیوٹر اسے ایسا کرنے کی اجازت نہ دے دے۔ یہ اس مضمون کی وہی پریشانی ہے مثال کے طور پر، "امریکہ کو تشویش ہے کہ ہیکرز آج ڈیٹا چوری کر رہے ہیں تاکہ کوانٹم کمپیوٹرز اسے ایک دہائی میں کریک کر سکیں۔"، لیکن یہ نہیں بتاتا کہ ریاستی سطح کے اداکار ایک ہی رگ میں کیا کر رہے ہیں۔ ان کے پاس بہت زیادہ وسائل اور ذخیرہ دستیاب ہے۔

بند خیالات

درست رفتار جس پر خفیہ کردہ مواصلات کوانٹم ریسرچ کے لیے خطرناک ہو جائیں گے اس کا تعین کرنا مشکل ہے۔

ایک بات یقینی ہے: اگرچہ کوانٹم کمپیوٹنگ میں نمایاں پیش رفت ہو رہی ہے، لیکن ہم ابھی تک ان مشینوں کے ساتھ کریپٹوگرافی کو کریک کرنے کی صلاحیت سے دور ہیں۔ اس طرح کے کمپیوٹر کے ڈیزائن کے نتیجے میں اچانک پیش رفت کا امکان کم سے کم ہے، جو ہمیں اس کی آمد کی تیاری کے لیے وقت فراہم کرتا ہے۔ اگر یہ راتوں رات ہوتا ہے، تو اس کے اثرات تباہ کن ہوں گے، جو نہ صرف کرپٹو کرنسیوں کو متاثر کریں گے، بلکہ مختلف شعبوں کو بھی متاثر کریں گے۔

خوش قسمتی سے، حل، بشمول پوسٹ کوانٹم کرپٹوگرافی، خطرے سے نمٹنے کے لیے دستیاب ہیں، لیکن کریپٹو انڈسٹری کو ابھی تک ان اقدامات میں سرمایہ کاری کی فوری ضرورت نظر نہیں آئی ہے۔

cryptocurrency مارکیٹ کو کوانٹم ترقیات پر گہری نظر رکھنی چاہیے۔ ہارڈ ویئر کے حوالے سے، تشویش کی کوئی وجہ نہیں ہے کیونکہ ہم مطالبہ کو پورا کرنے کے لیے نئے محفوظ عناصر کی ترقی کی توقع رکھتے ہیں۔ ہمارے صارفین کے لیے قابل اعتماد عمل درآمد فراہم کرنے کے لیے، ان الگورتھم کے سائیڈ چینل اور فالٹ ریزسٹنٹ ورژنز میں ہونے والی تازہ ترین پیشرفت سے باخبر رہنا بہت ضروری ہے۔

حوالہ جات:

[دو]: کوانٹم کمپیوٹر ڈویلپمنٹ کی BSI کی حیثیت

[دو]: غلطی سے تصحیح شدہ کوبٹ کا غلطی برداشت کرنے والا کنٹرول

[دو]: کرپٹوگرافک افعال کے خلاف کوانٹم حملوں کے لیے وسائل کے تخمینے کا فریم ورک - حالیہ پیش رفت

[دو]: کوانٹم رسک پر ماہرین کا سروے

[دو]: ہم آہنگی اسکیموں پر کوانٹم حملوں میں چوکور رفتار سے آگے

[دو]: ایک موثر کوانٹم تصادم تلاش الگورتھم اور ہم آہنگی کرپٹوگرافی پر مضمرات

[دو]: بیضوی وکر مجرد لوگارتھمز کے لیے بہتر کوانٹم سرکٹس

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.ledger.com/blog/should-crypto-fear-quantum-computing

- 1

- 10

- 15 سال

- 1994

- 1996

- 20 سال

- 2019

- 2021

- 2023

- 7

- a

- قابلیت

- ہمارے بارے میں

- قابل قبول

- قابل رسائی

- اکاؤنٹس

- درست طریقے سے

- اداکار

- اصل میں

- اپنانے

- پتہ

- پتے

- آگے بڑھانے کے

- ترقی

- کو متاثر

- کے بعد

- کے خلاف

- جمع کرنا

- یلگورتم

- الگورتھم

- یلگوردمز

- تمام

- اجازت دے رہا ہے

- کی اجازت دیتا ہے

- پہلے ہی

- متبادل

- اگرچہ

- تجزیہ

- تجزیے

- اور

- ایک اور

- اندازہ

- آمد

- مضمون

- منسلک

- مفروضہ

- حملہ

- حملے

- توجہ

- دستیاب

- واپس

- بیک اپ

- بینکنگ

- بینکاری نظام

- کی بنیاد پر

- کیونکہ

- بن

- اس سے پہلے

- کیا جا رہا ہے

- بہتر

- بگ

- بڑی ٹیک

- اربوں

- بٹ

- بٹ کوائن

- بلاک

- blockchain

- بلیو

- توڑ

- توڑ

- وقفے

- پیش رفت

- کامیابیاں

- لاتا ہے

- ٹوٹ

- تعمیر

- عمارت

- کہا جاتا ہے

- امیدواروں

- صلاحیتوں

- صلاحیت رکھتا

- احتیاط سے

- کیس

- تباہ کن

- کیونکہ

- چین

- تبدیل

- چپ

- چپس

- کلاسک

- قریب سے

- کوڈ

- مجموعہ

- کس طرح

- عام طور پر

- کموینیکیشن

- کمیونٹی

- مطابقت

- مکمل طور پر

- پیچیدہ

- پیچیدگی

- پر مشتمل

- سمجھوتہ کیا

- سمجھوتہ

- حساب

- کمپیوٹیشنل طاقت

- کمپیوٹر

- کمپیوٹر سائنس

- کمپیوٹر

- کمپیوٹنگ

- کمپیوٹنگ طاقت

- اندیشہ

- منسلک

- نتائج

- سمجھا

- جاری ہے

- اس کے برعکس

- کنٹرول

- قیمت

- سکتا ہے

- مقابلہ

- احاطہ کرتا ہے

- ڈھکنے

- ٹوٹنا

- تخلیق

- بنائی

- سنگم

- اہم

- کرپٹو

- کرپٹو خوف

- کریپٹو انڈسٹری

- کرپٹو کرنسیوں کی تجارت کرنا اب بھی ممکن ہے

- cryptocurrency

- کرپٹو کرنسی کی صنعت

- کرپٹپٹورسیسی مارکیٹ

- cryptographic

- کرپٹپٹ

- علاج

- موجودہ

- موجودہ حالت

- اس وقت

- وکر

- جدید

- روزانہ

- خطرات

- اعداد و شمار

- ڈیٹا پروسیسنگ

- ڈیمانڈ

- مظاہرہ

- منحصر ہے

- تعینات

- ڈیزائن

- ڈیزائن

- کے باوجود

- اس بات کا تعین

- ترقی یافتہ

- ترقی

- رفت

- آلہ

- مختلف

- مشکل

- ہندسے

- سمت

- براہ راست

- تباہ کن

- انکشاف کرنا

- خلل ڈالنے والا

- ڈاکٹر

- نہیں کرتا

- کر

- ڈالر

- دوگنا

- زوال

- ڈرامائی

- ڈرامائی طور پر

- آسان

- ہنر

- مؤثر طریقے سے

- عناصر

- بیضوی

- ای میل

- کے قابل بناتا ہے

- خفیہ کردہ

- خفیہ کاری

- کافی

- کو یقینی بنانے کے

- پوری

- یکساں طور پر

- خرابی

- جوہر

- ETH

- آٹھویں 2.0

- ethereum

- بھی

- واقعہ

- سب

- سب کچھ

- مثال کے طور پر

- توقع ہے

- توقع

- تجربہ

- ماہر

- ماہرین

- بیان کرتا ہے

- ظاہر

- چہرہ

- ناکامی

- فاسٹ

- خوف

- ممکن

- فیس

- فیس

- چند

- میدان

- قطعات

- فائنسٹسٹس

- مالی

- پہلا

- فلیش

- توجہ مرکوز

- پر عمل کریں

- کے بعد

- کانٹا

- فارم

- ملا

- فاؤنڈیشن

- بنیادیں

- فریم ورک

- سے

- مکمل

- مکمل طور پر

- افعال

- فنڈ

- بنیادی

- بنیادی طور پر

- فنڈز

- مستقبل

- گیٹ وے

- عام طور پر

- پیدا کرنے والے

- حاصل کرنے

- فراہم کرتا ہے

- دے

- گلوبل

- مقصد

- جا

- گوگل

- گروپ

- گروور

- ہیکروں

- ہو

- ہارڈ

- مشکل کانٹا

- ہارڈ ویئر

- ہارڈ ویئر والیٹ

- نقصان دہ

- ہیش

- ہیشنگ

- ہونے

- سنا

- مدد کرتا ہے

- یہاں

- انتہائی

- پکڑو

- کی ڈگری حاصل کی

- HOURS

- کس طرح

- تاہم

- HTML

- HTTPS

- IBM

- خیال

- شناختی

- تصویر

- بہت زیادہ

- اثر

- پر عملدرآمد

- نفاذ

- اثرات

- مضمر

- ناممکن

- بہتر

- بہتری

- بہتری

- in

- دیگر میں

- شامل ہیں

- سمیت

- اضافہ

- صنعت

- لامحالہ

- معلومات

- کے بجائے

- دلچسپ

- سرمایہ کاری کی

- سرمایہ کاری

- جاری

- IT

- کلیدی

- چابیاں

- بچے

- جان

- علم

- جانا جاتا ہے

- زمین کی تزئین کی

- بڑے

- بڑے پیمانے پر

- بڑے

- تازہ ترین

- شروع

- لیجر

- لیجر نانو

- لیجر نینو ایس

- لمبائی

- سطح

- سطح

- زندگی

- امکان

- حدود

- لائن

- لسٹ

- تھوڑا

- منطقی

- اب

- نقصان

- بہت

- مشین

- مشینیں

- بنا

- مین

- اہم

- اکثریت

- بنا

- بنانا

- مینیجنگ

- مینیجنگ پارٹنر

- جوڑ توڑ

- بہت سے

- مارکیٹ

- مواد

- ریاضیاتی

- معاملہ

- زیادہ سے زیادہ چوڑائی

- کا مطلب ہے کہ

- اقدامات

- میکانی

- سے ملو

- یاد داشت

- میرٹ

- طریقوں

- شاید

- دس لاکھ

- کم سے کم

- کم سے کم

- منٹ

- کی نگرانی

- زیادہ

- زیادہ موثر

- سب سے زیادہ

- منتقل

- موسیقی

- نامزد

- نینو

- مقامی

- فطرت، قدرت

- ضرورت ہے

- نئی

- خبر

- اگلے

- نیسٹ

- کا کہنا

- تعداد

- تعداد

- موقع

- پرانا

- ایک

- آن لائن

- چل رہا ہے

- آپریشنز

- رائے

- حکم

- تنظیم

- دیگر

- رات بھر

- مالکان

- پیرامیٹرز

- حصہ

- جماعتوں

- پارٹنر

- لوگ

- سمجھا

- انجام دیں

- کارکردگی

- کارکردگی کا مظاہرہ

- نقطہ نظر

- پیٹر

- پیٹر شور

- فوٹون

- جسمانی

- طبعیات

- ٹکڑا

- منصوبہ

- کی منصوبہ بندی

- پلیٹ فارم

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- کھیلیں

- پوائنٹ

- سروے

- امکان

- ممکن

- ممکنہ

- طاقت

- طاقتور

- عملی

- پیشن گوئی

- تیار

- کی روک تھام

- نجی

- ذاتی کلید

- شاید

- مسئلہ

- مسائل

- عمل

- پروسیسنگ

- تیار

- پیش رفت

- ثبوت کا کام

- فراہم

- فراہم کرتا ہے

- عوامی

- عوامی کلید

- عوامی چابیاں

- عوامی طور پر

- شائع

- خالص

- ڈال

- رکھتا ہے

- کوانٹم

- کوانٹم الگورتھم

- کوانٹم کمپیوٹر

- کوانٹم کمپیوٹرز

- کمانٹم کمپیوٹنگ

- کوانٹم تحقیق

- کوانٹم بالادستی

- کیوبیت

- کوئٹہ

- سوالات

- جلدی سے

- ریس

- بلند

- RAM

- رینج

- تیزی سے

- شرح

- تک پہنچنے

- پہنچ گئی

- پہنچتا ہے

- پہنچنا

- اصلی

- حقیقی دنیا

- حقیقت

- حال ہی میں

- حال ہی میں

- کو کم

- کم

- کم

- کو کم کرنے

- کہا جاتا ہے

- کے بارے میں

- جہاں تک

- قابل اعتماد

- باقی

- ہٹا

- کی ضرورت

- ضروریات

- کی ضرورت ہے

- تحقیق

- محققین

- مزاحمت

- گونج

- وسائل

- وسائل

- نتیجے

- نتائج کی نمائش

- ظاہر

- انقلاب ساز

- رچرڈ

- رسک

- خطرات

- تقریبا

- منہاج القرآن

- RSA

- حکمرانی

- رن

- کہا

- اسی

- توسیع پذیر

- سکیلنگ

- سکیم

- منصوبوں

- سائنس

- سائنس اور ٹیکنالوجی

- تلاش کریں

- تلاش

- سیکٹر

- محفوظ بنانے

- سیکورٹی

- لگتا ہے

- بھیجنا

- قائم کرنے

- کئی

- اشتراک

- شور

- ہونا چاہئے

- دکھائیں

- شوز

- سائن ان کریں

- دستخط

- اہم

- دستخط کی

- تخروپن

- بعد

- ایک

- سائز

- سائز

- So

- فٹ بال

- حل

- حل

- حل کرنا۔

- کچھ

- کچھ

- مخصوص

- تیزی

- معیار

- کھڑا ہے

- شروع کریں

- حالت

- درجہ

- رہنا

- تنا

- مرحلہ

- ابھی تک

- چوری

- ذخیرہ

- پردہ

- جدوجہد

- مطالعہ

- کافی

- اس طرح

- اچانک

- خلاصہ

- سوئچ کریں

- کے نظام

- سسٹمز

- لے لو

- ٹیک

- تکنیک

- ٹیکنالوجی

- ٹیلی مواصلات

- ٹیلی کمیونیکیشن کی

- ۔

- ان

- نظریاتی

- بات

- چیزیں

- تھرڈ

- سوچا

- ہزاروں

- خطرہ

- تین

- کے ذریعے

- وقت

- کرنے کے لئے

- آج

- آج کا

- مل کر

- کی طرف

- کی طرف

- روایتی

- ٹرانزیکشن

- معاملات

- منتقل

- ترجمہ کریں

- بے نقاب

- زیر راست

- کائنات

- بے مثال

- فوری طور پر

- us

- استعمال کی شرائط

- صارفین

- اقدار

- وسیع

- VC

- ورژن

- ویڈیوز

- اہم

- قابل اطلاق

- بٹوے

- دیکھ

- Web3

- کیا

- کیا ہے

- جس

- جبکہ

- پوری

- وسیع

- وسیع رینج

- گے

- کے اندر

- بغیر

- الفاظ

- کام

- دنیا

- دنیا کی

- دنیا بھر

- فکر مند

- گا

- تحریری طور پر

- غلط

- سال

- سال

- تم

- زیفیرنیٹ

- صفر