پڑھنا وقت: 3 منٹ

پڑھنا وقت: 3 منٹ

آج کے کاروباری ماحول میں، اصطلاح "اینڈ پوائنٹ" کسی بھی ڈیوائس کا مترادف ہو گیا ہے جو کسی نیٹ ورک سے منسلک ہو سکتا ہے - ڈیسک ٹاپ، لیپ ٹاپ، ٹیبلیٹ، اسمارٹ فونز اور حال ہی میں، IoT ڈیوائسز۔ جیسے جیسے اختتامی نقطے تیار ہوتے رہتے ہیں، اسی طرح خطرات بھی۔ بدقسمتی سے، آج کے فائر فال اور اینٹیوائرس سوفٹ ویئر تنظیم کے ابھرتے ہوئے ماحول کی مزید حفاظت نہیں کر سکتی۔ اینڈ پوائنٹس اب رینسم ویئر، فشنگ، مالورٹائزنگ، ڈرائیو بائی ڈاؤن لوڈز، سیرپٹو جیکنگ، سافٹ ویئر کی تخریب کاری اور دیگر بیک چینل حملے سمیت بدنیتی پر مبنی سرگرمیوں کی کثرت کے سامنے آ گئے ہیں۔ ذکر کرنے کی ضرورت نہیں، حملہ آور صفر دن کے حملوں کا فائدہ اٹھا رہے ہیں، جہاں پہلے سے ناقابل شناخت کمزوریوں کا استعمال نقصان دہ پے لوڈز کو اختتامی مقامات پر پہنچانے کے لیے کیا جاتا ہے۔

تو آج کے کاروبار ان بدنیتی پر مبنی خطرات سے کس طرح حفاظت کرتے ہیں؟ سب سے پہلے، کمپنیوں کو "دائیں" اینڈ پوائنٹ پروٹیکشن پلیٹ فارم (ای پی پی) کو منتخب کرنے سے پہلے "اینڈ پوائنٹ" کی گہری سمجھ حاصل کرنے کی ضرورت ہے۔

نامعلوم فائلوں میں ڈرائیونگ کی تبدیلی

Comodo Cybersecurity کی حالیہ تحقیق کے مطابق، نامعلوم فائلز - ایک ناقابل شناخت ایگزیکیوٹیبل جو ممکنہ طور پر بدنیتی پر مبنی ہے - نے پچھلے پانچ سالوں میں آسمان کو چھو لیا ہے، ہر روز 300,000 سے زیادہ نئی نقصان دہ فائلوں کا پتہ چلا ہے۔ نئی یا نامعلوم فائلوں سے نمٹنا کسی بھی EPP کی سب سے اہم صلاحیتوں میں سے ایک ہے۔

Most EPP products use assumptive based trust, known as a Default Allow posture, when dealing with new or unknown files. This method allows files, other than known bad files, to have unfettered write privilege to system files, which assumes that files not identified as bad must be good or safe. As you can imagine, one of the major problems with a Default Allow security posture is that cybercriminals are constantly building new variants to avoid detection from these اختتامی نقطہ سیکورٹی solutions. This can leave companies exposed to threats for days, weeks, even months before detected.

سینڈ باکس سے آگے

بہت سے EPP وینڈرز نے بدنیتی پر مبنی سافٹ وئیر کا مقابلہ کرنے کے لیے اپنی مصنوعات میں سینڈ باکس ٹیکنالوجی کو ضم کیا ہے اور سائبر جرائم سے لڑنے میں کامیابی حاصل کی ہے۔ ناواقف افراد کے لیے، ایک سینڈ باکس ایک الگ تھلگ ورچوئلائزڈ ماحول ہے جو میزبان ڈیوائس یا نیٹ ورک کو نقصان پہنچائے بغیر، نامعلوم فائلوں کو محفوظ طریقے سے انجام دینے کے لیے اینڈ پوائنٹ آپریشن ماحول کی نقل کرتا ہے۔

تاہم، یہ ایک بار قابل قدر حل اپنی تاثیر کھونے لگا ہے۔ سائبر کرائمین ایسے خطرات پیدا کر رہے ہیں جو پتہ لگا سکتے ہیں کہ سینڈ باکس کب استعمال ہو رہا ہے اور پتہ لگانے سے بچنے کے لیے خود بخود اقدامات کرتے ہیں۔ اس کے علاوہ، سینڈ باکسز زیادہ وسائل کے حامل اور زیادہ پیچیدہ ہوتے جا رہے ہیں، جو پیداواری صلاحیت میں رکاوٹ پیدا کیے بغیر خطرات پر کارروائی کرنے کی ان کی صلاحیت کو کم کر رہے ہیں۔

زیرو ٹرسٹ آرکیٹیکچر کی ضرورت

چونکہ سائبر کرائمینلز اپنے فائدے کے لیے ڈیفالٹ ایلو اپروچ استعمال کر رہے ہیں، جبکہ سینڈ باکسز کو نظرانداز کرنے کے لیے ان مختلف حالتوں میں بھی ترمیم کر رہے ہیں، کمپنیوں کو ایک بہتر حل کی ضرورت ہے۔ اس کا واضح جواب زیرو ٹرسٹ فن تعمیر کو اپنانا ہے، جہاں صارف کی پیداواری صلاحیت کو متاثر کیے بغیر، نامعلوم ایگزیکیوٹیبلز پر کبھی بھی بھروسہ نہیں کیا جاتا اور ہمیشہ تصدیق کی جاتی ہے۔ زیرو ٹرسٹ آرکیٹیکچر کو کامیابی کے ساتھ حاصل کرنے کے لیے، 100% نامعلوم فائلوں کا فوری طور پر کلاؤڈ میں اور انسانوں کے ذریعے تجزیہ کیا جانا چاہیے تاکہ خلاف ورزیوں کو روکا جا سکے۔ مزید برآں، کاروبار کو اب بھی چلانے کی ضرورت ہے، اور صارفین کو پیداواری نقصان یا اثر کا سامنا نہیں کرنا چاہیے۔ زیرو ٹرسٹ آرکیٹیکچر کو کامیابی سے حاصل کرنا آپ کے کاروبار کو نقصان سے بلٹ پروف کر دے گا۔

ای پی پی کا جائزہ لینے کے بہترین طریقے

نقصان دہ سافٹ ویئر، دخل اندازیوں اور سائبر حملوں سے اختتامی مقامات کی حفاظت کرنا کسی تنظیم کے IT وسائل کو محفوظ بنانے کے سب سے اہم پہلوؤں میں سے ایک ہے۔ اختتامی نقطہ تحفظ ایک جامع IT سیکورٹی اپروچ کا حصہ ہونا چاہیے جہاں نیٹ ورک پیری میٹر سیکورٹی سلوشنز اندرونی نیٹ ورکس اور سروس فراہم کرنے والے کے نیٹ ورک کے درمیان حدود کو محفوظ بناتے ہیں، اور اینڈ پوائنٹ پروٹیکشن آئی ٹی آپریشنز کو متاثر کرنے والے خطرات یا بدنیتی پر مبنی سرگرمی کے خطرے کو مزید کم کرتا ہے۔

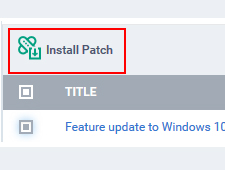

EEP حل کو منتخب کرنے کا پہلا قدم کاروبار کی ضروریات کا جائزہ لینا ہے، جس میں صلاحیت اور توسیع پذیری، تعمیل، بجٹ اور پالیسیاں شامل ہونی چاہئیں۔ اگلا مرحلہ ان صلاحیتوں کا باریک بینی سے جائزہ لینا ہے، جس میں شامل ہونا چاہیے، لیکن یہ مرکزی انتظام تک محدود نہیں ہے، خطرہ کا پتہ لگانا اور بلاکنگ، نامعلوم فائل ہینڈلنگ، فائل ریپوٹیشن اسکورنگ اور فیصلہ کرنا اور زیرو ٹرسٹ آرکیٹیکچر حاصل کرنے کے لیے سپورٹ۔

تصور کا ایک مؤثر ثبوت چلا کر صحیح EPP کا انتخاب کرنا

ان بہترین طریقوں کے علاوہ، گارٹنر نے حال ہی میں ایک تحقیقی مقالہ جاری کیا جس میں وہ سختی سے تجویز کرتے ہیں کہ سیکورٹی اور رسک مینجمنٹ لیڈرز ایک مکمل ثبوت کا تصور (POC) چلاتے ہیں تاکہ یہ درست طریقے سے تعین کیا جا سکے کہ کون سا اینڈ پوائنٹ پروٹیکشن پلیٹ فارم سب سے موزوں ہے۔

نتیجہ

آج کے ابھرتے ہوئے خطرے کے ویکٹرز سے تنظیموں کی حفاظت کے لیے EPP حل کی ضرورت ہوتی ہے جو اچھی اور بری فائلوں کی شناخت کے لیے پتہ لگانے والی ٹیکنالوجی اور وائٹ لسٹ سے زیادہ فراہم کرتے ہیں۔ EPP پروڈکٹس کو ایک پلیٹ فارم کے نقطہ نظر میں تیار ہونا چاہیے، جہاں متعدد سائبر سیکیورٹی ٹیکنالوجیز، صلاحیتوں اور تکنیکوں کو تحفظ کی ایک اعلی درجے کی خودکار چھتری میں ضم کیا جاتا ہے، جو خلاف ورزیوں کو روکنے کے لیے معلوم اور نامعلوم دونوں خطرات کو روکتا ہے۔

کوموڈو سائبر سیکیورٹی نے حال ہی میں گارٹنر کے ساتھ ایک نئی رپورٹ پر شراکت کی جس کا عنوان ہے: ہر وہ چیز جس کے بارے میں آپ جاننا چاہتے تھے۔ اختتامیہ تحفظ۔ لیکن پوچھنے سے ڈرتے تھے۔. لوڈ اینڈ پوائنٹ پروٹیکشن اور اپنی تنظیم کے لیے صحیح پلیٹ فارم کا انتخاب کرنے کے بارے میں مزید جاننے کے لیے آج کی رپورٹ،

اختتامی نقطہ کا پتہ لگانا اور جواب

مفت آزمائش شروع کریں اپنا فوری سیکیورٹی سکور کارڈ مفت حاصل کریں۔

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو بلاک چین۔ Web3 Metaverse Intelligence. علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://blog.comodo.com/it-security/endpoints-putting-business-at-risk/

- 000

- a

- کی صلاحیت

- ہمارے بارے میں

- درست طریقے سے

- حاصل

- حصول

- سرگرمی

- اس کے علاوہ

- اس کے علاوہ

- اپنانے

- اعلی درجے کی

- کے خلاف

- کی اجازت دیتا ہے

- ہمیشہ

- اور

- جواب

- ینٹیوائرس

- نقطہ نظر

- فن تعمیر

- پہلوؤں

- حملے

- آٹومیٹڈ

- خود کار طریقے سے

- برا

- کی بنیاد پر

- بن

- بننے

- اس سے پہلے

- کیا جا رہا ہے

- فائدہ

- BEST

- بہترین طریقوں

- بہتر

- کے درمیان

- مسدود کرنے میں

- بلاگ

- حدود

- خلاف ورزیوں

- بجٹ

- عمارت

- بلٹ پروف

- کاروبار

- کاروبار

- صلاحیتوں

- اہلیت

- مرکزی

- منتخب کریں

- قریب سے

- بادل

- کی روک تھام

- کمپنیاں

- پیچیدہ

- تعمیل

- تصور

- رابطہ قائم کریں

- مسلسل

- جاری

- تخلیق

- اہم

- اہم

- سائبر

- سائبر سیکورٹی

- سائبرٹیکس

- cybercriminals

- سائبر سیکیورٹی

- دن

- دن

- معاملہ

- گہرے

- پہلے سے طے شدہ

- نجات

- پتہ چلا

- کھوج

- اس بات کا تعین

- آلہ

- کے الات

- نیچے

- ڈرائیونگ

- موثر

- تاثیر

- اختتام پوائنٹ

- ماحولیات

- بھی

- واقعہ

- کبھی نہیں

- ہر روز

- تیار

- تیار ہوتا ہے

- عملدرآمد

- تجربہ

- ظاہر

- فائل

- فائلوں

- پہلا

- مفت

- سے

- مزید

- حاصل کرنا

- گارٹنر

- حاصل

- اچھا

- ہینڈلنگ

- کلی

- میزبان

- کس طرح

- کیسے

- HTML

- HTTPS

- انسان

- کی نشاندہی

- شناخت

- اثر

- in

- شامل

- سمیت

- فوری

- ضم

- اندرونی

- IOT

- آئی ٹی آلات

- الگ الگ

- IT

- یہ سیکیورٹی

- جان

- جانا جاتا ہے

- لیپ ٹاپ

- آخری

- رہنماؤں

- جانیں

- چھوڑ دو

- لیورنگنگ

- لمیٹڈ

- اب

- کھو

- بند

- اہم

- انتظام

- طریقہ

- ماہ

- زیادہ

- سب سے زیادہ

- ایک سے زیادہ

- ضرورت ہے

- ضروریات

- نیٹ ورک

- نیٹ ورک

- نئی

- اگلے

- واضح

- ایک

- کام

- آپریشن

- آپریشنز

- تنظیم

- تنظیمیں

- دیگر

- کاغذ.

- حصہ

- شراکت دار

- فشنگ

- پی ایچ پی

- پلیٹ فارم

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- چمکتا

- پی او سی

- پالیسیاں

- ممکنہ طور پر

- طریقوں

- کی روک تھام

- پہلے

- مسائل

- عمل

- پیداوری

- حاصل

- ثبوت

- تصور کا ثبوت

- حفاظت

- تحفظ

- فراہم

- ڈالنا

- ransomware کے

- حال ہی میں

- حال ہی میں

- سفارش

- کم

- جاری

- رپورٹ

- شہرت

- کی ضرورت ہے

- تحقیق

- وسائل

- وسائل

- رسک

- رسک مینجمنٹ

- خطرہ

- رن

- چل رہا ہے

- محفوظ

- محفوظ طریقے سے

- سینڈباکس

- سینڈ باکسز

- اسکیل ایبلٹی

- سکور کارڈ

- اسکورنگ

- محفوظ بنانے

- محفوظ

- سیکورٹی

- منتخب

- سروس

- ہونا چاہئے

- دھیرے دھیرے

- اسمارٹ فونز

- So

- سافٹ ویئر کی

- حل

- حل

- شروع

- مرحلہ

- مراحل

- ابھی تک

- رک جاتا ہے

- سختی

- کامیابی

- کامیابی کے ساتھ

- موزوں

- حمایت

- مترجم

- کے نظام

- لے لو

- تکنیک

- ٹیکنالوجی

- ٹیکنالوجی

- ۔

- ان

- خطرہ

- خطرات

- وقت

- عنوان

- کرنے کے لئے

- آج

- آج کا

- بھروسہ رکھو

- قابل اعتماد

- چھتری

- افہام و تفہیم

- ناجائز

- استعمال کی شرائط

- رکن کا

- صارفین

- قیمتی

- دکانداروں

- تصدیق

- نقصان دہ

- چاہتے تھے

- مہینے

- جس

- جبکہ

- گے

- بغیر

- لکھنا

- سال

- تم

- اور

- زیفیرنیٹ

- صفر

- صفر اعتماد