جب ہم آج صبح بیدار ہوئے، تو ہماری سائبرسیکیوریٹی انفوفیڈ "خبروں" سے بھری ہوئی تھی کہ ایپل نے ابھی ایک حفاظتی سوراخ کیا ہے جس کو مختلف انداز میں بیان کیا گیا ہے ایک "نارلی بگ"، ایک "نازک خامی" جو آپ کے میک کو "بے دفاع" اور "Achilles" کو چھوڑ سکتی ہے۔ 'macOS کی ہیل'۔

یہ دیکھتے ہوئے کہ ہم عام طور پر موسم کی جانچ کرنے کے لیے باہر دیکھنے سے پہلے اپنی مختلف سیکیورٹی بلیٹن میلنگ لسٹوں کو چیک کرتے ہیں، بنیادی طور پر یہ دیکھنے کے لیے کہ آیا ایپل نے راتوں رات خفیہ طور پر کوئی نئی ایڈوائزری جاری کی ہے…

…ہم حیران تھے، اگر حقیقت میں گھبراہٹ نہیں ہوئی تو، ایک بگ رپورٹ کے لکھنے کی تعداد پر جو ہم نے ابھی تک نہیں دیکھی تھی۔

درحقیقت، ایسا لگتا ہے کہ کوریج ہمیں یہ فرض کرنے کی دعوت دے رہی ہے کہ ایپل نے ابھی ایک اور اپ ڈیٹ جاری کیا ہے، اس کے پچھلے "ہر چیز کے لئے اپ ڈیٹ"، خود دو ہفتوں سے بھی کم بعد a iOS 16 کے لیے پراسرار اپ ڈیٹجو کہ صفر دن کا حملہ ثابت ہوا جو بظاہر بوبی ٹریپ ویب پیجز کے ذریعے میلویئر کو امپلانٹ کرنے کے لیے استعمال کیا جا رہا تھا، حالانکہ ایپل نے اس وقت اس کا ذکر کرنے کو نظر انداز کیا تھا:

آج صبح کی "خبروں" سے یہ ظاہر ہوتا ہے کہ ایپل نے نہ صرف ایک اور اپ ڈیٹ کو آگے بڑھایا ہے، بلکہ اسے ایڈوائزری ای میل میں اعلان نہ کرکے خاموشی سے جاری کیا ہے، اور یہاں تک کہ کمپنی کی طرف سے اس کی فہرست بھی نہیں دی گئی ہے۔ HT201222 سیکورٹی پورٹل صفحہ.

(اس لنک کو رکھیں HT201222 لنک اگر آپ ایپل کے صارف ہیں تو کارآمد - جب پیچ کی الجھن پیدا ہوتی ہے تو یہ ایک مفید نقطہ آغاز ہے۔)

یہ ایک بگ ہے، لیکن بالکل نیا نہیں ہے۔

تاہم، اچھی خبر یہ ہے کہ اگر آپ ہماری تجویز پر عمل کیا ایک ہفتہ پہلے سے یہ چیک کرنے کے لیے کہ آپ کے ایپل کے آلات اپ ڈیٹ ہو چکے ہیں (یہاں تک کہ اگر آپ نے ان سے اپنی مرضی سے ایسا کرنے کی توقع کی تھی)، آپ کو پہلے سے ہی کوئی اصلاحات مل چکی ہیں جو آپ کو اس "Achilles" بگ سے بچانے کے لیے درکار ہو سکتی ہیں، خاص طور پر CVE-2022-42821.

یہ کوئی نیا بگ نہیں ہے، یہ صرف ایپل کے ایک بگ کے بارے میں کچھ نئی معلومات ہے۔ گزشتہ ہفتے مقرر.

واضح کرنے کے لیے، اگر ایپل کے سیکیورٹی بلیٹنز میں یہ درست ہے، تو یہ بگ ایپل کے کسی بھی موبائل آپریٹنگ سسٹم پر لاگو نہیں ہوتا ہے، اور یا تو میک او ایس 13 وینٹورا ورژن میں کبھی بھی لاگو نہیں ہوا، یا اسے پہلے ہی ٹھیک کر دیا گیا تھا۔

دوسرے لفظوں میں، بیان کردہ بگ صرف macOS 11 Big Sur اور macOS 12 Monterey کے صارفین کے لیے متعلقہ تھا، کبھی بھی صفر دن نہیں تھا، اور پہلے ہی پیچ کیا جا چکا ہے۔

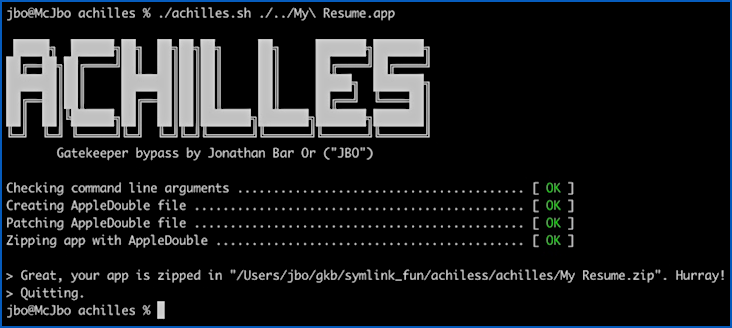

تمام ہنگامہ آرائی کی وجہ کل کی اشاعت معلوم ہوتی ہے، اب یہ پیچ کئی دنوں سے دستیاب ہے، مائیکروسافٹ کے ایک کاغذ کا ڈرامائی طور پر حقدار ہے۔ گیٹ کیپر کی اچیلز ہیل: میک او ایس کے خطرے کا پتہ لگانا.

ایپل نے، اقرار کے ساتھ، اپنے طور پر اس بگ کا صرف ایک سرسری خلاصہ دیا تھا۔ مشورے ایک ہفتے پہلے:

Impact: An app may bypass Gatekeeper checks Description: A logic issue was addressed with improved checks. CVE-2022-42821: Jonathan Bar Or of Microsoft

ایک بار جب آپ جان لیں کہ کیا کرنا ہے تو اس مسئلے سے فائدہ اٹھانا زیادہ مشکل نہیں ہے، اور مائیکروسافٹ کی رپورٹ واضح طور پر بتاتی ہے کہ کس چیز کی ضرورت ہے۔

کچھ سرخیوں کے باوجود، تاہم، یہ بالکل آپ کے میک کو "بے دفاع" نہیں چھوڑتا ہے۔

سیدھے الفاظ میں، اس کا مطلب ہے ایک ڈاؤن لوڈ کردہ ایپ جو عام طور پر ایک پاپ اپ انتباہ کو اکساتی ہے کہ یہ کسی قابل اعتماد ذریعہ سے نہیں ہے، ایپل کے ذریعہ صحیح طریقے سے پرچم نہیں لگایا جائے گا۔ دربان۔ نظام.

گیٹ کیپر ایپ کو ڈاؤن لوڈ کے طور پر ریکارڈ کرنے میں ناکام رہے گا، تاکہ اسے چلانے سے معمول کی وارننگ ختم ہوجائے۔

(آپ کے میک پر کوئی بھی فعال اینٹی میلویئر اور خطرے پر مبنی رویے کی نگرانی کرنے والا سافٹ ویئر اب بھی کام کرے گا، جیسا کہ کوئی بھی فائر وال سیٹنگز یا ویب فلٹرنگ سیکیورٹی سافٹ ویئر جب آپ اسے پہلی جگہ ڈاؤن لوڈ کرتے ہیں۔)

یہ ایک بگ ہے، لیکن واقعی "تنقیدی" نہیں

جیسا کہ ایک میڈیا رپورٹ نے تجویز کیا ہے، یہ بالکل بھی کوئی "تنقیدی خامی" نہیں ہے، خاص طور پر جب آپ غور کریں کہ دسمبر 2022 کے لیے مائیکروسافٹ کے اپنے پیچ منگل اپڈیٹس نے ایک طے کیا ہے۔ بہت ملتی جلتی قسم کا بگ جسے محض "اعتدال پسند" کا درجہ دیا گیا تھا:

درحقیقت، مائیکروسافٹ کی اسی طرح کی کمزوری دراصل ایک صفر دن کا سوراخ تھا، مطلب یہ ہے کہ پیچ کے سامنے آنے سے پہلے اسے سائبر سیکیورٹی کمیونٹی کے باہر جانا جاتا تھا اور اس کے ساتھ زیادتی کی جاتی تھی۔

ہم نے مائیکروسافٹ کے بگ کو اس طرح بیان کیا:

CVE-2022-44698: Windows SmartScreen Security Feature Bypass Vulnerability This bug is also known to have been expoited in the wild. An attacker with malicious content that would normally provoke a security alert could bypass that notification and thus infect even well-informed users without warning.

سیدھے الفاظ میں، ونڈوز سیکیورٹی بائی پاس مائیکروسافٹ کے نام نہاد میں ناکامی کی وجہ سے ہوا تھا۔ ویب کا نشان (MOTW) سسٹم، جس کے بارے میں سمجھا جاتا ہے کہ وہ ڈاؤن لوڈ کی گئی فائلوں میں توسیعی صفات کو شامل کرے گا تاکہ یہ ظاہر کیا جا سکے کہ وہ ناقابل اعتماد ذریعہ سے آئی ہیں۔

ایپل کا سیکیورٹی بائی پاس اسی طرح کی لیکن مختلف میں ناکامی تھی۔ دربان۔ سسٹم، جس کے بارے میں سمجھا جاتا ہے کہ وہ ڈاؤن لوڈ کی گئی فائلوں میں توسیعی صفات کو شامل کرے گا تاکہ یہ ظاہر کیا جا سکے کہ وہ ناقابل اعتماد ذریعہ سے آئی ہیں۔

کیا کیا جائے؟

مائیکروسافٹ کے ساتھ منصفانہ ہونے کے لئے، محقق جس نے ذمہ داری کے ساتھ ایپل کے گیٹ کیپر کی خامی کو ظاہر کیا، اور جس نے لکھا ابھی شائع رپورٹ، اس مسئلے یا اس حالت کو جس میں اس نے آپ کے میک کو رکھا ہے کو بیان کرنے کے لیے "تنقیدی" یا "بے دفاع" کے الفاظ استعمال نہیں کیے…

…حالانکہ بگ کا نام دینا کوائف اور بطور عنوان اس کی سرخی کمزور پہلو شاید ایک استعاراتی چھلانگ بہت دور تھی۔

بہر حال، قدیم یونانی لیجنڈ میں، اچیلز جنگ میں چوٹ لگنے سے تقریباً مکمل طور پر محفوظ تھا کیونکہ اس کی ماں نے اسے بچپن میں جادوئی دریائے Styx میں ڈبو دیا تھا۔

لیکن اسے اس عمل میں اس کی ایڑی کو پکڑنا پڑا، اسے ایک ہی کمزور جگہ کے ساتھ چھوڑنا پڑا جس کا استعمال بالآخر پیرس نے اچیلز کو مارنے کے لیے کیا تھا – یقیناً ایک خطرناک کمزوری اور ایک اہم استحصال (نیز صفر دن کی خامی ہونے کی وجہ سے۔ ایسا لگتا ہے کہ پیرس کو پہلے سے معلوم ہو گیا تھا کہ کہاں کا مقصد رکھنا ہے)۔

خوش قسمتی سے، ان دونوں صورتوں میں – مائیکروسافٹ کا اپنا زیرو ڈے بگ، اور ایپل کا بگ جیسا کہ مائیکروسافٹ نے پایا – سیکیورٹی بائی پاس کی خامیوں کو اب ٹھیک کر دیا گیا ہے۔

لہٰذا، دونوں کمزوریوں سے چھٹکارا پانا (اچیلز کو اس کی دوسری ہیل پکڑتے ہوئے اسے دوبارہ دریائے Styx میں ڈبونا، جو شاید اس کی ماں کو پہلے کرنا چاہیے تھا) اتنا ہی آسان ہے جتنا یہ یقینی بنانا کہ آپ کے پاس لیٹیٹ اپ ڈیٹس ہیں۔

- میکس پراستعمال کریں: ایپل مینو > اس میک کے بارے میں > سافٹ ویئر اپ ڈیٹ…

- ونڈوز پراستعمال کریں ترتیبات > ونڈوز اپ ڈیٹ > اپ ڈیٹس کی جانچ پڑتال کریں

آپ پہلے سے جانتے ہیں۔

جو ہم کہنے جا رہے ہیں۔

کونسا، "دیر مت کرو،

بس آج ہی اسے پیوند کر دیں۔"

- کوائف

- ایپل

- blockchain

- coingenius

- cryptocurrency بٹوے

- کریپٹو ایکسچینج

- CVE-2022-42821

- سائبر سیکورٹی

- cybercriminals

- سائبر سیکیورٹی

- محکمہ داخلی سیکورٹی

- ڈیجیٹل بٹوے

- فائروال

- دربان۔

- Kaspersky

- MacOS کے

- میلویئر

- میکفی

- مائیکروسافٹ

- MOTW

- ننگی سیکیورٹی

- NexBLOC

- پلاٹا

- افلاطون اے

- افلاطون ڈیٹا انٹیلی جنس

- افلاطون گیم

- پلیٹو ڈیٹا

- پلیٹو گیمنگ

- VPN

- خطرے کا سامنا

- ویب سائٹ کی سیکورٹی

- زیفیرنیٹ

![S3 Ep119: خلاف ورزیاں، پیچ، لیک اور موافقت! [آڈیو + متن] S3 Ep119: خلاف ورزیاں، پیچ، لیک اور موافقت! [آڈیو + متن]](https://platoblockchain.com/wp-content/uploads/2023/01/s3-ep119-breaches-patches-leaks-and-tweaks-audio-text-300x156.jpg)

![S3 Ep128: تو آپ سائبر کرائمین بننا چاہتے ہیں؟ [آڈیو + متن] S3 Ep128: تو آپ سائبر کرائمین بننا چاہتے ہیں؟ [آڈیو + متن]](https://platoblockchain.com/wp-content/uploads/2023/04/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-300x157.png)