ESET کے محققین نے ایک بیلسٹک بوبکیٹ مہم دریافت کی جس میں برازیل، اسرائیل اور متحدہ عرب امارات میں مختلف اداروں کو نشانہ بنایا گیا، ایک ناول بیک ڈور کا استعمال کرتے ہوئے جسے ہم نے سپانسر کا نام دیا ہے۔

ہمیں مئی 2022 میں اسرائیل میں متاثرہ کے سسٹم پر پائے جانے والے ایک دلچسپ نمونے کا تجزیہ کرنے اور ملک کے لحاظ سے شکار کے دائرہ کار کا جائزہ لینے کے بعد ہم نے اسپانسر کو دریافت کیا۔ جانچ پڑتال پر، یہ ہمارے لیے واضح ہو گیا کہ نمونہ ایک نیا بیک ڈور تھا جسے بیلسٹک بوبکیٹ اے پی ٹی گروپ نے تعینات کیا تھا۔

بیلسٹک بوبکیٹ، جسے پہلے ESET ریسرچ نے APT35/APT42 (عرف چارمنگ کیٹن، TA453، یا فاسفورس) کے طور پر ٹریک کیا تھا، ایک مشتبہ ہے ایران سے منسلک ایڈوانسڈ مستقل خطرہ گروپ جو تعلیم، حکومت اور صحت کی دیکھ بھال کرنے والی تنظیموں کے ساتھ ساتھ انسانی حقوق کے کارکنوں اور صحافیوں کو نشانہ بناتا ہے۔ یہ اسرائیل، مشرق وسطیٰ اور امریکہ میں سب سے زیادہ سرگرم ہے۔ خاص طور پر، وبائی مرض کے دوران، یہ COVID-19 سے متعلقہ تنظیموں کو نشانہ بنا رہا تھا، بشمول ورلڈ ہیلتھ آرگنائزیشن اور گیلیڈ فارماسیوٹیکل، اور طبی تحقیق کے عملے کو۔

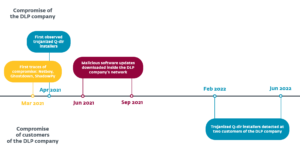

بیلسٹک بوبکیٹ مہموں کے درمیان اوورلیپ اور سپانسر بیک ڈور ورژن ٹول ڈیولپمنٹ اور تعیناتی کا کافی واضح نمونہ دکھاتے ہیں، جس میں ہر ایک محدود مدت کے لیے محدود ہدف والی مہمات ہیں۔ ہم نے بعد میں اسپانسر بیک ڈور کے چار دیگر ورژنز دریافت کیے۔ مجموعی طور پر، ہم نے اسپانسر کو برازیل، اسرائیل اور متحدہ عرب امارات میں کم از کم 34 متاثرین کے لیے تعینات کیا، جیسا کہ اس میں بتایا گیا ہے۔ REF _Ref143075975 h اعداد و شمار 1

.

اس بلاگ پوسٹ کے اہم نکات:

- ہم نے بیلسٹک بوبکیٹ کے ذریعہ تعینات ایک نیا بیک ڈور دریافت کیا جسے ہم نے بعد میں اسپانسر کا نام دیا۔

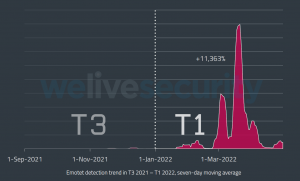

- بیلسٹک بوبکیٹ نے ستمبر 2021 میں نیا بیک ڈور تعینات کیا، جب وہ CISA الرٹ AA21-321A اور پاور لیس مہم میں دستاویزی مہم کو سمیٹ رہا تھا۔

- اسپانسر بیک ڈور ڈسک پر محفوظ کنفیگریشن فائلوں کا استعمال کرتا ہے۔ ان فائلوں کو بیچ فائلوں کے ذریعہ احتیاط کے ساتھ تعینات کیا جاتا ہے اور جان بوجھ کر معصوم ظاہر کرنے کے لئے ڈیزائن کیا جاتا ہے، اس طرح انجنوں کو اسکین کرکے پتہ لگانے سے بچنے کی کوشش کی جاتی ہے۔

- برازیل، اسرائیل اور متحدہ عرب امارات میں کم از کم 34 متاثرین کے لیے اسپانسر تعینات کیا گیا تھا۔ ہم نے اس سرگرمی کو سپانسرنگ ایکسیس مہم کا نام دیا ہے۔

ابتدائی رسائی

بیلسٹک بوبکیٹ نے ابتدائی رسائی انٹرنیٹ سے بے نقاب مائیکروسافٹ ایکسچینج سرورز میں معلوم کمزوریوں کا فائدہ اٹھاتے ہوئے پہلے سسٹم یا نیٹ ورک کے پیچیدہ اسکین کرکے ممکنہ کمزوریوں یا کمزوریوں کی نشاندہی کرکے، اور بعد میں ان کمزوریوں کو نشانہ بنا کر حاصل کی۔ یہ گروپ کچھ عرصے سے اس طرز عمل میں ملوث ہونے کے لیے جانا جاتا ہے۔ تاہم، ESET ٹیلی میٹری میں شناخت کیے گئے 34 متاثرین میں سے بہت سے لوگوں کو پہلے سے منتخب اور تحقیق شدہ متاثرین کے بجائے موقع کے شکار کے طور پر بیان کیا جا سکتا ہے، جیسا کہ ہمیں شک ہے کہ بیلسٹک بوبکیٹ اوپر بیان کردہ اسکین اور استحصال کے رویے میں ملوث ہے کیونکہ یہ واحد خطرہ نہیں تھا۔ ان سسٹمز تک رسائی کے ساتھ اداکار۔ ہم نے اس بیلسٹک بوبکیٹ سرگرمی کو اسپانسر بیک ڈور اسپانسرنگ رسائی مہم کا نام دیا ہے۔

اسپانسر بیک ڈور ڈسک پر کنفیگریشن فائلوں کا استعمال کرتا ہے، بیچ فائلوں کے ذریعے گرا دیا جاتا ہے، اور دونوں ہی بے ضرر ہوتے ہیں تاکہ سکیننگ انجنوں کو نظرانداز کیا جا سکے۔ یہ ماڈیولر نقطہ نظر وہ ہے جسے بیلسٹک بوبکیٹ نے پچھلے ڈھائی سالوں میں اکثر اور معمولی کامیابی کے ساتھ استعمال کیا ہے۔ سمجھوتہ کرنے والے سسٹمز پر، بیلسٹک بوبکیٹ اوپن سورس ٹولز کی ایک قسم کا استعمال بھی جاری رکھے ہوئے ہے، جن کی وضاحت ہم اس بلاگ پوسٹ میں - اسپانسر بیک ڈور کے ساتھ کرتے ہیں۔

شکار

34 متاثرین میں سے ایک اہم اکثریت اسرائیل میں واقع تھی، صرف دو دوسرے ممالک میں واقع ہیں:

- برازیل، ایک میڈیکل کوآپریٹو اور ہیلتھ انشورنس آپریٹر پر، اور

- متحدہ عرب امارات، ایک نامعلوم تنظیم میں۔

REF _Ref112861418 h ٹیبل 1

اسرائیل میں متاثرین کے لیے عمودی، اور تنظیمی تفصیلات بیان کرتا ہے۔

ٹیبل SEQ ٹیبل * عربی 1. اسرائیل میں متاثرین کے لیے عمودی اور تنظیمی تفصیلات

|

عمودی |

تفصیلات دیکھیں |

|

اٹو موٹیو. |

· ایک آٹوموٹو کمپنی جو اپنی مرضی کے مطابق ترمیم میں مہارت رکھتی ہے۔ · آٹوموٹو کی مرمت اور دیکھ بھال کرنے والی کمپنی۔ |

|

کموینیکیشن |

· ایک اسرائیلی میڈیا آؤٹ لیٹ۔ |

|

انجنیئرنگ |

· ایک سول انجینئرنگ فرم۔ · ایک ماحولیاتی انجینئرنگ فرم۔ · ایک آرکیٹیکچرل ڈیزائن فرم۔ |

|

مالیاتی خدمات |

· ایک مالیاتی خدمات کی کمپنی جو سرمایہ کاری کی مشاورت میں مہارت رکھتی ہے۔ · ایک کمپنی جو رائلٹی کا انتظام کرتی ہے۔ |

|

صحت کی دیکھ بھال |

· طبی دیکھ بھال فراہم کرنے والا۔ |

|

انشورنس |

· ایک انشورنس کمپنی جو انشورنس مارکیٹ پلیس چلاتی ہے۔ · ایک تجارتی انشورنس کمپنی۔ |

|

قانون |

· طبی قانون میں مہارت رکھنے والی فرم۔ |

|

مینو فیکچرنگ |

· متعدد الیکٹرانکس مینوفیکچرنگ کمپنیاں۔ · ایک کمپنی جو دھات پر مبنی تجارتی مصنوعات تیار کرتی ہے۔ · ایک ملٹی نیشنل ٹیکنالوجی مینوفیکچرنگ کمپنی۔ |

|

پرچون |

· کھانے کا خوردہ فروش۔ · ایک ملٹی نیشنل ہیروں کا خوردہ فروش۔ · جلد کی دیکھ بھال کرنے والی مصنوعات کا خوردہ فروش۔ · ونڈو ٹریٹمنٹ ریٹیلر اور انسٹالر۔ · ایک عالمی الیکٹرانک پارٹس فراہم کنندہ۔ · جسمانی رسائی کنٹرول فراہم کنندہ۔ |

|

ٹیکنالوجی |

· ایک IT سروسز ٹیکنالوجی کمپنی۔ · آئی ٹی حل فراہم کرنے والا۔ |

|

ٹیلی کمیونیکیشنز کا |

· ایک ٹیلی کمیونیکیشن کمپنی۔ |

|

نامعلوم |

· متعدد نامعلوم تنظیمیں۔ |

انتساب

اگست 2021 میں، اوپر والے اسرائیلی شکار جو انشورنس مارکیٹ چلاتا ہے، پر بیلسٹک بوبکیٹ نے ٹولز سے حملہ کیا تھا۔ CISA نے نومبر 2021 میں اطلاع دی۔. سمجھوتہ کے اشارے جن کا ہم نے مشاہدہ کیا وہ یہ ہیں:

- MicrosoftOutlookUpdateSchedule,

- MicrosoftOutlookUpdateSchedule.xml,

- گوگل چینج مینجمنٹ، اور

- GoogleChangeManagement.xml.

بیلسٹک بوبکیٹ ٹولز نے اسی کمانڈ اینڈ کنٹرول (C&C) سرور کے ساتھ بات چیت کی ہے جیسا کہ CISA رپورٹ میں ہے: 162.55.137[.]20.

پھر، ستمبر 2021 میں، اسی شکار کو بیلسٹک بوبکیٹ ٹولز کی اگلی نسل ملی: پاور لیس بیک ڈور اور اس کا معاون ٹول سیٹ۔ سمجھوتہ کے اشارے جن کا ہم نے مشاہدہ کیا وہ یہ تھے:

- http://162.55.137[.]20/gsdhdDdfgA5sS/ff/dll.dll,

- windowsprocesses.exe، اور

- http://162.55.137[.]20/gsdhdDdfgA5sS/ff/windowsprocesses.exe.

18 نومبر کوth، 2021، گروپ نے پھر ایک اور ٹول تعینات کیا (پلکنا) جس کا احاطہ CISA رپورٹ میں کیا گیا تھا، جیسا کہ MicrosoftOutLookUpdater.exe. دس دن بعد 28 نومبر کوth، 2021، بیلسٹک بوبکیٹ نے تعینات کیا۔ مرلن ایجنٹ (ایک کا ایجنٹ حصہ اوپن سورس پوسٹ ایکسپلائیٹیشن C&C سرور اور گو میں لکھا ہوا ایجنٹ)۔ ڈسک پر، اس مرلن ایجنٹ کا نام تھا۔ googleUpdate.exe, اسی نام دینے کے کنونشن کو استعمال کرتے ہوئے جیسا کہ CISA رپورٹ میں بیان کیا گیا ہے تاکہ اسے صاف نظر میں رکھا جا سکے۔

مرلن ایجنٹ نے میٹرپریٹر ریورس شیل کو پھانسی دی جس نے ایک نئے C&C سرور کو واپس بلایا، 37.120.222[.]168:80. 12 دسمبر کوth، 2021، ریورس شیل نے بیچ فائل کو گرا دیا، install.bat، اور بیچ فائل پر عمل درآمد کے چند منٹوں کے اندر، بیلسٹک بوبکیٹ آپریٹرز نے اپنے نئے پچھلے دروازے، اسپانسر کو آگے بڑھایا۔ یہ بیک ڈور کا تیسرا ورژن ہوگا۔

تکنیکی تجزیہ

ابتدائی رسائی

ہم 23 میں سے 34 متاثرین کے لیے ابتدائی رسائی کے ممکنہ ذرائع کی نشاندہی کرنے میں کامیاب رہے جن کا مشاہدہ ہم نے ESET ٹیلی میٹری میں کیا۔ جیسا کہ میں رپورٹ کیا گیا تھا بے طاقت اور سی آئی ایس اے رپورٹوں کے مطابق، بیلسٹک بوبکیٹ نے شاید ایک معروف خطرے کا فائدہ اٹھایا، CVE-2021-26855، مائیکروسافٹ ایکسچینج سرورز میں ان سسٹمز پر قدم جمانے کے لیے۔

16 میں سے 34 متاثرین کے لیے، ایسا لگتا ہے کہ بیلسٹک بوبکیٹ واحد خطرہ اداکار نہیں تھا جس کے سسٹم تک رسائی تھی۔ یہ متاثرین کی وسیع اقسام اور چند متاثرین کی واضح انٹیلی جنس قدر کی واضح کمی کے ساتھ اس بات کی نشاندہی کر سکتا ہے کہ بیلسٹک بوبکیٹ پہلے سے منتخب شدہ متاثرین کے خلاف ٹارگٹڈ مہم کے برخلاف، اسکین اور استحصال کے رویے میں مصروف ہے۔

ٹول سیٹ

اوپن سورس ٹولز۔

بیلسٹک بوبکیٹ نے سپانسرنگ ایکسیس مہم کے دوران متعدد اوپن سورس ٹولز کا استعمال کیا۔ وہ ٹولز اور ان کے افعال درج ہیں۔ REF _Ref112861458 h ٹیبل 2

.

ٹیبل SEQ ٹیبل * عربی 2. بیلسٹک بوبکیٹ کے ذریعہ استعمال ہونے والے اوپن سورس ٹولز

|

فائل کا نام |

Description |

host2ip.exe

|

نقشے a IP ایڈریس کا میزبان نام مقامی نیٹ ورک کے اندر |

CSRSS.EXE

|

RevSocks، ایک ریورس ٹنل ایپلی کیشن۔ |

mi.exe

|

Mimikatz، کے اصل فائل نام کے ساتھ midongle.exe اور کے ساتھ پیک آرماڈیلو پیئ پیکر. |

gost.exe

|

GO سادہ ٹنل (مہمان)، ایک ٹنلنگ ایپلی کیشن جو Go میں لکھی گئی ہے۔ |

chisel.exe

|

چیسی، SSH تہوں کا استعمال کرتے ہوئے HTTP پر ایک TCP/UDP سرنگ۔ |

csrss_protected.exe

|

RevSocks سرنگ، کے آزمائشی ورژن کے ساتھ محفوظ ہے۔ اینگما پروٹیکٹر سافٹ ویئر پروٹیکشن. |

plink.exe

|

پلکنا (PuTTY Link)، ایک کمانڈ لائن کنکشن ٹول۔ |

|

WebBrowserPassView.exe

|

A پاس ورڈ کی بازیابی کا آلہ ویب براؤزرز میں محفوظ کردہ پاس ورڈز کے لیے۔

|

sqlextractor.exe

|

A کے آلے ایس کیو ایل ڈیٹا بیس کے ساتھ بات چیت کرنے اور ڈیٹا نکالنے کے لیے۔ |

procdump64.exe

|

پرو ڈمپ، ایک ایپلی کیشنز کی نگرانی اور کریش ڈمپ بنانے کے لیے Sysinternals کمانڈ لائن افادیت۔ |

بیچ فائلیں

بیلسٹک بوبکیٹ نے اسپانسر کو بیک ڈور تعینات کرنے سے پہلے بیچ فائلوں کو متاثرین کے سسٹمز میں تعینات کیا۔ فائل کے راستے جن سے ہم واقف ہیں:

- C:inetpubwwwrootaspnet_clientInstall.bat

- %USERPROFILE%DesktopInstall.bat

- %WINDOWS%TasksInstall.bat

بدقسمتی سے، ہم ان بیچ فائلوں میں سے کوئی بھی حاصل کرنے سے قاصر تھے۔ تاہم، ہمیں یقین ہے کہ وہ بے ضرر کنفیگریشن فائلوں کو ڈسک پر لکھتے ہیں، جو اسپانسر بیک ڈور کو مکمل طور پر کام کرنے کی ضرورت ہوتی ہے۔ یہ کنفیگریشن فائل نام اسپانسر کے پچھلے دروازوں سے لیے گئے تھے لیکن کبھی جمع نہیں کیے گئے:

- config.txt

- node.txt

- error.txt

- Uninstall.bat

ہمیں یقین ہے کہ بیچ فائلیں اور کنفیگریشن فائلیں ماڈیولر ڈویلپمنٹ کے عمل کا حصہ ہیں جسے بیلسٹک بوبکیٹ نے پچھلے کچھ سالوں میں پسند کیا ہے۔

اسپانسر بیک ڈور

اسپانسر کے پچھلے دروازے C++ میں کمپائلیشن ٹائم اسٹیمپ اور پروگرام ڈیٹا بیس (PDB) کے راستوں کے ساتھ لکھے گئے ہیں جیسا کہ اس میں دکھایا گیا ہے۔ REF _Ref112861527 h ٹیبل 3

. ورژن نمبرز پر ایک نوٹ: کالم ورژن اس ورژن کی نمائندگی کرتا ہے جسے ہم اسپانسر بیک ڈور کی لکیری ترقی کی بنیاد پر اندرونی طور پر ٹریک کرتے ہیں جہاں ایک ورژن سے دوسرے ورژن میں تبدیلیاں کی جاتی ہیں۔ دی اندرونی ورژن کالم ہر اسپانسر کے پچھلے دروازے میں مشاہدہ کردہ ورژن نمبرز پر مشتمل ہوتا ہے اور ان اور دیگر ممکنہ اسپانسر کے نمونوں کی جانچ کرتے وقت موازنہ میں آسانی کے لیے شامل کیا جاتا ہے۔

ٹیبل 3. اسپانسر تالیف ٹائم اسٹیمپ اور PDBs

|

ورژن |

اندرونی ورژن |

تالیف ٹائم اسٹیمپ |

PDB |

|

1 |

1.0.0 |

2021-08-29 09:12:51 |

D:TempBD_Plus_SrvcReleaseBD_Plus_Srvc.pdb |

|

2 |

1.0.0 |

2021-10-09 12:39:15 |

D:TempSponsorReleaseSponsor.pdb |

|

3 |

1.4.0 |

2021-11-24 11:51:55 |

D:TempSponsorReleaseSponsor.pdb |

|

4 |

2.1.1 |

2022-02-19 13:12:07 |

D:TempSponsorReleaseSponsor.pdb |

|

5 |

1.2.3.0 |

2022-06-19 14:14:13 |

D:TempAluminaReleaseAlumina.pdb |

اسپانسر کے ابتدائی عمل کے لیے رن ٹائم دلیل کی ضرورت ہوتی ہے۔ انسٹال، جس کے بغیر اسپانسر خوبصورتی سے باہر نکلتا ہے، ممکنہ طور پر ایک سادہ اینٹی ایمولیشن/اینٹی سینڈ باکس تکنیک۔ اگر اس دلیل کو منظور کر لیا جاتا ہے تو، اسپانسر نامی ایک سروس تخلیق کرتا ہے۔ سسٹم نیٹ ورک (میں v1) اور اپ ڈیٹ کریں (دوسرے تمام ورژن میں)۔ یہ سروس کا تعین کرتا ہے۔ شروع کی قسم کرنے کے لئے خودکار، اور اسے اپنے اسپانسر کے عمل کو چلانے کے لیے سیٹ کرتا ہے، اور اسے مکمل رسائی فراہم کرتا ہے۔ اس کے بعد سروس شروع ہوتی ہے۔

اسپانسر، جو اب ایک سروس کے طور پر چل رہا ہے، پہلے ڈسک پر رکھی گئی مذکورہ کنفیگریشن فائلوں کو کھولنے کی کوشش کرتا ہے۔ یہ ڈھونڈتا ہے۔ config.txt اور node.txt، دونوں موجودہ ورکنگ ڈائرکٹری میں۔ اگر پہلا غائب ہے، اسپانسر سروس کو سیٹ کرتا ہے۔ روک دیا اور احسن طریقے سے باہر نکلتا ہے۔

بیک ڈور کنفیگریشن

اسپانسر کی ترتیب، اس میں محفوظ ہے۔ config.txt، دو فیلڈز پر مشتمل ہے:

- ایک اپ ڈیٹ وقفہ، سیکنڈوں میں، وقتاً فوقتاً کمانڈز کے لیے C&C سرور سے رابطہ کرنے کے لیے۔

- C&C سرورز کی فہرست، جسے کہا جاتا ہے۔ رلیے اسپانسر کی بائنریز میں۔

C&C سرورز کو انکرپٹڈ (RC4) اسٹور کیا جاتا ہے، اور ڈکرپشن کلید کی پہلی لائن میں موجود ہوتی ہے۔ config.txt. ہر ایک فیلڈ، بشمول ڈکرپشن کلید، میں دکھایا گیا فارمیٹ ہے۔ REF _Ref142647636 h اعداد و شمار 3

.

یہ ذیلی فیلڈز ہیں:

- config_start: کی لمبائی کی نشاندہی کرتا ہے۔ config_name، اگر موجود ہے، یا صفر، اگر نہیں ہے۔ یہ جاننے کے لیے پچھلے دروازے سے استعمال کیا جاتا ہے کہ کہاں config_data شروع ہوتا ہے۔

- config_len: کی لمبائی config_data.

- config_name: اختیاری، کنفیگریشن فیلڈ کو دیا گیا ایک نام پر مشتمل ہے۔

- config_data: کنفیگریشن خود، انکرپٹڈ (C&C سرورز کے معاملے میں) یا نہیں (دیگر تمام فیلڈز)۔

REF _Ref142648473 h اعداد و شمار 4

ممکنہ کے رنگ کوڈڈ مواد کے ساتھ ایک مثال دکھاتا ہے۔ config.txt فائل نوٹ کریں کہ یہ کوئی حقیقی فائل نہیں ہے جس کا ہم نے مشاہدہ کیا ہے، بلکہ ایک من گھڑت مثال ہے۔

میں آخری دو فیلڈز config.txt ڈیٹا کو انکرپٹ کرنے کی کلید کے طور پر، مخصوص ڈکرپشن کلید کے SHA-4 ہیش کی سٹرنگ نمائندگی کا استعمال کرتے ہوئے، RC256 کے ساتھ انکرپٹ کیے گئے ہیں۔ ہم دیکھتے ہیں کہ انکرپٹڈ بائٹس ہیکس انکوڈ شدہ ASCII ٹیکسٹ کے طور پر محفوظ ہیں۔

معلومات جمع کرنے کی میزبانی کریں۔

اسپانسر اس میزبان کے بارے میں معلومات اکٹھا کرتا ہے جس پر یہ چل رہا ہے، جمع کی گئی تمام معلومات کو C&C سرور کو رپورٹ کرتا ہے، اور ایک نوڈ ID وصول کرتا ہے، جسے لکھا جاتا ہے۔ node.txt. REF _Ref142653641 h ٹیبل 4

REF _Ref112861575 h

ونڈوز رجسٹری میں کلیدوں اور اقدار کی فہرست دیتا ہے جو اسپانسر معلومات حاصل کرنے کے لیے استعمال کرتا ہے، اور جمع کیے گئے ڈیٹا کی ایک مثال فراہم کرتا ہے۔

جدول 4۔ اسپانسر کے ذریعہ جمع کردہ معلومات

|

رجسٹری کی چابی |

قدر |

مثال کے طور پر |

HKEY_LOCAL_MACHINESYSTEM کرنٹکنٹرول سیٹ سیٹ سرویسسٹیپپ پیرامیٹرز

|

میزبان نام

|

D-835MK12

|

HKEY_LOCAL_MACHINESYSTEM موجودہ کنٹرولول سیٹول ٹائم ZoneInformation

|

TimeZoneKeyName

|

اسرائیل کا معیاری وقت

|

HKEY_USERS.DEFAULTکنٹرول پینل بین الاقوامی

|

لوکلینام

|

he-IL

|

HKEY_LOCAL_MACHINEHARDWAREDESCRIPTION سسٹم بی آئی اوس

|

بیس بورڈ پروڈکٹ

|

10NX0010IL

|

HKEY_LOCAL_MACHINEHARDWAREDESCRIPTIONSystemCentralProcessor

|

ProcessorNameString

|

Intel(R) Core(TM) i7-8565U CPU @ 1.80GHz

|

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersion

|

پروڈکٹ کا نام

|

ونڈوز 10 انٹرپرائز این

|

موجودہ ویژن

|

6.3

|

|

کرنٹ بلڈنمبر

|

19044

|

|

انسٹالیشن کی قسم

|

کلائنٹ

|

اسپانسر مندرجہ ذیل کو استعمال کرکے میزبان کے ونڈوز ڈومین کو بھی جمع کرتا ہے۔ WMIC کمانڈ:

wmic کمپیوٹر سسٹم ڈومین حاصل کرتا ہے۔

آخر میں، اسپانسر موجودہ صارف نام کو جمع کرنے کے لیے Windows APIs کا استعمال کرتا ہے (GetUserNameW)، اس بات کا تعین کریں کہ آیا موجودہ اسپانسر کا عمل 32- یا 64 بٹ ایپلیکیشن کے طور پر چل رہا ہے (GetCurrentProcess، تو IsWow64Process(موجودہ عمل))، اور اس بات کا تعین کرتا ہے کہ آیا سسٹم بیٹری پاور پر چل رہا ہے یا AC یا DC پاور سورس سے منسلک ہے (سسٹم پاور اسٹیٹس حاصل کریں۔).

32- یا 64 بٹ ایپلیکیشن چیک کے حوالے سے ایک عجیب بات یہ ہے کہ اسپانسر کے تمام مشاہدہ شدہ نمونے 32 بٹ تھے۔ اس کا مطلب یہ ہو سکتا ہے کہ اگلے مرحلے کے کچھ ٹولز کو اس معلومات کی ضرورت ہوتی ہے۔

جمع کردہ معلومات کو ایک بیس 64-انکوڈ شدہ پیغام میں بھیجا جاتا ہے جو انکوڈنگ سے پہلے شروع ہوتا ہے۔ r اور فارمیٹ میں دکھایا گیا ہے۔ REF _Ref142655224 h اعداد و شمار 5

.

معلومات کو RC4 کے ساتھ خفیہ کیا گیا ہے، اور خفیہ کاری کی کلید موقع پر پیدا ہونے والا بے ترتیب نمبر ہے۔ کلید کو MD5 الگورتھم کے ساتھ ہیش کیا جاتا ہے، SHA-256 نہیں جیسا کہ پہلے ذکر کیا گیا ہے۔ یہ تمام مواصلات کا معاملہ ہے جہاں اسپانسر کو خفیہ کردہ ڈیٹا بھیجنا پڑتا ہے۔

C&C سرور بعد کے مواصلات میں متاثرہ کمپیوٹر کی شناخت کے لیے استعمال ہونے والے نمبر کے ساتھ جواب دیتا ہے، جسے لکھا جاتا ہے node.txt. نوٹ کریں کہ C&C سرور کو فہرست سے تصادفی طور پر منتخب کیا جاتا ہے جب r پیغام بھیجا جاتا ہے، اور اسی سرور کو تمام بعد کے مواصلات میں استعمال کیا جاتا ہے۔

کمانڈ پروسیسنگ لوپ

سپانسر ایک لوپ میں کمانڈز کی درخواست کرتا ہے، جس میں وضاحت کی گئی وقفہ کے مطابق نیند آتی ہے۔ config.txt. اقدامات یہ ہیں:

- ایک بھیجیں chk=ٹیسٹ بار بار پیغام، جب تک C&C سرور جواب نہیں دیتا Ok.

- ایک بھیجیں c (IS_CMD_AVAIL) C&C سرور کو میسج کریں، اور آپریٹر کمانڈ وصول کریں۔

- کمانڈ پر کارروائی کریں۔

- اگر C&C سرور کو بھیجنے کے لیے آؤٹ پٹ ہے تو ایک بھیجیں۔ a (ACK) پیغام، بشمول آؤٹ پٹ (انکرپٹڈ)، یا

- اگر عملدرآمد ناکام ہو گیا تو، ایک بھیجیں۔ f

(ناکام) پیغام۔ غلطی کا پیغام نہیں بھیجا گیا ہے۔

- سو جاؤ.

۔ c پیغام کو عمل میں لانے کے لیے کمانڈ کی درخواست کرنے کے لیے بھیجا جاتا ہے، اور اس میں فارمیٹ (بیس 64 انکوڈنگ سے پہلے) دکھایا گیا ہے۔ REF _Ref142658017 h اعداد و شمار 6

.

۔ encrypted_none شکل میں فیلڈ ہارڈ کوڈڈ سٹرنگ کو خفیہ کرنے کا نتیجہ ہے۔ کوئی بھی نہیں RC4 کے ساتھ۔ خفیہ کاری کی کلید MD5 کا ہیش ہے۔ node_id.

C&C سرور سے رابطہ کرنے کے لیے استعمال ہونے والا URL اس طرح بنایا گیا ہے: http://<IP_or_domain>:80. یہ اس بات کی نشاندہی کر سکتا ہے۔ 37.120.222[.]168:80 اسپانسرنگ ایکسیس مہم میں استعمال ہونے والا واحد C&C سرور ہے، کیونکہ یہ واحد IP ایڈریس تھا جسے ہم نے پورٹ 80 پر شکار مشینوں کو پہنچنے کا مشاہدہ کیا۔

آپریٹر کا حکم

آپریٹر کمانڈز کو اس میں بیان کیا گیا ہے۔ REF _Ref112861551 h ٹیبل 5

اور اس ترتیب میں ظاہر ہوتے ہیں جس میں وہ کوڈ میں پائے جاتے ہیں۔ C&C سرور کے ساتھ مواصلت پورٹ 80 سے زیادہ ہوتی ہے۔

جدول 5۔ آپریٹر کے احکامات اور تفصیل

|

کمان |

Description |

|

p |

چل رہے سپانسر کے عمل کے لیے پراسیس ID بھیجتا ہے۔ |

|

e |

مندرجہ ذیل سٹرنگ کا استعمال کرتے ہوئے سپانسر ہوسٹ پر، ایک کمانڈ پر عمل کرتا ہے، جیسا کہ بعد میں اضافی دلیل میں بیان کیا گیا ہے: c:windowssystem32cmd.exe /c > result.txt 2>&1 نتائج اس میں محفوظ ہیں۔ result.txt موجودہ ورکنگ ڈائرکٹری میں۔ بھیجتا ہے۔ a C&C سرور کو انکرپٹ شدہ آؤٹ پٹ کے ساتھ پیغام اگر کامیابی سے چلایا جاتا ہے۔ ناکام ہونے کی صورت میں ایک بھیجتا ہے۔ f پیغام (غلطی کی وضاحت کیے بغیر)۔ |

|

d |

C&C سرور سے فائل وصول کرتا ہے اور اس پر عمل کرتا ہے۔ اس کمانڈ میں بہت سے دلائل ہیں: فائل کو لکھنے کے لیے ٹارگٹ فائل کا نام، فائل کا MD5 ہیش، فائل کو لکھنے کے لیے ایک ڈائرکٹری (یا موجودہ ورکنگ ڈائرکٹری، بطور ڈیفالٹ)، ایک بولین یہ بتانے کے لیے کہ آیا فائل کو چلانا ہے یا نہیں، اور قابل عمل فائل کے مواد، base64-encoded۔ اگر کوئی غلطی نہیں ہوتی ہے تو، ایک a پیغام C&C سرور کو بھیجا جاتا ہے۔ فائل کو کامیابی سے اپ لوڈ اور عمل میں لایا or بغیر عمل کے فائل کامیابی سے اپ لوڈ کریں۔ (انکرپٹڈ)۔ اگر فائل پر عمل درآمد کے دوران غلطیاں ہوتی ہیں، a f پیغام بھیجا جاتا ہے. اگر فائل کے مواد کا MD5 ہیش فراہم کردہ ہیش سے مماثل نہیں ہے، ایک e (CRC_ERROR) پیغام C&C سرور کو بھیجا جاتا ہے (بشمول صرف انکرپشن کلید استعمال کی گئی ہے، اور کوئی دوسری معلومات نہیں)۔ اصطلاح کا استعمال اپ لوڈ کریں یہاں ممکنہ طور پر الجھن ہے کیونکہ بیلسٹک بوبکیٹ آپریٹرز اور کوڈرز سرور کی طرف سے نقطہ نظر لیتے ہیں، جب کہ بہت سے لوگ اسے اسپانسر بیک ڈور کا استعمال کرتے ہوئے سسٹم کے ذریعے فائل کو کھینچنے (یعنی اسے ڈاؤن لوڈ کرنے) کی بنیاد پر ڈاؤن لوڈ کے طور پر دیکھ سکتے ہیں۔ |

|

u |

کا استعمال کرتے ہوئے فائل ڈاؤن لوڈ کرنے کی کوشش URLDownloadFileW ونڈوز API اور اس پر عمل کریں۔ کامیابی ایک بھیجتی ہے۔ a استعمال شدہ خفیہ کاری کلید کے ساتھ پیغام، اور کوئی دوسری معلومات نہیں۔ ناکامی ایک بھیجتی ہے۔ f ایک جیسی ساخت کے ساتھ پیغام۔ |

|

s |

ڈسک پر پہلے سے موجود فائل کو چلاتا ہے، Uninstall.bat موجودہ ورکنگ ڈائرکٹری میں، جس میں ممکنہ طور پر بیک ڈور سے متعلق فائلوں کو حذف کرنے کے کمانڈز ہوتے ہیں۔ |

|

n |

یہ کمانڈ واضح طور پر آپریٹر کے ذریعہ فراہم کی جاسکتی ہے یا اسپانسر کے ذریعہ کسی دوسرے کمانڈ کی غیر موجودگی میں عمل کرنے کے حکم کے طور پر اندازہ لگایا جاسکتا ہے۔ اسپانسر کے اندر کے طور پر کہا جاتا ہے NO_CMD، یہ C&C سرور کے ساتھ دوبارہ چیک ان کرنے سے پہلے بے ترتیب نیند کو انجام دیتا ہے۔ |

|

b |

میں ذخیرہ شدہ C&Cs کی فہرست کو اپ ڈیٹ کرتا ہے۔ config.txt موجودہ ورکنگ ڈائرکٹری میں۔ نئے C&C پتے پچھلے پتوں کی جگہ لے لیتے ہیں۔ وہ فہرست میں شامل نہیں ہیں۔ یہ ایک بھیجتا ہے۔ a کے ساتھ پیغام |

|

i |

میں بیان کردہ پہلے سے طے شدہ چیک ان وقفہ کو اپ ڈیٹ کرتا ہے۔ config.txt. یہ ایک بھیجتا ہے۔ a کے ساتھ پیغام نیا وقفہ کامیابی سے بدل گیا۔ C&C سرور پر کامیابی سے اپ ڈیٹ ہونے پر۔ |

اسپانسر کے لیے اپڈیٹس

بیلسٹک بوبکیٹ کوڈرز نے اسپانسر v1 اور v2 کے درمیان کوڈ پر نظر ثانی کی۔ مؤخر الذکر میں دو اہم ترین تبدیلیاں یہ ہیں:

- کوڈ کی اصلاح جہاں کئی طویل فنکشنز کو فنکشنز اور سب فنکشنز میں کم سے کم کیا گیا تھا، اور

- سروس کنفیگریشن میں درج ذیل پیغام کو شامل کرکے اسپانسر کو اپڈیٹر پروگرام کے طور پر ظاہر کرنا:

ایپ اپ ڈیٹس ایپ صارفین اور ایپس دونوں کے لیے بہترین ہیں - اپ ڈیٹس کا مطلب ہے کہ ڈیولپرز ہر اپ ڈیٹ کے ساتھ بہتر کسٹمر کے تجربے کو ذہن میں رکھتے ہوئے ایپ کو بہتر بنانے کے لیے ہمیشہ کام کر رہے ہیں۔

نیٹ ورک کا بنیادی ڈھانچہ

پاور لیس مہم میں استعمال ہونے والے C&C انفراسٹرکچر پر piggybacking کے علاوہ، Ballistic Bobcat نے ایک نیا C&C سرور بھی متعارف کرایا ہے۔ گروپ نے سپانسرنگ ایکسیس مہم کے دوران سپورٹ ٹولز کو ذخیرہ کرنے اور ڈیلیور کرنے کے لیے متعدد IPs کا بھی استعمال کیا۔ ہم نے تصدیق کی ہے کہ ان میں سے کوئی بھی IP اس وقت کام میں نہیں ہے۔

نتیجہ

بیلسٹک بوبکیٹ ایک اسکین اور ایکسپلائٹ ماڈل پر کام جاری رکھے ہوئے ہے، انٹرنیٹ سے بے نقاب مائیکروسافٹ ایکسچینج سرورز میں غیر موزوں خطرات کے ساتھ مواقع کے اہداف کی تلاش میں ہے۔ گروپ ایک متنوع اوپن سورس ٹول سیٹ کا استعمال جاری رکھے ہوئے ہے جس میں متعدد کسٹم ایپلی کیشنز شامل ہیں، بشمول اس کے اسپانسر بیک ڈور۔ محافظوں کو اچھی طرح سے مشورہ دیا جائے گا کہ وہ انٹرنیٹ سے ظاہر ہونے والے کسی بھی ڈیوائس کو پیچ کریں اور اپنی تنظیموں میں نئی ایپلی کیشنز کے لیے چوکس رہیں۔

WeLiveSecurity پر شائع ہونے والی ہماری تحقیق کے بارے میں کسی بھی استفسار کے لیے، براہ کرم ہم سے رابطہ کریں۔ ਧਮਕੀینٹیل@eset.com.

ESET ریسرچ نجی APT انٹیلی جنس رپورٹس اور ڈیٹا فیڈز پیش کرتا ہے۔ اس سروس کے بارے میں کسی بھی استفسار کے لیے، ملاحظہ کریں۔ ای ایس ای ٹی تھریٹ انٹیلی جنس صفحہ.

آئی او سیز

فائلوں

|

ان شاء 1 |

فائل کا نام |

کھوج |

Description |

098B9A6CE722311553E1D8AC5849BA1DC5834C52

|

N / A |

Win32/Agent.UXG |

بیلسٹک بوبکیٹ بیک ڈور، اسپانسر (v1)۔ |

5AEE3C957056A8640041ABC108D0B8A3D7A02EBD

|

N / A |

Win32/Agent.UXG |

بیلسٹک بوبکیٹ بیک ڈور، اسپانسر (v2)۔ |

764EB6CA3752576C182FC19CFF3E86C38DD51475

|

N / A |

Win32/Agent.UXG |

بیلسٹک بوبکیٹ بیک ڈور، اسپانسر (v3)۔ |

2F3EDA9D788A35F4C467B63860E73C3B010529CC

|

N / A |

Win32/Agent.UXG |

بیلسٹک بوبکیٹ بیک ڈور، اسپانسر (v4)۔ |

E443DC53284537513C00818392E569C79328F56F

|

N / A |

Win32/Agent.UXG |

بیلسٹک بوبکیٹ بیک ڈور، اسپانسر (v5، عرف ایلومینا)۔ |

C4BC1A5A02F8AC3CF642880DC1FC3B1E46E4DA61

|

N / A |

WinGo/Agent.BT |

RevSocks ریورس ٹنل۔ |

39AE8BA8C5280A09BA638DF4C9D64AC0F3F706B6

|

N / A |

صاف |

ProcDump، ایپلی کیشنز کی نگرانی اور کریش ڈمپ بنانے کے لیے ایک کمانڈ لائن افادیت۔ |

A200BE662CDC0ECE2A2C8FC4DBBC8C574D31848A

|

N / A |

Generik.EYWYQYF |

Mimikatz. |

5D60C8507AC9B840A13FFDF19E3315A3E14DE66A

|

N / A |

WinGo/Riskware.Gost.D |

GO سادہ ٹنل (GOST)۔ |

50CFB3CF1A0FE5EC2264ACE53F96FADFE99CC617

|

N / A |

WinGo/HackTool.Chisel.A |

چھینی ریورس ٹنل. |

1AAE62ACEE3C04A6728F9EDC3756FABD6E342252

|

N / A |

N / A |

Host2IP دریافت کا آلہ۔ |

519CA93366F1B1D71052C6CE140F5C80CE885181

|

N / A |

Win64/Packed.Enigma.BV |

RevSocks سرنگ، Enigma Protector سافٹ ویئر تحفظ کے آزمائشی ورژن کے ساتھ محفوظ ہے۔ |

4709827C7A95012AB970BF651ED5183083366C79

|

N / A |

N / A |

Plink (PuTTY Link)، ایک کمانڈ لائن کنکشن ٹول۔ |

99C7B5827DF89B4FAFC2B565ABED97C58A3C65B8

|

N / A |

Win32/PSWTool.WebBrowserPassView.I |

ویب براؤزرز میں محفوظ کردہ پاس ورڈز کے لیے پاس ورڈ کی بازیابی کا ٹول۔ |

E52AA118A59502790A4DD6625854BD93C0DEAF27

|

N / A |

MSIL/HackTool.SQLDump.A |

ایس کیو ایل ڈیٹا بیس کے ساتھ بات چیت کرنے اور ڈیٹا نکالنے کا ایک ٹول۔ |

فائل کے راستے

ذیل میں ان راستوں کی فہرست ہے جہاں اسپانسر بیک ڈور کو متاثرہ مشینوں پر تعینات کیا گیا تھا۔

%SYSTEMDRIVE%inetpubwwwrootaspnet_client

%USERPROFILE%AppDataLocalTempfile

%USERPROFILE%AppDataLocalTemp2low

%USERPROFILE%ڈیسک ٹاپ

%USERPROFILE%ڈاؤن لوڈ کریں۔

%WINDIR%

%WINDIR%INFMSE ایکسچینج ڈیلیوری DSN

%WINDIR%ٹاسک

%WINDIR%Temp%WINDIR%Tempcrashpad1Files

نیٹ ورک

IP

فراہم کرنے والے

پہلی بار دیکھا

آخری دیکھا

تفصیلات دیکھیں

162.55.137[.]20

Hetzner آن لائن GMBH

2021-06-14

2021-06-15

پاور لیس سی اینڈ سی۔

37.120.222[.]168

M247 LTD

2021-11-28

2021-12-12

اسپانسر C&C۔

198.144.189[.]74

کولوروسنگ

2021-11-29

2021-11-29

سپورٹ ٹولز ڈاؤن لوڈ سائٹ۔

5.255.97[.]172

انفراسٹرکچر گروپ BV

2021-09-05

2021-10-28

سپورٹ ٹولز ڈاؤن لوڈ سائٹ۔

IP

فراہم کرنے والے

پہلی بار دیکھا

آخری دیکھا

تفصیلات دیکھیں

162.55.137[.]20

Hetzner آن لائن GMBH

2021-06-14

2021-06-15

پاور لیس سی اینڈ سی۔

37.120.222[.]168

M247 LTD

2021-11-28

2021-12-12

اسپانسر C&C۔

198.144.189[.]74

کولوروسنگ

2021-11-29

2021-11-29

سپورٹ ٹولز ڈاؤن لوڈ سائٹ۔

5.255.97[.]172

انفراسٹرکچر گروپ BV

2021-09-05

2021-10-28

سپورٹ ٹولز ڈاؤن لوڈ سائٹ۔

یہ میز استعمال کرتے ہوئے بنایا گیا تھا۔ ورژن 13 MITER ATT&CK فریم ورک کا.

|

حربہ |

ID |

نام |

Description |

|

دوبارہ ملاقات |

فعال اسکیننگ: کمزوری اسکیننگ |

بیلسٹک بوبکیٹ مائیکروسافٹ ایکسچینج سرورز کے کمزور ورژنوں کا استحصال کرنے کے لیے اسکین کرتا ہے۔ |

|

|

وسائل کی ترقی |

صلاحیتوں کو تیار کریں: میلویئر |

بیلسٹک بوبکیٹ نے اسپانسر بیک ڈور کو ڈیزائن اور کوڈ کیا۔ |

|

|

صلاحیتیں حاصل کریں: ٹول |

بیلسٹک بوبکیٹ اسپانسرنگ ایکسیس مہم کے حصے کے طور پر مختلف اوپن سورس ٹولز کا استعمال کرتا ہے۔ |

||

|

ابتدائی رسائی |

عوام کا سامنا کرنے والی درخواست کا استحصال کریں۔ |

بیلسٹک بوبکیٹ نے انٹرنیٹ سے بے نقاب کو نشانہ بنایا مائیکروسافٹ ایکسچینج سرورز۔ |

|

|

پھانسی |

کمانڈ اور اسکرپٹنگ ترجمان: ونڈوز کمانڈ شیل |

اسپانسر بیک ڈور ونڈوز کمانڈ شیل کا استعمال شکار کے سسٹم پر کمانڈ کرنے کے لیے کرتا ہے۔ |

|

|

سسٹم سروسز: سروس ایگزیکیوشن |

اسپانسر بیک ڈور خود کو ایک سروس کے طور پر سیٹ کرتا ہے اور سروس کے مکمل ہونے کے بعد اپنے بنیادی کام شروع کرتا ہے۔ |

||

|

مسلسل |

سسٹم کے عمل کو بنائیں یا اس میں ترمیم کریں: ونڈوز سروس |

اسپانسر خودکار آغاز کے ساتھ ایک سروس بنا کر استقامت کو برقرار رکھتا ہے جو اپنے بنیادی افعال کو ایک لوپ میں انجام دیتا ہے۔ |

|

|

استحقاق میں اضافہ |

درست اکاؤنٹس: مقامی اکاؤنٹس |

بیلسٹک بوبکیٹ آپریٹرز اسپانسر بیک ڈور کو تعینات کرنے سے پہلے ابتدائی طور پر سسٹم کا استحصال کرنے کے بعد درست صارفین کی اسناد چرانے کی کوشش کرتے ہیں۔ |

|

|

دفاعی چوری |

فائلوں یا معلومات کو ڈیوبفسکیٹ/ڈی کوڈ کریں۔ |

اسپانسر ڈسک پر معلومات کو اسٹور کرتا ہے جو خفیہ اور مبہم ہے، اور رن ٹائم پر اسے ڈی اوبسکیٹ کرتا ہے۔ |

|

|

مبہم فائلیں یا معلومات |

کنفیگریشن فائلیں جو اسپانسر بیک ڈور کو ڈسک پر درکار ہوتی ہیں انکرپٹڈ اور مبہم ہیں۔ |

||

|

درست اکاؤنٹس: مقامی اکاؤنٹس |

اسپانسر کو ایڈمن مراعات کے ساتھ عمل میں لایا جاتا ہے، ممکنہ طور پر ان اسناد کا استعمال کرتے ہوئے جو آپریٹرز کو ڈسک پر ملتے ہیں۔ بیلسٹک بوبکیٹ کے بے ضرر نام دینے کے کنونشنز کے ساتھ، یہ اسپانسر کو پس منظر میں گھل مل جانے کی اجازت دیتا ہے۔ |

||

|

اسناد تک رسائی |

پاس ورڈ اسٹورز سے اسناد: ویب براؤزرز سے اسناد |

بیلسٹک بوبکیٹ آپریٹرز ویب براؤزرز کے اندر پاس ورڈ اسٹورز سے اسناد چرانے کے لیے اوپن سورس ٹولز کا استعمال کرتے ہیں۔ |

|

|

ڈسکوری |

ریموٹ سسٹم کی دریافت |

بیلسٹک بوبکیٹ Host2IP ٹول کا استعمال کرتا ہے، جو پہلے Agrius کے ذریعے استعمال کیا جاتا تھا، قابل رسائی نیٹ ورکس کے اندر دوسرے سسٹمز کو دریافت کرنے اور ان کے میزبان ناموں اور IP پتوں کو آپس میں جوڑنے کے لیے۔ |

|

|

کمانڈ اور کنٹرول |

ڈیٹا کی الجھن |

اسپانسر بیک ڈور ڈیٹا کو C&C سرور کو بھیجنے سے پہلے اسے مبہم کر دیتا ہے۔ |

- SEO سے چلنے والا مواد اور PR کی تقسیم۔ آج ہی بڑھا دیں۔

- پلیٹو ڈیٹا ڈاٹ نیٹ ورک ورٹیکل جنریٹو اے آئی۔ اپنے آپ کو بااختیار بنائیں۔ یہاں تک رسائی حاصل کریں۔

- پلیٹوآئ اسٹریم۔ ویب 3 انٹیلی جنس۔ علم میں اضافہ۔ یہاں تک رسائی حاصل کریں۔

- پلیٹو ای ایس جی۔ آٹوموٹو / ای وی، کاربن، کلین ٹیک، توانائی ، ماحولیات، شمسی، ویسٹ مینجمنٹ یہاں تک رسائی حاصل کریں۔

- پلیٹو ہیلتھ۔ بائیوٹیک اینڈ کلینیکل ٹرائلز انٹیلی جنس۔ یہاں تک رسائی حاصل کریں۔

- چارٹ پرائم۔ ChartPrime کے ساتھ اپنے ٹریڈنگ گیم کو بلند کریں۔ یہاں تک رسائی حاصل کریں۔

- بلاک آفسیٹس۔ ماحولیاتی آفسیٹ ملکیت کو جدید بنانا۔ یہاں تک رسائی حاصل کریں۔

- ماخذ: https://www.welivesecurity.com/en/eset-research/sponsor-batch-filed-whiskers-ballistic-bobcats-scan-strike-backdoor/

- : ہے

- : ہے

- : نہیں

- :کہاں

- $UP

- 09

- 1

- 10

- 11

- 12

- 13

- 14

- 15٪

- 150

- 16

- 179

- 20

- 2021

- 2022

- 23

- 24

- 25

- 31

- 39

- 51

- 60

- 7

- 8

- 80

- 9

- a

- قابلیت

- ہمارے بارے میں

- اوپر

- AC

- تک رسائی حاصل

- کے مطابق

- اکاؤنٹس

- فعال

- سرگرم کارکنوں

- سرگرمی

- اصل

- شامل کیا

- اس کے علاوہ

- ایڈیشنل

- پتہ

- پتے

- منتظم

- اعلی درجے کی

- کے بعد

- کے خلاف

- ایجنٹ

- ارف

- انتباہ

- یلگورتم

- تمام

- کی اجازت دیتا ہے

- ساتھ

- پہلے ہی

- بھی

- ہمیشہ

- an

- تجزیہ کیا

- اور

- ایک اور

- کوئی بھی

- اے پی آئی

- APIs

- اپلی کیشن

- واضح

- ظاہر

- ظاہر ہوتا ہے

- درخواست

- ایپلی کیشنز

- نقطہ نظر

- ایپس

- اے پی ٹی

- عرب

- عرب امارات

- عربی

- ارکیٹیکچرل

- کیا

- دلیل

- دلائل

- AS

- پوچھنا

- At

- کوشش کرنا

- کوششیں

- اگست

- خودکار

- آٹوموٹو

- آگاہ

- واپس

- پچھلے دروازے

- گھر کے دروازے

- پس منظر

- کی بنیاد پر

- بیٹری

- BE

- بن گیا

- کیونکہ

- رہا

- اس سے پہلے

- رویے

- یقین ہے کہ

- BEST

- بہتر

- کے درمیان

- مرکب

- دونوں

- برازیل

- براؤزر

- تعمیر

- لیکن

- by

- C ++

- کہا جاتا ہے

- مہم

- مہمات

- کر سکتے ہیں

- صلاحیتوں

- پرواہ

- کیس

- سینٹر

- تبدیلیاں

- چیک کریں

- جانچ پڑتال

- منتخب کیا

- سول

- واضح

- کوڈ

- کوڈڈ

- جمع

- کالم

- COM

- تجارتی

- مواصلات

- کموینیکیشن

- کمپنیاں

- کمپنی کے

- موازنہ

- سمجھوتہ

- سمجھوتہ کیا

- کمپیوٹر

- چل رہا ہے

- ترتیب

- منسلک

- مبہم

- منسلک

- کنکشن

- رابطہ کریں

- پر مشتمل ہے

- مندرجات

- جاری ہے

- کنٹرول

- کنونشن

- تعاون پر مبنی

- سکتا ہے

- ممالک

- ملک

- احاطہ کرتا ہے

- ناکام، ناکامی

- پیدا

- تخلیق

- اسناد

- موجودہ

- اپنی مرضی کے

- گاہک

- گاہک کا تجربہ

- اعداد و شمار

- ڈیٹا بیس

- ڈیٹا بیس

- دن

- dc

- دسمبر

- پہلے سے طے شدہ

- دفاع

- کی وضاحت

- نجات

- ترسیل

- تعینات

- تعینات

- تعیناتی

- بیان

- بیان کیا

- ڈیزائن

- ڈیزائن

- تفصیلات

- پتہ چلا

- کھوج

- اس بات کا تعین

- یہ تعین

- ڈویلپرز

- ترقی

- کے الات

- ڈائمنڈ

- دریافت

- دریافت

- دریافت

- تقسیم

- متنوع

- کرتا

- ڈومین

- ڈاؤن لوڈ، اتارنا

- گرا دیا

- مدت

- کے دوران

- e

- ہر ایک

- کو کم

- وسطی

- تعلیم

- الیکٹرانک

- الیکٹرونکس

- امارات

- ملازم

- خفیہ کردہ

- خفیہ کاری

- مشغول

- مصروف

- انجنیئرنگ

- انجن

- پہیلی

- انٹرپرائز

- اداروں

- ماحولیاتی

- خرابی

- نقائص

- ای ایس ای ٹی ریسرچ

- واضح

- جانچ کر رہا ہے

- مثال کے طور پر

- ایکسچینج

- عملدرآمد

- پھانسی

- پھانسی

- پھانسی

- پھانسی

- باہر نکلیں

- تجربہ

- دھماکہ

- استحصال کیا۔

- استحصال کرنا

- ناکام

- ناکامی

- کافی

- چند

- میدان

- قطعات

- اعداد و شمار

- فائل

- فائلوں

- مالی

- مالیاتی خدمات

- مالیاتی خدمات کی کمپنی

- فرم

- پہلا

- کے بعد

- کھانا

- کے لئے

- فارمیٹ

- ملا

- چار

- سے

- مکمل

- مکمل طور پر

- تقریب

- افعال

- حاصل کرنا

- جمع

- پیدا

- پیدا کرنے والے

- نسل

- جغرافیائی

- حاصل

- دی

- گلوبل

- Go

- حکومت

- گرانٹ

- عظیم

- گروپ

- نصف

- ہیش

- ہیشڈ

- ہے

- صحت

- صحت کی انشورنس

- صحت کی دیکھ بھال

- یہاں

- ذاتی ترامیم چھپائیں

- میزبان

- تاہم

- HTML

- HTTP

- HTTPS

- انسانی

- انسانی حقوق

- i

- ID

- کی نشاندہی

- شناخت

- if

- تصویر

- کو بہتر بنانے کے

- in

- دیگر میں

- شامل

- سمیت

- اشارہ کرتے ہیں

- اشارہ کرتا ہے

- انڈیکیٹر

- معلومات

- انفراسٹرکچر

- ابتدائی

- ابتدائی طور پر

- شروع کرتا ہے

- انکوائری

- کے اندر

- انشورنس

- انٹیلی جنس

- بات چیت

- دلچسپ

- اندرونی طور پر

- میں

- متعارف

- سرمایہ کاری

- IP

- IP ایڈریس

- آئی پی پتے

- اسرائیل

- IT

- میں

- خود

- صحافیوں

- رکھتے ہوئے

- کلیدی

- چابیاں

- جان

- جانا جاتا ہے

- نہیں

- آخری

- بعد

- قانون

- تہوں

- کم سے کم

- لمبائی

- امکان

- لمیٹڈ

- لائن

- LINK

- لسٹ

- فہرست

- مقامی

- واقع ہے

- اب

- تلاش

- دیکھنا

- مشینیں

- بنا

- برقرار رکھتا ہے

- دیکھ بھال

- اکثریت

- انتظام کرتا ہے

- مینوفیکچرنگ

- بہت سے

- بازار

- میچ

- مئی..

- MD5

- مطلب

- کا مطلب ہے کہ

- میڈیا

- طبی

- طبی دیکھ بھال

- طبی تحقیق

- ذکر کیا

- پیغام

- پیچیدہ

- مائیکروسافٹ

- مشرق

- مشرق وسطی

- شاید

- برا

- منٹ

- لاپتہ

- ماڈل

- معمولی

- ترمیم

- نظر ثانی کرنے

- ماڈیولر

- لمحات

- نگرانی

- سب سے زیادہ

- ملٹیشنل

- ایک سے زیادہ

- نام

- نامزد

- نام

- نیٹ ورک

- نیٹ ورک

- کبھی نہیں

- نئی

- تازہ ترین

- اگلے

- نہیں

- نوڈ

- کوئی بھی نہیں

- خاص طور پر

- ناول

- نومبر

- اب

- تعداد

- تعداد

- حاصل

- حاصل کی

- واضح

- of

- تجویز

- اکثر

- on

- موقع پر

- ایک

- والوں

- آن لائن

- صرف

- کھول

- اوپن سورس

- کام

- چل رہا ہے

- آپریشن

- آپریٹر

- آپریٹرز

- مواقع

- مخالفت کی

- or

- حکم

- تنظیم

- تنظیمی

- تنظیمیں

- اصل

- دیگر

- ہمارے

- باہر

- دکان

- بیان کیا

- پیداوار

- پر

- خود

- پی اینڈ ای

- پیک

- صفحہ

- وبائی

- حصہ

- حصے

- منظور

- پاس ورڈ

- پاس ورڈز

- گزشتہ

- پیچ

- پاٹرن

- مسلسل

- کارمک

- دواسازی

- جسمانی

- سادہ

- پلاٹا

- افلاطون ڈیٹا انٹیلی جنس

- پلیٹو ڈیٹا

- مہربانی کرکے

- پوائنٹ

- نقطہ نظر

- پوائنٹس

- حصہ

- ممکن

- ممکنہ

- ممکنہ طور پر

- طاقت

- حال (-)

- پچھلا

- پہلے

- پرائمری

- نجی

- استحقاق

- شاید

- عمل

- پروسیسنگ

- حاصل

- پروگرام

- بڑھنے

- محفوظ

- تحفظ

- فراہم

- فراہم کنندہ

- فراہم کرتا ہے

- شائع

- ھیںچو

- دھکیل دیا

- R

- بے ترتیب

- بے ترتیب

- بلکہ

- پہنچنا

- وصول

- موصول

- موصول

- وصولی

- کہا جاتا ہے

- کے بارے میں

- رجسٹر

- رجسٹری

- متعلقہ

- رہے

- مرمت

- بار بار

- کی جگہ

- کی جگہ

- رپورٹ

- اطلاع دی

- رپورٹیں

- نمائندگی

- درخواست

- درخواستوں

- کی ضرورت

- کی ضرورت ہے

- تحقیق

- محققین

- نتیجہ

- خوردہ فروش

- ریورس

- تجزیہ

- حقوق

- رائلٹی

- رن

- چل رہا ہے

- اسی

- دیکھا

- اسکین

- سکیننگ

- سیکنڈ

- دیکھنا

- بھیجنے

- بھیجنا

- بھیجتا ہے

- بھیجا

- ستمبر

- سرورز

- سروس

- سروسز

- خدمات کی کمپنی

- سیٹ

- کئی

- شیل

- دکھائیں

- دکھایا گیا

- شوز

- کی طرف

- نگاہ

- اہم

- اسی طرح

- سادہ

- سائٹ

- جلد

- سو

- So

- سافٹ ویئر کی

- حل

- کچھ

- ماخذ

- مہارت دیتا ہے

- مہارت

- مخصوص

- اسپانسر

- کفالت

- کمرشل

- اسٹیج

- معیار

- شروع ہوتا ہے

- شروع

- امریکہ

- مراحل

- ذخیرہ

- ذخیرہ

- پردہ

- ہڑتال

- سلک

- ساخت

- بعد میں

- بعد میں

- کامیابی

- کامیابی کے ساتھ

- فراہم کی

- سپلائر

- حمایت

- امدادی

- کے نظام

- سسٹمز

- ٹیبل

- لے لو

- لیا

- ہدف

- ھدف بنائے گئے

- ھدف بندی

- اہداف

- ٹیکنالوجی

- ٹیلی کمیونیکیشن کی

- دس

- اصطلاح

- متن

- سے

- کہ

- ۔

- کے بارے میں معلومات

- دنیا

- ان

- تو

- وہاں.

- اس طرح

- یہ

- وہ

- تھرڈ

- اس

- ان

- خطرہ

- بھر میں

- وقت

- ٹائم لائن

- TM

- کرنے کے لئے

- مل کر

- کے آلے

- اوزار

- کل

- ٹریک

- علاج

- مقدمے کی سماعت

- سرنگ

- ٹرن

- دو

- قابل نہیں

- متحدہ

- متحدہ عرب

- متحدہ عرب امارات

- ریاست ہائے متحدہ امریکہ

- جب تک

- اپ ڈیٹ کریں

- اپ ڈیٹ

- تازہ ترین معلومات

- صلی اللہ علیہ وسلم

- URL

- us

- استعمال کی شرائط

- استعمال کیا جاتا ہے

- صارفین

- استعمال

- کا استعمال کرتے ہوئے

- کی افادیت

- استعمال کیا

- استعمال کرنا۔

- v1

- قیمت

- اقدار

- مختلف اقسام کے

- مختلف

- ورژن

- ورژن

- عمودی

- وکٹم

- متاثرین

- لنک

- دورہ

- نقصان دہ

- خطرے کا سامنا

- قابل اطلاق

- تھا

- we

- ویب

- ویب براؤزر

- اچھا ہے

- تھے

- کیا

- جب

- جبکہ

- چاہے

- جس

- جبکہ

- وسیع

- چوڑائی

- ونڈو

- کھڑکیاں

- ساتھ

- کے اندر

- بغیر

- کام کر

- دنیا

- عالمی ادارہ صحت

- گا

- لکھنا

- لکھا

- سال

- جی ہاں

- زیفیرنیٹ

- صفر