恶意软件、数字安全

有些图像的内涵远非表面所见——它们看似无辜的外表下可能隐藏着险恶的威胁。

02年四月2024日

•

,

4分钟读

网络安全软件已经具备了检测可疑文件的能力,并且随着企业越来越意识到需要通过额外的保护层来增强安全态势,逃避检测的诡计已经变得必要。

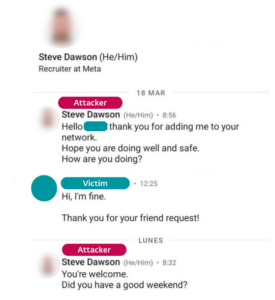

从本质上讲,任何网络安全软件都足够强大,可以检测大多数恶意文件。因此,威胁行为者不断寻求不同的方法来逃避检测,其中一种技术就是使用隐藏在图像或照片中的恶意软件。

隐藏在图像中的恶意软件

这听起来可能有些牵强,但却很真实。恶意软件被放置在各种格式的图像中是由于 隐秘,将数据隐藏在文件中以避免检测的技术。 ESET Research 发现该技术被 Workok网络间谍组织,他们将恶意代码隐藏在图像文件中,仅从图像文件中获取特定的像素信息来提取要执行的有效负载。请注意,这是在已经受到损害的系统上完成的,因为如前所述,将恶意软件隐藏在图像中更多的是为了逃避检测,而不是初始访问。

大多数情况下,恶意图像会在网站上提供或放置在文档中。有些人可能还记得广告软件: 代码隐藏在广告横幅中。嵌入时,图像中的代码无法单独运行、执行或提取。必须提供另一段恶意软件来负责提取恶意代码并运行它。这里所需的用户交互级别是不同的,人们注意到恶意活动的可能性似乎更依赖于提取所涉及的代码,而不是图像本身。

最低(最高)有效位

在图像中嵌入恶意代码的一种更狡猾的方法是用一小段消息替换每个像素的每个红绿蓝阿尔法 (RGBA) 值的最低有效位。另一种技术是将某些内容嵌入到图像的 Alpha 通道(表示颜色的不透明度)中,仅使用相当不显着的部分。这样,图像看起来或多或少与常规图像相同,使得肉眼难以察觉任何差异。

一个例子是,当合法的广告网络提供的广告可能会导致从受感染的服务器发送恶意横幅。 JavaScript 代码是从横幅中提取的,利用 CVE-2016-0162 漏洞 在某些版本的 Internet Explorer 中,获取有关目标的更多信息。

两张图片可能看起来是相同的,但其中一张在其像素的 Alpha 通道中包含恶意代码。请注意右边的图片是如何奇怪地像素化的。

(来源:ESET 研究)

从图片中提取的恶意有效负载可用于各种目的。在资源管理器漏洞案例中,提取的脚本检查它是否在受监控的计算机上运行 - 就像恶意软件分析师的计算机一样。如果没有,则它重定向到 漏洞攻击包 登陆页面。利用后,最终的有效负载用于传播恶意软件,例如后门、银行木马、间谍软件、文件窃取程序等。

正如您所看到的,干净的图像和恶意图像之间的差异相当小。对于普通人来说,恶意图像可能看起来略有不同,在这种情况下,奇怪的外观可能是由于图像质量和分辨率较差造成的,但事实是,右侧图片中突出显示的所有暗像素都是恶意代码的标志。

没有理由恐慌

那么,您可能想知道您在社交媒体上看到的图像是否可能包含危险代码。考虑到上传到社交媒体网站的图像通常经过大量压缩和修改,因此威胁行为者在其中隐藏完全保存和工作的代码将是非常有问题的。当您比较照片上传到 Instagram 之前和之后的外观时,这一点可能很明显 - 通常,存在明显的质量差异。

最重要的是,只有当隐藏数据被可以提取恶意代码并在系统上执行的程序读取时,RGB 像素隐藏和其他隐写方法才会构成危险。图像通常用于隐藏从以下位置下载的恶意软件 命令与控制 (C&C) 服务器以避免被网络安全软件检测。在一个案例中,一个名为 零度通过附加在电子邮件中的受感染的 Word 文档,被下载到受害者的计算机上。然而,这还不是最有趣的部分。有趣的是,它还下载了 PlugX RAT(又名 Korplug)的变体——使用隐写术从 布兰妮·斯皮尔斯的形象.

换句话说,如果您受到了像 ZeroT 这样的木马的保护,那么您就不需要太关心它对隐写术的使用。

最后,从图像中提取的任何漏洞利用代码都取决于是否存在成功利用的漏洞。如果您的系统已经打过补丁,那么该漏洞就没有机会发挥作用;因此,始终保持网络保护、应用程序和操作系统最新是个好主意。通过运行完全修补的软件并使用可靠的、更新的软件可以避免利用漏洞工具包进行利用。 安全解决方案.

一样 网络安全规则 一如既往地适用——而意识是迈向更加安全的网络生活的第一步。

- :具有

- :是

- :不是

- $UP

- a

- 关于

- ACCESS

- 活动

- 演员

- Ad

- 额外

- 广告

- 广告

- 后

- 又名

- 所有类型

- 单

- 阿尔法

- 已经

- 还

- 时刻

- 其中

- an

- 分析人士

- 和

- 另一个

- 任何

- 出现

- 使用

- 应用

- 四月

- 保健

- AS

- At

- 可使用

- 避免

- 避免

- 察觉

- 意识

- 后门程序

- 银行业

- 旗帜

- BE

- 成为

- 成为

- before

- 作为

- 之间

- 位

- 蓝色

- 都

- 企业

- 但是

- by

- 被称为

- CAN

- 不能

- 能力

- 关心

- 案件

- 产品类别

- 机会

- 渠道

- 检查

- 清洁

- 清除

- 码

- 颜色

- 比较

- 妥协

- 隐藏

- 考虑

- 内容

- 不断

- 控制

- 可以

- 网络

- 网络安全

- 危险

- 危险的

- 黑暗

- data

- 日期

- 交付

- 提升

- 依赖的

- 依靠

- 检测

- 检测

- 差异

- 差异

- 不同

- 数字

- do

- 文档

- 文件

- 完成

- 下载

- 每

- 电子邮件

- 嵌

- 嵌入式

- 增强

- 更多

- ESET研究

- 本质

- 逃脱

- 所有的

- 例子

- 执行

- 执行

- 利用

- 开发

- 利用

- 探险家

- 提取

- 眼

- 正面

- 文件

- 档

- 最后

- 姓氏:

- 针对

- 止

- 充分

- 得到

- 非常好

- 长大的

- 海港

- 硬

- 严重

- 于是

- 此处

- 老旧房屋

- 隐藏

- 藏

- 近期亮点

- 突出

- 创新中心

- 但是

- HTTPS

- 主意

- if

- 图片

- 图片

- 重要的

- in

- 包括

- 日益

- 信息

- 初始

- 无辜

- 内

- 微不足道

- 相互作用

- 有趣

- 网络

- 成

- 参与

- IT

- 它的

- 本身

- JavaScript的

- JPEG

- JPG

- 只是

- 保持

- 着陆

- 名:

- 层

- 最少

- 导致

- 左

- 合法

- 减

- Level

- 生活

- 喜欢

- 容易

- 看

- 机

- 机

- 制成

- 制作

- 恶意

- 恶意软件

- 面膜

- 最大宽度

- 也许

- 媒体

- 会见

- 提到

- 的话

- 方法

- 可能

- 分钟

- 介意

- 改性

- 监控

- 更多

- 最先进的

- 许多

- 必须

- 必要

- 需求

- 网络

- NIST

- 没有

- 注意..

- 明显

- of

- 折扣

- 经常

- on

- 一

- 仅由

- 到

- 操作

- 操作系统

- or

- 其他名称

- 页

- 部分

- 也许

- 人

- 照片

- 图片

- 图片

- 图片

- 片

- 像素

- 柏拉图

- 柏拉图数据智能

- 柏拉图数据

- 贫困

- 一部分

- 提出

- 可能

- 当下

- 先前

- 问题

- 曲目

- 保护

- 保护

- 目的

- 质量

- 相当

- RAT

- 宁

- 阅读

- 真实

- 现实

- 原因

- 定期

- 可靠

- 纪念

- 更换

- 必须

- 研究

- 分辨率

- 导致

- RGB

- 右

- 运行

- 运行

- s

- 同

- 脚本

- 安全

- 保安

- 看到

- 寻找

- 似乎

- 似乎

- 似乎

- 发送

- 已服务

- 服务器

- 服务器

- 签署

- 显著

- 类似

- 自

- 略有不同

- 小

- So

- 社会

- 社会化媒体

- 软件

- 一些

- 有人

- 东西

- 听起来

- 来源

- 具体的

- 斑点

- 间谍

- 步

- 强烈

- 成功

- 这样

- 可疑

- 系统

- 产品

- 需要

- 服用

- 目标

- 技术

- 技术

- 比

- 这

- 其

- 他们

- 然后

- 那里。

- 认为

- Free Introduction

- 那些

- 虽然?

- 威胁

- 威胁者

- 三

- 通过

- 至

- 对于

- 木马

- 二

- 一般

- 更新

- 上传

- 使用

- 用过的

- 用户

- 运用

- 平时

- 折扣值

- 变种

- 各个

- 版本

- 非常

- 漏洞

- 漏洞

- 是

- 方法..

- 方法

- 网站

- ,尤其是

- 是否

- 而

- WHO

- 宽度

- 中

- 想知道

- Word

- 话

- 工作

- 加工

- 将

- 完全

- 您一站式解决方案

- 和风网