阅读时间: 3 分钟

数字化转型为当今的企业创造了大量新机遇,但同时也增加了其数据和信息资产安全的风险。 从“陆地上的生活”攻击到新型勒索软件,似乎每一天都有潜在的危险。 随着攻击者的不断创新,设计强大的信息安全体系结构具有足够的弹性以抵御迄今未知的威胁可能是一个真正的挑战。

因此,采用 零信任 信息安全模型。 将“零信任”置于安全体系结构的中心意味着消除了以下想法:在公司网络的外围区域中存在一个可以信任所有流量的区域。 这意味着在整个IT环境中都将取消“默认允许”(针对用户操作,流量和未知文件执行)。 这意味着对网络进行分段,限制横向移动并撤消默认权限。 零信任假设文件,数据包或用户操作的每一个未知数都带有风险,并试图识别和遏制 所有 潜在的风险,以抵御明天和昨天的威胁。

零信任可以为您的信息安全体系结构提供一个蓝图,但这也是一种心态。 这三个中心概念是其核心。

1.永远不要相信,永远要验证。

您必须停止认为网络外围的用户和设备可以信任。 取而代之的是,假设所有流量都是潜在的威胁流量,除非另行证明。

2.保护客户和业务数据。

零信任 从根本上讲是以数据为中心的方法。 保护数据首先要全面了解数据的存储位置,使用方式,敏感原因以及可能导致风险的原因。

3.持续监控您的基础架构和网络流量。

持续监视和记录通过网络的所有流量对于防止入侵成为破坏性至关重要。

此外,在您的IT生态系统中建立零信任架构是一个持续不断的过程,涉及技术,流程和人员。 它涉及改变员工(而不仅仅是业务或IT领导者)对数据访问,安全性和风险的看法。 这是使您的组织走上这条道路的五个最关键步骤。

1.改变心态

与其思考“如何使攻击者远离我的网络?” 您应该询问“无论数据位于何处,我如何建立一套随数据一起使用的保护?” 以及“如何确保安全性是我们所有数字业务流程的核心?”

2.映射组织内的数据和交易流。

零信任始于了解数据的驻留位置以及流向的方式。 在数据流程图中捕获全面的数据资产清单,该流程图显示了如何创建,收集,使用和存储数据。

3.在敏感数据周围定义微米范围

设置微距时,无论用户,他们的设备或他们要访问的服务位于何处,都将建立严格的访问控制规则和策略以实施数据安全性。

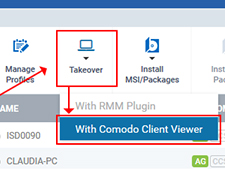

4.验证 每周 设备和端点。

除非安装了可以管理的安全控制措施,否则永远不允许未知设备访问您组织的网络。 确保具有适当的设备发现功能。

5.持续监控您的零信任生态系统

在定义了最敏感的数据存储库周围的微边界,建立了精细的访问控制并实施了可让您完全了解连接的端点的解决方案之后,您将需要持续监控这些系统。

在整个组织的IT环境中实现零信任并非易事。 但是每年因网络犯罪造成的损失超过 全球每年3万亿美元, 而且预计还会继续攀升,因此开发强大而真正有效的防御系统所带来的好处从未如此巨大。

如果您可以召集整个企业的利益相关者一起来支持零信任计划,那么您将建立一个更具弹性的网络安全态势,并准备好更好地利用数字化转型的诸多优势。

要了解有关如何将“零信任”构建到组织的信息安全架构基础中的更多信息,请下载我们的新电子书“通过建立零信任架构来防止违规”。

![]()

该职位 零信任安全体系结构防止入侵:清单 最早出现 科摩多新闻和互联网安全信息.

- "

- a

- 关于

- ACCESS

- 访问

- 横过

- 行动

- 管理

- 优点

- 驳

- 所有类型

- 时刻

- 全年

- 的途径

- 架构

- 围绕

- 办公室文员:

- 基础

- 成为

- 好处

- 阻止

- 违反

- 违规

- 带来

- 建立

- 建筑物

- 商业

- 企业

- 能力

- 捕获

- 中央

- 挑战

- 更改

- 完成

- 全面

- 已联繫

- 经常

- 继续

- 控制

- 控制

- 核心

- 公司

- 创建

- 创造

- 危急

- 关键

- 顾客

- 网络犯罪

- 网络安全

- data

- 数据访问

- 数据安全

- 天

- 设计

- 发展

- 设备

- 设备

- 数字

- 数字化改造

- 发现

- 屏 显:

- 下载

- 每

- 生态系统

- 有效

- 员工

- 端点

- 环境

- 建立

- 成熟

- 姓氏:

- 基金会

- 止

- 从根本上

- 在全球范围内

- 更大的

- 相关信息

- 创新中心

- How To

- HTTPS

- 主意

- 鉴定

- 实施

- 增加

- 信息

- 信息安全

- 基础设施

- 倡议

- 创新

- 网络

- 互联网安全

- 库存

- IT

- 保持

- 领导人

- 学习用品

- 损失

- 管理

- 地图

- 问题

- 手段

- 可能

- 模型

- 显示器

- 更多

- 最先进的

- 运动

- 网络

- 网络流量

- 消息

- 正在进行

- 机会

- 组织

- 除此以外

- 通过

- 员工

- 政策

- 潜力

- 预防

- 预防

- 过程

- 过程

- 保护

- 提供

- 勒索

- RE

- 弹性

- 风险

- 风险

- 定位、竞价/采购和分析/优化数字媒体采购,但算法只不过是解决问题的操作和规则。

- 保安

- 特色服务

- 集

- 简易

- So

- 方案,

- 株

- SUPPORT

- 产品

- 技术

- 思维

- 威胁

- 三

- 通过

- 始终

- 次

- 今晚

- 一起

- 明天

- 交通

- 交易

- 转型

- 旅行

- 信任

- 信任

- 理解

- 用户

- 确认

- 能见度

- 财富

- 什么是

- 中

- 年

- 您一站式解决方案

- 零

- 零信任

![解决3个最常见的网站安全问题[网络研讨会] 解决3个最常见的网站安全问题[网络研讨会]](https://platoblockchain.com/wp-content/uploads/2023/03/solving-the-3-most-common-website-security-problems-webinar.png)