معهد Steklov الرياضي لـ RAS ، مركز Steklov الدولي للرياضيات ، موسكو 119991 ، روسيا

قسم الرياضيات ومركز NTI للاتصالات الكمومية ، الجامعة الوطنية للعلوم والتكنولوجيا MISIS ، موسكو 119049 ، روسيا

QRate ، سكولكوفو ، موسكو 143025 ، روسيا

تجد هذه الورقة مثيرة للاهتمام أو ترغب في مناقشة؟ Scite أو ترك تعليق على SciRate.

ملخص

يعد عدم تطابق كفاءة الاكتشاف مشكلة شائعة في أنظمة توزيع المفاتيح الكمومية (QKD). تعتمد البراهين الأمنية الحالية لـ QKD مع عدم تطابق كفاءة الكشف إما على افتراض مصدر الضوء أحادي الفوتون على جانب المرسل أو على افتراض إدخال الفوتون الفردي من جانب المستقبل. تفرض هذه الافتراضات قيودًا على فئة استراتيجيات التنصت المحتملة. نقدم هنا دليلًا أمنيًا صارمًا بدون هذه الافتراضات ، وبالتالي نحل هذه المشكلة المهمة ونثبت أمان QKD مع عدم تطابق كفاءة الكشف مع الهجمات العامة (في نظام التقارب). على وجه الخصوص ، نقوم بتكييف طريقة حالة الطعم مع حالة عدم تطابق كفاءة الاكتشاف.

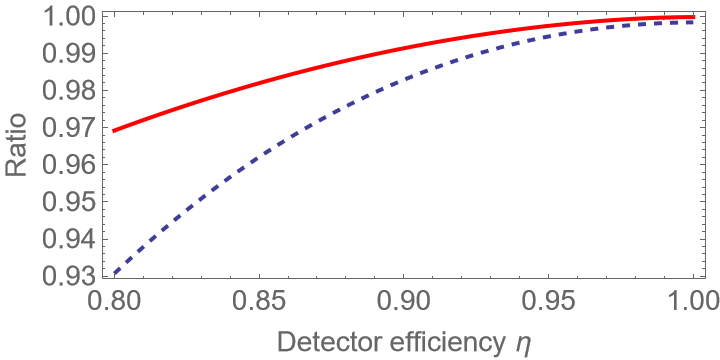

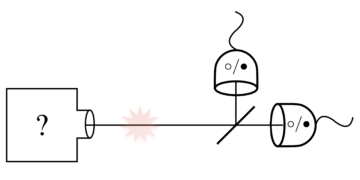

الصورة المميزة: انخفاض معدل المفتاح السري في حالة عدم تطابق كفاءة الاكتشاف فيما يتعلق بحالة عدم التطابق: نسبة معدل المفتاح السري في حالة عدم التطابق مع كفاءات الكاشف 1 و $ eta $ إلى معدل المفتاح السري في حالة عدم التطابق مع كلا الكفاءات تساوي $ (1 + eta) / 2 $. خط متصل: لا توجد أخطاء $ Q = 0 $ ، خط متقطع: معدل خطأ مرتفع نسبيًا $ Q = 0.09 $ (قريب من القيمة الحرجة لحالة الاكتشاف المثالي $ Qapprox0.11 $). إذا كان عدم التطابق صغيرًا ، فإن انخفاض معدل المفتاح السري يكون صغيرًا نسبيًا حتى بالنسبة لمعدلات الخطأ المرتفعة.

ملخص شعبي

ومع ذلك ، فإن البراهين الأمنية التي تأخذ في الاعتبار بعض النواقص في الأجهزة لا تزال تمثل تحديًا. أحد هذه العيوب يسمى عدم تطابق كفاءة الكشف ، حيث يمتلك كاشفان للفوتون الواحد كفاءات كمية مختلفة ، أي احتمالات مختلفة لاكتشاف الفوتون. يجب أن تؤخذ هذه المشكلة في الاعتبار لأنه من المستحيل عمليا عمل كاشفين متطابقين تمامًا.

من الناحية الرياضية ، يعد إثبات الأمان لـ QKD مع عدم تطابق كفاءة الاكتشاف للحالة العامة أمرًا صعبًا لأن مساحة هيلبرت التي نتعامل معها ذات أبعاد غير محدودة (لا يعمل هنا الاختزال إلى مساحة ذات أبعاد محدودة ممكنة في حالة أجهزة الكشف المتطابقة. ). لذلك ، كانت هناك حاجة إلى مناهج جديدة بشكل أساسي لإثبات الأمان. الطريقة الرئيسية الجديدة المقترحة في هذا العمل هي الحد التحليلي لعدد أحداث الكشف عن تعدد الفوتونات باستخدام علاقات عدم اليقين الحتمية. هذا يسمح لنا بتقليل المشكلة إلى مشكلة ذات أبعاد محدودة. بالنسبة للحل التحليلي لمشكلة الأبعاد المحدودة (التي لا تزال غير تافهة) ، نقترح استخدام تماثلات المشكلة.

وبالتالي ، في هذه الورقة ، قمنا بإثبات أمان بروتوكول BB84 مع عدم تطابق كفاءة الكشف واستنبط تحليليًا حدود معدل المفتاح السري في هذه الحالة. كما نقوم بتكييف طريقة حالة الطعم مع حالة عدم تطابق كفاءة الكشف.

► بيانات BibTeX

ferences المراجع

[1] براسارد CH Bennett و G. 1984.

[2] د. مايرز ، توزيع المفتاح الكمي ونقل السلسلة غافلاً في القنوات الصاخبة ، arXiv: quant-ph / 9606003 (1996).

أرخايف: ضليع في الرياضيات، وعل / 9606003

[3] د. مايرز ، الأمن غير المشروط في التشفير الكمي ، JACM. 48 ، 351 (2001).

الشبكي: / / doi.org/ 10.1145 / 382780.382781

[4] PW Shor و J. Preskill ، دليل بسيط على أمان بروتوكول توزيع المفتاح الكمومي BB84 ، Phys. القس ليت. 85 ، 441 (2000).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.85.441

[5] R.Renner ، أمان توزيع المفتاح الكمومي ، arXiv: quant-ph / 0512258 (2005).

أرخايف: ضليع في الرياضيات، وعل / 0512258

[6] كواشي ، دليل أمني بسيط لتوزيع المفتاح الكمي على أساس التكامل ، New J. Phys. 11 ، 045018 (2009).

https://doi.org/10.1088/1367-2630/11/4/045018

[7] توماميشيل ، CCW Lim ، N. Gisin ، و R.Renner ، تحليل المفتاح المحدود للتشفير الكمومي ، Nat. كومون. 3 ، 634 (2012).

الشبكي: / / doi.org/ 10.1038 / ncomms1631

[8] M. Tomamichel و A. Leverrier ، دليل أمان كامل ومكتفٍ بذاته إلى حد كبير لتوزيع المفاتيح الكمومية ، Quantum 1 ، 14 (2017).

https://doi.org/10.22331/q-2017-07-14-14

[9] N. Gisin ، و G. Ribordy ، و W. Tittel ، و H. Zbinden ، تشفير الكم ، Rev. Mod. فيز. 74 ، 145 (2002).

الشبكي: / / doi.org/ 10.1103 / RevModPhys.74.145

[10] سكاراني ، إتش بيكمان-باسكوينوتشي ، نيوجيرسي سيرف ، إم. دوسيك ، إن. لوتكنهاوس ، وم. بيف ، التشفير الكمي ، Rev. Mod. فيز. 81 ، 1301 (2009).

الشبكي: / / doi.org/ 10.1103 / RevModPhys.81.1301

[11] ديامانتي ، H.-K. Lo و B. Qi و Z. Yuan ، تحديات عملية في توزيع المفاتيح الكمومية ، npj Quant. المشاة. 2 ، 16025 (2016).

الشبكي: / / doi.org/ 10.1038 / npjqi.2016.25

[12] F. Xu ، X. Ma ، Q. Zhang ، H.-K. Lo ، و J.-W. توزيع آمن للمفاتيح الكمومية بأجهزة واقعية ، Rev. Mod. فيز. 92 ، 025002 (2020).

الشبكي: / / doi.org/ 10.1103 / RevModPhys.92.025002

[13] ن.جاين ، ب.ستيلر ، أي.خان ، د. إلسر ، سي ماركوارت ، وج.ليوشس ، الهجمات على أنظمة توزيع المفاتيح الكمومية العملية (وكيفية منعها) ، الفيزياء المعاصرة 57 ، 366 (2015).

الشبكي: / / doi.org/ 10.1080 / 00107514.2016.1148333

[14] سي إتش إف فونج ، كيه تاماكي ، بي كي ، إتش-ك. Lo ، و X. Ma ، دليل أمان لتوزيع المفتاح الكمي مع عدم تطابق كفاءة الكشف ، الكمية. المشاة. حاسوب. 9 ، 131 (2009).

HTTP: / / dl.acm.org/ citation.cfm معرف = 2021256.2021264

[15] L. Lydersen و J. Skaar ، أمان توزيع المفتاح الكمي مع عيوب الكاشف المعتمدة على البت والأساس ، الكمية. المشاة. حاسوب. 10 ، 60 (2010).

https: / / dl.acm.org/ doi / 10.5555 / 2011438.2011443

[16] وينيك ، إن لوتكنهاوس ، وبي جيه كولز ، معدلات مفاتيح رقمية موثوقة لتوزيع المفاتيح الكمومية ، الكم 2 ، 77 (2018).

https://doi.org/10.22331/q-2018-07-26-77

[17] MK Bochkov و AS Trushechkin ، تأمين توزيع المفتاح الكمي مع عدم تطابق كفاءة الكشف في حالة الفوتون الفردي: Tight Bands، Phys. القس أ 99 ، 032308 (2019).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.99.032308

[18] J. Ma و Y. Zhou و X. Yuan و X. Ma ، التفسير التشغيلي للتماسك في توزيع المفتاح الكمي ، Phys. القس أ 99 ، 062325 (2019).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.99.062325

[19] NJ Beaudry ، T. Moroder ، و N. Lütkenhaus ، نماذج Squashing للقياسات البصرية في الاتصالات الكمومية ، Phys. القس ليت. 101 ، 093601 (2008).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.101.093601

[20] T. Tsurumaru و K. Tamaki ، دليل أمني لأنظمة توزيع المفتاح الكمي مع أجهزة الكشف عن العتبة ، فيز. القس أ 78 ، 032302 (2008).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.78.032302

[21] O. Gittsovich، NJ Beaudry، V. Narasimhachar، RR Alvarez، T. Moroder، and N. Lütkenhaus، Squashing model for detectors and Applications to quantum-key Distribution Protocol، Phys. القس أ 89 ، 012325 (2014).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.89.012325

[22] Y. Zhang ، و PJ Coles ، و A. Winick ، و J. Lin ، و N. Lütkenhaus ، دليل أمني لتوزيع المفتاح الكمي العملي مع عدم تطابق كفاءة الكشف ، فيز. القس الدقة. 3 ، 013076 (2021).

الشبكي: / / doi.org/ 10.1103 / PhysRevResearch.3.013076

[23] M. Dušek ، M. Jahma ، و N. Lütkenhaus ، تمييز حالة لا لبس فيه في التشفير الكمي مع حالات متماسكة ضعيفة ، فيز. القس أ 62 ، 022306 (2000).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.62.022306

[24] N. Lütkenhaus and M. Jahma ، توزيع المفتاح الكمي مع حالات واقعية: إحصائيات رقم الفوتون في هجوم تقسيم رقم الفوتون ، New J. Phys. 4 ، 44 (2002).

https://doi.org/10.1088/1367-2630/4/1/344

[25] H.-K. Lo ، X. Ma ، و K. Chen ، يشير Decoy إلى توزيع المفتاح الكمي ، Phys. القس ليت. 94 ، 230504 (2005).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.94.230504

[26] X.-B. وانغ ، ضرب هجوم تقسيم رقم الفوتون في التشفير الكمي العملي ، فيز. القس ليت. 94 ، 230503 (2005).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.94.230503

[27] X. Ma و B. Qi و Y. Zhao و H.-K. Lo ، حالة الطعم العملية لتوزيع المفاتيح الكمومية ، Phys. القس أ 72 ، 012326 (2005).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.72.012326

[28] Z. Zhang، Q. Zhao، M. Razavi، and X. Ma، تحسين حدود معدل المفاتيح لأنظمة توزيع المفتاح الكمومي لحالة الطعم العملية ، Phys. القس أ 95 ، 012333 (2017).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.95.012333

[29] AS Trushechkin و EO Kiktenko و AK Fedorov ، قضايا عملية في توزيع المفتاح الكمومي لحالة الطعم استنادًا إلى نظرية الحد المركزي ، فيز. القس أ 96 ، 022316 (2017).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.96.022316

[30] C. Agnesi، M. Avesani، L. Calderaro، A. Stanco، G. Foletto، M. Zahidy، A. Scriminich، F. Vedovato، G. Vallone، and P. Villoresi، Simple Quantum Key Distribution with qubit-Based Synchronization وجهاز تشفير الاستقطاب ذاتي التعويض ، Optica 8 ، 284-290 (2020).

الشبكي: / / doi.org/ 10.1364 / OPTICA.381013

[31] Y. Zhang و N. Lütkenhaus ، التحقق من التشابك مع عدم تطابق كفاءة الكشف ، Phys. القس أ 95 ، 042319 (2017).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.95.042319

[32] F. Dupuis، O. Fawzi، and R.Renner، Entropyrakulation، Comm. رياضيات. 379 ، 867 (2020).

https://doi.org/10.1007/s00220-020-03839-5

[33] F. Dupuis و O. Fawzi ، تراكم إنتروبيا مع تحسن من الدرجة الثانية ، IEEE Trans. المشاة. Theory 65 ، 7596 (2019).

الشبكي: / / doi.org/ 10.1109 / TIT.2019.2929564

[34] T. Metger و R.Renner ، أمان توزيع المفتاح الكمي من تراكم الانتروبيا المعمم ، arXiv: 2203.04993 (2022).

أرخايف: 2203.04993

[35] AS Holevo ، أنظمة الكم ، القنوات ، المعلومات. مقدمة رياضية (De Gruyter، Berlin، 2012).

[36] CHF Fung و X. Ma و HF Chau ، قضايا عملية في المعالجة اللاحقة لتوزيع المفتاح الكمي ، Phys. القس أ 81 ، 012318 (2010).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.81.012318

[37] I. Devetak و A. Winter ، تقطير المفتاح السري والتشابك من الحالات الكمية ، Proc. R. Soc. لندن ، سير. أ ، 461 ، 207 (2005).

الشبكي: / / doi.org/ 10.1098 / rspa.2004.1372

[38] CH Bennett و G. Brassard و ND Mermin ، التشفير الكمي بدون نظرية بيل ، فيز. القس ليت. 68 ، 557 (1992).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.68.557

[39] Curty ، M. Lewenstein ، و N. Lütkenhaus ، التشابك كشرط مسبق لتوزيع مفتاح كم آمن ، فيز. القس ليت. 92 ، 217903 (2004).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.92.217903

[40] A. Ferenczi و N. Lütkenhaus ، التناظرات في توزيع المفتاح الكمي والعلاقة بين الهجمات المثلى والاستنساخ الأمثل ، فيز. القس أ 85 ، 052310 (2012).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.85.052310

[41] EO Kiktenko و AS Trushechkin و CCW Lim و YV Kurochkin و AK Fedorov ، تسوية المعلومات العمياء المتماثل لتوزيع المفتاح الكمي ، فيز. القس التطبيقي 8 ، 044017 (2017).

الشبكي: / / doi.org/ 10.1103 / PhysRevApplied.8.044017

[42] EO Kiktenko و AS Trushechkin و AK Fedorov ، مصالحة المعلومات العمياء المتماثل والتحقق المستند إلى دالة التجزئة لتوزيع المفتاح الكمي ، Lobachevskii J. Math. 39 ، 992 (2018).

الشبكي: / / doi.org/ 10.1134 / S1995080218070107

[43] EO Kiktenko و AO Malyshev و AA Bozhedarov و NO Pozhar و MN Anufriev و AK Fedorov ، تقدير الخطأ في مرحلة تسوية المعلومات لتوزيع المفتاح الكمي ، J. Russ. دقة الليزر. 39 ، 558 (2018).

الشبكي: / / doi.org/ 10.1007 / s10946-018-9752 ذ

[44] دي جوتسمان ، هـ- ك. Lo، N. Lütkenhaus، and J. Preskill، Security توزيع المفتاح الكمومي مع الأجهزة غير الكاملة ، Quant. المشاة. حاسوب. 5 ، 325 (2004).

https: / / dl.acm.org/ doi / 10.5555 / 2011586.2011587

[45] إم بيرتا ، إم كريستاندل ، آر كولبيك ، جي إم رينس ، و آر رينر ، مبدأ عدم اليقين في وجود الذاكرة الكمومية ، Nature Phys. 6 ، 659 (2010).

https: / / doi.org/10.1038 / NPHYS1734

[46] PJ Coles ، L. Yu ، V Gheorghiu ، و RB Griffiths ، المعالجة النظرية للمعلومات للأنظمة الثلاثية والقنوات الكمية ، Phys. القس أ 83 ، 062338 (2011).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.83.062338

[47] PJ Coles و EM Metodiev و N. Lütkenhaus ، النهج العددي لتوزيع المفاتيح الكمومية غير المنظمة ، Nat. كومون. 7 ، 11712 (2016).

الشبكي: / / doi.org/ 10.1038 / ncomms11712

[48] Y. Zhao و CHF Fung و B. Qi و C. Chen و H.-K. Lo ، القرصنة الكمومية: عرض تجريبي لهجوم التحول الزمني ضد أنظمة توزيع المفتاح الكمي العملية ، فيز. القس أ 78 ، 042333 (2008).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.78.042333

[49] A Müller-Hermes and D.Reeb ، رتابة الكون النسبي الكمي تحت الخرائط الإيجابية ، Annales Henri Poincaré 18 ، 1777 (2017).

https://doi.org/10.1007/s00023-017-0550-9

[50] H. Maassen و JBM Uffink ، علاقات عدم اليقين الحتمية المعممة ، Phys. القس ليت. 60 ، 1103 (1988).

الشبكي: / / doi.org/ 10.1103 / PhysRevLett.60.1103

[51] S. Sajeed ، P. Chaiwongkhot ، J.-P. Bourgoin، T. Jennewein، N. Lütkenhaus، and V.Makarov، ثغرة أمنية في توزيع المفاتيح الكمومية في الفضاء الحر بسبب عدم تطابق كفاءة كاشف الوضع المكاني ، فيز. القس أ 91 ، 062301 (2015).

الشبكي: / / doi.org/ 10.1103 / PhysRevA.91.062301

[52] S. Pirandola، UL Andersen، L. Banchi، M. Berta، D. Bunandar، R. Colbeck، D. Englund، T. Gehring، C. Lupo، C. Ottaviani، JL Pereira، M. Razavi، J. Shamsul Shaari ، M. Tomamichel ، VC Usenko ، G. Vallone ، P. Villoresi ، و P. Wallden ، Advances in Quantum cryptography ، Adv. يختار، يقرر. الفوتون. 12 ، 1012 (2020).

https: / / doi.org/ 10.1364 / AOP.361502

[53] M. Bozzio ، A. Cavaillés ، E. Diamanti ، A. Kent ، و D. Pitalúa-García ، هجمات Multiphoton والقنوات الجانبية في تشفير كمي غير موثوق به ، PRX Quantum 2 ، 030338 (2021).

https: / / doi.org/ 10.1103 / PRXQuantum.2.030338

دليلنا يستخدم من قبل

[1] Sukhpal Singh Gill ، Adarsh Kumar ، Harvinder Singh ، Manmeet Singh ، Kamalpreet Kaur ، محمد عثمان ، وراجكومار بوييا ، "الحوسبة الكمية: تصنيف ، مراجعة منهجية واتجاهات مستقبلية" ، أرخايف: 2010.15559.

[2] ماتيو بوزيو ، وأدريان كافايليس ، وإيليني ديامانتي ، وأدريان كينت ، وداميان بيتالا-غارسيا ، "الهجمات المتعددة الفوتون والقنوات الجانبية في التشفير الكمي غير الموثوق به" ، PRX كوانتوم 2 3 ، 030338 (2021).

[3] يانباو زانج ، وباتريك ج.كولز ، وآدم وينيك ، وجي لين ، ونوربرت لوتكنهاوس ، "دليل أمني لتوزيع المفتاح الكمي العملي مع عدم تطابق كفاءة الكشف" ، بحوث المراجعة البدنية 3 1، 013076 (2021).

الاستشهادات المذكورة أعلاه من إعلانات ساو / ناسا (تم آخر تحديث بنجاح 2022-07-22 09:35:20). قد تكون القائمة غير كاملة نظرًا لأن جميع الناشرين لا يقدمون بيانات اقتباس مناسبة وكاملة.

لا يمكن أن تجلب استشهد تبادل البيانات أثناء آخر محاولة 2022-07-22 09:35:19: لا يمكن جلب البيانات المستشهد بها من 10.22331 / q-2022-07-22-771 من Crossref. هذا أمر طبيعي إذا تم تسجيل DOI مؤخرًا.

نشرت هذه الورقة في الكم تحت نسبة المشاع الإبداعي 4.0 الدولية (CC BY 4.0) رخصة. يظل حقوق الطبع والنشر مع مالكي حقوق الطبع والنشر الأصليين مثل المؤلفين أو مؤسساتهم.