1মেরিল্যান্ড বিশ্ববিদ্যালয়ের

2টেক্সাস এন্ড এম ইউনিভার্সিটি

3এডিনবার্গ বিশ্ববিদ্যালয় এবং আইওএইচকে

4পোর্টল্যান্ড স্টেট ইউনিভার্সিটি

5এডিনবরা বিশ্ববিদ্যালয়

এই কাগজ আকর্ষণীয় খুঁজুন বা আলোচনা করতে চান? স্কাইটে বা স্কাইরেটে একটি মন্তব্য দিন.

বিমূর্ত

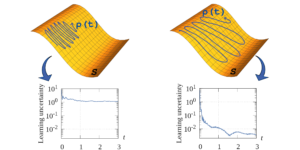

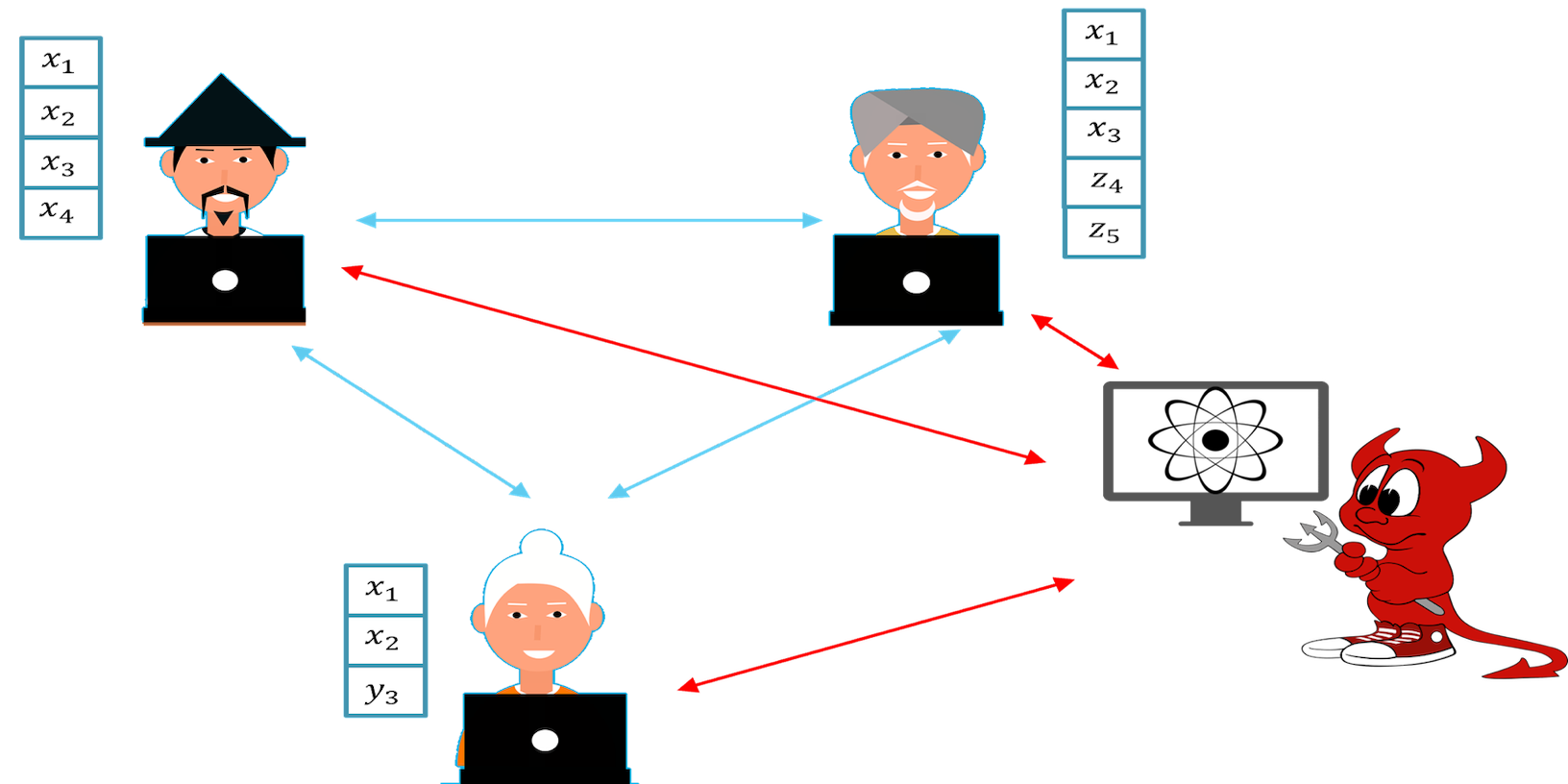

কাজের প্রমাণ (PoW) হল একটি গুরুত্বপূর্ণ ক্রিপ্টোগ্রাফিক নির্মাণ যা একটি পক্ষকে অন্যদের বোঝাতে সক্ষম করে যে তারা একটি গণনামূলক কাজ সমাধানে কিছু প্রচেষ্টা বিনিয়োগ করেছে। তর্কাতীতভাবে, এর প্রধান প্রভাব বিটকয়েন এবং এর অন্তর্নিহিত ব্লকচেইন প্রোটোকলের মতো ক্রিপ্টোকারেন্সিগুলির সেটিংয়ে রয়েছে, যা সাম্প্রতিক বছরগুলিতে বিভিন্ন অ্যাপ্লিকেশনের সম্ভাবনার পাশাপাশি অভিনব হুমকি মডেলগুলিতে মৌলিক বিতরণ করা কম্পিউটিং প্রশ্নগুলি সমাধান করার জন্য উল্লেখযোগ্য মনোযোগ পেয়েছে। PoWs ব্লকচেইন ডেটা স্ট্রাকচারে ব্লকের লিঙ্কিং সক্ষম করে এবং এইভাবে আগ্রহের সমস্যা হল এই ধরনের প্রমাণগুলির একটি ক্রম (চেইন) পাওয়ার সম্ভাব্যতা। এই কাজে, আমরা কোয়ান্টাম কৌশলগুলির বিরুদ্ধে PoW-এর এই ধরনের চেইন খুঁজে পাওয়ার কঠোরতা পরীক্ষা করি। আমরা প্রমাণ করি যে PoWs সমস্যার শৃঙ্খল এমন একটি সমস্যায় হ্রাস পায় যাকে আমরা বহু-সমাধান বার্নোলি অনুসন্ধান বলি, যার জন্য আমরা এর কোয়ান্টাম কোয়েরি জটিলতা স্থাপন করি। কার্যকরীভাবে, এটি একটি গড়-কেস অসংগঠিত অনুসন্ধান সমস্যার একটি থ্রেশহোল্ড সরাসরি পণ্য উপপাদ্যের একটি এক্সটেনশন। আমাদের প্রমাণ, সক্রিয় সাম্প্রতিক প্রচেষ্টা যোগ করে, Zhandry (Crypto'19) এর রেকর্ডিং কৌশলকে সরল ও সাধারণীকরণ করে। একটি অ্যাপ্লিকেশন হিসাবে, আমরা কোয়ান্টাম প্রতিপক্ষের বিরুদ্ধে বিটকয়েন কনসেনসাস প্রোটোকলের মূল, বিটকয়েন ব্যাকবোন (ইউরোক্রিপ্ট'15) এর সুরক্ষার আনুষ্ঠানিক চিকিত্সার পুনর্বিবেচনা করি, যখন সৎ দলগুলি ক্লাসিক্যাল এবং দেখায় যে প্রোটোকলের নিরাপত্তা কোয়ান্টাম অ্যানালগের অধীনে রয়েছে শাস্ত্রীয় "সৎ সংখ্যাগরিষ্ঠ" অনুমান। আমাদের বিশ্লেষণ ইঙ্গিত করে যে বিটকয়েনের ব্যাকবোনের নিরাপত্তা নিশ্চিত করা হয়েছে যদি প্রতিপক্ষের কোয়ান্টাম প্রশ্নের সংখ্যা সীমাবদ্ধ থাকে যাতে প্রতিটি কোয়ান্টাম প্রশ্নের মূল্য $O(p^{-1/2})$ ক্লাসিক্যাল হয়, যেখানে $p$ সাফল্য প্রোটোকলের অন্তর্নিহিত হ্যাশ ফাংশনে একটি একক শাস্ত্রীয় প্রশ্নের সম্ভাবনা। কিছুটা আশ্চর্যজনকভাবে, কোয়ান্টাম প্রতিপক্ষের ক্ষেত্রে নিরাপদ নিষ্পত্তির জন্য অপেক্ষার সময় ক্লাসিক্যাল ক্ষেত্রে নিরাপদ নিষ্পত্তির সময়ের সাথে মেলে।

জনপ্রিয় সংক্ষিপ্তসার

আমাদের গবেষণাপত্রে আমরা পরীক্ষা করি যে কীভাবে এই গাণিতিক সমস্যা, PoW-এর চেইন, একটি কোয়ান্টাম প্রতিপক্ষের দ্বারা সমাধান করা যেতে পারে এবং তাদের ক্ষমতার জন্য সীমা প্রদান করতে পারে। এই ফলাফলের উপর ভিত্তি করে, আমরা বিটকয়েন ব্যাকবোন প্রোটোকলের (একটি গাণিতিক বিমূর্ততা যা বিটকয়েন প্রোটোকলের মূল উপাদানগুলিকে ক্যাপচার করে) এর নিরাপত্তা পুনর্বিবেচনা করি, যেখানে সমস্ত সৎ পক্ষগুলি ক্লাসিক্যাল, এবং সেখানে একটি একক কোয়ান্টাম প্রতিপক্ষ (সমস্ত কোয়ান্টাম নিয়ন্ত্রণ করে) দূষিত দলগুলির গণনামূলক সংস্থান)। আমাদের বিশ্লেষণ দেখায় যে প্রশ্ন/অপারেশনের পরিপ্রেক্ষিতে সৎ পক্ষগুলির মোট শাস্ত্রীয় কম্পিউটেশনাল শক্তি যদি প্রতিপক্ষের কোয়ান্টাম কম্পিউটেশনাল শক্তির চেয়ে অনেক বড় (কিন্তু ধ্রুবক) সংখ্যা হয় তবে নিরাপত্তা বজায় রাখা যেতে পারে। এটি কোয়ান্টাম যুগে বিটকয়েনের সম্পূর্ণ বিশ্লেষণের প্রথম ধাপ, যখন সব পক্ষেরই কোয়ান্টাম কম্পিউটেশনাল ক্ষমতা থাকবে।

► বিবিটেক্স ডেটা

। তথ্যসূত্র

[1] সিনথিয়া ডিওয়ার্ক ও মনি নাওর। "প্রসেসিং বা জাঙ্ক মেইলের বিরুদ্ধে লড়াইয়ের মাধ্যমে মূল্য নির্ধারণ"। ক্রিপ্টোলজির অগ্রগতিতে - CRYPTO '92, 12 তম বার্ষিক আন্তর্জাতিক ক্রিপ্টোলজি সম্মেলন, সান্তা বারবারা, ক্যালিফোর্নিয়া, মার্কিন যুক্তরাষ্ট্র, আগস্ট 16-20, 1992, প্রসিডিংস। কম্পিউটার সায়েন্সে লেকচার নোটের ভলিউম 740, পৃষ্ঠা 139-147। স্প্রিংগার (1992)।

https://doi.org/10.1007/3-540-48071-4_10

[2] সাতোশি নাকামোতো। "p2p মুদ্রার বিটকয়েন ওপেন সোর্স বাস্তবায়ন"। (2009)। http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source।

http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source

[3] জুয়ান এ. গ্যারে, অ্যাগেলোস কিয়াস এবং নিকোস লিওনার্দোস। "বিটকয়েন ব্যাকবোন প্রোটোকল: বিশ্লেষণ এবং অ্যাপ্লিকেশন"। এলিজাবেথ অসওয়াল্ড এবং মার্ক ফিশলিন, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – ইউরোক্রিপ্ট 2015। পৃষ্ঠা 281-310। বার্লিন, হাইডেলবার্গ (2015)। স্প্রিংগার বার্লিন হাইডেলবার্গ।

https://doi.org/10.1007/978-3-662-46803-6_10

[4] রাফায়েল পাস, লিওর সীমন এবং অভি শেলাত। "অসিঙ্ক্রোনাস নেটওয়ার্কে ব্লকচেইন প্রোটোকলের বিশ্লেষণ"। Jean-Sébastien Coron এবং Jesper Buus Nielsen, সম্পাদক, Advances in Cryptology – EUROCRYPT 2017. ভলিউম 10211 কম্পিউটার বিজ্ঞানে লেকচার নোটস। (2017)।

https://doi.org/10.1007/978-3-319-56614-6_22

[5] জুয়ান গ্যারে, অ্যাগেলোস কিয়াস এবং নিকোস লিওনার্দোস। "পরিবর্তনশীল অসুবিধার চেইন সহ বিটকয়েন ব্যাকবোন প্রোটোকল"। Jonathan Katz এবং Hovav Shacham-এ, সম্পাদক, Advances in Cryptology – CRYPTO 2017। পৃষ্ঠা 291–323। চ্যাম (2017)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-319-63688-7_10

[6] খ্রিস্টান ব্যাডার্টসার, উয়েলি মাউর, ড্যানিয়েল শুডি এবং ভ্যাসিলিস জিকাস। "বিটকয়েন একটি লেনদেন খাতা হিসাবে: একটি সংমিশ্রণযোগ্য চিকিত্সা"। Jonathan Katz এবং Hovav Shacham-এ, সম্পাদক, Advances in Cryptology – CRYPTO 2017। পৃষ্ঠা 324-356। চ্যাম (2017)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-319-63688-7_11

[7] মিহির বেলারে এবং ফিলিপ রোগাওয়ে। "র্যান্ডম ওরাকলগুলি ব্যবহারিক: দক্ষ প্রোটোকল ডিজাইন করার জন্য একটি দৃষ্টান্ত"। CCS '93 তে। পৃষ্ঠা 62-73। (1993)।

https: / / doi.org/ 10.1145 / 168588.168596

[8] পিটার ডব্লিউ শোর। "একটি কোয়ান্টাম কম্পিউটারে প্রাইম ফ্যাক্টরাইজেশন এবং বিযুক্ত লগারিদমের জন্য বহুপদী-সময় অ্যালগরিদম"। সিয়াম জে কম্পিউট। 26, 1484-1509 (1997)।

https: / / doi.org/ 10.1137 / S0097539795293172

[9] মার্ক কাপলান, গেটান লিউরেন্ট, অ্যান্থনি লেভারিয়ার এবং মারিয়া নায়া-প্লাসেন্সিয়া। "কোয়ান্টাম পিরিয়ড ফাইন্ডিং ব্যবহার করে সিমেট্রিক ক্রিপ্টোসিস্টেম ভাঙা"। ম্যাথিউ রবশ এবং জোনাথন কাটজ, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – ক্রিপ্টো 2016। পৃষ্ঠা 207-237। বার্লিন, হাইডেলবার্গ (2016)। স্প্রিংগার বার্লিন হাইডেলবার্গ।

https://doi.org/10.1007/978-3-662-53008-5_8

[10] টমাস সান্টোলি এবং ক্রিশ্চিয়ান শ্যাফনার। "সিমেট্রিক-কী ক্রিপ্টোগ্রাফিক আদিম আক্রমণ করতে সাইমনের অ্যালগরিদম ব্যবহার করে"। কোয়ান্টাম তথ্য ও গণনা 17, 65–78 (2017)।

https://doi.org/10.26421/qic17.1-2-4

[11] জেরোয়েন ভ্যান ডি গ্রাফ। "কোয়ান্টাম প্রোটোকলের জন্য নিরাপত্তার একটি আনুষ্ঠানিক সংজ্ঞার দিকে"। পিএইচডি থিসিস। ইউনিভার্সিটি ডি মন্ট্রিল। CAN (1998)।

[12] জন ওয়াট্রাউস। "কোয়ান্টাম আক্রমণের বিরুদ্ধে শূন্য-জ্ঞান"। থিওরি অফ কম্পিউটিং-এর উপর থার্টি-ইথম অ্যানুয়াল এসিএম সিম্পোজিয়ামের কার্যপ্রণালীতে। পৃষ্ঠা 296-305। STOC '06New York, NY, USA (2006)। কম্পিউটিং মেশিনের পরিষদ.

https: / / doi.org/ 10.1145 / 1132516.1132560

[13] ডমিনিক উনরুহ। "জ্ঞানের কোয়ান্টাম প্রমাণ"। ডেভিড পয়েন্টচেভাল এবং টমাস জোহানসন, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – ইউরোক্রিপ্ট 2012। পৃষ্ঠা 135-152। বার্লিন, হাইডেলবার্গ (2012)। স্প্রিংগার বার্লিন হাইডেলবার্গ।

https://doi.org/10.1007/978-3-642-29011-4_10

[14] শন হলগ্রেন, অ্যাডাম স্মিথ এবং ফ্যাং গান। "একটি কোয়ান্টাম বিশ্বে শাস্ত্রীয় ক্রিপ্টোগ্রাফিক প্রোটোকল"। ফিলিপ রোগাওয়েতে, সম্পাদক, অ্যাডভান্সেস ইন ক্রিপ্টোলজি – ক্রিপ্টো 2011। পৃষ্ঠা 411-428। বার্লিন, হাইডেলবার্গ (2011)। স্প্রিংগার বার্লিন হাইডেলবার্গ।

https://doi.org/10.1007/978-3-642-22792-9_23

[15] গর্জান অ্যালাজিক, টমাসো গ্যাগলিয়ার্ডোনি এবং ক্রিশ্চিয়ান মাজেঞ্জ। "অবিস্মরণীয় কোয়ান্টাম এনক্রিপশন"। Jesper Buus Nielsen এবং Vincent Rijmen-এ, সম্পাদক, Advances in Cryptology – EUROCRYPT 2018। পৃষ্ঠা 489-519। চ্যাম (2018)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-319-78372-7_16

[16] ড্যান বোনহ এবং মার্ক জান্ড্রি। "কোয়ান্টাম-সুরক্ষিত বার্তা প্রমাণীকরণ কোড"। Thomas Johansson এবং Phong Q. Nguyen, সম্পাদক, Advances in Cryptology – EUROCRYPT 2013। পৃষ্ঠা 592-608। বার্লিন, হাইডেলবার্গ (2013)। স্প্রিংগার বার্লিন হাইডেলবার্গ।

https://doi.org/10.1007/978-3-642-38348-9_35

[17] ড্যান বোনেহ, ওজগুর দাগডেলেন, মার্ক ফিশলিন, আনজা লেহম্যান, ক্রিশ্চিয়ান শ্যাফনার এবং মার্ক জান্ড্রি। "একটি কোয়ান্টাম জগতে র্যান্ডম ওরাকল"। ডং হুন লি এবং জিয়াওয়ুন ওয়াং, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – ASIACRYPT 2011। পৃষ্ঠা 41-69। বার্লিন, হাইডেলবার্গ (2011)। স্প্রিংগার বার্লিন হাইডেলবার্গ।

https://doi.org/10.1007/978-3-642-25385-0_3

[18] মার্ক জান্ড্রি। "কিভাবে কোয়ান্টাম প্রশ্ন রেকর্ড করবেন, এবং কোয়ান্টাম উদাসীনতার জন্য অ্যাপ্লিকেশন"। আলেকজান্দ্রা বোল্ডিরেভা এবং ড্যানিয়েল মিকিয়ানসিও, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – CRYPTO 2019। পৃষ্ঠা 239-268। চ্যাম (2019)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-030-26951-7_9

[19] ট্রয় লি এবং জেরেমি রোল্যান্ড। "কোয়ান্টাম কোয়েরি জটিলতার জন্য একটি শক্তিশালী সরাসরি পণ্য উপপাদ্য"। কম্পিউটেশনাল জটিলতা 22, 429–462 (2013)।

https://doi.org/10.1007/s00037-013-0066-8

[20] গর্জান অ্যালাজিক, ক্রিশ্চিয়ান ম্যাজেঞ্জ, আলেকজান্ডার রাসেল এবং ফ্যাং সং। "অন্ধ-অক্ষমাযোগ্যতার মাধ্যমে কোয়ান্টাম-সুরক্ষিত বার্তা প্রমাণীকরণ"। ক্রিপ্টোলজিতে অগ্রগতি - ইউরোক্রিপ্ট 2020। স্প্রিংগার (2020)।

https://doi.org/10.1007/978-3-030-45727-3_27

[21] ইয়াসিন হামুদি এবং ফ্রেডেরিক ম্যাগনিজ। "একাধিক সংঘর্ষের জোড়া খোঁজার জন্য কোয়ান্টাম টাইম-স্পেস ট্রেডঅফ"। মিন-সিউ সিহ, সম্পাদক, কোয়ান্টাম কম্পিউটেশন, কমিউনিকেশন অ্যান্ড ক্রিপ্টোগ্রাফি (TQC 16) তত্ত্বের 2021তম সম্মেলন। লাইবনিজ ইন্টারন্যাশনাল প্রসিডিংস ইন ইনফরমেটিক্স (LIPIcs) এর ভলিউম 197, পৃষ্ঠা 1:1–1:21। Dagstuhl, জার্মানি (2021)। Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https:///doi.org/10.4230/LIPIcs.TQC.2021.1

[22] কিপেং লিউ এবং মার্ক জান্ড্রি। "কোয়ান্টাম মাল্টি-সংঘর্ষের সন্ধানে"। ইউভাল ইশাই এবং ভিনসেন্ট রিজমেন, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – ইউরোক্রিপ্ট 2019। পৃষ্ঠা 189-218। চ্যাম (2019)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-030-17659-4_7

[23] ফাক উঙ্গার। "প্রত্যক্ষ-পণ্যের উপপাদ্য থ্রেশহোল্ড করার জন্য অ্যাপ্লিকেশনগুলির সাথে একটি সম্ভাব্য অসমতা"। 2009 সালে 50 তম বার্ষিক IEEE সিম্পোজিয়াম অন কম্পিউটার সায়েন্স ফাউন্ডেশন। পৃষ্ঠা 221-229। IEEE (2009)।

https://doi.org/10.1109/FOCS.2009.62

[24] H. Klauck, R. de Wolf, এবং R. Špalek. "কোয়ান্টাম এবং ক্লাসিক্যাল শক্তিশালী প্রত্যক্ষ পণ্য উপপাদ্য এবং সর্বোত্তম সময়-স্থান ট্রেডঅফ"। 2013 সালে IEEE 54 তম বার্ষিক সিম্পোজিয়াম অন কম্পিউটার সায়েন্স ফাউন্ডেশন। পৃষ্ঠা 12-21। লস আলামিটোস, CA, USA (2004)। IEEE কম্পিউটার সোসাইটি।

https://doi.org/10.1109/FOCS.2004.52

[25] আলেকজান্ডার এ শেরস্টভ। "কোয়ান্টাম যোগাযোগ এবং ক্যোয়ারী জটিলতার জন্য শক্তিশালী সরাসরি পণ্য উপপাদ্য"। সিয়াম জার্নাল অন কম্পিউটিং 41, 1122-1165 (2012)।

https: / / doi.org/ 10.1137 / 110842661

[26] রবার্ট বিলস, হ্যারি বুহরম্যান, রিচার্ড ক্লিভ, মিশেল মোসকা এবং রোনাল্ড ডি উলফ। "বহুপদ দ্বারা কোয়ান্টাম নিম্ন সীমা"। J. ACM 48, 778–797 (2001)।

https: / / doi.org/ 10.1145 / 502090.502097

[27] আন্দ্রিস আম্বাইনিস। "কোয়ান্টাম আর্গুমেন্ট দ্বারা কোয়ান্টাম নিম্ন সীমা"। জে. কম্পিউট। সিস্ট বিজ্ঞান 64, 750-767 (2002)।

https://doi.org/10.1006/jcss.2002.1826

[28] ক্রিস্টফ জালকা। "গ্রোভারের কোয়ান্টাম অনুসন্ধান অ্যালগরিদম সর্বোত্তম"। ফিজ। Rev. A 60, 2746–2751 (1999)।

https: / / doi.org/ 10.1103 / ফিজারিভা 60.2746

[29] মিশেল বোয়ার, গিলস ব্রাসার্ড, পিটার হেয়ার এবং অ্যালাইন ট্যাপ। "কোয়ান্টাম অনুসন্ধানে শক্ত সীমা"। Fortschritte der Physik 46, 493–505 (1998)।

<a href="https://doi.org/10.1002/(sici)1521-3978(199806)46:4/53.0.co;2-p”>https://doi.org/10.1002/(sici)1521-3978(199806)46:4/5<493::aid-prop493>3.0.co;2-p

[30] আন্দ্রিস আম্বাইনিস, রবার্ট স্পালেক এবং রোনাল্ড ডি উলফ। "একটি নতুন কোয়ান্টাম নিম্ন আবদ্ধ পদ্ধতি, সরাসরি পণ্যের উপপাদ্য এবং সময়-স্থান ট্রেডঅফের অ্যাপ্লিকেশন সহ"। অ্যালগরিদমিকা 55, 422–461 (2009)।

https://doi.org/10.1007/s00453-007-9022-9

[31] আন্দ্রিস আম্বাইনিস। "কোয়ান্টাম অনুসন্ধানের জন্য একটি শক্তিশালী সরাসরি পণ্য উপপাদ্যের প্রয়োগ সহ একটি নতুন কোয়ান্টাম নিম্ন আবদ্ধ পদ্ধতি"। কম্পিউটিং তত্ত্ব 6, 1-25 (2010)।

https:///doi.org/10.4086/toc.2010.v006a001

[32] জুয়ান এ. গ্যারে, অ্যাগেলোস কিয়াস, নিকোস লিওনার্দোস এবং জিওরগোস পানাগিওটাকোস। "ব্লকচেইন বুটস্ট্র্যাপিং, সহমতের জন্য অ্যাপ্লিকেশন এবং দ্রুত pki সেটআপ"। মিশেল আবদাল্লা এবং রিকার্ডো ডাহাবে, সম্পাদক, পাবলিক-কি ক্রিপ্টোগ্রাফি – PKC 2018। পৃষ্ঠা 465-495। চ্যাম (2018)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-319-76581-5_16

[33] জুয়ান এ. গ্যারে, অ্যাগেলোস কিয়াস এবং জিওরগোস পানাগিওটাকোস। "মিথ্যাযোগ্য অনুমানের অধীনে পুনরাবৃত্তি অনুসন্ধান সমস্যা এবং ব্লকচেইন নিরাপত্তা"। ক্রিপ্টোলজি ইপ্রিন্ট আর্কাইভ, রিপোর্ট 2019/315 (2019)। https://eprint.iacr.org/2019/315।

https://eprint.iacr.org/2019/315

[34] ইত্তে ইয়াল এবং এমিন গুন স্যারের। "সংখ্যাগরিষ্ঠতা যথেষ্ট নয়: বিটকয়েন মাইনিং দুর্বল"। নিকোলাস ক্রিস্টিন এবং রেইহানেহ সাফাভি-নাইনি, সম্পাদক, আর্থিক ক্রিপ্টোগ্রাফি এবং ডেটা সিকিউরিটি - 18 তম আন্তর্জাতিক সম্মেলন, এফসি 2014, ক্রাইস্ট চার্চ, বার্বাডোস, 3-7 মার্চ, 2014, সংশোধিত নির্বাচিত কাগজপত্র। কম্পিউটার সায়েন্সে লেকচার নোটের ভলিউম 8437, পৃষ্ঠা 436–454। স্প্রিংগার (2014)।

https://doi.org/10.1007/978-3-662-45472-5_28

[35] দিবেশ আগারওয়াল, গ্যাভিন ব্রেনেন, ট্রয় লি, মিক্লোস সান্থা এবং মার্কো টমামিচেল। "বিটকয়েনের উপর কোয়ান্টাম আক্রমণ, এবং কিভাবে তাদের বিরুদ্ধে রক্ষা করা যায়"। লেজার 3 (2018)।

https://doi.org/10.5195/ledger.2018.127

[36] ট্রয় লি, মহর্ষি রায় এবং মিক্লোস সানথা। "কোয়ান্টাম রেসের জন্য কৌশল"। এভ্রিম ব্লুম, সম্পাদক, তাত্ত্বিক কম্পিউটার সায়েন্স কনফারেন্সে 10 তম উদ্ভাবন (ITCS 2019)। লাইবনিজ ইন্টারন্যাশনাল প্রসিডিংস ইন ইনফরমেটিক্স (LIPIcs) এর ভলিউম 124, পৃষ্ঠা 51:1–51:21। Dagstuhl, জার্মানি (2018)। Schloss Dagstuhl–Leibniz-Zentrum fuer Informatik.

https:///doi.org/10.4230/LIPIcs.ITCS.2019.51

[37] বা সত্তথ। "কোয়ান্টাম বিটকয়েন মাইনিং এর নিরাপত্তাহীনতার উপর"। int. J. Inf. নিরাপদ 19, 291–302 (2020)।

https://doi.org/10.1007/s10207-020-00493-9

[38] আন্দ্রেয়া কোলাডেঞ্জেলো এবং অর সত্তাথ। "ব্লকচেন স্কেলেবিলিটি সমস্যার একটি কোয়ান্টাম মানি সমাধান"। কোয়ান্টাম 4, 297 (2020)।

https://doi.org/10.22331/q-2020-07-16-297

[39] মার্ক জান্ড্রি। "কিভাবে কোয়ান্টাম র্যান্ডম ফাংশন তৈরি করা যায়"। 2012 সালে IEEE 53 তম বার্ষিক সিম্পোজিয়াম অন কম্পিউটার সায়েন্স ফাউন্ডেশন। পৃষ্ঠা 679-687। (2012)।

https://doi.org/10.1109/FOCS.2012.37

[40] মার্ক জান্ড্রি। "কোয়ান্টাম র্যান্ডম ওরাকল মডেলে নিরাপদ পরিচয়-ভিত্তিক এনক্রিপশন"। রেইহানে সাফাভি-নাইনি এবং রান ক্যানেটি, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – ক্রিপ্টো 2012। পৃষ্ঠা 758-775। বার্লিন, হাইডেলবার্গ (2012)। স্প্রিংগার বার্লিন হাইডেলবার্গ।

https://doi.org/10.1007/978-3-642-32009-5_44

[41] ফ্যাং গান এবং আরাম ইউন। "NMAC এবং সম্পর্কিত নির্মাণের কোয়ান্টাম নিরাপত্তা - কোয়ান্টাম আক্রমণের বিরুদ্ধে PRF ডোমেন এক্সটেনশন"। Jonathan Katz এবং Hovav Shacham-এ, সম্পাদক, Advances in Cryptology – CRYPTO 2017 – 37 তম বার্ষিক আন্তর্জাতিক ক্রিপ্টোলজি সম্মেলন, সান্তা বারবারা, CA, USA, আগস্ট 20-24, 2017, প্রসিডিংস, পার্ট II। কম্পিউটার সায়েন্সে লেকচার নোটের ভলিউম 10402, পৃষ্ঠা 283-309। স্প্রিংগার (2017)।

https://doi.org/10.1007/978-3-319-63715-0_10

[42] এডওয়ার্ড ইটন এবং ফ্যাং গান। "কোয়ান্টাম র্যান্ডম-ওরাকল মডেলে অস্তিত্ব-অবিস্মরণীয় স্বাক্ষরগুলিকে দৃঢ়ভাবে অবিস্মরণীয় করা"। সালমান বেইগি এবং রবার্ট কোনিগ, সম্পাদক, কোয়ান্টাম কম্পিউটেশন, কমিউনিকেশন এবং ক্রিপ্টোগ্রাফি তত্ত্বের 10তম সম্মেলন, TQC 2015, 20-22 মে, 2015, ব্রাসেলস, বেলজিয়াম। LIPIcs এর ভলিউম 44, পৃষ্ঠা 147-162। Schloss Dagstuhl – Leibniz-Zentrum für Informatik (2015)।

https:///doi.org/10.4230/LIPIcs.TQC.2015.147

[43] ডমিনিক উনরুহ। "কোয়ান্টাম র্যান্ডম ওরাকল মডেলে অ-ইন্টারেক্টিভ শূন্য-জ্ঞানের প্রমাণ"। এলিজাবেথ অসওয়াল্ড এবং মার্ক ফিশলিন, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – EUROCRYPT 2015। পৃষ্ঠা 755-784। বার্লিন, হাইডেলবার্গ (2015)। স্প্রিংগার বার্লিন হাইডেলবার্গ।

https://doi.org/10.1007/978-3-662-46803-6_25

[44] আন্দ্রেয়াস হুলসিং, জুস্ট রিজনেভেল্ড এবং ফ্যাং গান। "হ্যাশ-ভিত্তিক স্বাক্ষরগুলিতে মাল্টি-টার্গেট আক্রমণ প্রশমিত করা"। ইন প্রসিডিংস, পার্ট I, পাবলিক-কি ক্রিপ্টোগ্রাফির উপর 19তম IACR আন্তর্জাতিক সম্মেলনের — PKC 2016 – ভলিউম 9614। পৃষ্ঠা 387-416। বার্লিন, হাইডেলবার্গ (2016)। স্প্রিংগার-ভারলাগ।

https://doi.org/10.1007/978-3-662-49384-7_15

[45] মার্কো বালোঘ, এডওয়ার্ড ইটন এবং ফ্যাং গান। "নন-ইনিফর্ম র্যান্ডম ফাংশনে কোয়ান্টাম সংঘর্ষ-অনুসন্ধান"। তাঞ্জা ল্যাঞ্জে এবং রেনার স্টেইনওয়ান্ড্ট, সম্পাদক, পোস্ট-কোয়ান্টাম ক্রিপ্টোগ্রাফি। পৃষ্ঠা 467-486। চ্যাম (2018)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-319-79063-3_22

[46] বেন হ্যামলিন এবং ফ্যাং গান। "হ্যাশ ফাংশনের কোয়ান্টাম নিরাপত্তা এবং পুনরাবৃত্ত হ্যাশিংয়ের সম্পত্তি-সংরক্ষণ"। জিনতাই ডিং এবং রেনার স্টেইনওয়ান্ডে, সম্পাদক, পোস্ট-কোয়ান্টাম ক্রিপ্টোগ্রাফি। পৃষ্ঠা 329-349। চ্যাম (2019)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-030-25510-7_18

[47] ডেনিস হফেইঞ্জ, ক্যাথরিন হোভেলম্যানস এবং আইকে কিল্টজ। "ফুজিসাকি-ওকামোটো রূপান্তরের একটি মডুলার বিশ্লেষণ"। ইয়েল কালাই এবং লিওনিড রেজিন, সম্পাদক, ক্রিপ্টোগ্রাফি তত্ত্বে। পৃষ্ঠা 341-371। চ্যাম (2017)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-319-70500-2_12

[48] সুনেকাজু সাইতো, কেইটা জাগাওয়া এবং তাকাশি ইয়ামাকাওয়া। "কোয়ান্টাম র্যান্ডম ওরাকল মডেলে শক্তভাবে-সুরক্ষিত কী-এনক্যাপসুলেশন প্রক্রিয়া"। Jesper Buus Nielsen এবং Vincent Rijmen-এ, সম্পাদক, Advances in Cryptology – EUROCRYPT 2018। পৃষ্ঠা 520-551। চ্যাম (2018)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-319-78372-7_17

[49] আন্দ্রিস অ্যাম্বাইনিস, মাইক হামবুর্গ এবং ডমিনিক আনরুহ। "আধা-শাস্ত্রীয় ওরাকল ব্যবহার করে কোয়ান্টাম নিরাপত্তা প্রমাণ"। আলেকজান্দ্রা বোল্ডিরেভা এবং ড্যানিয়েল মিকিয়ানসিও, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – CRYPTO 2019। পৃষ্ঠা 269-295। চ্যাম (2019)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-030-26951-7_10

[50] কিপেং লিউ এবং মার্ক জান্ড্রি। "পরবর্তী কোয়ান্টাম ফিয়াট-শামির পুনর্বিবেচনা করা"। আলেকজান্দ্রা বোল্ডিরেভা এবং ড্যানিয়েল মিকিয়ানসিও, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – CRYPTO 2019। পৃষ্ঠা 326-355। চ্যাম (2019)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-030-26951-7_12

[51] জেলে ডন, সার্জ ফেহর, ক্রিশ্চিয়ান ম্যাজেঞ্জ এবং ক্রিশ্চিয়ান শ্যাফনার। "কোয়ান্টাম র্যান্ডম-ওরাকল মডেলে ফিয়াট-শামির রূপান্তরের নিরাপত্তা"। আলেকজান্দ্রা বোল্ডিরেভা এবং ড্যানিয়েল মিকিয়ানসিও, সম্পাদক, ক্রিপ্টোলজিতে অগ্রগতি – CRYPTO 2019। পৃষ্ঠা 356-383। চ্যাম (2019)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-030-26951-7_13

[52] ভেরোনিকা কুচতা, আমিন সাকজাদ, ড্যামিয়েন স্টেহলে, রন স্টেইনফেল্ড এবং শি-ফেং সান। "পরিমাপ-রিওয়াইন্ড-পরিমাপ: একমুখী আড়াল এবং cca নিরাপত্তার জন্য কঠোর কোয়ান্টাম র্যান্ডম ওরাকল মডেল প্রমাণ"। ক্রিপ্টোগ্রাফিক টেকনিকের তত্ত্ব এবং প্রয়োগের বার্ষিক আন্তর্জাতিক সম্মেলনে। পৃষ্ঠা 703-728। স্প্রিংগার (2020)।

https://doi.org/10.1007/978-3-030-45727-3_24

[53] কাই-মিন চুং, সিয়াও গুও, কিপেং লিউ এবং লুওয়েন কিয়ান। "ফাংশন ইনভার্সনের জন্য টাইট কোয়ান্টাম টাইম-স্পেস ট্রেডঅফ"। 2020 সালে IEEE 61তম বার্ষিক সিম্পোজিয়াম অন ফাউন্ডেশনস অফ কম্পিউটার সায়েন্স (FOCS)। পৃষ্ঠা 673-684। IEEE (2020)।

https:///doi.org/10.1109/FOCS46700.2020.00068

[54] শুইচি কাটসুমাতা, ক্রিস কোয়াটকোস্কি, ফেদেরিকো পিন্টোর এবং থমাস প্রেস্ট। "পোস্ট-কোয়ান্টাম কেম এবং তাদের অ্যাপ্লিকেশনের জন্য স্কেলেবল সাইফারটেক্সট কম্প্রেশন কৌশল"। ক্রিপ্টোলজি এবং তথ্য সুরক্ষা তত্ত্ব এবং প্রয়োগের আন্তর্জাতিক সম্মেলনে। পৃষ্ঠা 289-320। স্প্রিংগার (2020)।

https://doi.org/10.1007/978-3-030-64837-4_10

[55] জান Czajkowski. "শা-3 এর কোয়ান্টাম উদাসীনতা"। ক্রিপ্টোলজি ইপ্রিন্ট আর্কাইভ, রিপোর্ট 2021/192 (2021)। https://ia.cr/2021/192।

https://ia.cr/2021/192

[56] কাই-মিন চুং, সার্জ ফেহর, ইউ-সুয়ান হুয়াং এবং তাই-নিং লিয়াও। "সংকুচিত-ওরাকল কৌশলের উপর, এবং অনুক্রমিক কাজের প্রমাণের পোস্ট-কোয়ান্টাম নিরাপত্তা"। Anne Canteaut এবং François-Xavier Standaert-এ, সম্পাদক, Advances in Cryptology – EUROCRYPT 2021। পৃষ্ঠা 598-629। চ্যাম (2021)। স্প্রিংগার ইন্টারন্যাশনাল পাবলিশিং।

https://doi.org/10.1007/978-3-030-77886-6_21

[57] Jeremiah Blocki, Seunghuon Lee, and Samson Zhou. "একটি পোস্ট-কোয়ান্টাম বিশ্বে অনুক্রমিক কাজের প্রমাণের নিরাপত্তার উপর"। স্টেফানো তেসারোতে, সম্পাদক, তথ্য-তাত্ত্বিক ক্রিপ্টোগ্রাফির দ্বিতীয় সম্মেলন (ITC 2)। লাইবনিজ ইন্টারন্যাশনাল প্রসিডিংস ইন ইনফরমেটিক্স (LIPIcs) এর ভলিউম 2021, পৃষ্ঠা 199:22–1:22। Dagstuhl, জার্মানি (27)। Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https:///doi.org/10.4230/LIPIcs.ITC.2021.22

[58] ডমিনিক উনরুহ। "কম্প্রেসড পারমুটেশন ওরাকল (এবং স্পঞ্জের সংঘর্ষ-প্রতিরোধ/ sha3)"। ক্রিপ্টোলজি ইপ্রিন্ট আর্কাইভ, রিপোর্ট 2021/062 (2021)। https://eprint.iacr.org/2021/062।

https://eprint.iacr.org/2021/062

[59] আলেকজান্দ্রু কোজোকারু, জুয়ান গ্যারে, অ্যাগেলোস কিয়াস, ফ্যাং সং এবং পেট্রোস ওয়ালডেন। "কোয়ান্টাম প্রতিপক্ষের বিরুদ্ধে বিটকয়েন ব্যাকবোন প্রোটোকল"। ক্রিপ্টোলজি ইপ্রিন্ট আর্কাইভ, পেপার 2019/1150 (2019)। https://eprint.iacr.org/2019/1150।

https://eprint.iacr.org/2019/1150

[60] রান ক্যানেটি। "মাল্টিপার্টি ক্রিপ্টোগ্রাফিক প্রোটোকলের নিরাপত্তা এবং গঠন"। জে. ক্রিপ্টোলজি 13, 143–202 (2000)।

https://doi.org/10.1007/s001459910006

[61] রান ক্যানেটি। "সর্বজনীনভাবে সংমিশ্রণযোগ্য নিরাপত্তা: ক্রিপ্টোগ্রাফিক প্রোটোকলের জন্য একটি নতুন দৃষ্টান্ত"। 42 তম বার্ষিক সিম্পোজিয়াম অন কম্পিউটার সায়েন্স ফাউন্ডেশন, FOCS 2001, 14-17 অক্টোবর 2001, লাস ভেগাস, নেভাদা, মার্কিন যুক্তরাষ্ট্র। পৃষ্ঠা 136-145। IEEE কম্পিউটার সোসাইটি (2001)।

https://doi.org/10.1109/SFCS.2001.959888

দ্বারা উদ্ধৃত

[১] মার্কোস আলেন্দে, দিয়েগো লোপেজ লিওন, সার্জিও সেরন, আন্তোনিও লিল, আদ্রিয়ান পারেজা, মার্সেলো দা সিলভা, আলেজান্দ্রো পারদো, ডানকান জোন্স, ডেভিড ওয়ারাল, বেন মেরিম্যান, জোনাথন গিলমোর, নিক কিচেনার, এবং সালভাদর ই ভেনেগাস-আন্দ্রা, “ ব্লকচেইন নেটওয়ার্কে কোয়ান্টাম-প্রতিরোধ”, arXiv: 2106.06640, (2021).

[২] রবার্ট আর. নেরেম এবং দায়া আর. গৌর, "অ্যাডভান্টেজাস কোয়ান্টাম বিটকয়েন মাইনিং এর শর্তাবলী", arXiv: 2110.00878, (2021).

উপরের উদ্ধৃতিগুলি থেকে প্রাপ্ত এসএও / নাসার এডিএস (সর্বশেষে সফলভাবে 2023-03-09 15:10:32 আপডেট হয়েছে)। সমস্ত প্রকাশক উপযুক্ত এবং সম্পূর্ণ উদ্ধৃতি ডেটা সরবরাহ না করায় তালিকাটি অসম্পূর্ণ হতে পারে।

আনতে পারেনি ক্রসরেফ দ্বারা উদ্ধৃত ডেটা শেষ প্রয়াসের সময় 2023-03-09 15:10:29: ক্রসরেফ থেকে 10.22331 / q-2023-03-09-944 এর জন্য উদ্ধৃত ডেটা আনা যায়নি। ডিওআই যদি সম্প্রতি নিবন্ধিত হয় তবে এটি স্বাভাবিক।

এই কাগজটি কোয়ান্টামের অধীনে প্রকাশিত হয়েছে ক্রিয়েটিভ কমন্স অ্যাট্রিবিউশন 4.0 আন্তর্জাতিক (সিসি বাই 4.0) লাইসেন্স. কপিরাইট মূল কপিরাইট ধারক যেমন লেখক বা তাদের প্রতিষ্ঠানের সাথে রয়ে গেছে।

- এসইও চালিত বিষয়বস্তু এবং পিআর বিতরণ। আজই পরিবর্ধিত পান।

- প্লেটোব্লকচেন। Web3 মেটাভার্স ইন্টেলিজেন্স। জ্ঞান প্রসারিত. এখানে প্রবেশ করুন.

- উত্স: https://quantum-journal.org/papers/q-2023-03-09-944/

- : হয়

- 1

- 10

- 11

- 1998

- 1999

- 2001

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 28

- 39

- 7

- 8

- 9

- a

- ক্ষমতা

- উপরে

- বিমূর্ত

- প্রবেশ

- এসিএম

- সক্রিয়

- আদম

- অগ্রগতি

- adversarial

- অনুমোদিত

- বিরুদ্ধে

- আগরওয়াল

- আলেকজান্ডার

- অ্যালগরিদম

- আলগোরিদিম

- সব

- বিশ্লেষণ

- এবং

- বার্ষিক

- এন্থনি

- আবেদন

- অ্যাপ্লিকেশন

- সংরক্ষাণাগার

- রয়েছি

- আর্গুমেন্ট

- AS

- এসোসিয়েশন

- ধৃষ্টতা

- আক্রমণ

- আক্রমন

- মনোযোগ

- আগস্ট

- প্রমাণীকরণ

- লেখক

- লেখক

- দাঁড়া

- বার্বাডোস

- ভিত্তি

- BE

- বেলজিয়াম

- Bitcoin

- বিটকিন খনি

- blockchain

- ব্লকচেইন ডেটা

- ব্লকচেইন নেটওয়ার্ক

- blockchain স্কেলিবিলিটি

- ব্লকচেইন সুরক্ষা

- ব্লকচেইন

- ব্লক

- আবদ্ধ

- বিরতি

- ব্রাসেলস

- by

- CA

- ক্যালিফোর্নিয়া

- কল

- CAN

- ক্ষমতা

- ক্যাপচার

- কেস

- চেন

- চেইন

- পরিবর্তন

- গির্জা

- শ্রেণীবিন্যাস

- CO

- মন্তব্য

- জনসাধারণ

- যোগাযোগ

- সম্পূর্ণ

- জটিলতা

- গণনা

- গণনা ক্ষমতা

- কম্পিউটার

- কম্পিউটার বিজ্ঞান

- কম্পিউটার

- কম্পিউটিং

- ধারণা

- পরিবেশ

- সম্মেলন

- ঐক্য

- ধ্রুব

- গঠন করা

- নিয়ামক

- সন্তুষ্ট

- কপিরাইট

- মূল

- মূল্য

- পারা

- ক্রিপ্টো

- ক্রিপ্টোকারেন্সি

- ক্রিপ্টোগ্রাফিক

- ক্রিপ্টোগ্রাফি

- মুদ্রা

- ড্যানিয়েল

- উপাত্ত

- তথ্য নিরাপত্তা

- তথ্য কাঠামো

- ডেভিড

- প্রদর্শন

- নির্ভর করে

- ফন্দিবাজ

- ডিভাইস

- দিয়েগো

- অসুবিধা

- সরাসরি

- আলোচনা করা

- বণ্টিত

- ডিস্ট্রিবিউটেড কম্পিউটিং

- ডোমেইন

- সময়

- e

- প্রতি

- সম্পাদক

- এডওয়ার্ড

- প্রভাব

- কার্যকরীভাবে

- দক্ষ

- প্রচেষ্টা

- প্রচেষ্টা

- উপাদান

- এমিন গন সিরার

- সক্ষম করা

- সক্রিয়

- এনক্রিপশন

- যথেষ্ট

- যুগ

- স্থাপন করা

- অন্বেষণ করা

- প্রসার

- দ্রুত

- fc

- ফেদেরিকো

- আর্থিক

- আবিষ্কার

- প্রথম

- জন্য

- আনুষ্ঠানিকভাবে

- ফাউন্ডেশন

- থেকে

- সম্পূর্ণ

- ক্রিয়া

- ক্রিয়াকলাপ

- মৌলিক

- জার্মানি

- পাওয়া

- গিলেজ

- বৃহত্তর

- নিশ্চিত

- হার্ভার্ড

- কাটা

- হ্যাশ

- আছে

- হোল্ডার

- ঝুলিতে

- কিভাবে

- কিভাবে

- HTTP

- HTTPS দ্বারা

- i

- আইইইই

- প্রভাব

- বাস্তবায়ন

- গুরুত্বপূর্ণ

- in

- অন্যান্য

- ইঙ্গিত

- তথ্য

- তথ্য নিরাপত্তা

- প্রবর্তিত

- প্রতিষ্ঠান

- স্বার্থ

- মজাদার

- আন্তর্জাতিক

- বিনিয়োগ

- অর্পিত

- IT

- এর

- জানুয়ারি

- জাভাস্ক্রিপ্ট

- জন

- রোজনামচা

- চাবি

- জ্ঞান

- পরিচিত

- könig

- বড়

- দ্য

- লাস ভেগাস

- গত

- ত্যাগ

- পড়া

- খতিয়ান

- আচ্ছাদন

- লাইসেন্স

- লিঙ্ক

- তালিকা

- The

- যন্ত্রপাতি

- প্রধান

- মুখ্য

- সংখ্যাগুরু

- মেকিং

- অনেক

- মার্চ

- মার্কো

- ছাপ

- গাণিতিক

- সর্বোচ্চ প্রস্থ

- পদ্ধতি

- বার্তা

- পদ্ধতি

- খনন

- মডেল

- মডেল

- মডুলার

- টাকা

- মাস

- সেতু

- বহু

- নাকামোটো

- নেটওয়ার্ক

- নেভাডা

- নতুন

- গুয়েন

- নিকোলাস

- সাধারণ

- নোট

- উপন্যাস

- সংখ্যা

- NY

- উপগমন

- অক্টোবর

- of

- অর্পণ

- on

- খোলা

- ওপেন সোর্স

- অনুকূল

- আকাশবাণী

- ওরাকেল

- মূল

- অন্যান্য

- অন্যরা

- p2p

- পৃষ্ঠা

- জোড়া

- কাগজ

- কাগজপত্র

- দৃষ্টান্ত

- অংশ

- দলগুলোর

- পার্টি

- কাল

- অধ্যবসায়

- পিটার

- PKI

- Plato

- প্লেটো ডেটা ইন্টেলিজেন্স

- প্লেটোডাটা

- সম্ভাব্য

- POW

- ক্ষমতা

- ব্যবহারিক

- প্রধান

- সমস্যা

- সমস্যা

- প্রসিডিংস

- প্রক্রিয়াজাতকরণ

- উৎপাদন করা

- পণ্য

- প্রমাণ

- প্রমাণাদি

- রক্ষা করা

- প্রোটোকল

- প্রোটোকল

- প্রমাণ করা

- প্রদান

- প্রদত্ত

- প্রকাশিত

- প্রকাশক

- প্রকাশকদের

- প্রকাশক

- গুণ

- পরিমাণ

- কোয়ান্টাম অ্যালগরিদম

- কোয়ান্টাম কম্পিউটার

- কোয়ান্টাম কম্পিউটিং

- কোয়ান্টাম তথ্য

- প্রশ্ন

- রাফায়েল

- এলোমেলো

- রশ্মি

- গৃহীত

- সাম্প্রতিক

- সম্প্রতি

- নথি

- রেকর্ডিং

- হ্রাস

- রেফারেন্স

- নিবন্ধভুক্ত

- সংশ্লিষ্ট

- দেহাবশেষ

- রিপোর্ট

- Resources

- ফল

- পুরষ্কার

- রিচার্ড

- রবার্ট

- রোল্যান্ড

- রন

- s

- নিরাপদ

- সালভাদর

- সান্তা

- Satoshi

- Satoshi নাকামoto

- স্কেলেবিলিটি

- স্কেল আপ

- স্কিম

- এস.সি.আই

- বিজ্ঞান

- সন

- সার্চ

- অনুসন্ধানের

- নিরাপত্তা

- নির্বাচিত

- ক্রম

- বিন্যাস

- বন্দোবস্ত

- সেটআপ

- sha-3

- Shor,

- প্রদর্শনী

- শো

- শ্যামদেশ

- স্বাক্ষর

- গুরুত্বপূর্ণ

- একক

- আয়তন

- So

- সমাজ

- সমাধান

- সমাধান

- সমাধানে

- কিছু

- কিছুটা

- উৎস

- ব্যয় করা

- রাষ্ট্র

- ধাপ

- কৌশল

- শক্তিশালী

- প্রবলভাবে

- গঠন

- সাফল্য

- সফলভাবে

- এমন

- উপযুক্ত

- সূর্য

- সম্মেলন

- লাগে

- কার্য

- কাজ

- প্রযুক্তি

- শর্তাবলী

- যে

- সার্জারির

- তাদের

- তাহাদিগকে

- তত্ত্বীয়

- হুমকি

- গোবরাট

- কঠিন

- সময়

- শিরনাম

- থেকে

- মোট

- লেনদেন

- রুপান্তর

- চিকিৎসা

- অধীনে

- নিম্নাবস্থিত

- আপডেট

- URL টি

- মার্কিন

- বিভিন্ন

- ভেগাস

- মাধ্যমে

- আয়তন

- জেয়

- W

- অপেক্ষা করুন

- আমরা একটি

- কি

- যে

- যখন

- ব্যাপকভাবে

- ইচ্ছা

- সঙ্গে

- নেকড়ে

- হয়া যাই ?

- বিশ্ব

- মূল্য

- would

- বছর

- বছর

- zephyrnet

- শূন্য-জ্ঞান

- শূন্য জ্ঞানের প্রমাণ