Ja, Ransomware ist immer noch eine Sache.

Nein, nicht alle Ransomware-Angriffe verlaufen so, wie Sie es vielleicht erwarten.

An den meisten modernen Ransomware-Angriffen sind zwei Gruppen von Kriminellen beteiligt: eine Kernbande, die die Malware erstellt und die Erpressungszahlungen abwickelt, und „Mitglieder“ eines lose verbundenen Clans von „Partnern“, die aktiv in Netzwerke einbrechen, um die Angriffe durchzuführen.

Sobald sie drin sind, wandern die Affiliates im Netzwerk des Opfers umher, um für eine Weile die Lügen des Landes zu verstehen, bevor sie abrupt und oft verheerend so viele Computer wie möglich so schnell wie möglich verschlüsseln, normalerweise zum ungünstigsten Zeitpunkt vom Tag.

Die Affiliates stecken in der Regel 70 % des Erpressungsgeldes für alle von ihnen durchgeführten Angriffe ein, während die Kernkriminellen wie iTunes 30 % von jedem Angriff eines jeden Affiliates abbekommen, ohne jemals selbst in die Computer von irgendjemandem eindringen zu müssen.

So laufen ohnehin die meisten Malware-Angriffe ab.

Aber regelmäßige Leser von Naked Security werden wissen, dass einige Opfer, insbesondere Privatanwender und kleine Unternehmen, am Ende erwischt werden über ihr NAS erpresst, oder Networked Attached Storage Geräte.

Plug-and-Play-Netzwerkspeicher

NAS-Boxen, wie sie umgangssprachlich genannt werden, sind kleine, vorkonfigurierte Server, die normalerweise unter Linux laufen, die normalerweise direkt an Ihren Router angeschlossen werden und dann als einfache, schnelle Dateiserver für alle im Netzwerk fungieren.

Sie müssen keine Windows-Lizenzen kaufen, Active Directory einrichten, sich mit der Verwaltung von Linux vertraut machen, Samba installieren oder sich mit CIFS und anderen Netzwerkdateisystemen vertraut machen.

NAS-Boxen sind „Plug-and-Play“-Netzwerkspeicher und gerade deshalb beliebt, weil sie so einfach in Ihrem LAN zum Laufen gebracht werden können.

Wie Sie sich jedoch vorstellen können, öffnen viele NAS-Benutzer in der heutigen Cloud-zentrierten Ära ihre Server für das Internet – oft aus Versehen, manchmal aber auch absichtlich – mit potenziell gefährlichen Folgen.

Insbesondere wenn ein NAS-Gerät über das öffentliche Internet erreichbar ist und die eingebettete Software oder Firmware auf dem NAS-Gerät eine ausnutzbare Schwachstelle enthält, könnten Sie in echte Schwierigkeiten geraten.

Gauner könnten nicht nur mit Ihren Trophäendaten davonlaufen, ohne einen der Laptops oder Mobiltelefone in Ihrem Netzwerk anfassen zu müssen, sondern auch alle Daten auf Ihrer NAS-Box modifizieren …

…einschließlich direktes Umschreiben aller Ihrer Originaldateien mit verschlüsselten Äquivalenten, wobei nur die Gauner den Entschlüsselungsschlüssel kennen.

Einfach ausgedrückt, Ransomware-Angreifer mit direktem Zugriff auf die NAS-Box in Ihrem LAN könnten fast Ihr gesamtes digitales Leben entgleisen und Sie dann direkt erpressen, indem sie einfach auf Ihr NAS-Gerät zugreifen und nichts anderes im Netzwerk berühren.

Die berüchtigte Ransomware DEADBOLT

Genau so ist die berüchtigte DEADBOLT Ransomware Gauner arbeiten.

Sie machen sich nicht die Mühe, Windows-Computer, Mac-Laptops, Mobiltelefone oder Tablets anzugreifen; Sie gehen einfach direkt zu Ihrem Hauptdatenspeicher.

(Sie schalten wahrscheinlich die meisten Ihrer Geräte nachts aus, „schlafen“ oder sperren sie, aber Ihre NAS-Box läuft wahrscheinlich jeden Tag rund um die Uhr, genau wie Ihr Router.)

Indem sie auf Schwachstellen in den Produkten des bekannten NAS-Anbieters QNAP abzielt, zielt die DEADBOLT-Bande darauf ab, alle anderen in Ihrem Netzwerk aus ihrem digitalen Leben auszusperren und Sie dann für mehrere tausend Dollar zu quetschen, um Ihre Daten zu „wiederherstellen“.

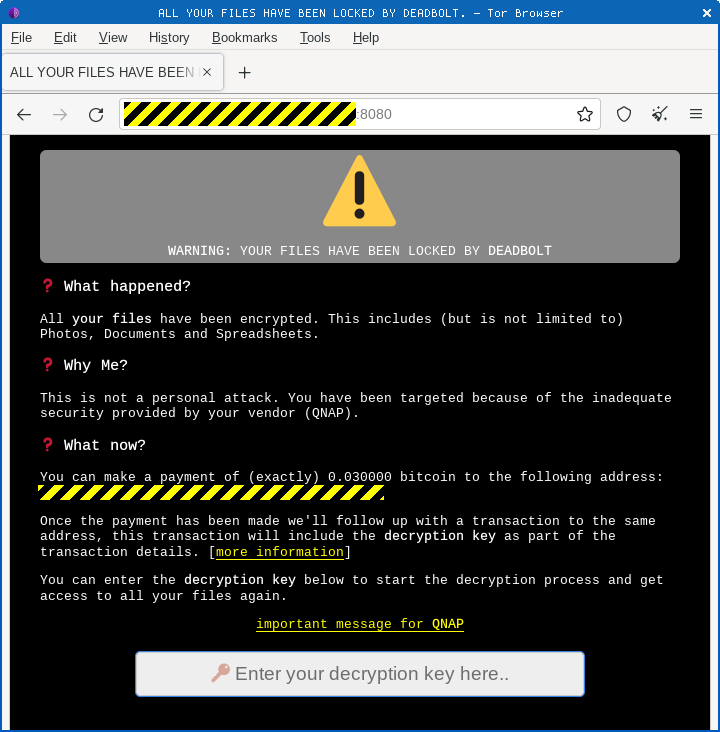

Wenn Sie nach einem Angriff das nächste Mal versuchen, eine Datei von der NAS-Box herunterzuladen oder sie über die Weboberfläche zu konfigurieren, sehen Sie möglicherweise Folgendes:

Bei einem typischen DEADBOLT-Angriff gibt es keine Verhandlungen per E-Mail oder IM – die Gauner sind unverblümt und direkt, wie Sie oben sehen.

Tatsächlich können Sie im Allgemeinen nie mit ihnen mit Worten interagieren.

Wenn Sie keine andere Möglichkeit haben, Ihre verschlüsselten Dateien wiederherzustellen, z. B. eine Sicherungskopie, die nicht online gespeichert ist, und Sie gezwungen sind, für die Wiederherstellung Ihrer Dateien zu zahlen, erwarten die Gauner, dass Sie ihnen einfach das Geld schicken eine Kryptocoin-Transaktion.

Die Ankunft Ihrer Bitcoins in ihrer Brieftasche dient als Ihre „Nachricht“ an sie.

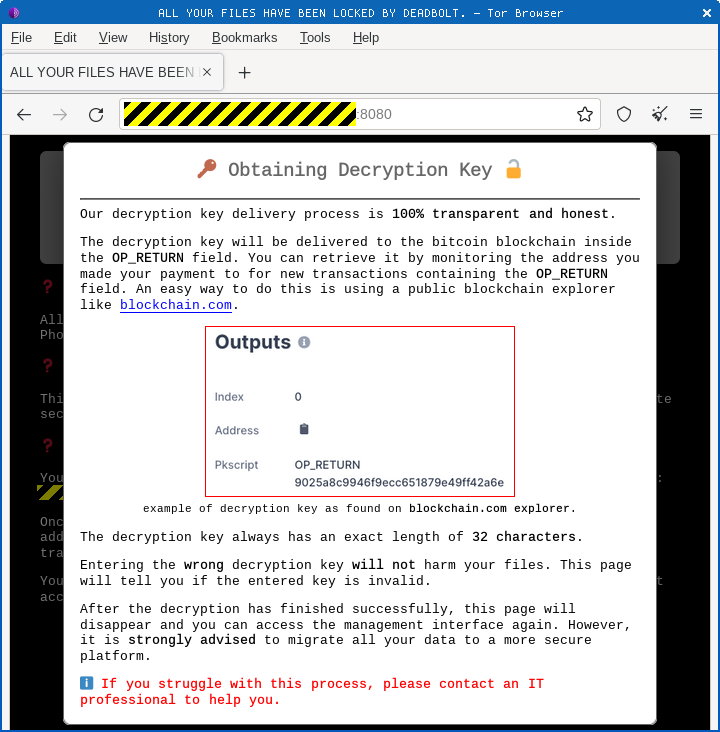

Im Gegenzug „zahlen“ sie Ihnen die fürstliche Summe von nichts, wobei diese „Rückerstattung“ die Summe ihrer Kommunikation mit Ihnen ist.

Diese „Rückerstattung“ ist eine Zahlung im Wert von 0 US-Dollar, die einfach als Möglichkeit übermittelt wird, einen Bitcoin-Transaktionskommentar hinzuzufügen.

Dieser Kommentar ist als 32 Hexadezimalzeichen codiert, die 16 Rohbytes oder 128 Bits darstellen – die Länge des AES-Entschlüsselungsschlüssels, den Sie zum Wiederherstellen Ihrer Daten verwenden:

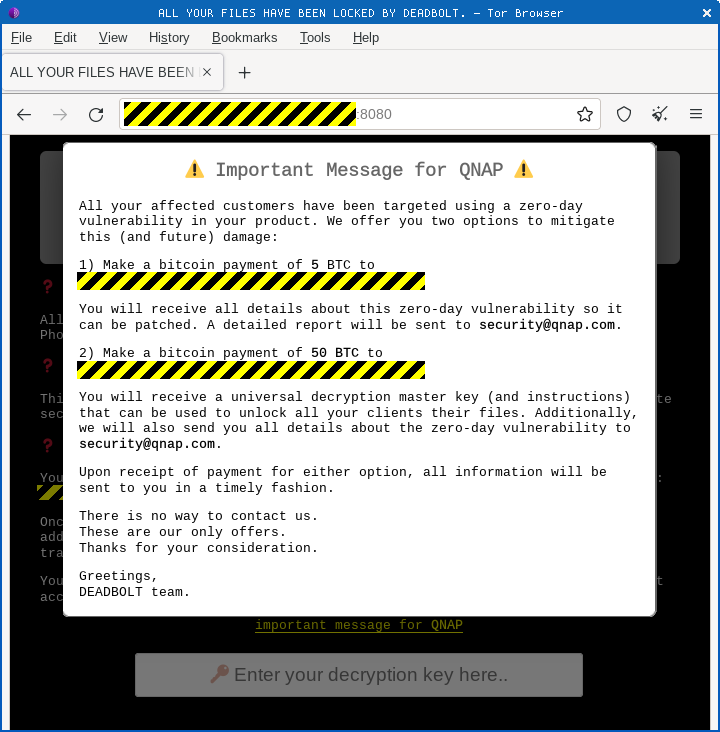

Das DEADBOLT-Variante Das oben abgebildete Bild enthielt sogar eine eingebaute Verspottung gegenüber QNAP, die anbot, dem Unternehmen einen Entschlüsselungsschlüssel in Einheitsgröße zu verkaufen, der auf jedem betroffenen Gerät funktionieren würde:

Vermutlich hofften die oben genannten Gauner, dass QNAP sich schuldig genug fühlen würde, seine Kunden einer Zero-Day-Schwachstelle auszusetzen, dass es BTC 50 (derzeit etwa 1,000,000 $ [2022-09-07T16:15Z]) aufbringen würde, um alle vom Haken zu bekommen , anstatt dass jedes Opfer 0.3 BTC (jetzt etwa 6000 $) einzeln zahlt.

DEADBOLT erhebt sich wieder

QNAP hat gerade berichtet, dass DEADBOLT ist wieder die Runde machen, wobei die Gauner nun eine Schwachstelle in einer QNAP NAS-Funktion namens ausnutzen Fotostation.

QNAP hat einen Patch veröffentlicht und fordert seine Kunden verständlicherweise auf, sicherzustellen, dass sie aktualisiert wurden.

Was ist zu tun?

Wenn Sie irgendwo in Ihrem Netzwerk ein QNAP NAS-Produkt haben und das verwenden Fotostation Softwarekomponente sind Sie möglicherweise gefährdet.

QNAPs Beratung ist:

- Holen Sie sich den Patch. Melden Sie sich über Ihren Webbrowser bei der QNAP-Systemsteuerung auf dem Gerät an und wählen Sie aus Systemsteuerung > System > Firmware-Update > Live-Update > Auf Update überprüfen. Aktualisieren Sie auch die Apps auf Ihrem NAS-Gerät mit App Center > Updates installieren > Alle.

- Blockieren Sie die Portweiterleitung in Ihrem Router, wenn Sie sie nicht benötigen. Dadurch wird verhindert, dass Datenverkehr aus dem Internet Ihren Router „durchdringt“, um eine Verbindung zu Computern und Servern in Ihrem LAN herzustellen und sich bei ihnen anzumelden.

- Deaktivieren Sie Universal Plug and Play (uPnP) auf Ihrem Router und in Ihren NAS-Optionen, wenn Sie können. Die Hauptfunktion von uPnP besteht darin, es Computern in Ihrem Netzwerk zu erleichtern, nützliche Dienste wie NAS-Boxen, Drucker und mehr zu finden. Leider macht es uPnP oft auch gefährlich einfach (oder sogar automatisch), dass Apps in Ihrem Netzwerk versehentlich Zugriff für Benutzer außerhalb Ihres Netzwerks öffnen.

- Lesen Sie die spezifischen Ratschläge von QNAP zur Sicherung des Fernzugriffs auf Ihre NAS-Box, wenn Sie ihn wirklich aktivieren müssen. Erfahren Sie, wie Sie den Fernzugriff auf sorgfältig ausgewählte Benutzer beschränken.

- Blockchain

- Einfallsreichtum

- Cryptocurrency Brieftaschen

- Kryptoaustausch

- Internet-Sicherheit

- Cyber-Kriminelle

- Internet-Sicherheit

- Riegel

- Heimatschutzministerium

- digitale Brieftaschen

- Firewall

- Kaspersky

- Malware

- McAfee

- Nackte Sicherheit

- NexBLOC

- Plato

- platon ai

- Datenintelligenz von Plato

- Plato-Spiel

- PlatoData

- Platogaming

- QNAP

- Ransomware

- VPN

- Website-Sicherheit

- Zephyrnet