Steklov Mathematical Institute of RAS, Steklov International Mathematical Center, Moskau 119991, Russland

Institut für Mathematik und NTI-Zentrum für Quantenkommunikation, Nationale Universität für Wissenschaft und Technologie MISIS, Moskau 119049, Russland

QRate, Skolkovo, Moskau 143025, Russland

Findest du dieses Paper interessant oder möchtest du darüber diskutieren? Scite oder hinterlasse einen Kommentar zu SciRate.

Abstrakt

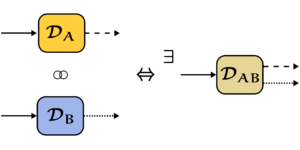

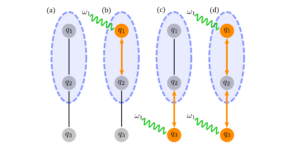

Erkennungseffizienz-Fehlanpassung ist ein allgemeines Problem in praktischen Quantenschlüsselverteilungs-(QKD)-Systemen. Aktuelle Sicherheitsnachweise von QKD mit Detektionseffizienz-Mismatch beruhen entweder auf der Annahme der Einzelphotonenlichtquelle auf der Senderseite oder auf der Annahme des Einzelphotoneneingangs der Empfängerseite. Diese Annahmen erlegen der Klasse möglicher Abhörstrategien Beschränkungen auf. Hier präsentieren wir einen rigorosen Sicherheitsbeweis ohne diese Annahmen und lösen somit dieses wichtige Problem und beweisen die Sicherheit von QKD mit Erkennungseffizienz-Missanpassung gegen allgemeine Angriffe (im asymptotischen Regime). Insbesondere passen wir die Decoy-State-Methode an den Fall von Detektionseffizienz-Mismatch an.

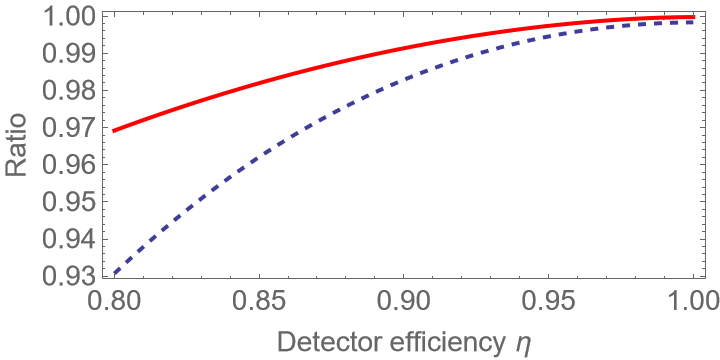

Ausgewähltes Bild: Abnahme der geheimen Schlüsselrate im Fall der Detektionseffizienz-Fehlanpassung in Bezug auf den Fall der Nicht-Fehlanpassung: Das Verhältnis der geheimen Schlüsselrate im Fall der Nichtübereinstimmung mit den Detektoreffizienzen 1 und $eta$ zur geheimen Schlüsselrate in der No-Mismatch-Fall mit beiden Wirkungsgraden gleich $(1+eta)/2$. Durchgezogene Linie: keine Fehler $Q=0$, gestrichelte Linie: relativ hohe Fehlerrate $Q=0.09$ (nahe dem kritischen Wert für den Fall perfekter Erkennung $Qapprox0.11$). Wenn die Fehlanpassung gering ist, dann ist die Abnahme der geheimen Schlüsselrate selbst für hohe Fehlerraten relativ gering.

Populäre Zusammenfassung

Allerdings sind Sicherheitsnachweise, die bestimmte Unvollkommenheiten von Hardwaregeräten berücksichtigen, immer noch eine Herausforderung. Eine dieser Unzulänglichkeiten ist die sogenannte Detektionseffizienz-Fehlanpassung, bei der zwei Einzelphotonendetektoren unterschiedliche Quanteneffizienzen haben, dh unterschiedliche Wahrscheinlichkeiten der Photonendetektion. Ein solches Problem sollte berücksichtigt werden, da es praktisch unmöglich ist, zwei absolut identische Detektoren herzustellen.

Mathematisch ist der Sicherheitsnachweis für QKD mit Detektionseffizienz-Mismatch für den allgemeinen Fall eine Herausforderung, da der Hilbert-Raum, mit dem wir es zu tun haben, unendlich dimensional ist (eine Reduktion auf einen endlichdimensionalen Raum, die für den Fall identischer Detektoren möglich ist, funktioniert hier nicht). ). Es waren also grundlegend neue Ansätze zum Nachweis der Sicherheit erforderlich. Die wichtigste neue Methode, die in dieser Arbeit vorgeschlagen wird, ist eine analytische Begrenzung der Anzahl von Multiphotonen-Detektionsereignissen unter Verwendung der entropischen Unsicherheitsrelationen. Dies erlaubt uns, das Problem auf ein endlichdimensionales zu reduzieren. Für die analytische Lösung des endlichdimensionalen Problems (das immer noch nicht trivial ist) schlagen wir vor, Symmetrien des Problems zu verwenden.

Daher beweisen wir in diesem Artikel die Sicherheit des BB84-Protokolls mit Detektions-Effizienz-Missanpassung und leiten analytisch Grenzen für die geheime Schlüsselrate in diesem Fall ab. Außerdem passen wir die Decoy-State-Methode an den Fall einer Fehlanpassung der Detektionseffizienz an.

► BibTeX-Daten

► Referenzen

[1] CH Bennett und G. Brassard, Quantenkryptographie: Verteilung öffentlicher Schlüssel und Münzwurf, in Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, Bangalore, Indien (IEEE, New York, 1984), p. 175.

[2] D. Mayers, Quantum Key Distribution and String Oblivious Transfer in Noisy Channels, arXiv:quant-ph/9606003 (1996).

arXiv: quant-ph / 9606003

[3] D. Mayers, Bedingungslose Sicherheit in der Quantenkryptographie, JACM. 48, 351 (2001).

https: / / doi.org/ 10.1145 / 382780.382781

[4] PW Shor und J. Preskill, Einfacher Sicherheitsnachweis des BB84-Quantenschlüsselverteilungsprotokolls, Phys. Rev. Lett. 85, 441 (2000).

https://doi.org/ 10.1103/PhysRevLett.85.441

[5] R. Renner, Sicherheit der Quantenschlüsselverteilung, arXiv:quant-ph/0512258 (2005).

arXiv: quant-ph / 0512258

[6] M. Koashi, Einfacher Sicherheitsnachweis der Quantenschlüsselverteilung basierend auf Komplementarität, New J. Phys. 11, 045018 (2009).

https://doi.org/10.1088/1367-2630/11/4/045018

[7] M. Tomamichel, CCW Lim, N. Gisin und R. Renner, Tight-Finite-Key-Analyse für die Quantenkryptographie, Nat. Kommun. 3, 634 (2012).

https: / / doi.org/ 10.1038 / ncomms1631

[8] M. Tomamichel und A. Leverrier, Ein weitgehend in sich geschlossener und vollständiger Sicherheitsnachweis für die Verteilung von Quantenschlüsseln, Quantum 1, 14 (2017).

https://doi.org/10.22331/q-2017-07-14-14

[9] N. Gisin, G. Ribordy, W. Tittel und H. Zbinden, Quantenkryptographie, Rev. Mod. Phys. 74, 145 (2002).

https: / / doi.org/ 10.1103 / RevModPhys.74.145

[10] V. Scarani, H. Bechmann-Pasquinucci, NJ Cerf, M. Dusek, N. Lütkenhaus und M. Peev, Quantumcryptography, Rev. Mod. No. Phys. 81, 1301 (2009).

https: / / doi.org/ 10.1103 / RevModPhys.81.1301

[11] E. Diamanti, H.-K. Lo, B. Qi und Z. Yuan, Praktische Herausforderungen bei der Verteilung von Quantenschlüsseln, npj Quant. Inf. 2, 16025 (2016).

https: / / doi.org/ 10.1038 / npjqi.2016.25

[12] F. Xu, X. Ma, Q. Zhang, H.-K. Lo und J.-W. Pan, Sichere Quantenschlüsselverteilung mit realistischen Geräten, Rev. Mod. Phys. 92, 025002 (2020).

https: / / doi.org/ 10.1103 / RevModPhys.92.025002

[13] N. Jain, B. Stiller, I. Khan, D. Elser, C. Marquardt und G. Leuchs, Angriffe auf praktische Quantenschlüsselverteilungssysteme (und wie man sie verhindert), Contemporary Physics 57, 366 (2015).

https: / / doi.org/ 10.1080 / 00107514.2016.1148333

[14] CHF Fung, K. Tamaki, B. Qi, H.-K. Lo und X. Ma, Security Proof of Quantum Key Distribution with Detection Efficiency Mismatch, Quant. Inf. Berechnung. 9, 131 (2009).

http: / / dl.acm.org/citation.cfm? id = 2021256.2021264

[15] L. Lydersen und J. Skaar, Sicherheit der Quantenschlüsselverteilung mit bit- und basisabhängigen Detektorfehlern, Quant. Inf. Berechnung. 10, 60 (2010).

https: / / dl.acm.org/ doi / 10.5555 / 2011438.2011443

[16] A. Winick, N. Lütkenhaus und PJ Coles, Zuverlässige numerische Schlüsselraten für die Quantenschlüsselverteilung, Quantum 2, 77 (2018).

https://doi.org/10.22331/q-2018-07-26-77

[17] MK Bochkov und AS Trushechkin, Sicherheit der Quantenschlüsselverteilung mit Detektionseffizienz-Fehlanpassung im Einzelphotonenfall: Enge Grenzen, Phys. Rev. A 99, 032308 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.032308

[18] J. Ma, Y. Zhou, X. Yuan und X. Ma, Operative Interpretation der Kohärenz bei der Quantenschlüsselverteilung, Phys. Rev. A 99, 062325 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.062325

[19] NJ Beaudry, T. Moroder und N. Lütkenhaus, Squashing-Modelle für optische Messungen in der Quantenkommunikation, Phys. Rev. Lett. 101, 093601 (2008).

https://doi.org/ 10.1103/PhysRevLett.101.093601

[20] T. Tsurumaru und K. Tamaki, Sicherheitsnachweis für Quantenschlüsselverteilungssysteme mit Schwellenwertdetektoren, Phys. Rev. A 78, 032302 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.032302

[21] O. Gittsovich, NJ Beaudry, V. Narasimhachar, RR Alvarez, T. Moroder und N. Lütkenhaus, Squashing-Modell für Detektoren und Anwendungen für Quantenschlüsselverteilungsprotokolle, Phys. Rev. A 89, 012325 (2014).

https: / / doi.org/ 10.1103 / PhysRevA.89.012325

[22] Y. Zhang, PJ Coles, A. Winick, J. Lin und N. Lütkenhaus, Sicherheitsnachweis der praktischen Quantenschlüsselverteilung mit Detektionseffizienz-Mismatch, Phys. Rev. Res. 3, 013076 (2021).

https: / / doi.org/ 10.1103 / PhysRevResearch.3.013076

[23] M. Dušek, M. Jahma und N. Lütkenhaus, Eindeutige Zustandsdiskriminierung in der Quantenkryptographie mit schwach kohärenten Zuständen, Phys. Rev. A 62, 022306 (2000).

https: / / doi.org/ 10.1103 / PhysRevA.62.022306

[24] N. Lütkenhaus und M. Jahma, Quantenschlüsselverteilung mit realistischen Zuständen: Photonenzahlstatistik beim Photonenzahlaufspaltungsangriff, New J. Phys. 4, 44 (2002).

https://doi.org/10.1088/1367-2630/4/1/344

[25] H.-K. Lo, X. Ma und K. Chen, Quantenschlüsselverteilung im Decoy-Zustand, Phys. Rev. Lett. 94, 230504 (2005).

https://doi.org/ 10.1103/PhysRevLett.94.230504

[26] X.-B. Wang, Beating the photon-number-splitting attack in der praktischen Quantenkryptographie, Phys. Rev. Lett. 94, 230503 (2005).

https://doi.org/ 10.1103/PhysRevLett.94.230503

[27] X. Ma, B. Qi, Y. Zhao und H.-K. Lo, Praktischer Täuschungszustand für die Quantenschlüsselverteilung, Phys. Rev. A 72, 012326 (2005).

https: / / doi.org/ 10.1103 / PhysRevA.72.012326

[28] Z. Zhang, Q. Zhao, M. Razavi und X. Ma, Verbesserte Schlüsselratengrenzen für praktische Quantenschlüsselverteilungssysteme im Köderzustand, Phys. Rev. A 95, 012333 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.012333

[29] AS Trushechkin, EO Kiktenko und AK Fedorov, Praktische Probleme bei der Quantenschlüsselverteilung im Köderzustand basierend auf dem zentralen Grenzwertsatz, Phys. Rev. A 96, 022316 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.96.022316

[30] C. Agnesi, M. Avesani, L. Calderaro, A. Stanco, G. Foletto, M. Zahidy, A. Scriminich, F. Vedovato, G. Vallone und P. Villoresi, Einfache Quantenschlüsselverteilung mit Qubit-basierter Synchronisation und ein selbstkompensierender Polarisationscodierer, Optica 8, 284–290 (2020).

https: / / doi.org/ 10.1364 / OPTICA.381013

[31] Y. Zhang und N. Lütkenhaus, Verifikation der Verschränkung mit Fehlanpassung der Detektionseffizienz, Phys. Rev. A 95, 042319 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.042319

[32] F. Dupuis, O. Fawzi und R. Renner, Entropieakkumulation, Comm. Mathematik. 379, 867 (2020).

https://doi.org/10.1007/s00220-020-03839-5

[33] F. Dupuis und O. Fawzi, Entropieakkumulation mit verbessertem Term zweiter Ordnung, IEEE Trans. Inf. Theorie 65, 7596 (2019).

https: / / doi.org/ 10.1109 / TIT.2019.2929564

[34] T. Metger und R. Renner, Sicherheit der Quantenschlüsselverteilung durch generalisierte Entropieakkumulation, arXiv:2203.04993 (2022).

arXiv: 2203.04993

[35] AS Holevo, Quantensysteme, Kanäle, Informationen. Eine mathematische Einführung (De Gruyter, Berlin, 2012).

[36] CHF Fung, X. Ma und HF Chau, Praktische Probleme bei der Nachbearbeitung von Quantenschlüsselverteilungen, Phys. Rev. A 81, 012318 (2010).

https: / / doi.org/ 10.1103 / PhysRevA.81.012318

[37] I. Devetak und A. Winter, Destillation des geheimen Schlüssels und Verschränkung aus Quantenzuständen, Proc. R. Soc. London, ser. A, 461, 207 (2005).

https: / / doi.org/ 10.1098 / rspa.2004.1372

[38] CH Bennett, G. Brassard und ND Mermin, Quantenkryptographie ohne Bells Theorem, Phys. Rev. Lett. 68, 557 (1992).

https://doi.org/ 10.1103/PhysRevLett.68.557

[39] M. Curty, M. Lewenstein und N. Lütkenhaus, Verschränkung als Voraussetzung für sichere Quantenschlüsselverteilung, Phys. Rev. Lett. 92, 217903 (2004).

https://doi.org/ 10.1103/PhysRevLett.92.217903

[40] A. Ferenczi und N. Lütkenhaus, Symmetrien in der Quantenschlüsselverteilung und der Zusammenhang zwischen optimalen Angriffen und optimalem Klonen, Phys. Rev. A 85, 052310 (2012).

https: / / doi.org/ 10.1103 / PhysRevA.85.052310

[41] EO Kiktenko, AS Trushechkin, CCW Lim, YV Kurochkin und AK Fedorov, Symmetrischer blinder Informationsabgleich für die Quantenschlüsselverteilung, Phys. Rev. Angewendet 8, 044017 (2017).

https: / / doi.org/ 10.1103 / PhysRevApplied.8.044017

[42] EO Kiktenko, AS Trushechkin und AK Fedorov, Symmetric Blind Information Reconciliation and Hash-Function-Based Verification for Quantum Key Distribution, Lobachevskii J. Math. 39, 992 (2018).

https: / / doi.org/ 10.1134 / S1995080218070107

[43] EO Kiktenko, AO Malyshev, AA Bozhedarov, NO Pozhar, MN Anufriev und AK Fedorov, Fehlerschätzung in der Informationsabgleichsphase der Quantenschlüsselverteilung, J. Russ. Laserres. 39, 558 (2018).

https: / / doi.org/ 10.1007 / s10946-018-9752-y

[44] D. Gottesmann, H.-K. Lo, N. Lütkenhaus und J. Preskill, Sicherheit der Quantenschlüsselverteilung mit unvollkommenen Geräten, Quant. Inf. Berechnung. 5, 325 (2004).

https: / / dl.acm.org/ doi / 10.5555 / 2011586.2011587

[45] M. Berta, M. Christandl, R. Colbeck, JM Renes und R. Renner, Die Unschärferelation in Gegenwart von Quantengedächtnis, Nature Phys. 6, 659 (2010).

https:///doi.org/10.1038/NPHYS1734

[46] PJ Coles, L. Yu, V Gheorghiu und RB Griffiths, Informationstheoretische Behandlung von dreigliedrigen Systemen und Quantenkanälen, Phys. Rev. A 83, 062338 (2011).

https: / / doi.org/ 10.1103 / PhysRevA.83.062338

[47] PJ Coles, EM Metodiev und N. Lütkenhaus, Numerischer Ansatz für die unstrukturierte Quantenschlüsselverteilung, Nat. Kommun. 7, 11712 (2016).

https: / / doi.org/ 10.1038 / ncomms11712

[48] Y. Zhao, CHF Fung, B. Qi, C. Chen und H.-K. Lo, Quanten-Hacking: Experimentelle Demonstration eines Zeitverschiebungsangriffs gegen praktische Quantenschlüsselverteilungssysteme, Phys. Rev. A 78, 042333 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.042333

[49] A. Müller-Hermes und D. Reeb, Monotonie der relativen Quantenentropie unter positiven Karten, Annales Henri Poincaré 18, 1777 (2017).

https://doi.org/10.1007/s00023-017-0550-9

[50] H. Maassen und JBM Uffink, Verallgemeinerte entropische Unsicherheitsrelationen, Phys. Rev. Lett. 60, 1103 (1988).

https://doi.org/ 10.1103/PhysRevLett.60.1103

[51] S. Sajeed, P. Chaiwongkhot, J.-P. Bourgoin, T. Jennewein, N. Lütkenhaus und V. Makarov, Sicherheitslücke bei der Verteilung von Quantenschlüsseln im freien Raum aufgrund von Diskrepanzen bei der Detektoreffizienz im räumlichen Modus, Phys. Rev. A 91, 062301 (2015).

https: / / doi.org/ 10.1103 / PhysRevA.91.062301

[52] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari , M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi und P. Wallden, Fortschritte in der Quantenkryptographie, Adv. Option. Photon. 12, 1012 (2020).

https: / / doi.org/ 10.1364 / AOP.361502

[53] M. Bozzio, A. Cavaillés, E. Diamanti, A. Kent und D. Pitalúa-García, Multiphotonen- und Seitenkanalangriffe in misstrauischer Quantenkryptographie, PRX Quantum 2, 030338 (2021).

https: / / doi.org/ 10.1103 / PRXQuantum.2.030338

Zitiert von

[1] Sukhpal Singh Gill, Adarsh Kumar, Harvinder Singh, Manmeet Singh, Kamalpreet Kaur, Muhammad Usman und Rajkumar Buyya, „Quantum Computing: A Taxonomy, Systematic Review and Future Directions“, arXiv: 2010.15559.

[2] Mathieu Bozzio, Adrien Cavaillès, Eleni Diamanti, Adrian Kent und Damián Pitalúa-García, „Multiphoton and Side-Channel Attacks in Missrustful Quantum Cryptography“, PRX-Quantum 2 3, 030338 (2021).

[3] Yanbao Zhang, Patrick J. Coles, Adam Winick, Jie Lin und Norbert Lütkenhaus, „Sicherheitsnachweis der praktischen Quantenschlüsselverteilung mit Detektionseffizienz-Missanpassung“, Physical Review Research 3 1, 013076 (2021).

Die obigen Zitate stammen von SAO / NASA ADS (Zuletzt erfolgreich aktualisiert am 2022, 07:22:09 Uhr). Die Liste ist möglicherweise unvollständig, da nicht alle Verlage geeignete und vollständige Zitationsdaten bereitstellen.

Konnte nicht abrufen Crossref zitiert von Daten während des letzten Versuchs 2022-07-22 09:35:19: Von Crossref konnten keine zitierten Daten für 10.22331 / q-2022-07-22-771 abgerufen werden. Dies ist normal, wenn der DOI kürzlich registriert wurde.

Dieses Papier ist in Quantum unter dem veröffentlicht Creative Commons Namensnennung 4.0 International (CC BY 4.0) Lizenz. Das Copyright verbleibt bei den ursprünglichen Copyright-Inhabern wie den Autoren oder deren Institutionen.