1NTT Research, Sunnyvale, EE. UU.

2Centro de Tecnologías Cuánticas, Universidad Nacional de Singapur, Singapur

¿Encuentra este documento interesante o quiere discutirlo? Scite o deje un comentario en SciRate.

Resumen

La seguridad de un dispositivo de almacenamiento contra un adversario que lo manipule ha sido un tema bien estudiado en la criptografía clásica. Estos modelos dan acceso de caja negra a un adversario, y el objetivo es proteger el mensaje almacenado o cancelar el protocolo si hay alguna manipulación.

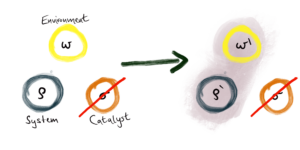

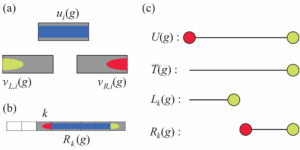

En este trabajo, ampliamos el alcance de la teoría de los códigos de detección de manipulación contra un adversario con capacidades cuánticas. Consideramos los esquemas de codificación y decodificación que se utilizan para codificar un mensaje cuántico de $k$-qubit $vert mrangle$ para obtener una palabra de código cuántica de $n$-qubit $vert {psi_m} range$. Una palabra en clave cuántica $vert {psi_m} rango$ puede ser manipulada adversamente a través de una $U$ unitaria de alguna familia unitaria de manipulación conocida $mathcal{U}_{mathsf{Adv}}$ (actuando sobre $mathbb{C}^{2 ^n}$).

En primer lugar, iniciamos el estudio general de los $textit{códigos de detección de manipulación cuántica}$, que detectan si existe alguna manipulación provocada por la acción de un operador unitario. En caso de que no haya habido manipulación, nos gustaría enviar el mensaje original. Mostramos que existen códigos de detección de manipulación cuántica para cualquier familia de operadores unitarios $mathcal{U}_{mathsf{Adv}}$, de modo que $vertmathcal{U}_{mathsf{Adv}} vert lt 2^{2^{ alfa n}}$ para alguna constante $alfa en (0,1/6)$; siempre que los operadores unitarios no estén demasiado cerca del operador de identidad. Los códigos de detección de manipulación cuántica que construimos pueden considerarse variantes cuánticas de $textit{códigos clásicos de detección de manipulación}$ estudiados por Jafargholi y Wichs ['15], que también se sabe que existen bajo restricciones similares.

Además, mostramos que cuando el conjunto de mensajes $mathcal{M}$ es clásico, dicha construcción se puede realizar como un $textit{código no maleable}$ contra cualquier $mathcal{U}_{mathsf{Adv}}$ de tamaño hasta $2^{2^{alpha n}}$.

► datos BibTeX

► referencias

[ 1 ] Zahra Jafargholi y Daniel Wichs. “Detección de manipulación y códigos continuos no maleables”. En Yevgeniy Dodis y Jesper Buus Nielsen, editores, Teoría de la criptografía. Páginas 451–480. Berlín, Heidelberg (2015). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_19

[ 2 ] M. Cheraghchi y V. Guruswami. “Capacidad de códigos no maleables”. Transacciones IEEE sobre teoría de la información 62, 1097–1118 (2016).

https: / / doi.org/ 10.1109 / TIT.2015.2511784

[ 3 ] Sebastian Faust, Pratyay Mukherjee, Daniele Venturi y Daniel Wichs. "Códigos eficientes no maleables y derivación de claves para circuitos de manipulación de politamaño". En Phong Q. Nguyen y Elisabeth Oswald, editores, Advances in Cryptology – EUROCRYPT 2014. Páginas 111–128. Berlín, Heidelberg (2014). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-55220-5_7

[ 4 ] Ronald Cramer, Yevgeniy Dodis, Serge Fehr, Carles Padró y Daniel Wichs. “Detección de manipulación algebraica con aplicaciones para compartir secretos robustos y extractores difusos”. En Nigel Smart, editor, Avances en criptología - EUROCRYPT 2008. Páginas 471–488. Berlín, Heidelberg (2008). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-540-78967-3_27

[ 5 ] Ronald Cramer, Carles Padró y Chaoping Xing. "Códigos óptimos de detección de manipulación algebraica en el modelo de error constante". En Yevgeniy Dodis y Jesper Buus Nielsen, editores, Teoría de la criptografía. Páginas 481–501. Berlín, Heidelberg (2015). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_20

[ 6 ] Peter W. Shor. "Esquema para reducir la decoherencia en la memoria de una computadora cuántica". Revisión física A 52, R2493 (1995).

https: / / doi.org/ 10.1103 / PhysRevA.52.R2493

[ 7 ] A Robert Calderbank y Peter W Shor. “Existen buenos códigos de corrección de errores cuánticos”. Revisión física A 54, 1098 (1996).

https: / / doi.org/ 10.1103 / PhysRevA.54.1098

[ 8 ] Daniel Gottesman. “Códigos estabilizadores y corrección de errores cuánticos”. Tesis doctoral. Caltech. (1997). URL: https:///thesis.library.caltech.edu/2900/2/THESIS.pdf.

https://thesis.library.caltech.edu/2900/2/THESIS.pdf

[ 9 ] A.Yu. Kitaev. “Cómputo cuántico tolerante a fallas por anyons”. Anales de física 303, 2–30 (2003).

https://doi.org/10.1016/s0003-4916(02)00018-0

[ 10 ] Andrés M. Steane. “Códigos de corrección de errores en teoría cuántica”. Cartas de revisión física 77, 793 (1996).

https: / / doi.org/ 10.1103 / PhysRevLett.77.793

[ 11 ] Gorjan Alagic y Christian Majenz. “No maleabilidad cuántica y autenticación”. En Jonathan Katz y Hovav Shacham, editores, Advances in Cryptology – CRYPTO 2017. Páginas 310–341. Cham (2017). Publicaciones internacionales Springer.

https://doi.org/10.1007/978-3-319-63715-0_11

[ 12 ] Andris Ambainis, Jan Bouda y Andreas Winter. "Cifrado no maleable de información cuántica". Revista de Física Matemática 50, 042106 (2009).

https: / / doi.org/ 10.1063 / 1.3094756

[ 13 ] A. Broadbent y Sébastien Lord. "Cifrado cuántico no clonable mediante oráculos aleatorios". Criptol IACR. Arco ePrint. 2019, 257 (2019).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2020.4

[ 14 ] Daniel Gottesman. “Cifrado no clonable”. Información cuántica. Computadora. 3, 581–602 (2003).

https: / / doi.org/ 10.26421 / qic3.6-2

[ 15 ] Stefan Dziembowski, Krzysztof Pietrzak y Daniel Wichs. “Códigos no maleables”. J. ACM 65 (2018).

https: / / doi.org/ 10.1145 / 3178432

[ 16 ] Mihir Bellare, David Cash y Rachel Miller. "Criptografía segura contra ataques y manipulación de claves relacionadas". En Dong Hoon Lee y Xiaoyun Wang, editores, Advances in Cryptology – ASIACRYPT 2011. Páginas 486–503. Berlín, Heidelberg (2011). Springer Berlín Heidelberg.

[ 17 ] Mihir Bellare y David Cash. "Las funciones y permutaciones pseudoaleatorias son demostrablemente seguras contra ataques de claves relacionadas". En Tal Rabin, editor, Avances en criptología - CRYPTO 2010. Páginas 666–684. Berlín, Heidelberg (2010). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-14623-7_36

[ 18 ] Mihir Bellare y Tadayoshi Kohno. “Un tratamiento teórico de los ataques de claves relacionadas: Rka-prps, rka-prfs y aplicaciones”. En Eli Biham, editor, Advances in Cryptology - EUROCRYPT 2003. Páginas 491–506. Berlín, Heidelberg (2003). Springer Berlín Heidelberg.

https://doi.org/10.1007/3-540-39200-9_31

[ 19 ] Mihir Bellare, Kenneth G. Paterson y Susan Thomson. “Seguridad Rka más allá de la barrera lineal: Ibe, cifrado y firmas”. En Xiaoyun Wang y Kazue Sako, editores, Advances in Cryptology – ASIACRYPT 2012. Páginas 331–348. Berlín, Heidelberg (2012). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-34961-4_21

[ 20 ] Sebastián Fausto, Krzysztof Pietrzak y Daniele Venturi. "Circuitos a prueba de manipulaciones: cómo cambiar las fugas por resistencia a las manipulaciones". En Luca Aceto, Monika Henzinger y Jiří Sgall, editores, Autómatas, Lenguajes y Programación. Páginas 391–402. Berlín, Heidelberg (2011). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-22006-7_33

[ 21 ] Rosario Gennaro, Anna Lysyanskaya, Tal Malkin, Silvio Micali y Tal Rabin. "Seguridad algorítmica a prueba de manipulaciones (atp): fundamentos teóricos para la seguridad contra la manipulación del hardware". En Moni Naor, editor, Teoría de la criptografía. Páginas 258–277. Berlín, Heidelberg (2004). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-540-24638-1_15

[ 22 ] Vipul Goyal, Adam O'Neill y Vanishree Rao. "Funciones hash seguras de entrada correlacionada". En Yuval Ishai, editor, Teoría de la criptografía. Páginas 182–200. Berlín, Heidelberg (2011). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-19571-6_12

[ 23 ] Yuval Ishai, Manoj Prabhakaran, Amit Sahai y David Wagner. “Circuitos privados ii: Guardar secretos en circuitos manipulables”. En Serge Vaudenay, editor, Avances en criptología - EUROCRYPT 2006. Páginas 308–327. Berlín, Heidelberg (2006). Springer Berlín Heidelberg.

https: / / doi.org/ 10.1007 / 11761679_19

[ 24 ] Yael Tauman Kalai, Bhavana Kanukurthi y Amit Sahai. “Criptografía con memoria manipulable y con fugas”. En Phillip Rogaway, editor, Avances en criptología - CRYPTO 2011. Páginas 373–390. Berlín, Heidelberg (2011). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_21

[ 25 ] Krzysztof Pietrzak. “Lwe subespacial”. En Ronald Cramer, editor, Teoría de la criptografía. Páginas 548–563. Berlín, Heidelberg (2012). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-28914-9_31

[ 26 ] Thiago Bergamaschi. “Códigos de detección de manipulación de Pauli y aplicaciones a la comunicación cuántica a través de canales adversarios” (2023). Disponible en https://arxiv.org/abs/2304.06269.

arXiv: 2304.06269

[ 27 ] Divesh Aggarwal, Naresh Goud Boddu y Rahul Jain. "Códigos cuánticos seguros no maleables en el modelo de estado dividido". Transacciones IEEE sobre teoría de la información (2023).

https: / / doi.org/ 10.1109 / TIT.2023.3328839

[ 28 ] Romano Vershynin. “Introducción al análisis no asintótico de matrices aleatorias” (2010). arXiv:1011.3027.

arXiv: 1011.3027

[ 29 ] Yinzheng Gu. “Momentos de matrices aleatorias y función weingarten” (2013).

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

[ 30 ] Don Weingarten. “Comportamiento asintótico de integrales de grupo en el límite de rango infinito”. Revista de Física Matemática 19, 999–1001 (1978).

https: / / doi.org/ 10.1063 / 1.523807

[ 31 ] Benoît Collins. “Momentos y acumulantes de variables aleatorias polinómicas sobre grupos unitarios, la integral de Itzykson-Zuber y probabilidad libre”. Avisos internacionales de investigación en matemáticas 2003, 953–982 (2003).

https: / / doi.org/ 10.1155 / S107379280320917X

[ 32 ] Benoı̂t Collins y Piotr Śniady. “Integración con respecto a la medida de Haar en grupo unitario, ortogonal y simpléctico”. Comunicaciones en Física Matemática 264, 773–795 (2006). arXiv:math-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

arXiv: math-ph / 0402073

[ 33 ] Naresh Goud Boddu, Vipul Goyal, Rahul Jain y João Ribeiro. “Códigos no maleables de estado dividido y esquemas de intercambio secreto para mensajes cuánticos” (2023). arXiv:2308.06466.

arXiv: 2308.06466

Citado por

[1] Thiago Bergamaschi, “Códigos de detección de manipulación de Pauli y aplicaciones a la comunicación cuántica a través de canales adversarios”, arXiv: 2304.06269, (2023).

Las citas anteriores son de ANUNCIOS SAO / NASA (última actualización exitosa 2023-11-08 15:27:22). La lista puede estar incompleta ya que no todos los editores proporcionan datos de citas adecuados y completos.

No se pudo recuperar Crossref citado por datos durante el último intento 2023-11-08 15:27:21: No se pudieron obtener los datos citados por 10.22331 / q-2023-11-08-1178 de Crossref. Esto es normal si el DOI se registró recientemente.

Este documento se publica en Quantum bajo el Creative Commons Reconocimiento 4.0 Internacional (CC BY 4.0) licencia. Los derechos de autor permanecen con los titulares de derechos de autor originales, como los autores o sus instituciones.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- PlatoData.Network Vertical Generativo Ai. Empodérate. Accede Aquí.

- PlatoAiStream. Inteligencia Web3. Conocimiento amplificado. Accede Aquí.

- PlatoESG. Carbón, tecnología limpia, Energía, Ambiente, Solar, Gestión de residuos. Accede Aquí.

- PlatoSalud. Inteligencia en Biotecnología y Ensayos Clínicos. Accede Aquí.

- Fuente: https://quantum-journal.org/papers/q-2023-11-08-1178/

- :posee

- :es

- :no

- $ UP

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- arriba

- RESUMEN

- de la máquina

- ACM

- interino

- la columna Acción

- Adam

- avances

- adversario

- afiliaciones

- en contra

- Aggarwal

- objetivo

- Todos

- también

- an

- análisis

- y

- Andrés

- cualquier

- aplicaciones

- somos

- AS

- At

- ataques

- intento

- Autenticación

- autor

- Autorzy

- Hoy Disponibles

- barrera

- BE

- esto

- comportamiento

- Berlín

- Más allá de

- Descanso

- by

- PUEDEN

- capacidades

- case

- efectivo

- causado

- canales

- Cerrar

- los códigos de

- comentario

- Los comunes

- Comunicación

- Comunicaciónes

- completar

- cálculo

- computadora

- Considerar

- considerado

- constante

- construir

- construcción

- continuo

- derechos de autor,

- podría

- cripto

- criptografía

- CO

- Daniel

- datos

- David

- Descodificación

- detectar

- Detección

- dispositivo

- discutir

- don

- durante

- editor

- editores

- cifrado

- error

- existe

- ampliar

- familia

- Fundamentos

- Gratis

- Desde

- función

- funciones

- General

- Donar

- Grupo procesos

- Materiales

- harvard

- hachís

- titulares

- Cómo

- Como Hacer

- HTTPS

- Identidad

- IEEE

- if

- ii

- in

- Infinito

- info

- información

- iniciar

- instituciones

- un elemento indispensable

- interesante

- Internacional

- Ene

- JavaScript

- jonathan

- revista

- acuerdo

- kenneth

- conocido

- Idiomas

- Apellidos

- Abandonar

- Lee

- Biblioteca

- Licencia

- como

- LIMITE LAS

- Lista

- Manipulación

- matemático

- matemáticas

- Puede..

- medir

- Salud Cerebral

- mensaje

- la vida

- Molinero

- modelo

- modelos

- Mes

- Mukherjee

- Nacional

- Nguyen

- no

- normal

- nov

- obtener

- of

- on

- habiertos

- operador

- operadores

- or

- Oráculos

- reconocida por

- salida

- Más de

- paginas

- Papel

- (PDF)

- Peter

- Doctor en Filosofía

- los libros físicos

- Física

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- Programación

- proteger

- protocolo

- demostrablemente

- proporcionar

- previsto

- publicado

- editor

- editores

- DTP

- Cuántico

- Computadora cuántica

- corrección de error cuántico

- información cuántica

- azar

- clasificar

- realizado

- recientemente

- la reducción de

- referencias

- registrado

- permanece

- la investigación

- respeto

- restricciones

- una estrategia SEO para aparecer en las búsquedas de Google.

- ROBERT

- robusto

- romano

- esquemas

- alcance

- Secreto

- secretos

- seguro

- EN LINEA

- set

- compartir

- Shor

- Mostrar

- Firmas

- similares

- Singapur

- Tamaño

- inteligente

- algo

- Stefan

- STORAGE

- almacenados

- estudiado

- ESTUDIO

- Con éxito

- tal

- adecuado

- Susan

- a prueba de manipulaciones

- Tecnologías

- esa

- La

- su

- teorético

- teoría

- Ahí.

- tesis

- así

- Título

- a

- demasiado

- tema

- comercio

- Transacciones

- del mismo día

- bajo

- universidad

- actualizado

- Enlance

- usado

- vía

- volumen

- W

- quieres

- fue

- we

- cuando

- que

- Invierno

- Actividades:

- se

- año

- zephyrnet