1Recherche NTT, Sunnyvale, États-Unis

2Centre des technologies quantiques, Université nationale de Singapour, Singapour

Vous trouvez cet article intéressant ou souhaitez en discuter? Scite ou laisse un commentaire sur SciRate.

Abstract

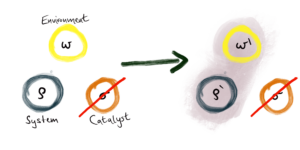

La sécurité d'un périphérique de stockage contre un adversaire falsifié est un sujet bien étudié en cryptographie classique. De tels modèles donnent accès à une boîte noire à un adversaire, et le but est de protéger le message stocké ou d'abandonner le protocole en cas de falsification.

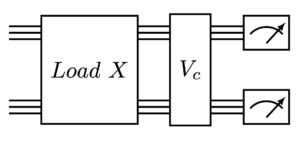

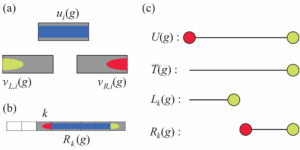

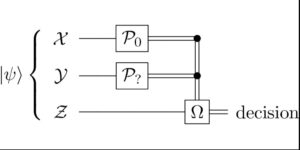

Dans ce travail, nous étendons la portée de la théorie des codes de détection de falsification contre un adversaire doté de capacités quantiques. Nous considérons les schémas de codage et de décodage qui sont utilisés pour coder un message quantique $k$-qubit $vert mrangle$ afin d'obtenir un mot de code quantique $n$-qubit $vert {psi_m} rangle$. Un mot de code quantique $vert {psi_m} rangle$ peut être falsifié de manière contradictoire via un $U$ unitaire provenant d'une famille unitaire de falsification connue $mathcal{U}_{mathsf{Adv}}$ (agissant sur $mathbb{C}^{2 ^n}$).

Tout d'abord, nous lançons l'étude générale des $textit{codes de détection de falsification quantique}$, qui détectent s'il y a une falsification provoquée par l'action d'un opérateur unitaire. S'il n'y a pas eu de falsification, nous aimerions afficher le message original. Nous montrons que des codes de détection de falsification quantique existent pour toute famille d'opérateurs unitaires $mathcal{U}_{mathsf{Adv}}$, tels que $vertmathcal{U}_{mathsf{Adv}} vert lt 2^{2^{ alpha n}}$ pour une constante $alpha in (0,1/6)$ ; à condition que les opérateurs unitaires ne soient pas trop proches de l’opérateur d’identité. Les codes de détection de falsification quantique que nous construisons peuvent être considérés comme des variantes quantiques des $textit{codes de détection de falsification classiques}$ étudiés par Jafargholi et Wichs ['15], qui sont également connus pour exister sous des restrictions similaires.

De plus, nous montrons que lorsque l'ensemble de messages $mathcal{M}$ est classique, une telle construction peut être réalisée sous la forme d'un $textit{code non malléable}$ contre n'importe quel $mathcal{U}_{mathsf{Adv}}$ de taille allant jusqu'à 2 $^{2^{alpha n}}$.

► Données BibTeX

► Références

Zahra Jafargholi et Daniel Wichs. « Détection d'effraction et codes continus non malléables ». Dans Yevgeniy Dodis et Jesper Buus Nielsen, éditeurs, Theory of Cryptography. Pages 451 à 480. Berlin, Heidelberg (2015). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_19

M. Cheraghchi et V. Guruswami. « Capacité des codes non malléables ». Transactions IEEE sur la théorie de l'information 62, 1097-1118 (2016).

https: / / doi.org/ 10.1109 / TIT.2015.2511784

Sebastian Faust, Pratyay Mukherjee, Daniele Venturi et Daniel Wichs. "Codes non malléables efficaces et dérivation de clés pour circuits de falsification poly-taille". Dans Phong Q. Nguyen et Elisabeth Oswald, éditeurs, Advances in Cryptology – EUROCRYPT 2014. Pages 111-128. Berlin, Heidelberg (2014). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-55220-5_7

Ronald Cramer, Yevgeniy Dodis, Serge Fehr, Carles Padró et Daniel Wichs. "Détection de manipulations algébriques avec applications au partage robuste de secrets et aux extracteurs flous". Dans Nigel Smart, éditeur, Advances in Cryptology – EUROCRYPT 2008. Pages 471–488. Berlin, Heidelberg (2008). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-540-78967-3_27

Ronald Cramer, Carles Padró et Chaoping Xing. "Codes optimaux de détection de manipulation algébrique dans le modèle à erreur constante". Dans Yevgeniy Dodis et Jesper Buus Nielsen, éditeurs, Theory of Cryptography. Pages 481 à 501. Berlin, Heidelberg (2015). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_20

Peter W. Shor. "Schéma de réduction de la décohérence dans la mémoire d'un ordinateur quantique". Revue physique A 52, R2493 (1995).

https: / / doi.org/ 10.1103 / PhysRevA.52.R2493

Un Robert Calderbank et Peter W Shor. "De bons codes correcteurs d'erreurs quantiques existent". Examen physique A 54, 1098 (1996).

https: / / doi.org/ 10.1103 / PhysRevA.54.1098

Daniel Gottesmann. "Codes stabilisateurs et correction d'erreurs quantiques". Thèse de doctorat. Caltech. (1997). URL : https:///thesis.library.caltech.edu/2900/2/THESIS.pdf.

https:///thesis.library.caltech.edu/2900/2/THESIS.pdf

A.Yu. Kitaïev. "Calcul quantique tolérant aux pannes par anyons". Annals of Physics 303, 2–30 (2003).

https://doi.org/10.1016/s0003-4916(02)00018-0

Andrew M. Steane. "Codes correcteurs d'erreurs en théorie quantique". Lettres d'examen physique 77, 793 (1996).

https: / / doi.org/ 10.1103 / PhysRevLett.77.793

Gorjan Alagic et Christian Majenz. « Non-malléabilité quantique et authentification ». Dans Jonathan Katz et Hovav Shacham, éditeurs, Advances in Cryptology – CRYPTO 2017. Pages 310-341. Cham (2017). Éditions internationales Springer.

https://doi.org/10.1007/978-3-319-63715-0_11

Andris Ambainis, Jan Bouda et Andreas Winter. "Cryptage non malléable de l'information quantique". Journal de physique mathématique 50, 042106 (2009).

https: / / doi.org/ 10.1063 / 1.3094756

A. Broadbent et Sébastien Lord. "Cryptage quantique non clonable via des oracles aléatoires". IACR Cryptol. Arche ePrint. 2019, 257 (2019).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2020.4

Daniel Gottesmann. "Cryptage inclonable". Informations quantiques. Calculer. 3, 581-602 (2003).

https: / / doi.org/ 10.26421 / qic3.6-2

Stefan Dziembowski, Krzysztof Pietrzak et Daniel Wichs. « Codes non malléables ». J.ACM 65 (2018).

https: / / doi.org/ 10.1145 / 3178432

Mihir Bellare, David Cash et Rachel Miller. "Cryptographie sécurisée contre les attaques de clés associées et la falsification". Dans Dong Hoon Lee et Xiaoyun Wang, éditeurs, Advances in Cryptology – ASIACRYPT 2011. Pages 486-503. Berlin, Heidelberg (2011). Springer Berlin-Heidelberg.

Mihir Bellare et David Cash. « Fonctions et permutations pseudo-aléatoires dont la sécurité est prouvée contre les attaques de clés associées ». Dans Tal Rabin, éditeur, Advances in Cryptology – CRYPTO 2010. Pages 666-684. Berlin, Heidelberg (2010). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-14623-7_36

Mihir Bellare et Tadayoshi Kohno. "Un traitement théorique des attaques par clés associées : Rka-prps, rka-prfs et applications". Dans Eli Biham, éditeur, Advances in Cryptology — EUROCRYPT 2003. Pages 491-506. Berlin, Heidelberg (2003). Springer Berlin-Heidelberg.

https://doi.org/10.1007/3-540-39200-9_31

Mihir Bellare, Kenneth G. Paterson et Susan Thomson. « Sécurité Rka au-delà de la barrière linéaire : Ibe, cryptage et signatures ». Dans Xiaoyun Wang et Kazue Sako, éditeurs, Advances in Cryptology – ASIACRYPT 2012. Pages 331-348. Berlin, Heidelberg (2012). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-34961-4_21

Sebastian Faust, Krzysztof Pietrzak et Daniele Venturi. « Circuits inviolables : comment échanger les fuites contre la résilience ». Dans Luca Aceto, Monika Henzinger et Jiří Sgall, éditeurs, Automates, Langages et Programmation. Pages 391 à 402. Berlin, Heidelberg (2011). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-22006-7_33

Rosario Gennaro, Anna Lysyanskaya, Tal Malkin, Silvio Micali et Tal Rabin. "Sécurité algorithmique inviolable (atp): fondements théoriques de la sécurité contre la falsification matérielle". Dans Moni Naor, éditeur, Theory of Cryptography. Pages 258 à 277. Berlin, Heidelberg (2004). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-540-24638-1_15

Vipul Goyal, Adam O'Neill et Vanishree Rao. "Fonctions de hachage sécurisées à entrée corrélée". Dans Yuval Ishai, éditeur, Theory of Cryptography. Pages 182 à 200. Berlin, Heidelberg (2011). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-19571-6_12

Yuval Ishai, Manoj Prabhakaran, Amit Sahai et David Wagner. « Circuits privés ii : Garder des secrets dans des circuits inviolables ». Dans Serge Vaudenay, éditeur, Advances in Cryptology – EUROCRYPT 2006. Pages 308-327. Berlin, Heidelberg (2006). Springer Berlin-Heidelberg.

https: / / doi.org/ 10.1007 / 11761679_19

Yael Tauman Kalai, Bhavana Kanukurthi et Amit Sahai. "Cryptographie avec mémoire altérable et fuyante". Dans Phillip Rogaway, éditeur, Advances in Cryptology – CRYPTO 2011. Pages 373-390. Berlin, Heidelberg (2011). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_21

Krzysztof Pietrzak. « Lwe sous-espace ». Dans Ronald Cramer, éditeur, Theory of Cryptography. Pages 548 à 563. Berlin, Heidelberg (2012). Springer Berlin-Heidelberg.

https://doi.org/10.1007/978-3-642-28914-9_31

Thiago Bergamaschi. « Codes de détection de manipulation de Pauli et applications à la communication quantique sur des canaux contradictoires » (2023). Disponible sur https:///arxiv.org/abs/2304.06269.

arXiv: 2304.06269

Divesh Aggarwal, Naresh Goud Boddu et Rahul Jain. «Codes quantiques sécurisés non malléables dans le modèle à états partagés». Transactions IEEE sur la théorie de l'information (2023).

https: / / doi.org/ 10.1109 / TIT.2023.3328839

Roman Vershynine. « Introduction à l'analyse non asymptotique de matrices aléatoires » (2010). arXiv : 1011.3027.

arXiv: 1011.3027

Yin Zheng Gu. «Moments de matrices aléatoires et fonction de Weingarten» (2013).

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

Don Weingarten. "Comportement asymptotique des intégrales de groupe dans la limite de rang infini". Journal de physique mathématique 19, 999-1001 (1978).

https: / / doi.org/ 10.1063 / 1.523807

Benoît Collins. "Moments et cumulants de variables aléatoires polynomiales sur les groupes unitaires, l'intégrale d'Itzykson-Zuber et la probabilité libre". Avis internationaux de recherche en mathématiques 2003, 953-982 (2003).

https: / / doi.org/ 10.1155 / S107379280320917X

Benoît Collins et Piotr Sniady. « Intégration par rapport à la mesure de Haar sur les groupes unitaires, orthogonaux et symplectiques ». Communications en physique mathématique 264, 773-795 (2006). arXiv:math-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

arXiv: math-ph / 0402073

Naresh Goud Boddu, Vipul Goyal, Rahul Jain et João Ribeiro. « Codes non malléables à états divisés et schémas de partage de secrets pour les messages quantiques » (2023). arXiv :2308.06466.

arXiv: 2308.06466

Cité par

[1] Thiago Bergamaschi, « Codes de détection de manipulation de Pauli et applications à la communication quantique sur canaux adverses », arXiv: 2304.06269, (2023).

Les citations ci-dessus proviennent de SAO / NASA ADS (dernière mise à jour réussie 2023-11-08 15:27:22). La liste peut être incomplète car tous les éditeurs ne fournissent pas de données de citation appropriées et complètes.

Impossible de récupérer Données de référence croisée lors de la dernière tentative 2023-11-08 15:27:21: Impossible de récupérer les données citées par 10.22331 / q-2023-11-08-1178 de Crossref. C'est normal si le DOI a été enregistré récemment.

Cet article est publié dans Quantum sous le Creative Commons Attribution 4.0 International (CC BY 4.0) Licence. Le droit d'auteur reste la propriété des détenteurs d'origine tels que les auteurs ou leurs institutions.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://quantum-journal.org/papers/q-2023-11-08-1178/

- :possède

- :est

- :ne pas

- $UP

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- au dessus de

- RÉSUMÉ

- accès

- ACM

- intérim

- Action

- Adam

- avances

- contradictoire

- affiliations

- à opposer à

- Aggarwal

- objectif

- Tous

- aussi

- an

- selon une analyse de l’Université de Princeton

- et les

- Andrew

- tous

- applications

- SONT

- AS

- At

- Attaques

- tentative

- Authentification

- auteur

- auteurs

- disponibles

- une barrière

- BE

- était

- humain

- Berlin

- Au-delà

- Pause

- by

- CAN

- capacités

- maisons

- Argent liquide

- causé

- Voies

- Fermer

- codes

- commentaire

- Chambre des communes

- Communication

- Communications

- complet

- calcul

- ordinateur

- Considérer

- considéré

- constant

- construire

- construction

- continu

- droit d'auteur

- pourriez

- Crypto

- de la cryptographie

- CSS

- Daniel

- données

- David

- Le décryptage

- détecter

- Détection

- dispositif

- discuter

- Don

- pendant

- éditeur

- éditeurs

- chiffrement

- erreur

- exister

- étendre

- famille

- Pour

- Fondations

- gratuitement ici

- De

- fonction

- fonctions

- Général

- Donner

- Réservation de groupe

- Matériel

- harvard

- hachage

- titulaires

- Comment

- How To

- HTTPS

- Identite

- IEEE

- if

- ii

- in

- Infini

- info

- d'information

- initier

- les établissements privés

- intégrale

- intéressant

- International

- Janvier

- JavaScript

- jonathan

- Journal

- en gardant

- kenneth

- connu

- Langues

- Nom

- Laisser

- Lee

- Bibliothèque

- Licence

- comme

- LIMIT

- Liste

- Manipulation

- mathématique

- mathématiques

- Mai..

- mesurer

- Mémoire

- message

- messages

- Miller

- modèle

- numériques jumeaux (digital twin models)

- Mois

- mukherjee

- Nationales

- Nguyen

- aucune

- Ordinaire

- nov

- obtenir

- of

- on

- ouvert

- opérateur

- opérateurs

- or

- Oracles

- original

- sortie

- plus de

- pages

- Papier

- Peter

- phd

- Physique

- Physique

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Programmation

- protéger

- protocole

- prouvable

- fournir

- à condition de

- publié

- éditeur

- éditeurs

- Édition

- Quantum

- Ordinateur quantique

- correction d'erreur quantique

- informations quantiques

- aléatoire

- classer

- réalisé

- récemment

- réduire

- inscrit

- reste

- un article

- respect

- restrictions

- Avis

- ROBERT

- robuste

- romain

- Schémas

- portée

- secret

- secrets

- sécurisé

- sécurité

- set

- partage

- Shor

- montrer

- Signatures

- similaires

- Singapour

- Taille

- smart

- quelques

- stefan

- storage

- stockée

- étudié

- Étude

- Avec succès

- tel

- convient

- Susan

- inviolable

- Les technologies

- qui

- Le

- leur

- théorique

- théorie

- Là.

- thèse

- this

- Titre

- à

- trop

- sujet

- commerce

- Transactions

- traitement

- sous

- université

- a actualisé

- URL

- d'utiliser

- via

- le volume

- W

- souhaitez

- était

- we

- quand

- qui

- Hiver

- comprenant

- activités principales

- pourra

- an

- zéphyrnet