1NTT Research, Sunnyvale, USA

2Szingapúri Nemzeti Egyetem Quantum Technologies Központja, Szingapúr

Érdekesnek találja ezt a cikket, vagy szeretne megvitatni? Scite vagy hagyjon megjegyzést a SciRate-en.

Absztrakt

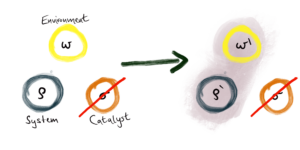

A tárolóeszközök védelme a manipuláló ellenféllel szemben a klasszikus kriptográfia jól tanulmányozott témája. Az ilyen modellek fekete doboz hozzáférést biztosítanak az ellenfélnek, és a cél a tárolt üzenet védelme, vagy a protokoll megszakítása, ha bármilyen manipuláció történik.

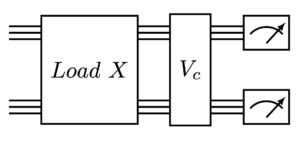

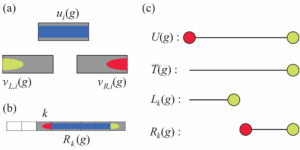

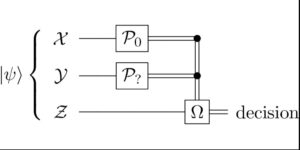

Ebben a munkában kiterjesztjük a szabotázs-észlelési kódok elméletének hatókörét egy kvantumképességekkel rendelkező ellenféllel szemben. Megfontoljuk azokat a kódolási és dekódolási sémákat, amelyek egy $k$-qubites $vert mrangle$ kvantumüzenet kódolására szolgálnak, hogy egy $n$-qubites $vert {psi_m} rangle$ kvantumkódot kapjunk. A $vert {psi_m} rangle$ kvantumkódszót a $mathcal{U}_{mathsf{Adv}}$ $mathcal{U}_{mathsf{Adv}}$ (a $mathbb{C}^{2) egységes $U$ egységen keresztül ellentétes módon meg lehet manipulálni ^n}$).

Először is elindítjuk a $textit{quantum szabotázsérzékelő kódok}$ általános vizsgálatát, amelyek észlelik, hogy van-e valamilyen unitárius operátor által okozott manipuláció. Abban az esetben, ha nem történt manipuláció, szeretnénk az eredeti üzenetet kiadni. Megmutatjuk, hogy kvantumszabotázs-észlelési kódok léteznek a $mathcal{U}_{mathsf{Adv}}$ egységes operátorok bármely családjához, így a $vertmathcal{U}_{mathsf{Adv}} vert lt 2^{2^{ alfa n}}$ valamilyen állandó $alpha in (0,1/6)$; feltéve, hogy az egységes operátorok nincsenek túl közel az azonosító operátorhoz. Az általunk megszerkesztett kvantumszabotázs-észlelési kódok a Jafargholi és Wichs ['15] által tanulmányozott $textit{klasszikus szabotázs-észlelési kódok}$ kvantumváltozatainak tekinthetők, amelyekről ismert, hogy hasonló korlátozások mellett léteznek.

Ezenkívül megmutatjuk, hogy ha a $mathcal{M}$ üzenetkészlet klasszikus, akkor egy ilyen konstrukció megvalósítható $textit{nem alakítható kód}$-ként bármilyen $mathcal{U}_{mathsf{Adv}}$ 2$^{2^{alpha n}}$ méretig.

► BibTeX adatok

► Referenciák

[1] Zahra Jafargholi és Daniel Wichs. „Sabotázs-észlelés és folyamatos nem képlékeny kódok”. In Jevgenyij Dodis és Jesper Buus Nielsen, szerkesztők, Theory of Cryptography. 451–480. oldal. Berlin, Heidelberg (2015). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_19

[2] M. Cheraghchi és V. Guruswami. „Nem képlékeny kódok kapacitása”. IEEE Transactions on Information Theory 62, 1097–1118 (2016).

https:///doi.org/10.1109/TIT.2015.2511784

[3] Sebastian Faust, Pratyay Mukherjee, Daniele Venturi és Daniel Wichs. „Hatékony, nem képlékeny kódok és kulcsok származtatása többméretű szabotázsáramkörökhöz”. In Phong Q. Nguyen és Elisabeth Oswald, szerkesztők, Advances in Cryptology – EUROCRYPT 2014. 111–128. oldal. Berlin, Heidelberg (2014). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-55220-5_7

[4] Ronald Cramer, Jevgenyij Dodis, Serge Fehr, Carles Padró és Daniel Wichs. "Algebrai manipuláció észlelése robusztus titkos megosztásra és fuzzy kivonatokra szolgáló alkalmazásokkal". In Nigel Smart, szerkesztő, Advances in Cryptology – EUROCRYPT 2008. 471–488. oldal. Berlin, Heidelberg (2008). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-540-78967-3_27

[5] Ronald Cramer, Carles Padró és Chaoping Xing. „Optimális algebrai manipuláció észlelési kódjai az állandó hibamodellben”. In Jevgenyij Dodis és Jesper Buus Nielsen, szerkesztők, Theory of Cryptography. 481–501. oldal. Berlin, Heidelberg (2015). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_20

[6] Peter W Shor. „Séma a dekoherencia csökkentésére a kvantumszámítógép memóriájában”. Fizikai áttekintés A 52, R2493 (1995).

https:///doi.org/10.1103/PhysRevA.52.R2493

[7] Egy Robert Calderbank és Peter W Shor. "Léteznek jó kvantum hibajavító kódok." Physical Review A 54, 1098 (1996).

https:///doi.org/10.1103/PhysRevA.54.1098

[8] Daniel Gottesman. „Stabilizátorkódok és kvantumhiba-javítás”. PhD értekezés. Caltech. (1997). url: https:///thesis.library.caltech.edu/2900/2/THESIS.pdf.

https:///thesis.library.caltech.edu/2900/2/THESIS.pdf

[9] A.Yu. Kitaev. „Hibatűrő kvantumszámítás bárki által”. Annals of Physics 303, 2–30 (2003).

https://doi.org/10.1016/s0003-4916(02)00018-0

[10] Andrew M Steane. „Hibajavítási kódok a kvantumelméletben”. Physical Review Letters 77, 793 (1996).

https:///doi.org/10.1103/PhysRevLett.77.793

[11] Gorjan Alagic és Christian Majenz. „Kvantum nem alakíthatóság és hitelesítés”. In Jonathan Katz és Hovav Shacham, szerkesztők, Advances in Cryptology – CRYPTO 2017. 310–341. oldal. Cham (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-63715-0_11

[12] Andris Ambainis, Jan Bouda és Andreas Winter. „Kvantuminformáció nem alakítható titkosítása”. Journal of Mathematical Physics 50, 042106 (2009).

https:///doi.org/10.1063/1.3094756

[13] A. Broadbent és Sébastien Lord. „Klónozhatatlan kvantumtitkosítás véletlenszerű orákulumokon keresztül”. IACR Cryptol. ePrint Arch. 2019, 257 (2019).

https:///doi.org/10.4230/LIPIcs.TQC.2020.4

[14] Daniel Gottesman. „Klónozhatatlan titkosítás”. Kvantum Info. Comput. 3, 581–602 (2003).

https:///doi.org/10.26421/qic3.6-2

[15] Stefan Dziembowski, Krzysztof Pietrzak és Daniel Wichs. „Nem képlékeny kódok”. J. ACM 65 (2018).

https:///doi.org/10.1145/3178432

[16] Mihir Bellare, David Cash és Rachel Miller. „A kriptográfia biztonságos a kapcsolódó kulcsokkal kapcsolatos támadások és manipulációk ellen”. In Dong Hoon Lee és Xiaoyun Wang, szerkesztők, Advances in Cryptology – ASIACRYPT 2011. 486–503. oldal. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

[17] Mihir Bellare és David Cash. „Az álvéletlen függvények és permutációk bizonyíthatóan védelmet nyújtanak a kapcsolódó kulcsú támadásokkal szemben”. In Tal Rabin, szerkesztő, Advances in Cryptology – CRYPTO 2010. 666–684. oldal. Berlin, Heidelberg (2010). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-14623-7_36

[18] Mihir Bellare és Tadayoshi Kohno. „A kapcsolódó kulcsú támadások elméleti kezelése: Rka-prps, rka-prfs és alkalmazások”. In Eli Biham, szerkesztő, Advances in Cryptology – EUROCRYPT 2003. 491–506. oldal. Berlin, Heidelberg (2003). Springer Berlin Heidelberg.

https://doi.org/10.1007/3-540-39200-9_31

[19] Mihir Bellare, Kenneth G. Paterson és Susan Thomson. „Rka biztonság a lineáris korláton túl: Ibe, titkosítás és aláírások”. In Xiaoyun Wang és Kazue Sako, szerkesztők, Advances in Cryptology – ASIACRYPT 2012. 331–348. oldal. Berlin, Heidelberg (2012). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-34961-4_21

[20] Sebastian Faust, Krzysztof Pietrzak és Daniele Venturi. „Sabotázsbiztos áramkörök: Hogyan cseréljük ki a szivárgást a manipuláció elleni rezilienciára”. Luca Aceto, Monika Henzinger és Jiří Sgall, Automata, Languages and Programming szerkesztők. 391–402. oldal. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-22006-7_33

[21] Rosario Gennaro, Anna Lysyanskaya, Tal Malkin, Silvio Micali és Tal Rabin. „Algoritmikus manipulációbiztos (ATP) biztonság: Elméleti alapok a hardveres manipuláció elleni biztonsághoz”. In Moni Naor, szerkesztő, Theory of Cryptography. 258–277. oldal. Berlin, Heidelberg (2004). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-540-24638-1_15

[22] Vipul Goyal, Adam O'Neill és Vanishree Rao. „Korrelált bemeneti biztonságos hash funkciók”. In Yuval Ishai, szerkesztő, Theory of Cryptography. 182–200. oldal. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-19571-6_12

[23] Yuval Ishai, Manoj Prabhakaran, Amit Sahai és David Wagner. „Privát áramkörök ii: Titkok megőrzése manipulálható áramkörökben”. In Serge Vaudenay, szerkesztő, Advances in Cryptology – EUROCRYPT 2006. 308–327. oldal. Berlin, Heidelberg (2006). Springer Berlin Heidelberg.

https:///doi.org/10.1007/11761679_19

[24] Yael Tauman Kalai, Bhavana Kanukurthi és Amit Sahai. „Rejtjelezés manipulálható és szivárgó memóriával”. In Phillip Rogaway, szerkesztő, Advances in Cryptology – CRYPTO 2011. 373–390. oldal. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_21

[25] Krzysztof Pietrzak. „Lwe altér”. In Ronald Cramer, szerkesztő, Theory of Cryptography. 548–563. oldal. Berlin, Heidelberg (2012). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-28914-9_31

[26] Thiago Bergamaschi. „Pauli manipulációs észlelési kódok és alkalmazások az ellenséges csatornákon keresztüli kvantumkommunikációhoz” (2023). Elérhető: https:///arxiv.org/abs/2304.06269.

arXiv: 2304.06269

[27] Divesh Aggarwal, Naresh Goud Boddu és Rahul Jain. „Kvantumbiztos, nem képlékeny kódok az osztott állapotú modellben”. IEEE Transactions on Information Theory (2023).

https:///doi.org/10.1109/TIT.2023.3328839

[28] Roman Vershinin. „Bevezetés a véletlen mátrixok nem aszimptotikus elemzésébe” (2010). arXiv:1011.3027.

arXiv: 1011.3027

[29] Yinzheng Gu. „Véletlenszerű mátrixok és Weingarten-függvény pillanatai” (2013).

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

[30] Don Weingarten. „Csoportintegrálok aszimptotikus viselkedése a végtelen rang határában”. Journal of Mathematical Physics 19, 999–1001 (1978).

https:///doi.org/10.1063/1.523807

[31] Benoît Collins. „Polinomiális valószínűségi változók momentumai és kumulánsai unitárius csoportokon, az Itzykson-Zuber integrál és a szabad valószínűség”. International Mathematics Research Notices 2003, 953–982 (2003).

https:///doi.org/10.1155/S107379280320917X

[32] Benoı̂t Collins és Piotr Śniady. „Integráció az egységes, ortogonális és szimplektikus csoportra vonatkozó Haar intézkedéshez”. Communications in Mathematical Physics 264, 773–795 (2006). arXiv:math-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

arXiv:math-ph/0402073

[33] Naresh Goud Boddu, Vipul Goyal, Rahul Jain és João Ribeiro. „Osztott állapotú, nem képlékeny kódok és titkos megosztási sémák kvantumüzenetekhez” (2023). arXiv:2308.06466.

arXiv: 2308.06466

Idézi

[1] Thiago Bergamaschi, „Pauli manipuláció-észlelési kódok és alkalmazások a kvantumkommunikációhoz ellenséges csatornákon keresztül”, arXiv: 2304.06269, (2023).

A fenti idézetek innen származnak SAO/NASA HIRDETÉSEK (utolsó sikeres frissítés: 2023-11-08 15:27:22). Előfordulhat, hogy a lista hiányos, mivel nem minden kiadó ad megfelelő és teljes hivatkozási adatokat.

Nem sikerült lekérni Az adatok által hivatkozott kereszthivatkozás utolsó próbálkozáskor 2023-11-08 15:27:21: Nem sikerült lekérni a 10.22331/q-2023-11-08-1178 hivatkozás által hivatkozott adatokat a Crossref-től. Ez normális, ha a DOI-t nemrég regisztrálták.

Ez a tanulmány a Quantumban jelent meg Creative Commons Nevezd meg 4.0 International (CC BY 4.0) engedély. A szerzői jog az eredeti szerzői jog tulajdonosainál marad, például a szerzőknél vagy intézményeiknél.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- Forrás: https://quantum-journal.org/papers/q-2023-11-08-1178/

- :van

- :is

- :nem

- $ UP

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- felett

- KIVONAT

- hozzáférés

- ACM

- ható

- Akció

- Ádám

- előlegek

- ellenséges

- hovatartozás

- ellen

- Aggarwal

- cél

- Minden termék

- Is

- an

- elemzés

- és a

- Andrew

- bármilyen

- alkalmazások

- VANNAK

- AS

- At

- Támadások

- kísérlet

- Hitelesítés

- szerző

- szerzők

- elérhető

- korlát

- BE

- óta

- viselkedés

- Berlin

- Túl

- szünet

- by

- TUD

- képességek

- eset

- Készpénz

- okozott

- csatornák

- közel

- kódok

- megjegyzés

- köznép

- közlés

- távközlés

- teljes

- számítás

- számítógép

- Fontolja

- figyelembe vett

- állandó

- konstrukció

- építés

- folyamatos

- copyright

- tudott

- crypto

- kriptográfia

- CSS

- Daniel

- dátum

- David

- Dekódolás

- kimutatására

- Érzékelés

- eszköz

- megvitatni

- Don

- alatt

- szerkesztő

- szerkesztők

- titkosítás

- hiba

- létezik

- terjed

- család

- A

- Alapok

- Ingyenes

- ból ből

- funkció

- funkciók

- általános

- Ad

- Csoport

- hardver

- Harvard

- hash

- tartók

- Hogyan

- How To

- HTTPS

- Identitás

- IEEE

- if

- ii

- in

- Végtelen

- info

- információ

- kezdeményez

- intézmények

- szerves

- érdekes

- Nemzetközi

- január

- JavaScript

- Jonatán

- folyóirat

- tartás

- kenneth

- ismert

- Nyelvek

- keresztnév

- Szabadság

- Lee

- könyvtár

- Engedély

- mint

- LIMIT

- Lista

- Manipuláció

- matematikai

- matematika

- Lehet..

- intézkedés

- Memory design

- üzenet

- üzenetek

- Molnár

- modell

- modellek

- Hónap

- mukherjee

- nemzeti

- Nguyen

- nem

- normális

- november

- szerez

- of

- on

- nyitva

- operátor

- üzemeltetők

- or

- Orákulák

- eredeti

- teljesítmény

- felett

- oldalak

- Papír

- kimerül

- phd

- fizikai

- Fizika

- Plató

- Platón adatintelligencia

- PlatoData

- Programozás

- védelme

- protokoll

- bizonyíthatóan

- ad

- feltéve,

- közzétett

- kiadó

- kiadók

- Kiadás

- Kvantum

- Kvantum számítógép

- kvantum hibajavítás

- kvantuminformáció

- véletlen

- rangsorban

- realizált

- nemrég

- csökkentő

- referenciák

- nyilvántartott

- maradványok

- kutatás

- tisztelet

- korlátozások

- Kritika

- ROBERT

- erős

- római

- rendszerek

- hatálya

- Titkos

- titkok

- biztonság

- biztonság

- készlet

- megosztás

- shor

- előadás

- aláírások

- hasonló

- Szingapúr

- Méret

- okos

- néhány

- stefan

- tárolás

- memorizált

- tanult

- Tanulmány

- sikeresen

- ilyen

- megfelelő

- Susan

- szabotázsbiztos

- Technologies

- hogy

- A

- azok

- elméleti

- elmélet

- Ott.

- tézis

- ezt

- Cím

- nak nek

- is

- téma

- kereskedelem

- Tranzakciók

- kezelés

- alatt

- egyetemi

- frissítve

- URL

- használt

- keresztül

- kötet

- W

- akar

- volt

- we

- amikor

- ami

- Téli

- val vel

- Munka

- lenne

- év

- zephyrnet