1Pesquisa NTT, Sunnyvale, EUA

2Centro de Tecnologias Quânticas, Universidade Nacional de Cingapura, Cingapura

Acha este artigo interessante ou deseja discutir? Scite ou deixe um comentário no SciRate.

Sumário

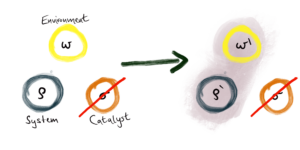

A segurança de um dispositivo de armazenamento contra um adversário adulterador tem sido um tópico bem estudado na criptografia clássica. Esses modelos dão acesso de caixa preta a um adversário, e o objetivo é proteger a mensagem armazenada ou abortar o protocolo caso haja alguma violação.

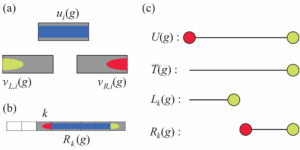

Neste trabalho, ampliamos o escopo da teoria dos códigos de detecção de adulteração contra um adversário com capacidades quânticas. Consideramos esquemas de codificação e decodificação que são usados para codificar uma mensagem quântica $k$-qubit $vert mrangle$ para obter uma palavra-código quântica $n$-qubit $vert {psi_m} rangle$. Uma palavra-código quântica $vert {psi_m} rangle$ pode ser adulterada adversamente por meio de um $U$ unitário de alguma família unitária de adulteração conhecida $mathcal{U}_{mathsf{Adv}}$ (agindo em $mathbb{C}^{2 ^n}$).

Primeiramente, iniciamos o estudo geral dos $textit{códigos de detecção de adulteração quântica}$, que detectam se há alguma adulteração causada pela ação de um operador unitário. Caso não tenha havido adulteração, gostaríamos de enviar a mensagem original. Mostramos que existem códigos de detecção de violação quântica para qualquer família de operadores unitários $mathcal{U}_{mathsf{Adv}}$, tal que $vertmathcal{U}_{mathsf{Adv}} vert lt 2^{2^{ alpha n}}$ para alguma constante $alpha in (0,1/6)$; desde que os operadores unitários não estejam muito próximos do operador de identidade. Os códigos quânticos de detecção de adulteração que construímos podem ser considerados variantes quânticas dos $textit{códigos clássicos de detecção de adulteração}$ estudados por Jafargholi e Wichs ['15], que também são conhecidos por existirem sob restrições semelhantes.

Além disso, mostramos que quando o conjunto de mensagens $mathcal{M}$ é clássico, tal construção pode ser realizada como um $textit{código não maleável}$ contra qualquer $mathcal{U}_{mathsf{Adv}}$ de tamanho até $2^{2^{alfa n}}$.

► dados BibTeX

► Referências

[1] Zahra Jafargholi e Daniel Wichs. “Detecção de adulteração e códigos contínuos não maleáveis”. Em Yevgeniy Dodis e Jesper Buus Nielsen, editores, Theory of Cryptography. Páginas 451–480. Berlim, Heidelberg (2015). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_19

[2] M. Cheraghchi e V. Guruswami. “Capacidade de códigos não maleáveis”. Transações IEEE sobre Teoria da Informação 62, 1097–1118 (2016).

https: / / doi.org/ 10.1109 / TIT.2015.2511784

[3] Sebastian Faust, Pratyay Mukherjee, Daniele Venturi e Daniel Wichs. “Códigos não maleáveis eficientes e derivação de chave para circuitos de violação de tamanho poli”. Em Phong Q. Nguyen e Elisabeth Oswald, editores, Advances in Cryptology – EUROCRYPT 2014. Páginas 111–128. Berlim, Heidelberg (2014). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-55220-5_7

[4] Ronald Cramer, Yevgeniy Dodis, Serge Fehr, Carles Padró e Daniel Wichs. “Detecção de manipulação algébrica com aplicações para compartilhamento robusto de segredos e extratores fuzzy”. Em Nigel Smart, editor, Advances in Cryptology – EUROCRYPT 2008. Páginas 471–488. Berlim, Heidelberg (2008). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-540-78967-3_27

[5] Ronald Cramer, Carles Padró e Chaoping Xing. “Códigos de detecção de manipulação algébrica ótima no modelo de erro constante”. Em Yevgeniy Dodis e Jesper Buus Nielsen, editores, Theory of Cryptography. Páginas 481–501. Berlim, Heidelberg (2015). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_20

[6] Peter W Shor. “Esquema para redução da decoerência na memória quântica de computadores”. Revisão física A 52, R2493 (1995).

https: / / doi.org/ 10.1103 / PhysRevA.52.R2493

[7] Um Robert Calderbank e Peter W. Shor. “Existem bons códigos de correção de erros quânticos”. Physical Review A 54, 1098 (1996).

https: / / doi.org/ 10.1103 / PhysRevA.54.1098

[8] Daniel Gottesman. “Códigos estabilizadores e correção quântica de erros”. Tese de doutorado. Caltech. (1997). url: https://thesis.library.caltech.edu/2900/2/THESIS.pdf.

https:///thesis.library.caltech.edu/2900/2/THESIS.pdf

[9] A.Yu. Kitaev. “Computação quântica tolerante a falhas por anyons”. Annals of Physics 303, 2-30 (2003).

https://doi.org/10.1016/s0003-4916(02)00018-0

[10] Andrew M Steane. “Códigos de correção de erros na teoria quântica”. Cartas de Revisão Física 77, 793 (1996).

https: / / doi.org/ 10.1103 / PhysRevLett.77.793

[11] Gorjan Alagic e Christian Majenz. “Não maleabilidade quântica e autenticação”. Em Jonathan Katz e Hovav Shacham, editores, Advances in Cryptology – CRYPTO 2017. Páginas 310–341. Cham (2017). Publicação Internacional Springer.

https://doi.org/10.1007/978-3-319-63715-0_11

[12] Andris Ambainis, Jan Bouda e Andreas Winter. “Criptografia não maleável de informação quântica”. Jornal de Física Matemática 50, 042106 (2009).

https: / / doi.org/ 10.1063 / 1.3094756

[13] A. Broadbent e Sébastien Lord. “Criptografia quântica não clonável via oráculos aleatórios”. Criptol IACR. Arco ePrint. 2019, 257 (2019).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2020.4

[14] Daniel Gottesman. “Criptografia não clonável”. Informações Quânticas. Computação. 3, 581–602 (2003).

https: / / doi.org/ 10.26421 / qic3.6-2

[15] Stefan Dziembowski, Krzysztof Pietrzak e Daniel Wichs. “Códigos não maleáveis”. J. ACM 65 (2018).

https: / / doi.org/ 10.1145 / 3178432

[16] Mihir Bellare, David Cash e Rachel Miller. “Criptografia segura contra ataques e adulterações de chaves relacionadas”. Em Dong Hoon Lee e Xiaoyun Wang, editores, Advances in Cryptology – ASIACRYPT 2011. Páginas 486–503. Berlim, Heidelberg (2011). Springer Berlim Heidelberg.

[17] Mihir Bellare e David Cash. “Funções e permutações pseudo-aleatórias comprovadamente seguras contra ataques de chaves relacionadas”. Em Tal Rabin, editor, Advances in Cryptology – CRYPTO 2010. Páginas 666–684. Berlim, Heidelberg (2010). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-14623-7_36

[18] Mihir Bellare e Tadayoshi Kohno. “Um tratamento teórico de ataques de chaves relacionadas: Rka-prps, rka-prfs e aplicativos”. Em Eli Biham, editor, Advances in Cryptology — EUROCRYPT 2003. Páginas 491–506. Berlim, Heidelberg (2003). Springer Berlim Heidelberg.

https://doi.org/10.1007/3-540-39200-9_31

[19] Mihir Bellare, Kenneth G. Paterson e Susan Thomson. “Segurança Rka além da barreira linear: Ibe, criptografia e assinaturas”. Em Xiaoyun Wang e Kazue Sako, editores, Advances in Cryptology – ASIACRYPT 2012. Páginas 331–348. Berlim, Heidelberg (2012). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-34961-4_21

[20] Sebastian Faust, Krzysztof Pietrzak e Daniele Venturi. “Circuitos à prova de violação: como trocar vazamentos por resiliência a violação”. Em Luca Aceto, Monika Henzinger e Jiří Sgall, editores, Autômatos, Linguagens e Programação. Páginas 391–402. Berlim, Heidelberg (2011). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-22006-7_33

[21] Rosario Gennaro, Anna Lysyanskaya, Tal Malkin, Silvio Micali e Tal Rabin. “Segurança algorítmica à prova de violação (atp): Fundamentos teóricos para segurança contra violação de hardware”. Em Moni Naor, editora, Teoria da Criptografia. Páginas 258–277. Berlim, Heidelberg (2004). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-540-24638-1_15

[22] Vipul Goyal, Adam O'Neill e Vanishree Rao. “Funções hash seguras de entrada correlacionada”. Em Yuval Ishai, editor, Teoria da Criptografia. Páginas 182–200. Berlim, Heidelberg (2011). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-19571-6_12

[23] Yuval Ishai, Manoj Prabhakaran, Amit Sahai e David Wagner. “Circuitos privados ii: Manter segredos em circuitos adulteráveis”. Em Serge Vaudenay, editor, Advances in Cryptology – EUROCRYPT 2006. Páginas 308–327. Berlim, Heidelberg (2006). Springer Berlim Heidelberg.

https: / / doi.org/ 10.1007 / 11761679_19

[24] Yael Tauman Kalai, Bhavana Kanukurthi e Amit Sahai. “Criptografia com memória adulterável e com vazamento”. Em Phillip Rogaway, editor, Advances in Cryptology – CRYPTO 2011. Páginas 373–390. Berlim, Heidelberg (2011). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_21

[25] Krzysztof Pietrzak. “Subespaço lwe”. Em Ronald Cramer, editor, Teoria da Criptografia. Páginas 548–563. Berlim, Heidelberg (2012). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-28914-9_31

[26] Thiago Bergamaschi. “Códigos de detecção de manipulação de Pauli e aplicações para comunicação quântica em canais adversários” (2023). Disponível em https:////arxiv.org/abs/2304.06269.

arXiv: 2304.06269

[27] Divesh Aggarwal, Naresh Goud Boddu e Rahul Jain. “Códigos não maleáveis seguros quânticos no modelo de estado dividido”. Transações IEEE na Teoria da Informação (2023).

https: / / doi.org/ 10.1109 / TIT.2023.3328839

[28] Roman Vershinin. “Introdução à análise não assintótica de matrizes aleatórias” (2010). arXiv:1011.3027.

arXiv: 1011.3027

[29] Yinzheng Gu. “Momentos de matrizes aleatórias e função de Weingarten” (2013).

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

[30] Don Weingarten. “Comportamento assintótico de integrais de grupo no limite de posto infinito”. Journal of Mathematical Physics 19, 999–1001 (1978).

https: / / doi.org/ 10.1063 / 1.523807

[31] Benoît Collins. “Momentos e cumulantes de variáveis aleatórias polinomiais em grupos unitários, integral de Itzykson-Zuber e probabilidade livre”. Avisos Internacionais de Pesquisa em Matemática 2003, 953–982 (2003).

https: / / doi.org/ 10.1155 / S107379280320917X

[32] Benoı̂t Collins e Piotr Śniady. “Integração com Respeito à Medida Haar em Grupo Unitário, Ortogonal e Simplético”. Comunicações em Física Matemática 264, 773–795 (2006). arXiv: matemática-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

arXiv: math-ph / 0402073

[33] Naresh Goud Boddu, Vipul Goyal, Rahul Jain e João Ribeiro. “Códigos não maleáveis de estado dividido e esquemas de compartilhamento secreto para mensagens quânticas” (2023). arXiv:2308.06466.

arXiv: 2308.06466

Citado por

[1] Thiago Bergamaschi, “Códigos de detecção de manipulação de Pauli e aplicações para comunicação quântica sobre canais adversários”, arXiv: 2304.06269, (2023).

As citações acima são de SAO / NASA ADS (última atualização com êxito 2023-11-08 15:27:22). A lista pode estar incompleta, pois nem todos os editores fornecem dados de citação adequados e completos.

Não foi possível buscar Dados citados por referência cruzada durante a última tentativa 2023-11-08 15:27:21: Não foi possível buscar os dados citados por 10.22331 / q-2023-11-08-1178 do Crossref. Isso é normal se o DOI foi registrado recentemente.

Este artigo é publicado na Quantum sob o Atribuição 4.0 do Creative Commons Internacional (CC BY 4.0) licença. Os direitos autorais permanecem com os detentores originais, como os autores ou suas instituições.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://quantum-journal.org/papers/q-2023-11-08-1178/

- :tem

- :é

- :não

- $UP

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- acima

- RESUMO

- Acesso

- ACM

- atuação

- Açao Social

- Adam

- avanços

- adversarial

- afiliações

- contra

- Aggarwal

- visar

- Todos os Produtos

- tb

- an

- análise

- e

- Andrew

- qualquer

- aplicações

- SOMOS

- AS

- At

- Ataques

- tentativa

- Autenticação

- autor

- autores

- disponível

- barreira

- BE

- sido

- comportamento

- Berlin

- Pós

- Break

- by

- CAN

- capacidades

- casas

- dinheiro

- causado

- canais

- Fechar

- códigos

- comentar

- Commons

- Comunicação

- Comunicações

- completar

- computação

- computador

- Considerar

- considerado

- constante

- construir

- formação

- contínuo

- direitos autorais

- poderia

- cripto

- criptografia

- APF

- Daniel

- dados,

- David

- decodificação

- descobrir

- Detecção

- dispositivo

- discutir

- don

- durante

- editor

- editores

- criptografia

- erro

- existir

- estender

- família

- Escolha

- Fundações

- Gratuito

- da

- função

- funções

- Geral

- OFERTE

- Grupo

- Hardware

- Harvard

- hash

- titulares

- Como funciona o dobrador de carta de canal

- Como Negociar

- HTTPS

- Identidade

- IEEE

- if

- ii

- in

- Infinita

- info

- INFORMAÇÕES

- iniciar

- instituições

- integral

- interessante

- Internacionais

- Jan

- JavaScript

- jonathan

- revista

- manutenção

- kenneth

- conhecido

- Idiomas

- Sobrenome

- Deixar

- Lee

- Biblioteca

- Licença

- como

- LIMITE

- Lista

- Manipulação

- matemático

- matemática

- Posso..

- a medida

- Memória

- mensagem

- mensagens

- moleiro

- modelo

- modelos

- Mês

- Mukherjee

- Nacional

- Nguyen

- não

- normal

- novembro

- obter

- of

- on

- aberto

- operador

- operadores

- or

- Oráculos

- original

- saída

- Acima de

- páginas

- Papel

- Peter

- phd

- físico

- Física

- platão

- Inteligência de Dados Platão

- PlatãoData

- Programação

- proteger

- protocolo

- provavelmente

- fornecer

- fornecido

- publicado

- editor

- editores

- Publishing

- Quantum

- Computador quântico

- correção de erro quântico

- informação quântica

- acaso

- classificar

- realizado

- recentemente

- redução

- referências

- registrado

- permanece

- pesquisa

- respeito

- restrições

- rever

- ROBERT

- uma conta de despesas robusta

- romano

- esquemas

- escopo

- Segredo

- segredos!

- seguro

- segurança

- conjunto

- compartilhando

- Shor

- mostrar

- Assinaturas

- semelhante

- Singapore

- Tamanho

- smart

- alguns

- Stefan

- armazenamento

- armazenadas

- estudado

- Estudo

- entraram com sucesso

- tal

- adequado

- Susan

- inviolável

- Tecnologias

- que

- A

- deles

- teórico

- teoria

- Lá.

- tese

- isto

- Título

- para

- também

- tópico

- comércio

- Transações

- tratamento

- para

- universidade

- Atualizada

- URL

- usava

- via

- volume

- W

- queremos

- foi

- we

- quando

- qual

- Inverno

- de

- Atividades:

- seria

- ano

- zefirnet