Când îmi făceam ideea pentru compania care avea să devină Veza, eu și co-fondatorii mei am intervievat zeci de ofițeri șefi de securitate a informațiilor (CISO) și ofițeri șefi de informații (CIO). Indiferent de dimensiunea și maturitatea companiilor lor moderne, experte în tehnologie, am auzit mereu o temă: ei nu puteau vedea cine avea acces la cele mai sensibile date ale companiei lor. Fiecare dintre ei a subscris la principiul cel putin privilegiu, dar niciunul dintre ei nu a putut spune cât de aproape a fost compania lor de a realiza acest lucru.

„Cel mai mic privilegiu” este definit de Centrul de resurse pentru securitatea computerelor NIST ca „principiul conform căruia o arhitectură de securitate ar trebui proiectată astfel încât fiecărei entități să i se acorde resursele și autorizațiile minime de sistem de care entitatea are nevoie pentru a-și îndeplini funcția.” Sună simplu, dar lucrurile s-au schimbat. Datele sunt acum răspândite pe mai multe nori, sute de aplicații SaaS și sisteme vechi și noi. Drept urmare, toate companiile moderne acumulează „datorii de acces” – permisiuni inutile care au fost fie prea largi în primul rând, fie nu mai sunt necesare după o schimbare a locului de muncă sau desființare.

A Studiu KPMG a constatat că 62% dintre respondenții din SUA au experimentat o încălcare sau un incident cibernetic doar în 2021. Dacă vreun angajat cade pradă phishing-ului, dar are acces doar la informații nesensibile, este posibil să nu existe niciun impact economic. Cel mai mic privilegiu atenuează daunele unui atac.

Există trei obstacole în atingerea celui mai mic privilegiu: vizibilitate, scară și valori.

Vizibilitatea este fundația

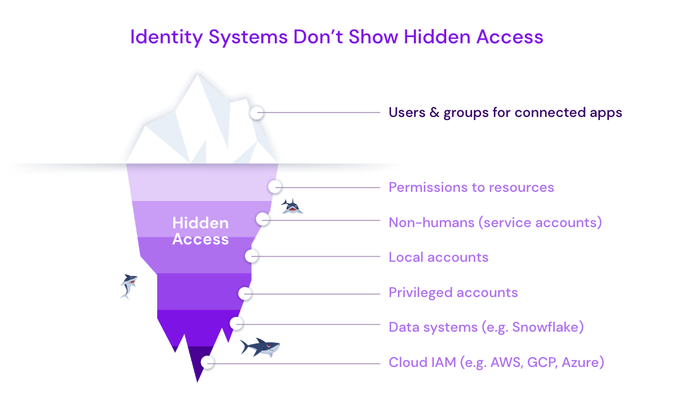

Este greu să gestionezi ceva ce nu poți vedea, iar permisiunile de acces sunt răspândite în nenumărate sisteme din întreprindere. Multe sunt gestionate local în cadrul controalelor unice de acces ale unui sistem (de exemplu, permisiunile de administrator Salesforce). Chiar și atunci când companiile implementează un furnizor de identitate, cum ar fi Okta, Ping sau ForgeRock, acest lucru arată doar vârful aisbergului. Nu poate afișa toate permisiunile care se află sub linia de plutire, inclusiv conturile locale și conturile de serviciu.

Acest lucru este deosebit de relevant astăzi, cu atât de multe companii care efectuează concedieri. La concedierea angajaților, angajatorii revocă accesul la rețea și SSO (single sign-on), dar acest lucru nu se propagă până la nenumăratele sisteme în care angajatul avea drepturi. Aceasta devine o datorie de acces nevăzută.

Pentru companiile în care conformitatea legală impune revizuiri periodice de acces, vizibilitatea este manuală, plictisitoare și vulnerabilă la omisiuni. Angajații sunt trimiși să investigheze manual sistemele individuale. Înțelegerea acestor rapoarte (adesea, capturi de ecran) ar putea fi posibilă pentru o companie mică, dar nu pentru una cu un mediu de date modern.

Scară

Orice companie poate avea mii de identități pentru angajați, plus alte mii pentru persoane care nu sunt umane, cum ar fi conturile de serviciu și roboții. Pot exista sute de „sisteme”, inclusiv servicii cloud, aplicații SaaS, aplicații personalizate și sisteme de date precum SQL Server și Snowflake. Fiecare oferă zeci sau sute de permisiuni posibile pentru orice număr de resurse de date granulare. Deoarece există o decizie de acces de luat pentru fiecare combinație posibilă a acestora, este ușor să ne imaginăm provocarea de a verifica un milion de decizii.

Pentru a profita la maximum de o situație proastă, companiile iau o scurtătură și atribuie identități rolurilor și grupurilor. Aceasta abordează problema scalei, dar agravează problema vizibilității. Echipa de securitate ar putea să vadă cine aparține unui grup și cunoaște eticheta acelui grup, dar etichetele nu spun întreaga poveste. Echipa nu poate vedea accesul la nivelul tabelelor sau coloanelor. Atunci când echipele de gestionare a accesului la identitate (IAM) primesc un flux nesfârșit de solicitări de acces, este tentant să ștampileți aprobările pentru grupul cel mai potrivit, chiar dacă acel grup oferă un acces mai larg decât este necesar.

Companiile nu pot depăși provocarea de amploare fără automatizare. O soluție este accesul limitat în timp. De exemplu, dacă unui angajat i s-a dat acces la un grup, dar nu folosește 90% din permisiuni timp de 60 de zile, probabil că este o idee bună să tăiați acel acces.

Metrici

Dacă nu o poți măsura, nu o poți gestiona și nimeni astăzi nu are instrumentele pentru a cuantifica cât de mult „privilegiu” a fost acordat.

CISO și echipele lor de securitate au nevoie de un tablou de bord pentru a gestiona cel mai mic privilegiu. Așa cum Salesforce a oferit echipelor de vânzări modelul obiect și tablourile de bord pentru a gestiona veniturile, noile companii creează aceeași bază pentru gestionarea accesului.

Cum își vor cuantifica echipele accesul? Se va numi „puncte de privilegiu”? Scorul total al permisiunii? O hârtie 2017 a inventat o măsurătoare pentru expunerea bazei de date numită „magnitudinea riscului de încălcare”. Indiferent cum am numi-o, creșterea acestei valori va fi un moment decisiv în securitatea pe primul loc în identitate. Chiar dacă metrica este una imperfectă, va schimba mentalitatea unei companii către gestionarea celor mai mici privilegii ca un proces de afaceri.

Mergand inainte

Peisajul s-a schimbat și a devenit practic imposibil să obții cel mai mic privilegiu folosind metode manuale. Remedierea acestui lucru va necesita noi tehnologii, procese și mentalități. CISO și CIO cu care lucrez cred că cel mai mic privilegiu este posibil și fac investiții prudente pentru a depăși minimul strict al evaluărilor trimestriale de acces. Nu va trece mult timp până când recenziile manuale vor fi de domeniul trecutului, iar automatizarea îmblânzește complexitatea controlului modern al accesului.

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- Platoblockchain. Web3 Metaverse Intelligence. Cunoștințe amplificate. Accesați Aici.

- Sursa: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- :este

- 2017

- 2021

- 7

- a

- Capabil

- acces

- Conturi

- Acumula

- Obține

- realizarea

- peste

- adrese

- admin

- După

- TOATE

- singur

- și

- oricine

- Apps

- arhitectură

- SUNT

- AS

- At

- ataca

- Automatizare

- Rău

- BE

- deveni

- devine

- înainte

- Crede

- de mai jos

- CEL MAI BUN

- Dincolo de

- roboţii

- încălcarea

- larg

- mai larg

- afaceri

- Procesul de afaceri

- by

- apel

- denumit

- CAN

- nu poti

- contesta

- Schimbare

- control

- şef

- Închide

- Cloud

- servicii de tip cloud

- co-fondatori

- inventat

- Coloane

- combinaţie

- Companii

- companie

- complexitate

- conformitate

- calculator

- Securitatea computerului

- efectuarea

- Control

- controale

- ar putea

- Crearea

- personalizat

- Cyber

- tablou de bord

- de date

- Baza de date

- Zi

- Datorie

- decizie

- Deciziile

- definit

- proiectat

- zeci

- e

- fiecare

- Economic

- Impact economic

- oricare

- Angajat

- de angajați

- patronat

- Afacere

- entitate

- Mediu inconjurator

- mai ales

- Chiar

- Fiecare

- exemplu

- cu experienţă

- Expunere

- Falls

- First

- Pentru

- ForgeRock

- găsit

- Fundație

- funcţie

- dat

- bine

- acordate

- Grafic

- grup

- Grupului

- mână

- Greu

- Avea

- auzit

- Ascuns

- Cum

- HTML

- HTTPS

- sute

- i

- idee

- identitățile

- Identitate

- Impactul

- punerea în aplicare a

- imposibil

- in

- incident

- Inclusiv

- individ

- informații

- Ofițeri de informații

- securitatea informațiilor

- intervievați

- investiga

- Investiții

- IT

- ESTE

- Loc de munca

- Cunoaște

- Etichetă

- etichete

- peisaj

- disponibilizări

- Legal

- Nivel

- ca

- local

- la nivel local

- Lung

- mai lung

- face

- Efectuarea

- administra

- gestionate

- administrare

- de conducere

- mandate

- manual

- multe

- materie

- scadență

- max-width

- măsura

- Metode

- metric

- Metrici

- ar putea

- milion

- Mod de gândire

- minim

- model

- Modern

- moment

- mai mult

- cele mai multe

- muta

- multiplu

- necesar

- Nevoie

- nevoilor

- reţea

- Nou

- Noi tehnologii

- NIH

- nist

- număr

- obiect

- obstacole

- of

- promoții

- ofițerii

- OKTA

- Vechi

- on

- ONE

- Învinge

- trecut

- Efectua

- periodic

- permisiune

- permisiuni

- Phishing

- ping

- Loc

- Plato

- Informații despre date Platon

- PlatoData

- la care se adauga

- puncte

- posibil

- practic

- principiu

- probabil

- Problemă

- proces

- procese

- furnizorul

- RE

- primire

- Rapoarte

- cereri de

- necesita

- resursă

- Resurse

- rezultat

- venituri

- Recenzii

- Ridica

- Risc

- rolurile

- s

- SaaS

- de vânzări

- Salesforce

- acelaşi

- Scară

- capturi de ecran

- securitate

- sens

- sensibil

- serviciu

- Servicii

- schimbare

- să

- Arăta

- Emisiuni

- simplu

- întrucât

- singur

- situație

- Mărimea

- mic

- So

- soluţie

- ceva

- răspândire

- Poveste

- curent

- astfel de

- sistem

- sisteme

- Lua

- echipă

- echipe

- Tehnologii

- acea

- lor

- Lor

- temă

- Acestea

- lucru

- lucruri

- mii

- trei

- sfat

- la

- astăzi

- de asemenea

- Unelte

- Total

- spre

- unic

- us

- utilizare

- vizibilitate

- vulnerabil

- Cale..

- care

- OMS

- întreg

- voi

- cu

- în

- fără

- Castigat

- Apartamente

- ar

- Tu

- zephyrnet