En grupp Bitcoin Core-utvecklare diskuterade olika attackvektorer för Bitcoin samt sätt att planera framåt och kringgå skändliga aktörer.

Bitcoin 2022, värd i Miami, Florida, den 6-9 april, innehöll en panel med titeln "Förhindra attacker på Bitcoin” med tre Bitcoin Core utvecklare: Luke Dashjr, Bryan Bishop och Jameson Lopp (ersätter Peter Todd). Panelen modererades av Shinobi.

Paneldeltagarna diskuterar tekniska och sociala attackvektorer, främst i utvecklingsprocessen för Bitcoin Core, som kan hindra eller helt spåra ur Bitcoins enda uppdrag som oföränderliga pengar. Syftet med att öppet brainstorma attackvektorer är att formulera lämpliga försvarsåtgärder och som Sun Tzu's "The Art of War" strategier:

"Lita inte på att fienden inte kommer. Lita på din beredvillighet att träffa honom. Lita inte på att fienden inte kommer att attackera. Lita bara på din förmåga att välja en plats som fienden inte kan attackera.”

Följande är en sammanfattning av panelen med en snabb översikt över Bitcoin Core-utvecklingsprocessen.

Kort Bitcoin Core Översikt

Smakämnen Bitcoin Core utvecklare arbetar genom en utvecklingsprocess för att erbjuda Bitcoin-protokollet buggkorrigeringar, mjukvaruoptimeringar och förbättrade funktioner; de publicerar sedan dessa uppdateringar efter gemenskapskonsensus via Förslag till förbättring av Bitcoin (BIPs). Att framgångsrikt konstruera en attack mot utvecklingsprocessen, på antingen teknisk eller social nivå, skulle potentiellt hindra (ibland kritiska) protokolluppdateringar och ingjuta misstro mellan utvecklare.

För att förtydliga är Bitcoin Core en gratis och öppen källkodsimplementering av en Bitcoin fullständig nod, kallad klient. Även om det är missvisande i namnet, har Bitcoin Core inte centraliserad eller "kärn" kontroll över Bitcoin-nätverket, utan fungerar snarare som bara en möjlig klient som människor är fria att använda efter eget gottfinnande. Dessutom kräver konsensusreglerna för Bitcoin-protokollet att alla Bitcoin fullständiga noder och ekonomiska deltagare ofelbart upprätthåller dessa regler när de överväger giltigheten av ett block.

Dessutom laddas Bitcoin Core-uppdateringar inte ner automatiskt utan snarare manuellt, eftersom automatiska programuppdateringar ger en attackvektor för en busig skådespelare att kompromissa med alla noder och gruvarbetare i ett enda slag.

Bitcoin Core-teamet av utvecklare ställer sig inte på en enda ledare eller talesman – vilket distanserar klienten och utvecklingsprocessen från personlig karaktärsexploatering på grund av fel som alla jordiska ledare innehar. Till exempel kan narcissistiska ledare försvagas genom att skapa oro inom sin fanskara, eller kortvariga ledare kan bete sig irrationellt när de provoceras med förolämpningar. För att störta en uppstickare måste man på ett smart sätt göra sig av med dess ledare eller bryta deras efterföljare.

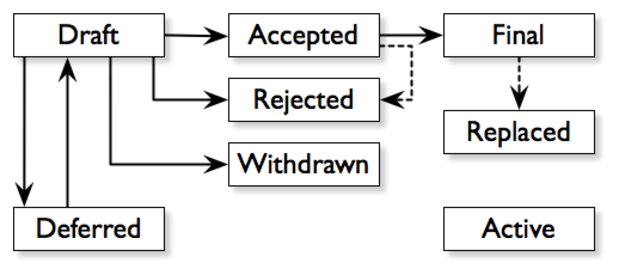

Men utan en enda ledare, hur kommer oberoende Bitcoin Core-utvecklare överens om komplexa designval eller nödfelfixar? Ovannämnda BIP:er används i Bitcoin Core-utvecklingsprocessen för att implementera funktioner eller information till Bitcoin-protokollet, men BIP:er arbetar också för att standardisera kommunikationen av nya idéer, som schematiskt avbildas nedan och som beskrivs i PIP 1:

Hur kan vi kasta en skiftnyckel i denna process? Trots att vissa formaliteter har införts via BIP 1 i ett annars ostrukturerat nätverk, finns det en möjlighet för illvilliga eller helt enkelt missriktade aktörer att undergräva utvecklingsprocessen med både tekniska och sociala medel. Att känna igen denna "skiftnyckel" är dock ofta bara möjligt i efterhand - vilket gör vissa attackvektorer särskilt svåra att upptäcka och undvika. Om du kan undvika en skiftnyckel kan du undvika en avvikande utvecklare som är fast besluten att driva sin egennyttiga agenda på Bitcoins bekostnad.

I praktiken är faktiska BIP-implementeringar inte lika snygga som ett arbetsflödesdiagram och ovanstående förklaring har förkortats. Men vi kan börja teoretisera skändliga metoder för att undergräva den decentraliserade utvecklingsprocessen.

Obs: Termen "konsensus” är ett tvetydigt ord som används för att antyda flera olika saker utöver reglerna för Bitcoin. Används vanligtvis för att indikera "alla är i princip överens" om ett beslut medan det i verkligheten finns mer exakta, distinkta ord som fungerar för att bättre definiera de olika nivåerna av enighet om ett beslut än den sammanfattande termen "konsensus". För enkelhetens skull hänvisar den här artikeln till nästan enhällig och allmän överenskommelse som att uppnå "konsensus".

Tidigare attacker mot Bitcoin

Bitcoin-nätverket distribuerades 2009 med flera kritiska buggar och förbiseenden som kunde ha resulterat i allvarliga tekniska attackvektorer, men dessa allmänt kända sårbarheter åtgärdades för länge sedan. Generellt sett är dessa buggar och förbiser svåra att hitta eftersom det inte finns något i koden som är påträngande eller plågsamt uppenbart. En dedikerad utvecklingsgemenskap med öppen källkod som frivilligt bidrar till kodbasen arbetade oavbrutet för att förbättra protokollets integritet under det senaste decenniet och lite till. Genom att förstå tidigare sårbarheter och deras lösningar kan vi förbli vaksamma när det gäller att mildra framtida brister och ge en grund för att skapa värsta scenarier för att söka efter potentiella försvarsmekanismer.

Den absolut mest anmärkningsvärda sociala attacken mot Bitcoin-gemenskapen och utvecklingsprocessen inträffade 2015 när två välrespekterade och veteranutvecklare av Bitcoin vid den tiden, Gavin Andresen och Mike Hearn, skapade och marknadsförde en ny, inkompatibel Bitcoin-klient märkt BitcoinXT. Bitcoin XT föreslog att de möjliga transaktionerna per block skulle öka, känd som block storlek, som ett sätt att konkurrera med konventionella betalningssystem som MasterCard eller Visa. Genom att anta denna inkompatibla version av Bitcoin, skulle användare effektivt hårtork, eller gör giltiga, tidigare ogiltiga blockeringar och transaktioner som i slutändan tvingar alla att uppgradera sina kunder på liknande sätt - annars riskerar nätverksstabilitet och replayattacker.

Bitcoins skapare, den anonyme Satoshi Nakamoto, hade för länge sedan klivit bort från Bitcoin när detta kontroversiella projekt tillkännagavs och samhället fick dechiffrera Satoshis kommentarer för vägledning som om de vore heliga skrifter. Bitcoin XT lyckades inte nå konsensus eftersom det naivt föreslog att den maximala blockstorleken skulle ökas och dess förespråkare försökte undergräva användarkonsensus samverkan med stängda dörrar, utvecklare-gruvarbetare-företag. Utan att gå in i minsta detalj av det ökända "blocksize krig” och leker en hela boken, kan vi tydligt observera från intensiven två år tjafsa om den kritiska funktionen hos fullständiga noder (användare) som koordinerar för att upprätthålla nya regler utan stöd från gruvarbetare via användaraktiverade mjukgafflar (UASF).

Hade Bitcoin hamnat i den stora blockfällan, skulle nätverksdecentralisering och Bitcoins opolitiska karaktär ha lidit i enlighet därmed. För att förstå följderna av att ändra en till synes enkel variabel, som är blockstorleksgränsen, krävs inte bara förståelse för den tekniska inverkan på kodbasens integritet, utan också dold Konsekvenserna bjuda in ytterligare attackvektorer mot det begynnande nätverksekosystemet. Man kan utvidga denna tankegång mot dagens galna förslag att flytta Bitcoin till proof-of-insats istället för proof-of-work. Även om lösningen på blockstorlekskriget löstes tekniskt genom en UASF, krävde det sociala dramat som följde icke-tekniska lösningar för att helt enkelt förbli fast och inte vika på en skadlig mjukvaruimplementering, oavsett företagets eller kändisutvecklarens stöd.

Attacker med BIP-aktiveringsmetod

Dashjr hävdar att en attack mot Bitcoin Core-utvecklingsprocessen inträffade bara förra året: "Snabb rättegång”aktiveringsmetoden för den mycket efterlängtade”Pålrot" mjukgaffel uppgradera (PIP 343). Speedy Trial-logiken fungerar för att aktivera en BIP-implementering utan risk för en oönskad kedjedelning genom att antingen snabbt lyckas eller snabbt misslyckas med att aktiveras inom en tremånaders tidsram. När arbetet med att bygga Taproot slutförts kunde utvecklarna inte komma överens om aktiveringsmetoden och ignorerade i huvudsak det avgörande steget att först få otvivelaktigt samförstånd från samhället.

Även om Taproot har aktiverats framgångsrikt och de efterföljande funktionerna som tillhandahålls var utan tvekan fördelaktiga för användarna, dess aktivering metod uppfattades som kontroversiell och utgjorde potentiella attackvektorer samtidigt som den hade dålig företräde för framtida BIP-aktiveringar. Aktiveringsmekanismen för Speedy Trial sågs som en attack på Bitcoin Core-utvecklingsprocessen eftersom vissa utvecklare gick bort från den uppfattade gemenskapskonsensus medan de vägrade att överväga PIP 8 som en aktiveringsmetod, även känd som "Vi får se vad som händer” förslag, i utbyggnaden av Taproot.

Speedy Trial-metoden var antitetisk till slutkrigsresultatet i blockstorlek, där fejden drog slutsatsen att användare som samordnar nästan enhälligt avtal bör kontrollera nätverkets konsensusregler och inte gruvarbetarna. Med Speedy Trial och utan BIP 8 berodde beslutet att aktivera (eller inte aktivera genom att bara inte signalera när det är utplacerat) helt och hållet på gruvarbetarna oavsett användarnas konsensus. Den utan tvekan hänsynslösa implementeringsmetoden för Speedy Trial gick emot upplevd gemenskapskonsensus och, för att mildra detta i framtiden, skulle det potentiellt kräva samordning av en UASF med tillräckligt genomförbar adoption utöver ett fåtal berörda personer i hörnet av ett rum för att motverka en BIP:s aktivering.

Paneldeltagarna på "Preventing Attacks On Bitcoin" funderade på hur man skulle bedöma dessa historiska attacker och undvika liknande attacker i framtiden. De "angripare" som tryckte på för Bitcoin XT eller Speedy Trial kanske inte hade illvilliga avsikter med sina förslag, men deras metoder stod tydligt i konflikt med vissa principer som en del av samhället bestämt försvarar - det vill säga användarna har ensamrätt att godkänna eller lägga veto mot ändringar av konsensusreglerna. I efterhand följde angriparna helt enkelt inte samma principer för Bitcoin som samhället gjorde, vilket resulterade i att dessa attacker blev ett subjektivt tolkningskrig av vad som var "bäst" för Bitcoin.

De tidigare nämnda Bitcoin XT- och Speedy Trial-scenarierna förmedlar metoderna där Bitcoin Cores utvecklingsprocess kan göras kontroversiell, vilket betonar nödvändigheten av att närma sig alla BIP-implementeringar försiktigt och eftertänksamt. I de följande avsnitten teoretiserar paneldeltagarna ytterligare troliga attackvektorer.

Bitcoin Software Verification Attacker

Bishops intressen i utvecklingsprocessen inkluderar deterministiska builds och build-signering som kan utnyttjas för att förhindra vissa attackvektorer på Bitcoin-användare, nämligen attacker som försöker lura användaren att tro att de har laddat ner en bona fide Bitcoin Core-klient.

Alla som är användare av en Bitcoin-klient måste ladda ner den från någonstans på det spammiga internet. Om webbsidan som är värd för nedladdningsfilen äventyras eller fångas upp under nedladdningen, kan själva filen ha modifierats av uppsåt. Hur kan den användaren bevisa att versionen de laddade ner verkligen är den avsedda Bitcoin-klienten?

Den vanliga metoden att tillhandahålla icke förkastande av en mjukvarubyggnad, eller bevis på integriteten och ursprunget för data, är med digitala signaturer. Digitala signaturer, den manipuleringssäkra vaxsigillens elektroniska och matematiskt lutande kusin, är ett standardelement i de flesta kryptografiska protokoll som använder asymmetrisk (offentliga och privata) nycklar för att möjliggöra autentisering mellan två främlingar - men vänta! Detta garanterar inte signaturens äkthet. I slutändan är autentisering utan förtroende för nycklarna som används för att verifiera signaturen meningslös eftersom mottagaren måste vara säker på att verifieringsnyckeln verkligen tillhör avsändaren.

Sedan finns det en till slug attackvektor om själva verifieringsmjukvaran äventyras. En smart brottsling som påstår sig vara någon som de inte är, men som också måste bevisa sitt påstående genom en digital signatur, kan plantera den komprometterade nyckelverifieringsmjukvaran för den intet ont anande användaren att ladda ner och följaktligen presenteras för ett falskt resultat av autentisering. Den komprometterade programvaran innehåller en mycket subtil bugg som, vid en snabb blick av koden, skulle manipulera användaren till att resonera att verifieringsprogramvaran gav ett korrekt resultat.

Även om deterministiska versioner inte löser autentisering av innehav av digitala signaturer, fungerar det för att minska det förtroende som krävs för en enskild källa eller anspråk på programvaran som en användare har laddat ner. Deterministic builds fungerar för att skydda mjukvaruimplementeringen mot ett par oseriösa utvecklare eller en komprometterad utvecklares nycklar under utvecklingsprocessen. Detta skydd uppnås genom kryptografiska hash av programvaran som utvecklare signerar digitalt när programvaran byggs under varje steg i byggprocessen – vilket effektivt säkerställer att den slutliga programvaran binära filer är desamma som de binära filerna som de ärliga utvecklarna byggde och därför inte har äventyrats på någon form eller sätt.

Sammantaget, med deterministiska builds och build-signering, kan man i princip spåra förtroende för programvaran från binärerna till källkoden till git begår gjorda av olika utvecklare och identifiera vilka förändringar som infördes av vem. Mjukvarans legitimitet kan sedan undersökas ytterligare genom tekniker som Web of trust där användare kan avgöra om nycklarna som verifieras är äkta eller inte och de använder den avsedda Bitcoin-klienten. Därför, utan att dra fördel av deterministiska builds och build-signering, är användaren mottaglig för en myriad av attackvektorer.

Ett sådant exempel: om en användare laddar ner en Bitcoin-klient genom HTTP i stället för HTTPS med en offentlig Wi-Fi-anslutning, kanske på ett utländskt kafé eller hotell, utan att verifiera byggsigneringen, kan angripare mycket väl fånga upp användarens nedladdningsanslutning och ersätta nedladdningsfilen med en skurkversion av Bitcoin som kan stjäla mynt, spionera på användare eller utföra andra skadliga funktioner.

Bishop finner att en "rolig" del av mjukvarubyggsprocessen är att upprätthålla konsekventa utvecklingsmiljövariabler som arbetar för att eliminera alla källor till icke-determinism. Icke-deterministiska källor kan resultera i oönskade variationer i byggsigneringen på grund av den naturligt öppna miljö som utvecklarna bygger på. En variation, som olika operativsystem mellan enskilda utvecklare, genererar en helt annan hash i slutet av utvecklingsprocessen. Helst skulle ta bort alla källor till variabilitet i byggmiljön förbättra deterministiska konstruktioner och därefter förbättra förtroendet för deras integritet.

Avsiktlig förankring av Bitcoin-utveckling

Lopp, som kanaliserar sin inre Sun Tzu, utarbetar en särskilt listig metod för att dela upp och manipulera Bitcoin Core à la skändliga utvecklare som sår missnöje i hela gemenskapen och GitHub-förråden. Om en respekterad utvecklare skulle förmedla extrem irritation och ilska mot alla protokollförbättringar, plåster eller ändringar, då kommer den växande allmänna konsensus att vara en av rädsla mot att röra protokollet. Denna "frysning" av utvecklingsprocessen kallas benbildning och skulle göra fortsatta protokollförbättringar praktiskt taget omöjliga.

Kanske att uppnå förbening i slutändan är fördelaktigt för protokollet eftersom detta skulle innebära Bitcoins utbredda etablerade dominans, men Lopp hävdar precis motsatsen i att förbening är en exploateringsbar attackvektor snarare än ett effektivt försvar. Även om förbening arbetar för att försvara sig mot skadliga förändringar av Bitcoin-protokollet, såsom Bitcoin XT, kan det också fungera för att förhindra fördelaktiga eller nödvändiga uppdateringar som ger ökad peer-to-peer-sekretess och mer robusta kodbasförbättringar.

Attackvektorn Lopp beskriver skulle vara extremt svår att bedöma på plats om en aktiv konfrontation i utvecklingsprocessen är en attack mot protokollet eller en legitimt konstruktiv oenighet. Detta talar till föregående punkt där attacken i efterhand är mycket mer synlig i efterhand. Utan att ha total allvetande om varje utvecklares verkliga avsikt, skulle utvecklingsprocessen ha fastnat mellan sten och sten.

Försvar mot tekniska attacker, som ovan nämnda tidiga buggar och förbiser, är relativt enkla och logiska i sin lösning. När vi introducerar det oberäkneliga, mänskliga elementet börjar vi dock spela ett farligt spel med mycket mindre förutsägbarhet. Socialt utformade attacker är ofta förpackade med luddiga lösningar och kommer sannolikt att behöva hanteras allt eftersom. En riktad memetisk eller mainstream narrativ attack kan vara helt oansenlig och att bestämma ett försvar mot dem är till stor del en gråzon.

Krigföring är bedrägeriets filosofi. Förmodligen kan den mest logiska attackvektorn för blivande motståndare vara att uppvigla socialt missnöje och memekrigföring. Lopp förklarar att att medvetet tvinga fram ossifiering är den perfekta attacken eftersom många användare skulle betrakta det som ett försvar.

Rättsliga attacker på Bitcoin Core-utvecklare

Den fortsatta förekomsten av Craig Wright, en individ som påstår sig vara den anonyme Satoshi Nakamoto, och hans kryptografiska upptåg plus rättsliga hot av Bitcoin Core-utvecklare representerar en direkt attack mot Bitcoin Core-utvecklingsprocessen. Trots monteringsbevis att Craig Wright inte är Satoshi Nakamoto, fortsätter han att skapa förödelse genom att samla in miljontals dollar i advokatarvoden och effektivt bjuda över försvaret på grund av de astronomiska kostnaderna – ekonomiska och personliga – som Craig Wright ålägger frivilliga utvecklare och bidragsgivare via Strategiska processer mot offentligt deltagande (SLAPP kostymer). Kom ihåg den smarta brottslingen som påstår sig vara någon som de inte är, men måste också bevisa sitt påstående genom en digital signatur; exakt detta scenario utspelade sig men på grund av den asymmetriska kryptografins abstrakta karaktär har den varit ineffektiv för att övertyga rättssystemet.

Följaktligen bör Bitcoin Core-utvecklare anta anonyma bidragsmetoder eller riskera att bli föremål för en dyr och betungande process. Dessa metoder för anonymitet beror i slutändan på individens sekretesspraxis, kanske som att undvika Bitcoin 2022 och konferenser helt för att upprätthålla anonymiteten. Än rättstvister mot en förment anonym person kan fortfarande vara möjlig om det finns ett IRL-namn eller ett personligt identifierande element kopplat till utvecklarens pseudonym. Men behovet av att bidra privat är i sig en nuvarande och framtida börda för utvecklare och deras familjer.

Så småningom, om dessa rättsliga attacker mot Bitcoin Core-bidragsgivare kvarstår eller Jack DorseyÄr Bitcoin Legal Defense Fund går torrt, utvecklare kommer att pressas ut ur utrymmet och ytterligare eskalera protokollförbening eftersom att bränna pengar i oändliga rättstvister inte är särskilt attraktivt; en "död med tusen snitt", som Shinobi vältaligt sammanfattade det.

Framtida attacker och komplikationer i utvecklingen av bitcoin

Om Bitcoin förväntas överleva och frodas inte bara under detta århundrade, utan under många århundraden och så vidare, måste försiktiga steg tas för att formulera försvarsmekanismer mot förväntade och oväntade attacker på Bitcoin Core såväl som Bitcoins ekosystem. Du kan inte ha ett förmögenhetsfordon med flera generationer om det blir värdelöst innan du dör.

Medan paneldeltagarna hade olika åsikter om huruvida att attackera Bitcoin-användare är likvärdigt med att attackera Bitcoin-protokollet, fortsätter det att existera attackvektorer mot användarna, som de tidigare nämnda falska digitala signaturerna och den pågående Craig Wright-rättssagan. Andra vektorer inkluderar dåliga metoder för att bygga plånböcker eller skadliga mainstream-berättelser som hjärntvättar användare som kan vara avsevärt skadliga för vissa principer för Bitcoin som vi finner avgörande.

Trots framsteg inom Bitcoin privat nyckelhantering, känd som plånböcker, det kvarstår möjligheten att dåliga skådespelare avsiktligt bygger plånböcker som inte följer det senaste eller idealiska säkerhetspraxis tillgängliga för dem. Till exempel finns det fortfarande plånboksimplementeringar som använd en enda adress för att skicka och ta emot bitcoin — på så sätt avslöja eventuell integritet användare kan ha.

Likaså, även om det inte nödvändigtvis är avsiktligt utan snarare ett resultat av dess begränsningar, kräver varje form av lätt plånbok (en som inte också fungerar som en fullständig nod själv) en anslutning till en fullständig nod för att kunna kommunicera transaktioner. Lätta plånböcker, särskilt populära för tillfälliga användare, utgör dubbelheten av ett enkelt, lättanvänt gränssnitt, men uppvisar också luckor i säkerheten mogna för attackvektorer. Användare av dessa plånböcker är mottagliga för att deras transaktionskommunikation avlyssnas av potentiellt skändliga aktörer. En enkel lösning - men opraktisk för vissa - på denna vektor skulle vara att avstå från att använda lätta plånböcker till förmån för fulla nodplånböcker.

Shinobi föreställer sig alternativa attackvektorer som härrör från vanliga desinformationskampanjer mot Bitcoin och sedan snabbt spiral in i statlig lobbyverksamhet för rättsliga åtgärder och tunga regleringar. En sådan uppenbar desinformationskampanj är den ogrundade föreställningen att proof-of-stake är ett gångbart alternativ till proof-of-work. Om alla jurisdiktioner, främst de med lättillgänglig och riklig energiinfrastruktur, föll i en dominoeffekt av maktgripande desperation för att stävja stampa Bitcoin genom direkt förvisning av bitcoin-brytning, kanske genomdrivet via inspektera unika energinätseffektmoduleringar som kan identifiera bitcoin gruvriggar, då skulle det visa sig vara ganska utmanande att flytta all befintlig hashkraft utanför nätet.

Processen att ersätta och anskaffa nödvändiga skalor av energi utanför nätet - särskilt i hemlighet - är ingen lätt uppgift. Som ett exempel förblir solpaneler och vindkraftverk alldeles för restriktiva för att fungera som ett likvärdigt substitut och helt axla en nätverksomfattande övergång till off-grid bitcoin-brytning på grund av sol och vinds inneboende variabel och intermittent kraftgenerering. Dashjr föreslog en potentiell lösning genom att avvika från den nuvarande standarden för arbetsbevis endast om situationen var tillräckligt svår. Om blockkedjan stoppades från något ofattbart politiskt diktat eller hashalgoritmen (SHA256) som används för att säkra Bitcoin gick sönder, och sedan kan det vara möjligt att komma samman för att hitta en lösning och vara fördelaktigt för alla nätverksdeltagare.

Detta förslag om att modifiera proof-of-work som vi känner det är i sig ett fall i punkt för de oväntade attacker som kan inträffa på Bitcoin och de oundvikligen kontroversiella besluten genom Bitcoin Core-utvecklingsprocessen som skulle följa givet ett så fruktansvärt scenario.

Fortsätter man på vägen för hypotetiska situationer som skulle kräva tidskänsliga BIP-implementeringar, kanske det värsta tänkbara scenariot skulle vara om SHA256, RIPEMD-160, eller ECDSA mekanismerna äventyrades utan tvekan - men även då kvarstår frågan om vilka alternativ som skulle vara genomförbara? Lopp skämtar med att säga att en kvantsäker algoritm kommer att göra alla glada, men det här fräcka svaret kommer sannolikt att bli verklighet någon gång i en lång framtid, vilket kräver motbjudande diskussioner om praktiska försvarsmekanismer mot kvantberäkningar som utnyttjar asymmetrisk kryptografi.

Bitcoin är en opolitisk penning- och fredlig protest mot den sittande och korrupta monetära regimen. På grund av karaktären hos den motståndare som Bitcoin står inför, det vill säga den amerikanska dollarn, kommer sannolikt en obönhörlig störtflod av tekniska och sociala attacker mot Bitcoin att inträffa, om det inte redan är på gång. Bishop relaterar Bitcoins helt frivilliga gemenskap, som orubbligt försvarar Bitcoin i beredskap, med ett egenutvecklat "immunsystem" som kan vara Bitcoins största defensiva och offensiva mekanism.

Utgående Tankar

Sammanfattningsvis, Bitcoin är inte på något sätt oövervinnelig. Utan att aktivt överväga alla potentiella attackvektorer och söka respektive lösningar, kan de alltid väntande motståndarna hitta svagheter i koden eller i själva samhället. Oavsett om attacken kommer från samverkande parter, förfalskade Bitcoin-programvara, avsiktlig förbening, riktade attacker genom rättssystemet eller något okänt framtida katastrofscenario, måste Bitcoiners arbeta tillsammans och enas för att täta eventuella luckor som kan vara början på slutet för Bitcoin.

Syftet med denna panel är inte att ingjuta i publiken undergång eller dysterhet, utan snarare att föreskriva en ordentlig dos av verkligheten med mycket möjliga attacker Bitcoin utveckling och nätverket kan stöta på att gå framåt. Att ignorera detta skulle vara oerhört skadligt för Bitcoins övergripande säkerhet om vi bestämmer oss för att leva i lycklig okunnighet om dessa attackvektorer. Skulle historien ha något att lära oss, skulle det vara att alla befintliga och tidigare monetära regimer – utanför Bitcoin – har fallit under för mänskliga institutioners felbarhet. Låt oss arbeta för att inte Bitcoin ska uppleva ett liknande öde.

Människor drivs rationellt av monetära incitament som har gjort det möjligt för Bitcoins öppen källkod, pseudoanonyma, monetära karaktär att utnyttja en stor, skicklig grupp av hackare med möjlighet till en belöning av den knappa valutan som bitcoin är. Upptäckten och utnyttjandet av brister som kan äventyra Bitcoin skulle paradoxalt nog minska angriparens nyfunna rikedom – och därigenom, i teorin, monetärt uppmuntra hackare att kontinuerligt stödja Bitcoin-nätverket och ansvarsfullt rapportera buggar och utnyttjande.

Trots diskussioner om sätt att attackera Bitcoin Core-utvecklingsprocessen och det bredare ekosystemet med få lättillgängliga lösningar på hur man exakt kan fastställa och förhindra dessa attacker, avslutade Bishop panelen med ett gripande uttalande som talade till det största incitamentet av alla: pengar. Han anmärkte, "Bitcoin är det största bugg-bounty-programmet genom tiderna ... lycka till."

Detta är ett gästinlägg av Okada. Åsikter som uttrycks är helt deras egna och återspeglar inte nödvändigtvis de från BTC, Inc. eller Bitcoin Magazine.

- 2022

- i enlighet med detta

- exakt

- uppnås

- Agera

- Handling

- aktiv

- Annat

- adress

- Antagande

- framsteg

- Fördel

- Avtal

- algoritm

- Alla

- redan

- alternativ

- Även

- amason

- meddelade

- anonymitet

- tillvägagångssätt

- lämpligt

- godkänna

- April

- OMRÅDE

- runt

- Konst

- Artikeln

- publik

- Äkta

- Autentisering

- äktheten

- Automat

- tillgänglig

- I grund och botten

- grund

- blir

- passande

- Börjar

- Där vi får lov att vara utan att konstant prestera,

- Bortom

- Bitcoin

- bitcoin kärna

- Bitcoin gruvdrift

- bitcoin

- BitMEX

- Blockera

- blockchain

- Bryan

- BTC

- Bug

- fel

- SLUTRESULTAT

- Byggnad

- bygger

- Kampanj

- Kampanjer

- kändis

- centraliserad

- vissa

- kedja

- utmanande

- val

- klienter

- koda

- Kaffe

- Mynt

- komma

- kommande

- Gemensam

- Kommunikation

- Trygghet i vårdförloppet

- samfundet

- komplex

- databehandling

- konferenser

- förtroende

- anslutning

- Konsensus

- innehåller

- kontinuerligt

- fortsätta

- fortsätter

- kontroll

- Kärna

- Företag

- Kostar

- kunde

- Förfalskade

- Par

- Craig Wright

- skapas

- Skapa

- skaparen

- Kriminell

- kritisk

- avgörande

- kryptografisk

- kryptografi

- Valuta

- Aktuella

- datum

- årtionde

- Decentralisering

- decentraliserad

- dedicerad

- Försvar

- utplacerade

- utplacering

- beskriven

- Designa

- Trots

- detalj

- bestämmande

- Utvecklare

- utvecklare

- Utveckling

- DID

- olika

- svårt

- digital

- digitalt

- rikta

- katastrof

- Upptäckten

- diskretion

- diskutera

- diskussioner

- har

- Dollar

- dollar

- ner

- Nedladdningar

- Drama

- driven

- Tidig

- LÄTTANVÄND

- Ekonomisk

- ekosystemet

- Effektiv

- eliminera

- möjliggöra

- uppmuntra

- energi

- ingenjör

- säkerställa

- Miljö

- speciellt

- väsentligen

- etablerade

- alla

- exempel

- befintliga

- förväntat

- erfarenhet

- bedrifter

- förlänga

- extrem

- vänd

- familjer

- Mode

- skisserat

- Funktioner

- avgifter

- finansiella

- fynd

- Firm

- Förnamn

- brister

- florida

- följer

- efter

- utländska

- gaffel

- formen

- Framåt

- Fri

- full

- Full nod

- fungera

- ytterligare

- framtida

- lek

- Allmänt

- allmänhet

- generera

- generering

- få

- GitHub

- Blick

- god

- Regeringen

- grå

- störst

- Rutnät

- Grupp

- Odling

- Gäst

- gäst inlägg

- hackare

- lyckligt

- hårt gaffel

- hash

- hashkraft

- hasch

- har

- historisk

- historia

- värd

- hotell

- Hur ser din drömresa ut

- How To

- HTTPS

- humant

- identifiera

- Inverkan

- genomföra

- genomförande

- omöjligt

- förbättra

- Inc.

- innefattar

- ökat

- ökande

- oerhört

- individuellt

- informationen

- Infrastruktur

- institutioner

- integritet

- uppsåt

- intressen

- Gränssnitt

- Internet

- införa

- IT

- sig

- jurisdiktioner

- bara en

- Nyckel

- nycklar

- känd

- Large

- senaste

- Lag

- Stämningar

- ledare

- Adress

- Rättsliga åtgärder

- legitimitet

- Nivå

- ljus

- sannolikt

- linje

- Rättstvister

- liten

- Lång

- gjord

- Vanliga

- bibehålla

- Framställning

- ledning

- manuellt

- master

- Materia

- åtgärder

- Medium

- meme

- miljoner

- gruvarbetare

- Gruvdrift

- Mission

- Monetär

- pengar

- mer

- mest

- rörelse

- rörliga

- nämligen

- Natur

- nödvändigtvis

- nödvändigt för

- nät

- noder

- Begrepp

- erbjudanden

- På pricken

- pågående

- öppet

- öppen källkod

- drift

- operativsystem

- Åsikter

- Möjlighet

- beställa

- Övriga

- annat

- övergripande

- egen

- deltagare

- särskilt

- Plåster

- betalning

- Betalningssystem

- Personer

- perfekt

- kanske

- personlig

- Filosofin

- i

- Punkt

- politiska

- dålig

- Populära

- besittning

- Möjligheten

- möjlig

- potentiell

- kraft

- praktiken

- ordinera

- presentera

- föregående

- privatpolicy

- privat

- privat nyckel

- process

- Program

- projektet

- bevis

- Proof-of-stav

- Proof-of-Work

- förslag

- föreslagen

- skydda

- skydd

- protester

- protokoll

- protokoll

- ge

- allmän

- publicera

- Syftet

- Quantum

- kvantkalkylering

- fråga

- Snabbt

- snabbt

- Beredskap

- Verkligheten

- motta

- minska

- reflektera

- vägra

- föreskrifter

- Återstående

- bort

- rapport

- representerar

- kräver

- Obligatorisk

- respons

- Risk

- regler

- Nämnda

- Satoshi

- Satoshi Nakamoto

- Sök

- säkra

- säkerhet

- söker

- allvarlig

- inställning

- liknande

- Liknande

- Enkelt

- So

- Social hållbarhet

- Mjukvara

- sol-

- solpaneler

- lösning

- Lösningar

- LÖSA

- några

- någon

- källkod

- Utrymme

- talar

- delas

- talesman

- Spot

- standard

- .

- Strategisk

- Senare

- Framgångsrikt

- stödja

- system

- System

- tar

- grupp

- Teknisk

- tekniker

- källan

- därför

- Tänkande

- Genom

- hela

- Bunden

- tid

- tidsram

- tillsammans

- mot

- transaktion

- Transaktioner

- övergång

- rättegång

- Litar

- typiskt

- oss

- förstå

- förståelse

- unika

- Uppdateringar

- us

- användning

- användare

- olika

- vehikel

- Verifiering

- verifiera

- veteran-

- visum

- synlig

- volontär

- sårbarheter

- plånbok

- Plånböcker

- kriget

- VAX

- Rikedom

- webb

- Vad

- om

- medan

- VEM

- Wi-fi

- utbredd

- wikipedia

- vind

- inom

- utan

- ord

- Arbete

- arbetade

- fungerar

- skulle

- Wrench

- år

- Youtube