Apples AirTag-system har blivit känt för firmware hacking, används som en gratis gemenskap med låg bandbredd radionätverk, och inblandad i en stalking-incident som tragiskt slutade i en åtal för mord.

För att vara rättvis mot Apple har företaget introducerat olika knep och tekniker för att göra AirTags svårare att utnyttja för stalkers och kriminella, med tanke på hur lätt enheterna kan gömmas i bagaget, stoppas in i klädseln på en bil eller klämmas in i gap under en cykelsadel.

Men med massor av liknande enheter som redan finns på marknaden, och Google sägs arbeta på en egen produkt för att dra nytta av de miljontals Bluetooth-aktiverade telefoner som är ute och kör Google Android...

… visst borde det finnas säkerhets- och säkerhetsstandarder som uppmuntras, eller kanske till och med efterfrågas och förväntas, på hela marknaden för "smart tag"?

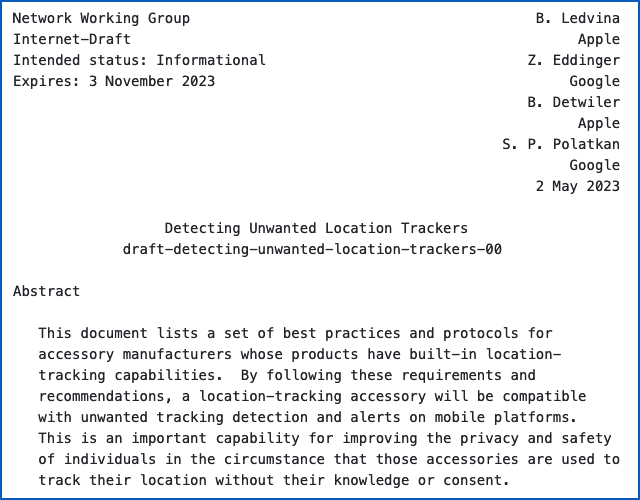

Apple och Google verkar tro det, eftersom experter från båda företagen har arbetat tillsammans för att föreslå en internetstandard som de kallar Upptäcker oönskade platsspårare:

Internetstandarder behåller än i dag sin ursprungliga, försonande beteckning Begäran om kommentarer, nästan allmänt skriven enkelt som RFC. Men när man vill be om synpunkter på en föreslagen ny standard vore det otänkbart att kalla det en RFCRFC, så de är bara kända som Internetutkast, eller I-Ds, och har dokumentnamn och URL-sluggar som startar draft-. Varje utkast publiceras vanligtvis med en kommentarperiod på sex månader, varefter det kan överges, modifieras och föreslås på nytt, eller accepteras i gruppen och ges ett nytt, unikt nummer i RFC-sekvensen, som för närvarande är upp till RFC 9411 [2023-05-03T19:47:00Z].

Hur stor är för stor för att dölja?

Dokumentet introducerar termen UT, förkortning för Oönskad spårning, och författarna hoppas att väldesignade och korrekt implementerade spårningsenheter kommer att vidta åtgärder för att göra UT svårt (även om vi misstänker att denna risk aldrig kan elimineras helt).

Apple och Googles förslag börjar med att dela upp spårare i exakt två klasser: små och stora.

Stora enheter anses vara "lätt upptäckbara", vilket innebär att de är svåra att dölja, och även om de uppmanas att implementera UT-skydd är de inte skyldiga att göra det.

Små apparater däremot anses vara lätta att dölja och förslaget kräver att de ska ge minst en grundläggande nivå av UT-skydd.

Om du undrar så försökte författarna sätta fast skillnaden mellan liten och stor, och deras försök att göra det avslöjar hur svårt det kan vara att skapa obestridliga, universella definitioner av detta slag:

Tillbehör anses vara lätta att hitta om de uppfyller något av följande kriterier: - Föremålet är större än 30 cm i minst en dimension. - Föremålet är större än 18 cm x 13 cm i två av dess dimensioner. - Objektet är större än 250 cm^3 i tredimensionellt utrymme.

Även om vi alla förmodligen är överens om att en AirTag är liten och lätt att dölja, anser denna definition också, förmodligen mycket rimligt, vår iPhone "liten", tillsammans med Garmin vi använder på vår cykel, och vår GoPro-kamera.

Vår MacBook Pro kommer dock in som "stor" på alla tre punkter: den är mer än 30 cm bred; den är mer än 13 cm djup; och den är långt över 250cc i volym (eller tredimensionellt utrymme, som dokumentet uttrycker det, vilket förmodligen inkluderar den extra totala "räta linje"-volymen som läggs till av bitar som sticker ut).

Du kan prova att mäta några av dina egna bärbara elektroniska enheter; du kan bli glatt överraskad över hur tjock och uppenbarligen uppenbar en produkt kan vara, och ändå betraktas som liten och "lätt dold" av specifikationerna.

Att väta eller inte väta?

Löst sagt förväntar sig de föreslagna standarderna att alla döljbara enheter:

- FÅR INTE SÄNDAS deras identitet och spårbarhet när de vet att de är nära sin registrerade ägare. Detta hjälper till att säkerställa att en enhet som är officiellt med dig inte enkelt kan användas av någon annan för att hålla reda på alla dina svängningar när de följer dig runt personligen.

- MÅSTE SÄNDAS ett "Hej, jag är en spårbar Bluetooth-grej"-meddelande var 0.5 till 2 sekunder när de vet att de är borta från sin ägare. Detta hjälper till att säkerställa att du har ett sätt att upptäcka att någon annan har lagt en etikett i din väska för att utnyttja taggen för att följa dig runt.

Som du kan se, dessa enheter utgör två mycket olika säkerhetsrisker: en där taggen ska inte gnälla om sig själv när det är med dig och är tänkt att vara där; och den andra där taggen måste gnälla om sig själv för att det sitter misstänksamt fast i dig även om det inte är ditt.

Taggar måste byta från läget "Jag håller tyst eftersom jag är med min riktiga ägare" till läget "Här är jag, ifall någon misstänker mig" efter högst 30 minuter av att inte synka med sin ägare.

Likaså måste de byta tillbaka till "Jag håller tyst" efter inte mer än 30 minuter efter att ha insett att de är tillbaka i trygga händer.

När de är hos dig måste de ändra sin maskinidentifierare (känd på jargongen som deras MAC-adress, Förkortning av mediaåtkomstkod) högst var 15:e minut, så att de inte ger dig bort för länge.

Men de måste hänga på sin MAC-adress i 24 timmar i taget när de skiljs från dig, så de ger alla andra gott om chanser att märka att samma ensamkommande tagg dyker upp i närheten.

Och om du upptäcker några oönskade taggar i din närhet, måste de svara på alla "avslöja dig själv"-sonder du skickar dem genom att pippa 10 gånger och vibrera eller blinka om de kan, vid en ljudnivå som fastställs mycket specifikt:

[piparen] MÅSTE avge ett ljud med minst 60 Phon peak loudness enligt ISO 532-1:2017. Ljudstyrkan MÅSTE mätas i fritt akustiskt utrymme väsentligen fritt från hinder som skulle påverka tryckmätningen. Ljudstyrkan MÅSTE mätas med en kalibrerad (till Pascal) frifältsmikrofon 25 cm från tillbehöret upphängt i fritt utrymme.

Att spåra, eller inte att spåra?

Mycket viktigt är att alla taggar du hittar inte bara måste ge dig ett sätt att stoppa den från att ringa hem med sin plats till sin ägare, utan också ge tydliga instruktioner om hur du gör detta:

Tillbehöret SKA ha ett sätt att [bli] inaktiverat så att dess framtida platser inte kan ses av dess ägare. Inaktivering SKA göras via någon fysisk åtgärd (t.ex. knapptryckning, gest, borttagning av batteriet, etc.).

Tillbehörstillverkaren SKA ge både en textbeskrivning av hur man inaktiverar tillbehöret samt en visuell skildring (t.ex. bild, diagram, animation etc.) som MÅSTE finnas tillgänglig när plattformen är online och VALFRITT när offline.

Med andra ord, när du tror att du har slagit någon som försöker spåra dig behöver du ett sätt att kasta bort din stalker från doften, samtidigt som du kan behålla den misstänkta enheten säkert som bevis, istället för att slå sönder den eller slänger den i en sjö för att hålla den tyst.

Om du ville, förutsatt att enheten inte var jurynriggad att slå på spårning precis när du trodde att du hade stängt av den, antar vi att du till och med kunde gå av spåret någonstans innan du stänger av den, och sedan gå tillbaka till din ursprungliga plats och fortsätt därifrån och sätter därmed ett falskt spår.

Vad göra?

Om du är intresserad av säkerhet för mobila enheter; om du gillar integritet; om du är orolig för hur spårningsenheter kan missbrukas...

...vi rekommenderar att du läser igenom dessa föreslagna standarder.

Även om vissa av specifikationerna gräver i tekniska detaljer som hur man krypterar serienummerdata, är andra lika mycket sociala och kulturella som de är tekniska, som när, hur och för vem sådan krypterad data ska avkodas.

Det finns också aspekter av förslaget som du kanske inte håller med om, till exempel specifikationen än att "obfuscerad ägarinformation" måste skickas ut av enheten på begäran.

Till exempel insisterar förslaget på att denna "obfuskerade" data måste innehålla åtminstone ett partiellt telefonnummer (de fyra sista siffrorna) eller en ihålig e-postadress (där tips@sophos.com skulle bli t***@s*****.com, som fördunklar äldre, kortare e-postadresser mycket mindre användbart än nyare, längre).

Det aktuella utkastet kom först igår [2023-05-02], så det finns fortfarande sex månader öppet för kommentarer och feedback...

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoAiStream. Web3 Data Intelligence. Kunskap förstärkt. Tillgång här.

- Minting the Future med Adryenn Ashley. Tillgång här.

- Källa: https://nakedsecurity.sophos.com/2023/05/03/tracked-by-hidden-tags-apple-and-google-unite-to-propose-safety-and-security-standards/

- : har

- :är

- :inte

- :var

- $UPP

- 1

- 10

- 13

- 15%

- 2017

- 24

- 30

- 500

- 70

- a

- Able

- Om Oss

- Absolut

- accepterade

- tillgång

- tillbehör

- Handling

- lagt till

- adress

- adresser

- Fördel

- påverka

- Efter

- Alla

- längs

- redan

- också

- Även

- am

- an

- och

- animering

- vilken som helst

- någon

- Apple

- ÄR

- runt

- AS

- aspekter

- At

- Författaren

- Författarna

- bil

- tillgänglig

- bort

- tillbaka

- bakgrund-bild

- väska

- grundläggande

- batteri

- BE

- därför att

- blir

- varit

- innan

- Där vi får lov att vara utan att konstant prestera,

- mellan

- Stor

- bluetooth

- gränsen

- båda

- Botten

- men

- Knappen

- by

- Ring

- anropande

- kom

- rum

- KAN

- kan inte

- bil

- bära

- Fortsätt

- Vid

- Centrum

- chans

- byta

- klasser

- klar

- färg

- kommer

- kommentar

- kommentarer

- samfundet

- Företag

- företag

- anses

- anser

- kunde

- täcka

- skapa

- brottslingar

- kriterier

- kultur

- Aktuella

- För närvarande

- datum

- dag

- djup

- definierade

- Efterfrågan

- krävde

- krav

- beskrivning

- beteckning

- detaljer

- anordning

- enheter

- Skillnaden

- olika

- GRÄV

- siffror

- Dimensionera

- dimensioner

- inaktiverad

- Visa

- do

- dokumentera

- gjort

- inte

- ner

- utkast

- e

- varje

- lätt

- Elektronisk

- utslagen

- uppmuntras

- krypterad

- säkerställa

- helt

- etc

- Även

- Varje

- alla

- bevis

- exakt

- exempel

- förvänta

- förväntat

- experter

- Exploit

- extra

- verkligt

- falsk

- ökänt

- fält

- hitta

- blinkande

- följer

- efter

- För

- fyra

- Fri

- från

- framtida

- spalt

- garmin

- gest

- Ge

- ges

- Go

- Googles

- sidan

- händer

- Hänga

- Hård

- Har

- höjd

- hjälper

- dold

- Dölja

- innehav

- Hem

- hoppas

- ÖPPETTIDER

- hovring

- Hur ser din drömresa ut

- How To

- Men

- HTTPS

- i

- identifierare

- Identitet

- if

- bild

- genomföra

- genomföras

- in

- incident

- innefattar

- innefattar

- istället

- instruktioner

- intresserad

- Internet

- in

- introducerade

- Introducerar

- involverade

- iPhone

- ISO

- IT

- DESS

- jargong

- bara

- Ha kvar

- hålla

- Vet

- känd

- sjö

- Large

- större

- Efternamn

- t minst

- vänster

- mindre

- Nivå

- läge

- platser

- Lång

- längre

- mac

- Maskinen

- göra

- Tillverkare

- Marginal

- marknad

- max-bredd

- Maj..

- betyder

- mätning

- mätning

- Möt

- mikrofon

- kanske

- minsta

- minuter

- Mobil

- mobilenhet

- Mode

- modifierad

- månader

- mer

- mest

- mycket

- måste

- namn

- Nära

- Behöver

- behov

- aldrig

- Nya

- Nej

- normala

- Lägga märke till..

- anmälan

- antal

- hinder

- Uppenbara

- of

- sänkt

- Officiellt

- offline

- on

- ONE

- ettor

- nätet

- endast

- öppet

- or

- ursprungliga

- Övriga

- Övrigt

- vår

- ut

- över

- övergripande

- egen

- ägaren

- paul

- Topp

- kanske

- perioden

- personen

- telefon

- telefoner

- fysisk

- plattform

- plato

- Platon Data Intelligence

- PlatonData

- Massor

- placera

- inlägg

- presentera

- tryck

- tryck

- privatpolicy

- Pro

- förmodligen

- Produkt

- förslag

- föreslå

- föreslagen

- skydd

- ge

- publicerade

- Puts

- Läsning

- verklig

- rekommenderar

- registrerat

- avlägsnande

- Svara

- behålla

- avslöjar

- riggade

- Risk

- risker

- rinnande

- säker

- på ett säkert sätt

- Säkerhet

- Säkerhet och trygghet

- Nämnda

- Samma

- sekunder

- säkerhet

- säkerhetsrisker

- se

- verka

- sett

- sända

- Sekvens

- seriell

- inställning

- Kort

- skall

- liknande

- helt enkelt

- SEX

- Sex månader

- Small

- So

- Social hållbarhet

- fast

- några

- någon

- någonstans

- ljud

- Utrymme

- tala

- specifikt

- specifikation

- specifikationer

- Spot

- spotting

- standard

- standarder

- Starta

- startar

- Steg

- fastklibbning

- Fortfarande

- Sluta

- sådana

- förment

- överraskad

- suspenderades

- misstänksam

- Misstänksamt

- SVG

- Växla

- system

- MÄRKA

- Ta

- Teknisk

- tekniker

- än

- den där

- Smakämnen

- deras

- Dem

- sedan

- Där.

- Dessa

- de

- tror

- detta

- fastän?

- trodde

- tre

- tredimensionella

- Genom

- hela

- tid

- gånger

- till

- tillsammans

- alltför

- topp

- spår

- spårbar

- Trackers

- Spårning

- övergång

- transparent

- försökte

- SVÄNG

- vände

- Vrida

- vridning

- två

- typiskt

- under

- unika

- Universell

- oönskade

- URL

- användning

- Begagnade

- olika

- mycket

- via

- volym

- vill

- ville

- Sätt..

- we

- VÄL

- när

- som

- medan

- bred

- bredd

- kommer

- med

- undrar

- ord

- arbetssätt

- orolig

- skulle

- skriven

- X

- ännu

- Om er

- Din

- zephyrnet

![S3 Ep121: Kan man bli hackad och sedan åtalad för det? [Ljud + text] S3 Ep121: Kan man bli hackad och sedan åtalad för det? [Ljud + text]](https://platoblockchain.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)

![S3 Ep122: Sluta kalla varje intrång för "sofistikerad"! [Ljud + text] S3 Ep122: Sluta kalla varje intrång för "sofistikerad"! [Ljud + text]](https://platoblockchain.com/wp-content/uploads/2023/02/s3-ep122-stop-calling-every-breach-sophisticated-audio-text-300x145.png)

![S3 Ep124: När så kallade säkerhetsappar blir oseriösa [Audio + Text] S3 Ep124: När så kallade säkerhetsappar blir oseriösa [Audio + Text]](https://platoblockchain.com/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-300x157.png)