1NTT Research, Саннівейл, США

2Центр квантових технологій Національного університету Сінгапуру, Сінгапур

Вам цей документ цікавий чи ви хочете обговорити? Скайте або залиште коментар на SciRate.

абстрактний

Безпека запам'ятовуючого пристрою від зловмисника була добре вивченою темою в класичній криптографії. Такі моделі надають зловмиснику доступ через чорну скриньку, і мета полягає в тому, щоб захистити збережене повідомлення або перервати протокол у разі будь-якого втручання.

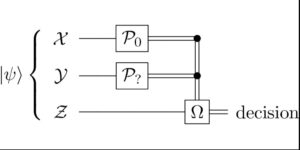

У цій роботі ми розширюємо сферу застосування теорії кодів виявлення втручання проти зловмисника з квантовими можливостями. Ми розглядаємо схеми кодування та декодування, які використовуються для кодування $k$-кубітового квантового повідомлення $vert mrangle$ для отримання $n$-кубітового квантового кодового слова $vert {psi_m} rangle$. Квантове кодове слово $vert {psi_m} rangle$ може бути підроблено за допомогою унітарного $U$ з деякого відомого унітарного сімейства $mathcal{U}_{mathsf{Adv}}$ (діючи на $mathbb{C}^{2) ^n}$).

По-перше, ми розпочинаємо загальне дослідження $textit{квантових кодів виявлення втручання}$, які визначають, чи є будь-які втручання, спричинені дією унітарного оператора. Якщо не було підробки, ми хотіли б вивести оригінальне повідомлення. Ми показуємо, що коди квантового виявлення втручання існують для будь-якої сімейства унітарних операторів $mathcal{U}_{mathsf{Adv}}$, таких що $vertmathcal{U}_{mathsf{Adv}} vert lt 2^{2^{ alpha n}}$ для деякої константи $alpha в (0,1/6)$; за умови, що унітарні оператори не надто близькі до оператора ідентифікації. Коди квантового виявлення втручання, які ми створюємо, можна вважати квантовими варіантами $textit{класичних кодів виявлення втручання}$, вивчених Джафарголі та Уіксом ['15], які, як відомо, також існують за подібних обмежень.

Крім того, ми показуємо, що коли набір повідомлень $mathcal{M}$ є класичним, така конструкція може бути реалізована як $textit{non-malleable code}$ проти будь-якого $mathcal{U}_{mathsf{Adv}}$ розміром до $2^{2^{alpha n}}$.

► Дані BibTeX

► Список літератури

[1] Захра Джафарголі та Деніел Вікс. «Виявлення втручання та безперервні неподатливі коди». Євгеній Додіс і Єспер Буус Нільсен, редактори Теорії криптографії. Сторінки 451–480. Берлін, Гейдельберг (2015). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-662-46494-6_19

[2] М. Черагчі та В. Гурусвамі. «Ємність неподатливих кодів». IEEE Transactions on Information Theory 62, 1097–1118 (2016).

https:///doi.org/10.1109/TIT.2015.2511784

[3] Себастьян Фауст, Пратья Мукерджі, Даніель Вентурі та Деніел Вікс. «Ефективні неподатливі коди та виведення ключів для схем втручання різного розміру». У Phong Q. Nguyen та Elisabeth Oswald, редактори, Advances in Cryptology – EUROCRYPT 2014. Сторінки 111–128. Берлін, Гейдельберг (2014). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-55220-5_7

[4] Рональд Крамер, Євгеній Додіс, Серж Фер, Карлес Падро та Деніел Вікс. «Виявлення алгебраїчних маніпуляцій із застосуваннями для надійного обміну секретами та нечітких екстракторів». У Найджелі Смарті, редакторі, Досягнення в криптології – EUROCRYPT 2008. Сторінки 471–488. Берлін, Гейдельберг (2008). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-540-78967-3_27

[5] Рональд Крамер, Карлес Падро та Чаопінг Сінг. “Оптимальні алгебраїчні коди виявлення маніпуляцій у моделі постійної помилки”. Євгеній Додіс і Єспер Буус Нільсен, редактори Теорії криптографії. Сторінки 481–501. Берлін, Гейдельберг (2015). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-662-46494-6_20

[6] Петро Шор. “Схема зменшення декогерентності в пам’яті квантового комп’ютера”. Фізичний огляд A 52, R2493 (1995).

https:///doi.org/10.1103/PhysRevA.52.R2493

[7] Роберт Колдербенк і Пітер Шор. «Існують хороші квантові коди для виправлення помилок». Physical Review A 54, 1098 (1996).

https: / / doi.org/ 10.1103 / PhysRevA.54.1098

[8] Даніель Готтесман. «Коди стабілізатора та квантова корекція помилок». кандидатська дисертація. Каліфорнійський технологічний інститут. (1997). url: https:///thesis.library.caltech.edu/2900/2/THESIS.pdf.

https:///thesis.library.caltech.edu/2900/2/THESIS.pdf

[9] А.Ю. Китаєв. «Відмовостійке квантове обчислення від Anyons». Annals of Physics 303, 2–30 (2003).

https://doi.org/10.1016/s0003-4916(02)00018-0

[10] Ендрю М. Стін. «Коди з виправленням помилок у квантовій теорії». Physical Review Letters 77, 793 (1996).

https: / / doi.org/ 10.1103 / PhysRevLett.77.793

[11] Горьян Алагич і Крістіан Маєнц. «Квантова неподатливість і автентифікація». У Джонатана Каца та Ховава Шахама, редакторів, Досягнення в криптології – CRYPTO 2017. Сторінки 310–341. Чам (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-63715-0_11

[12] Андріс Амбайніс, Ян Буда та Андреас Вінтер. «Неподатливе шифрування квантової інформації». Журнал математичної фізики 50, 042106 (2009).

https: / / doi.org/ 10.1063 / 1.3094756

[13] А. Бродбент і Себастьєн Лорд. «Квантове шифрування, яке не можна клонувати за допомогою випадкових оракулів». IACR Cryptol. ePrint Arch. 2019, 257 (2019).

https:///doi.org/10.4230/LIPIcs.TQC.2020.4

[14] Даніель Готтесман. «Неклонируемое шифрування». Квантова інформація. обчис. 3, 581–602 (2003).

https:///doi.org/10.26421/qic3.6-2

[15] Стефан Дзембовський, Кшиштоф Петржак і Даніель Віхс. «Неподатливі коди». J. ACM 65 (2018).

https: / / doi.org/ 10.1145 / 3178432

[16] Мігір Белларе, Девід Кеш і Рейчел Міллер. «Криптографія захищена від атак із пов’язаними ключами та втручання». У Dong Hoon Lee і Xiaoyun Wang, редактори, Advances in Cryptology – ASIACRYPT 2011. Сторінки 486–503. Берлін, Гейдельберг (2011). Шпрінгер Берлін Гейдельберг.

[17] Міхір Белларе та Девід Кеш. «Псевдовипадкові функції та перестановки надійно захищені від атак із пов’язаними ключами». У Tal Rabin, редактор, Advances in Cryptology – CRYPTO 2010. Сторінки 666–684. Берлін, Гейдельберг (2010). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-14623-7_36

[18] Міхір Белларе та Тадайоші Коно. «Теоретичний аналіз атак із пов’язаним ключем: Rka-prps, rka-prfs і програми». В Елі Біхам, редактор, Досягнення в криптології — EUROCRYPT 2003. Сторінки 491–506. Берлін, Гейдельберг (2003). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/3-540-39200-9_31

[19] Міхір Белларе, Кеннет Г. Патерсон і Сьюзен Томсон. «Безпека Rka за межами лінійного бар’єру: Ibe, шифрування та підписи». У Xiaoyun Wang і Kazue Sako, редактори, Advances in Cryptology – ASIACRYPT 2012. Сторінки 331–348. Берлін, Гейдельберг (2012). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-34961-4_21

[20] Себастьян Фауст, Кшиштоф Петжак і Даніеле Вентурі. «Схеми, захищені від несанкціонованого доступу: як замінити витік на стійкість до несанкціонованого доступу». Лука Ацето, Моніка Гензінгер та Їржі Сгалл, редактори, Automata, Languages and Programming. Сторінки 391–402. Берлін, Гейдельберг (2011). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-22006-7_33

[21] Росаріо Дженнаро, Анна Лисянська, Таль Малкін, Сільвіо Мікалі та Таль Рабін. «Алгоритмічна захист від несанкціонованого доступу (ATP): Теоретичні основи захисту від несанкціонованого доступу до апаратного забезпечення». У Моні Наор, редактор Теорії криптографії. Сторінки 258–277. Берлін, Гейдельберг (2004). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-540-24638-1_15

[22] Віпул Гоял, Адам О'Ніл і Ванішрі Рао. «Захищені хеш-функції корельованого введення». У Ювалі Ішаї, редакторі Теорії криптографії. Сторінки 182–200. Берлін, Гейдельберг (2011). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-19571-6_12

[23] Юваль Ішаі, Манодж Прабхакаран, Аміт Сахаї та Девід Вагнер. «Приватні канали ii: Зберігання таємниць у каналах, які можна підробити». У Serge Vaudenay, редактор, Advances in Cryptology – EUROCRYPT 2006. Сторінки 308–327. Берлін, Гейдельберг (2006). Шпрінгер Берлін Гейдельберг.

https:///doi.org/10.1007/11761679_19

[24] Яель Тауман Калай, Бхавана Канукурті та Аміт Сахай. «Криптографія з підробленою та витоку пам’яті». У Phillip Rogaway, редактор, Advances in Cryptology – CRYPTO 2011. Сторінки 373–390. Берлін, Гейдельберг (2011). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-22792-9_21

[25] Кшиштоф Петржак. “Підпростір lwe”. Рональд Крамер, редактор Теорії криптографії. Сторінки 548–563. Берлін, Гейдельберг (2012). Шпрінгер Берлін Гейдельберг.

https://doi.org/10.1007/978-3-642-28914-9_31

[26] Тьяго Бергамаскі. «Коди виявлення маніпуляцій Паулі та застосування для квантового зв’язку через змагальні канали» (2023). Доступно за адресою https:///arxiv.org/abs/2304.06269.

arXiv: 2304.06269

[27] Дівеш Аггарвал, Нареш Гоуд Бодду та Рахул Джайн. «Квантово безпечні неподатливі коди в моделі розділеного стану». IEEE Transactions on Information Theory (2023).

https:///doi.org/10.1109/TIT.2023.3328839

[28] Роман Вершинін. «Введення в неасимптотичний аналіз випадкових матриць» (2010). arXiv:1011.3027.

arXiv: 1011.3027

[29] Іньчжен Гу. “Моменти випадкових матриць і функція Вайнгартена” (2013).

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

[30] Дон Вайнгартен. “Асимптотична поведінка групових інтегралів у межі нескінченного рангу”. Журнал математичної фізики 19, 999–1001 (1978).

https: / / doi.org/ 10.1063 / 1.523807

[31] Бенуа Коллінз. “Моменти та кумулянти поліноміальних випадкових величин на унітарних групах, інтеграл Іциксона-Зубера та вільна ймовірність”. International Mathematics Research Notices 2003, 953–982 (2003).

https:///doi.org/10.1155/S107379280320917X

[32] Бенуа Коллінз і Пьотр Сняді. «Інтегрування відносно міри Хаара в унітарній, ортогональній і симплектичній групі». Повідомлення в математичній фізиці 264, 773–795 (2006). arXiv:math-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

arXiv:math-ph/0402073

[33] Нареш Гоуд Бодду, Віпул Гоял, Рахул Джайн і Жоао Рібейру. «Непіддатливі коди з розділеним станом і схеми обміну секретами для квантових повідомлень» (2023). arXiv:2308.06466.

arXiv: 2308.06466

Цитується

[1] Тіаго Бергамаскі, «Коди виявлення маніпуляцій Паулі та застосування до квантової комунікації через змагальні канали», arXiv: 2304.06269, (2023).

Вищезазначені цитати від SAO / NASA ADS (останнє оновлення успішно 2023-11-08 15:27:22). Список може бути неповним, оскільки не всі видавці надають відповідні та повні дані про цитування.

Не вдалося отримати Перехресне посилання, наведене за даними під час останньої спроби 2023-11-08 15:27:21: Не вдалося отримати цитовані дані для 10.22331/q-2023-11-08-1178 з Crossref. Це нормально, якщо DOI був зареєстрований нещодавно.

Ця стаття опублікована в Quantum під Creative Commons Attribution 4.0 International (CC на 4.0) ліцензія. Авторське право залишається за оригінальними власниками авторських прав, такими як автори або їх установи.

- Розповсюдження контенту та PR на основі SEO. Отримайте посилення сьогодні.

- PlatoData.Network Vertical Generative Ai. Додайте собі сили. Доступ тут.

- PlatoAiStream. Web3 Intelligence. Розширення знань. Доступ тут.

- ПлатонЕСГ. вуглець, CleanTech, Енергія, Навколишнє середовище, Сонячна, Поводження з відходами. Доступ тут.

- PlatoHealth. Розвідка про біотехнології та клінічні випробування. Доступ тут.

- джерело: https://quantum-journal.org/papers/q-2023-11-08-1178/

- : має

- :є

- : ні

- $UP

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- вище

- РЕЗЮМЕ

- доступ

- ACM

- діючий

- дію

- Адам

- аванси

- змагальність

- приналежності

- проти

- Аґгарвал

- мета

- ВСІ

- Також

- an

- аналіз

- та

- Ендрю

- будь-який

- застосування

- ЕСТЬ

- AS

- At

- нападки

- спроба

- Authentication

- автор

- authors

- доступний

- бар'єр

- BE

- було

- поведінка

- Берлін

- За

- Перерва

- by

- CAN

- можливості

- випадок

- готівкові гроші

- викликаний

- канали

- близько

- Коди

- коментар

- Commons

- Комунікація

- зв'язку

- повний

- обчислення

- комп'ютер

- Вважати

- вважається

- постійна

- будувати

- будівництво

- безперервний

- авторське право

- може

- крипто

- криптографія

- CSS

- Данило

- дані

- Девід

- Декодування

- виявляти

- Виявлення

- пристрій

- обговорювати

- Дон

- під час

- редактор

- editors

- шифрування

- помилка

- існувати

- продовжити

- сім'я

- для

- Підвалини

- Безкоштовна

- від

- функція

- Функції

- Загальне

- Давати

- Group

- апаратні засоби

- Гарвард

- мішанина

- власники

- Як

- How To

- HTTPS

- Особистість

- IEEE

- if

- ii

- in

- Нескінченний

- інформація

- інформація

- ініціювати

- установи

- інтегральний

- цікавий

- Міжнародне покриття

- січень

- JavaScript

- Джонатан

- журнал

- зберігання

- Кеннет

- відомий

- мови

- останній

- Залишати

- Подветренний

- бібліотека

- ліцензія

- як

- МЕЖА

- список

- Маніпуляція

- математичний

- математика

- Може..

- вимір

- пам'ять

- повідомлення

- повідомлення

- Мельник

- модель

- Моделі

- місяць

- Мукерджі

- National

- Нгуен

- немає

- нормальний

- листопад

- отримувати

- of

- on

- відкрити

- оператор

- Оператори

- or

- Оракули

- оригінал

- вихід

- над

- сторінок

- Папір

- Пітер

- Вчений ступінь

- фізичний

- Фізика

- plato

- Інформація про дані Платона

- PlatoData

- Програмування

- захист

- протокол

- доказово

- забезпечувати

- за умови

- опублікований

- видавець

- видавців

- Видавничий

- Квантовий

- Квантовий комп'ютер

- квантова корекція помилок

- квантова інформація

- випадковий

- ранжувати

- зрозумів,

- нещодавно

- зниження

- посилання

- зареєстрований

- залишається

- дослідження

- повага

- Обмеження

- огляд

- РОБЕРТ

- міцний

- римський

- схеми

- сфера

- секрет

- секрети

- безпечний

- безпеку

- комплект

- поділ

- Шорт

- Показувати

- Signatures

- аналогічний

- Сінгапур

- Розмір

- розумний

- деякі

- Штефана

- зберігання

- зберігати

- навчався

- Вивчення

- Успішно

- такі

- підходящий

- Сьюзен

- захищений від несанкціонованого доступу

- Технології

- Що

- Команда

- їх

- теоретичний

- теорія

- Там.

- тезу

- це

- назва

- до

- занадто

- тема

- торгувати

- Transactions

- лікування

- при

- університет

- оновлений

- URL

- використовуваний

- через

- обсяг

- W

- хотіти

- було

- we

- коли

- який

- Зима

- з

- Work

- б

- рік

- зефірнет