1Universidad de Maryland

2Universidad Texas A & M

3Universidad de Edimburgo e IOHK

4Portland State University

5Universidad de Edimburgo

¿Encuentra este documento interesante o quiere discutirlo? Scite o deje un comentario en SciRate.

Resumen

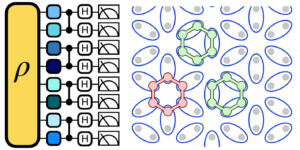

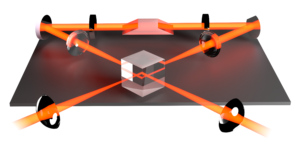

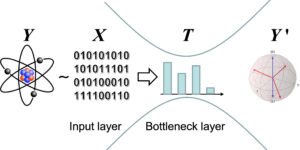

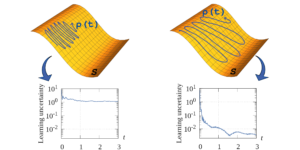

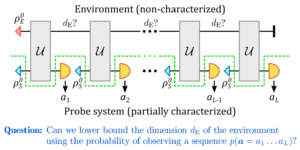

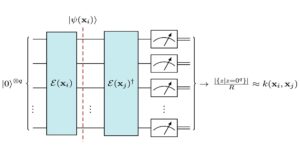

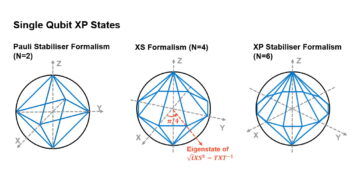

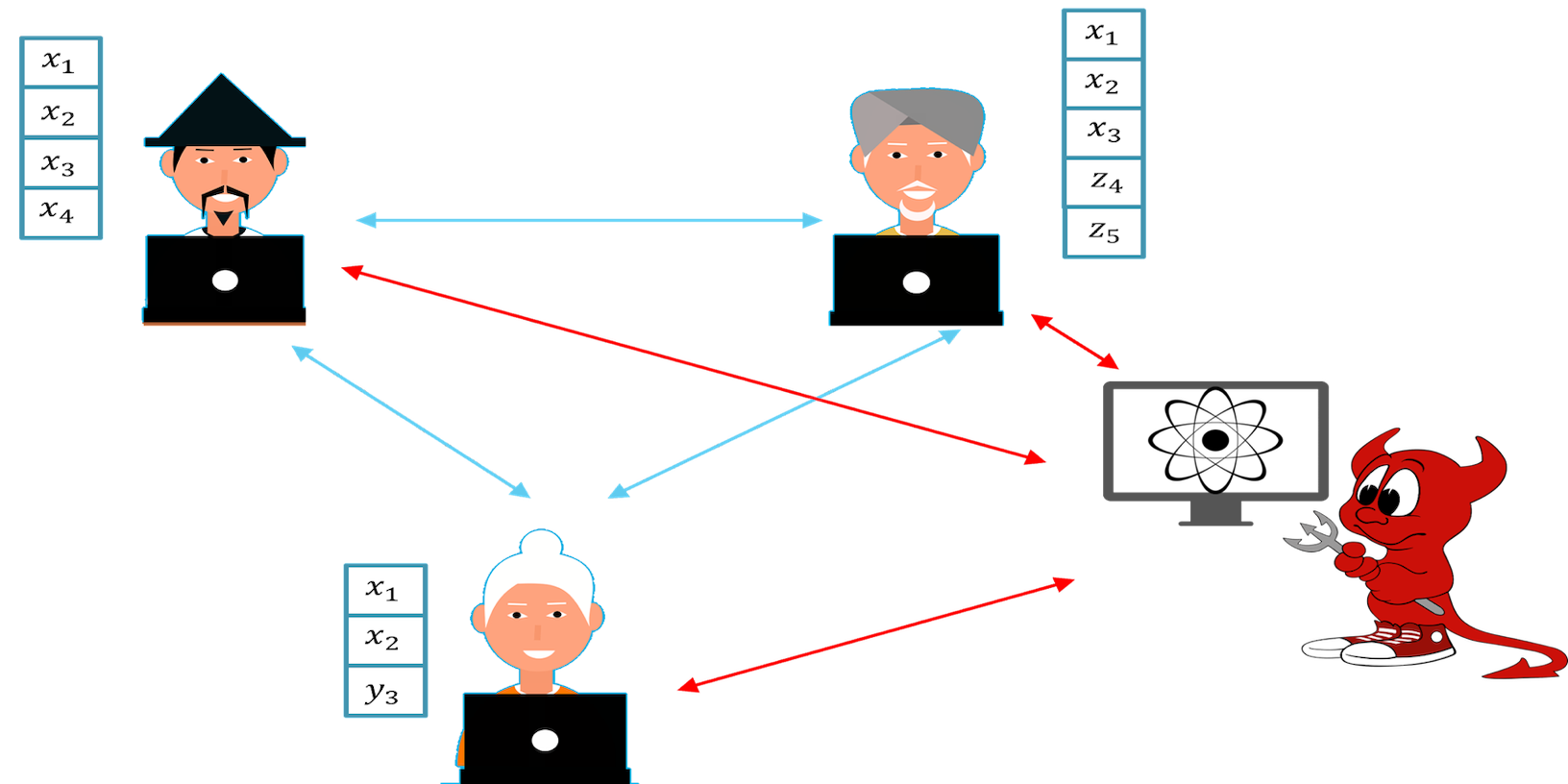

Una prueba de trabajo (PoW) es una construcción criptográfica importante que permite a una parte convencer a otros de que invirtieron algún esfuerzo en resolver una tarea computacional. Podría decirse que su principal impacto ha sido en el entorno de las criptomonedas como Bitcoin y su protocolo de cadena de bloques subyacente, que recibió una atención significativa en los últimos años debido a su potencial para diversas aplicaciones, así como para resolver cuestiones fundamentales de computación distribuida en nuevos modelos de amenazas. Los PoW permiten la vinculación de bloques en la estructura de datos de la cadena de bloques y, por lo tanto, el problema de interés es la viabilidad de obtener una secuencia (cadena) de dichas pruebas. En este trabajo, examinamos la dificultad de encontrar tal cadena de PoWs contra estrategias cuánticas. Probamos que el problema de la cadena de PoWs se reduce a un problema que llamamos búsqueda de Bernoulli multisolución, para el cual establecemos su complejidad de consulta cuántica. Efectivamente, esta es una extensión de un teorema del producto directo de umbral a un problema de búsqueda no estructurado de caso promedio. Nuestra prueba, que se suma a los esfuerzos recientes activos, simplifica y generaliza la técnica de grabación de Zhandry (Crypto'19). Como aplicación, revisamos el tratamiento formal de la seguridad del núcleo del protocolo de consenso de Bitcoin, la columna vertebral de Bitcoin (Eurocrypt'15), contra los adversarios cuánticos, mientras que las partes honestas son clásicas y muestran que la seguridad del protocolo se mantiene bajo un análogo cuántico del suposición clásica de “mayoría honesta”. Nuestro análisis indica que la seguridad de la red troncal de Bitcoin está garantizada siempre que el número de consultas cuánticas antagónicas esté limitado de modo que cada consulta cuántica valga $O(p^{-1/2})$ clásicas, donde $p$ es el éxito probabilidad de una sola consulta clásica a la función hash subyacente del protocolo. Sorprendentemente, el tiempo de espera para una liquidación segura en el caso de los adversarios cuánticos coincide con el tiempo de liquidación segura en el caso clásico.

Resumen popular

En nuestro artículo, examinamos cómo este problema matemático, la cadena de PoW, puede ser resuelto por un adversario cuántico y proporcionar límites para sus capacidades. Con base en este resultado, revisamos la seguridad del protocolo de la red troncal de Bitcoin (una abstracción matemática que captura los elementos clave del protocolo de Bitcoin), en el escenario donde todas las partes honestas son clásicas y hay un solo adversario cuántico (que controla todos los recursos computacionales de las partes maliciosas). Nuestro análisis muestra que la seguridad podría mantenerse si el poder computacional clásico total de las partes honestas en términos de consultas/operaciones es un número muy grande (pero constante) mayor que el poder computacional cuántico adverso. Este es un primer paso para el análisis completo de bitcoin en la era cuántica, cuando todas las partes tendrían capacidades computacionales cuánticas.

► datos BibTeX

► referencias

[ 1 ] Cynthia Dwork y Moni Naor. “Precio a través del procesamiento o lucha contra el correo basura”. En Advances in Cryptology: CRYPTO '92, 12.ª Conferencia anual internacional de criptología, Santa Bárbara, California, EE. UU., 16 al 20 de agosto de 1992, Actas. Volumen 740 de Lecture Notes in Computer Science, páginas 139–147. Springer (1992).

https://doi.org/10.1007/3-540-48071-4_10

[ 2 ] Satoshi Nakamoto. “Implementación de código abierto de Bitcoin de moneda p2p”. (2009). http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source.

http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source

[ 3 ] Juan A. Garay, Aggelos Kiayias y Nikos Leonardos. “El protocolo de la red troncal de Bitcoin: análisis y aplicaciones”. En Elisabeth Oswald y Marc Fischlin, editores, Advances in Cryptology – EUROCRYPT 2015. Páginas 281–310. Berlín, Heidelberg (2015). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_10

[ 4 ] Rafael Pass, Lior Seeman y Abhi Shelat. “Análisis del protocolo blockchain en redes asíncronas”. En Jean-Sébastien Coron y Jesper Buus Nielsen, editores, Advances in Cryptology – EUROCRYPT 2017. Volumen 10211 de Lecture Notes in Computer Science. (2017).

https://doi.org/10.1007/978-3-319-56614-6_22

[ 5 ] Juan Garay, Aggelos Kiayias y Nikos Leonardos. “El protocolo backbone de bitcoin con cadenas de dificultad variable”. En Jonathan Katz y Hovav Shacham, editores, Advances in Cryptology – CRYPTO 2017. Páginas 291–323. cham (2017). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-319-63688-7_10

[ 6 ] Christian Badertscher, Ueli Maurer, Daniel Tschudi y Vassilis Zikas. “Bitcoin como libro mayor de transacciones: un tratamiento componible”. En Jonathan Katz y Hovav Shacham, editores, Advances in Cryptology – CRYPTO 2017. Páginas 324–356. cham (2017). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-319-63688-7_11

[ 7 ] Mihir Bellare y Philip Rogaway. “Los oráculos aleatorios son prácticos: un paradigma para diseñar protocolos eficientes”. En CCS'93. Páginas 62–73. (1993).

https: / / doi.org/ 10.1145 / 168588.168596

[ 8 ] Peter W. Shor. “Algoritmos de tiempo polinomial para factorización prima y logaritmos discretos en una computadora cuántica”. SIAM J. Cómputo. 26, 1484–1509 (1997).

https: / / doi.org/ 10.1137 / S0097539795293172

[ 9 ] Marc Kaplan, Gaëtan Leurent, Anthony Leverrier y María Naya-Plasencia. "Rompiendo criptosistemas simétricos utilizando la búsqueda del período cuántico". En Matthew Robshaw y Jonathan Katz, editores, Advances in Cryptology – CRYPTO 2016. Páginas 207–237. Berlín, Heidelberg (2016). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-662-53008-5_8

[ 10 ] Thomas Santoli y Christian Schaffner. “Uso del algoritmo de Simon para atacar primitivas criptográficas de clave simétrica”. Información y computación cuánticas 17, 65–78 (2017).

https: / / doi.org/ 10.26421 / qic17.1-2-4

[ 11 ] Jeroen Van De Graaf. “Hacia una definición formal de seguridad para protocolos cuánticos”. Tesis doctoral. Universidad de Montreal. CAN (1998).

[ 12 ] Juan Watrous. “Conocimiento cero contra ataques cuánticos”. En Actas del Trigésimo Octavo Simposio Anual de ACM sobre Teoría de la Computación. Página 296–305. STOC '06 Nueva York, NY, EE. UU. (2006). Asociación para Maquinaria de Computación.

https: / / doi.org/ 10.1145 / 1132516.1132560

[ 13 ] Dominique Unruh. “Pruebas cuánticas del conocimiento”. En David Pointcheval y Thomas Johansson, editores, Advances in Cryptology – EUROCRYPT 2012. Páginas 135–152. Berlín, Heidelberg (2012). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-29011-4_10

[ 14 ] Sean Hallgren, Adam Smith y Fang Song. “Protocolos criptográficos clásicos en un mundo cuántico”. En Phillip Rogaway, editor, Advances in Cryptology – CRYPTO 2011. Páginas 411–428. Berlín, Heidelberg (2011). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_23

[ 15 ] Gorjan Alagic, Tommaso Gagliardoni y Christian Majenz. “Cifrado cuántico infalsificable”. En Jesper Buus Nielsen y Vincent Rijmen, editores, Advances in Cryptology – EUROCRYPT 2018. Páginas 489–519. Cham (2018). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-319-78372-7_16

[ 16 ] Dan Boneh y Mark Zhandry. “Códigos de autenticación de mensajes Quantum-secure”. En Thomas Johansson y Phong Q. Nguyen, editores, Advances in Cryptology – EUROCRYPT 2013. Páginas 592–608. Berlín, Heidelberg (2013). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-38348-9_35

[ 17 ] Dan Boneh, Özgür Dagdelen, Marc Fischlin, Anja Lehmann, Christian Schaffner y Mark Zhandry. “Oráculos aleatorios en un mundo cuántico”. En Dong Hoon Lee y Xiaoyun Wang, editores, Advances in Cryptology – ASIACRYPT 2011. Páginas 41–69. Berlín, Heidelberg (2011). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-25385-0_3

[ 18 ] Mark Zhandry. “Cómo registrar consultas cuánticas y aplicaciones a la indiferenciabilidad cuántica”. En Alexandra Boldyreva y Daniele Micciancio, editores, Advances in Cryptology – CRYPTO 2019. Páginas 239–268. cham (2019). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-030-26951-7_9

[ 19 ] Troy Lee y Jérémie Roland. "Un fuerte teorema del producto directo para la complejidad de la consulta cuántica". complejidad computacional 22, 429–462 (2013).

https://doi.org/10.1007/s00037-013-0066-8

[ 20 ] Gorjan Alagic, Christian Majenz, Alexander Russell y Fang Song. “Autenticación de mensajes con seguridad cuántica a través de la imposibilidad de falsificar a ciegas”. En Avances en Criptología – EUROCRYPT 2020. Springer (2020).

https://doi.org/10.1007/978-3-030-45727-3_27

[ 21 ] Yassine Hamoudi y Frédéric Magniez. "Compensación espacio-tiempo cuántica para encontrar múltiples pares de colisión". En Min-Hsiu Hsieh, editor, 16.ª Conferencia sobre la teoría de la computación cuántica, la comunicación y la criptografía (TQC 2021). Volumen 197 de Leibniz International Proceedings in Informatics (LIPIcs), páginas 1:1–1:21. Dagstuhl, Alemania (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2021.1

[ 22 ] Qipeng Liu y Mark Zhandry. “Sobre la búsqueda de colisiones múltiples cuánticas”. En Yuval Ishai y Vincent Rijmen, editores, Advances in Cryptology – EUROCRYPT 2019. Páginas 189–218. cham (2019). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-030-17659-4_7

[ 23 ] Falk Unger. "Una desigualdad probabilística con aplicaciones a los teoremas de producto directo de umbral". En 2009, 50º Simposio Anual de IEEE sobre Fundamentos de Ciencias de la Computación. Páginas 221–229. IEEE (2009).

https: / / doi.org/ 10.1109 / FOCS.2009.62

[ 24 ] H. Klauck, R. de Wolf y R. Špalek. “Teoremas cuánticos y clásicos del producto directo fuerte y compensaciones espacio-temporales óptimas”. En 2013 IEEE 54º Simposio Anual sobre Fundamentos de Ciencias de la Computación. Páginas 12–21. Los Alamitos, CA, EE. UU. (2004). Sociedad de Computación IEEE.

https: / / doi.org/ 10.1109 / FOCS.2004.52

[ 25 ] Alexander A Sherstov. “Teoremas fuertes de productos directos para la comunicación cuántica y la complejidad de las consultas”. SIAM Journal on Computing 41, 1122–1165 (2012).

https: / / doi.org/ 10.1137 / 110842661

[ 26 ] Robert Beals, Harry Buhrman, Richard Cleve, Michele Mosca y Ronald de Wolf. “Límites inferiores cuánticos por polinomios”. J. ACM 48, 778–797 (2001).

https: / / doi.org/ 10.1145 / 502090.502097

[ 27 ] Andris Ambainis. “Límites inferiores cuánticos por argumentos cuánticos”. J. Cómputo. sist. ciencia 64, 750–767 (2002).

https: / / doi.org/ 10.1006 / jcss.2002.1826

[ 28 ] Cristo de Zalka. “El algoritmo de búsqueda cuántica de Grover es óptimo”. física Rev. A 60, 2746–2751 (1999).

https: / / doi.org/ 10.1103 / PhysRevA.60.2746

[ 29 ] Michel Boyer, Gilles Brassard, Peter Hoyer y Alain Tapp. “Límites estrechos en la búsqueda cuántica”. Fortschritte der Physik 46, 493–505 (1998).

<a href="https://doi.org/10.1002/(sici)1521-3978(199806)46:4/53.0.co;2-p”>https://doi.org/10.1002/(sici)1521-3978(199806)46:4/5<493::aid-prop493>3.0.co;2-p

[ 30 ] Andris Ambainis, Robert Špalek y Ronald de Wolf. “Un nuevo método de límite inferior cuántico, con aplicaciones a teoremas de productos directos y compensaciones espacio-temporales”. Algorítmica 55, 422–461 (2009).

https://doi.org/10.1007/s00453-007-9022-9

[ 31 ] Andris Ambainis. “Un nuevo método de límite inferior cuántico, con una aplicación a un teorema de producto directo fuerte para la búsqueda cuántica”. Teoría de la Computación 6, 1–25 (2010).

https: / / doi.org/ 10.4086 / toc.2010.v006a001

[ 32 ] Juan A. Garay, Aggelos Kiayias, Nikos Leonardos y Giorgos Panagiotakos. “Bootstrapping the blockchain, con aplicaciones a consenso y configuración rápida de pki”. En Michel Abdalla y Ricardo Dahab, editores, Public-Key Cryptography – PKC 2018. Páginas 465–495. Cham (2018). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-319-76581-5_16

[ 33 ] Juan A. Garay, Aggelos Kiayias y Giorgos Panagiotakos. “Problemas de búsqueda iterados y seguridad de blockchain bajo suposiciones falsables”. Cryptology ePrint Archive, Informe 2019/315 (2019). https://eprint.iacr.org/2019/315.

https: / / eprint.iacr.org/ 2019/315

[ 34 ] Ittay Eyal y Emin Gün Sirer. “La mayoría no es suficiente: la minería de Bitcoin es vulnerable”. En Nicolas Christin y Reihaneh Safavi-Naini, editores, Financial Cryptography and Data Security – 18th International Conference, FC 2014, Christ Church, Barbados, 3 al 7 de marzo de 2014, Documentos seleccionados revisados. Volumen 8437 de Lecture Notes in Computer Science, páginas 436–454. Springer (2014).

https://doi.org/10.1007/978-3-662-45472-5_28

[ 35 ] Divesh Aggarwal, Gavin Brennen, Troy Lee, Miklos Santha y Marco Tomamichel. “Ataques cuánticos a bitcoin y cómo protegerse contra ellos”. Libro mayor 3 (2018).

https://doi.org/10.5195/ledger.2018.127

[ 36 ] Troy Lee, Maharshi Ray y Miklos Santha. “Estrategias para Carreras Cuánticas”. En Avrim Blum, editor, 10th Innovations in Theoretical Computer Science Conference (ITCS 2019). Volumen 124 de Leibniz International Proceedings in Informatics (LIPIcs), páginas 51:1–51:21. Dagstuhl, Alemania (2018). Schloss Dagstuhl–Leibniz-Zentrum fuer Informatik.

https: / / doi.org/ 10.4230 / LIPIcs.ITCS.2019.51

[ 37 ] O Sattath. “Sobre la inseguridad de la minería cuántica de bitcoin”. En t. J.Inf. Seguro 19, 291–302 (2020).

https://doi.org/10.1007/s10207-020-00493-9

[ 38 ] Andrea Coladangelo y Or Sattath. "Una solución de dinero cuántico para el problema de escalabilidad de Blockchain". Cuántica 4, 297 (2020).

https://doi.org/10.22331/q-2020-07-16-297

[ 39 ] Mark Zhandry. “Cómo construir funciones aleatorias cuánticas”. En 2012 IEEE 53º Simposio Anual sobre Fundamentos de Ciencias de la Computación. Páginas 679–687. (2012).

https: / / doi.org/ 10.1109 / FOCS.2012.37

[ 40 ] Mark Zhandry. “Cifrado seguro basado en la identidad en el modelo de oráculo aleatorio cuántico”. En Reihaneh Safavi-Naini y Ran Canetti, editores, Advances in Cryptology – CRYPTO 2012. Páginas 758–775. Berlín, Heidelberg (2012). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-642-32009-5_44

[ 41 ] Fang Song y Aaram Yun. "Seguridad cuántica de NMAC y construcciones relacionadas: extensión de dominio PRF contra ataques cuánticos". En Jonathan Katz y Hovav Shacham, editores, Advances in Cryptology – CRYPTO 2017 – 37th Annual International Cryptology Conference, Santa Barbara, CA, EE. UU., 20 al 24 de agosto de 2017, Actas, Parte II. Volumen 10402 de Lecture Notes in Computer Science, páginas 283–309. Springer (2017).

https://doi.org/10.1007/978-3-319-63715-0_10

[ 42 ] Edward Eaton y Fang Song. "Hacer firmas existenciales infalsificables fuertemente infalsificables en el modelo de oráculo aleatorio cuántico". En Salman Beigi y Robert König, editores, 10th Conference on the Theory of Quantum Computation, Communication and Cryptography, TQC 2015, 20-22 de mayo de 2015, Bruselas, Bélgica. Volumen 44 de LIPIcs, páginas 147–162. Schloss Dagstuhl – Leibniz-Zentrum für Informatik (2015).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2015.147

[ 43 ] Dominique Unruh. “Pruebas no interactivas de conocimiento cero en el modelo de oráculo aleatorio cuántico”. En Elisabeth Oswald y Marc Fischlin, editores, Advances in Cryptology – EUROCRYPT 2015. Páginas 755–784. Berlín, Heidelberg (2015). Springer Berlín Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_25

[ 44 ] Andreas Hülsing, Joost Rijneveld y Fang Song. “Mitigación de ataques multiobjetivo en firmas basadas en hash”. En Actas, Parte I, de la 19.ª Conferencia Internacional de IACR sobre Criptografía de Clave Pública — PKC 2016 – Volumen 9614. Páginas 387–416. Berlín, Heidelberg (2016). Springer-Verlag.

https://doi.org/10.1007/978-3-662-49384-7_15

[ 45 ] Marko Balogh, Edward Eaton y Fang Song. “Búsqueda de colisiones cuánticas en funciones aleatorias no uniformes”. En Tanja Lange y Rainer Steinwandt, editores, Post-Quantum Cryptography. Páginas 467–486. Cham (2018). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-319-79063-3_22

[ 46 ] Ben Hamlin y Fang Song. "Seguridad cuántica de las funciones hash y preservación de la propiedad del hashing iterado". En Jintai Ding y Rainer Steinwandt, editores, Post-Quantum Cryptography. Páginas 329–349. cham (2019). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-030-25510-7_18

[ 47 ] Dennis Hofheinz, Kathrin Hövelmanns y Eike Kiltz. “Un análisis modular de la transformación fujisaki-okamoto”. En Yael Kalai y Leonid Reyzin, editores, Theory of Cryptography. Páginas 341–371. cham (2017). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-319-70500-2_12

[ 48 ] Tsunekazu Saito, Keita Xagawa y Takashi Yamakawa. "Mecanismo de encapsulación de claves muy seguro en el modelo de oráculo aleatorio cuántico". En Jesper Buus Nielsen y Vincent Rijmen, editores, Advances in Cryptology – EUROCRYPT 2018. Páginas 520–551. Cham (2018). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-319-78372-7_17

[ 49 ] Andris Ambainis, Mike Hamburg y Dominique Unruh. “Pruebas de seguridad cuántica utilizando oráculos semi-clásicos”. En Alexandra Boldyreva y Daniele Micciancio, editores, Advances in Cryptology – CRYPTO 2019. Páginas 269–295. cham (2019). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-030-26951-7_10

[ 50 ] Qipeng Liu y Mark Zhandry. “Revisitando el fiat-shamir poscuántico”. En Alexandra Boldyreva y Daniele Micciancio, editores, Advances in Cryptology – CRYPTO 2019. Páginas 326–355. cham (2019). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-030-26951-7_12

[ 51 ] Jelle Don, Serge Fehr, Christian Majenz y Christian Schaffner. “Seguridad de la transformación fiat-shamir en el modelo de oráculo aleatorio cuántico”. En Alexandra Boldyreva y Daniele Micciancio, editores, Advances in Cryptology – CRYPTO 2019. Páginas 356–383. cham (2019). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-030-26951-7_13

[ 52 ] Veronika Kuchta, Amin Sakzad, Damien Stehlé, Ron Steinfeld y Shi-Feng Sun. "Medir-rebobinar-medir: Pruebas de modelo de oráculo aleatorias cuánticas más estrictas para la ocultación unidireccional y la seguridad cca". En Conferencia Anual Internacional sobre Teoría y Aplicaciones de Técnicas Criptográficas. Páginas 703–728. Primavera (2020).

https://doi.org/10.1007/978-3-030-45727-3_24

[ 53 ] Kai-Min Chung, Siyao Guo, Qipeng Liu y Luowen Qian. "Compensaciones de tiempo-espacio cuánticas ajustadas para la inversión de funciones". En 2020, el 61.º Simposio anual sobre fundamentos de la informática (FOCS) del IEEE. Páginas 673–684. IEEE (2020).

https: / / doi.org/ 10.1109 / FOCS46700.2020.00068

[ 54 ] Shuichi Katsumata, Kris Kwiatkowski, Federico Pintore y Thomas Prest. "Técnicas escalables de compresión de texto cifrado para kems poscuánticos y sus aplicaciones". En Congreso Internacional de Teoría y Aplicación de Criptología y Seguridad de la Información. Páginas 289–320. Primavera (2020).

https://doi.org/10.1007/978-3-030-64837-4_10

[ 55 ] Jan Czajkowski. “Indiferenciabilidad cuántica de sha-3”. Cryptology ePrint Archive, Informe 2021/192 (2021). https://ia.cr/2021/192.

https:///ia.cr/2021/192

[ 56 ] Kai-Min Chung, Serge Fehr, Yu-Hsuan Huang y Tai-Ning Liao. “Sobre la técnica del oráculo comprimido y la seguridad poscuántica de las pruebas de trabajo secuencial”. En Anne Canteaut y François-Xavier Standaert, editores, Advances in Cryptology – EUROCRYPT 2021. Páginas 598–629. Cham (2021). Publicaciones internacionales de Springer.

https://doi.org/10.1007/978-3-030-77886-6_21

[ 57 ] Jeremiah Blocki, Seunghoon Lee y Samson Zhou. “Sobre la seguridad de las pruebas de trabajo secuencial en un mundo poscuántico”. En Stefano Tessaro, editor, 2nd Conference on Information-Theoretic Cryptography (ITC 2021). Volumen 199 de Leibniz International Proceedings in Informatics (LIPIcs), páginas 22:1–22:27. Dagstuhl, Alemania (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https://doi.org/10.4230/LIPIcs.ITC.2021.22

[ 58 ] Dominique Unruh. "Oráculos de permutación comprimida (y la resistencia a la colisión de esponja / sha3)". Cryptology ePrint Archive, Informe 2021/062 (2021). https://eprint.iacr.org/2021/062.

https: / / eprint.iacr.org/ 2021/062

[ 59 ] Alexandru Cojocaru, Juan Garay, Aggelos Kiayias, Fang Song y Petros Wallden. “El protocolo de la columna vertebral de bitcoin contra los adversarios cuánticos”. Cryptology ePrint Archive, artículo 2019/1150 (2019). https://eprint.iacr.org/2019/1150.

https: / / eprint.iacr.org/ 2019/1150

[ 60 ] Corrió Canetti. “Seguridad y composición de protocolos criptográficos multiparte”. J. Cryptology 13, 143–202 (2000).

https: / / doi.org/ 10.1007 / s001459910006

[ 61 ] Corrió Canetti. “Seguridad componible universalmente: un nuevo paradigma para los protocolos criptográficos”. En el 42º Simposio Anual sobre Fundamentos de Ciencias de la Computación, FOCS 2001, 14-17 de octubre de 2001, Las Vegas, Nevada, EE. UU. Páginas 136–145. Sociedad informática IEEE (2001).

https: / / doi.org/ 10.1109 / SFCS.2001.959888

Citado por

[1] Marcos Allende, Diego López León, Sergio Cerón, Antonio Leal, Adrián Pareja, Marcelo Da Silva, Alejandro Pardo, Duncan Jones, David Worrall, Ben Merriman, Jonathan Gilmore, Nick Kitchener, and Salvador E. Venegas-Andraca, “ Resistencia cuántica en redes blockchain”, arXiv: 2106.06640, (2021).

[2] Robert R. Nerem y Daya R. Gaur, "Condiciones para la minería cuántica ventajosa de Bitcoin", arXiv: 2110.00878, (2021).

Las citas anteriores son de ANUNCIOS SAO / NASA (última actualización exitosa 2023-03-09 15:10:32). La lista puede estar incompleta ya que no todos los editores proporcionan datos de citas adecuados y completos.

No se pudo recuperar Crossref citado por datos durante el último intento 2023-03-09 15:10:29: No se pudieron obtener los datos citados por 10.22331 / q-2023-03-09-944 de Crossref. Esto es normal si el DOI se registró recientemente.

Este documento se publica en Quantum bajo el Creative Commons Reconocimiento 4.0 Internacional (CC BY 4.0) licencia. Los derechos de autor permanecen con los titulares de derechos de autor originales, como los autores o sus instituciones.

- Distribución de relaciones públicas y contenido potenciado por SEO. Consiga amplificado hoy.

- Platoblockchain. Inteligencia del Metaverso Web3. Conocimiento amplificado. Accede Aquí.

- Fuente: https://quantum-journal.org/papers/q-2023-03-09-944/

- :es

- 1

- 10

- 11

- 1998

- 1999

- 2001

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 28

- 39

- 7

- 8

- 9

- a

- capacidad

- arriba

- RESUMEN

- de la máquina

- ACM

- lector activo

- Adam

- avances

- adversario

- afiliaciones

- en contra

- Aggarwal

- Alexander

- algoritmo

- algoritmos

- Todos

- análisis

- y

- anual

- Antonio

- Aplicación

- aplicaciones

- Archive

- somos

- argumentos

- AS

- Asociación

- asunción

- atacar

- ataques

- AGOSTO

- Autenticación

- autor

- Autorzy

- Columna vertebral

- Barbados

- basado

- BE

- Bélgica

- Bitcoin

- minería Bitcoin

- blockchain

- datos de blockchain

- Redes blockchain

- escalabilidad blockchain

- Blockchain security

- cadenas de bloqueo

- Bloques

- Bound

- Descanso

- Bruselas

- by

- CA

- California

- llamar al

- PUEDEN

- capacidades

- Capturando

- case

- cadena

- cadenas

- el cambio

- iglesia

- clasificación

- CO

- comentario

- Los comunes

- Comunicación

- completar

- complejidad

- cálculo

- potencia de cálculo

- computadora

- Ciencias de la Computación

- computadoras

- informática

- concepto

- condiciones

- Congreso

- Consenso

- constante

- construir

- CONTROL

- convencer

- derechos de autor,

- Core

- Cost

- podría

- cripto

- criptomonedas

- criptográfico

- criptografía

- Moneda

- Daniel

- datos

- seguridad de datos

- Estructura de datos

- David

- demostrar

- depende

- diseño

- Dispositivos

- Diego

- Dificultad

- de reservas

- discutir

- distribuidos

- Computación distribuída

- dominio

- durante

- e

- cada una

- editor

- Edward

- efecto

- de manera eficaz

- eficiente

- esfuerzo

- esfuerzos

- elementos

- Emin Gün Sirer

- habilitar

- permitiendo

- cifrado

- suficientes

- Era

- establecer

- explorado

- extensión

- RÁPIDO

- fc

- Federico

- financiero

- la búsqueda de

- Nombre

- formal

- Fundamentos

- Desde

- ser completados

- función

- funciones

- fundamental

- Alemania

- obtener

- Gilles

- mayor

- garantia

- harvard

- hachís

- Hashing

- Tienen

- titulares

- mantiene

- Cómo

- Como Hacer

- http

- HTTPS

- i

- IEEE

- Impacto

- implementación

- importante

- in

- En otra

- Indica

- información

- seguridad de la información

- innovaciones

- instituciones

- intereses

- interesante

- Internacional

- inversión

- será invertido

- IT

- SUS

- Ene

- JavaScript

- Juan

- revista

- Clave

- especialistas

- conocido

- Rey

- large

- LAS

- Las Vegas

- Apellidos

- Abandonar

- Lectura

- Libro mayor

- Lee

- Licencia

- enlace

- Lista

- los

- maquinaria

- Inicio

- gran

- Mayoría

- Realizar

- muchos

- Marzo

- Marco

- marca

- matemático

- max-ancho

- mecanismo

- mensaje

- Método

- Minería

- modelo

- modelos

- modulares

- dinero

- Mes

- MEJOR DE TU

- múltiples

- nakamoto

- telecomunicaciones

- NEVADA

- Nuevo

- Nguyen

- Nicolas

- normal

- Notas

- novela

- número

- NY

- obtención

- octubre

- of

- LANZAMIENTO

- on

- habiertos

- de código abierto

- óptimo

- oráculo

- Oráculos

- reconocida por

- Otro

- Otros

- p2p

- página

- pares

- Papel

- papeles

- paradigma

- parte

- partes

- fiesta

- período

- persistencia

- Peter

- PKI

- Platón

- Inteligencia de datos de Platón

- PlatónDatos

- posible

- PoW

- industria

- Metodología

- Prime

- Problema

- problemas

- Proceso

- tratamiento

- producir

- Producto

- prueba

- pruebas

- proteger

- protocolo

- protocolos

- Demostrar.

- proporcionar

- previsto

- publicado

- editor

- editores

- DTP

- calidad

- Cuántico

- algoritmos cuánticos

- Computadora cuántica

- computación cuántica

- información cuántica

- Preguntas

- Rafael

- azar

- RAY

- recibido

- reciente

- recientemente

- grabar

- vea la grabación

- reduce

- referencias

- registrado

- relacionado

- permanece

- reporte

- Recursos

- resultado

- Gana dinero

- Dick

- ROBERT

- Roland

- RON

- s

- ambiente seguro

- El Salvador

- Santa

- Satoshi

- Satoshi Nakamoto

- Escalabilidad

- aumentar proporcionalmente

- esquemas

- SCI

- Ciencia:

- Sean

- Buscar

- búsqueda

- EN LINEA

- seleccionado

- Secuencia

- pólipo

- establecimiento

- Configure

- sha-3

- Shor

- Mostrar

- Shows

- siam

- Firmas

- importante

- soltero

- Tamaño

- So

- Sociedades

- a medida

- RESOLVER

- Resolver

- algo

- algo

- Fuente

- pasar

- Estado

- paso

- estrategias

- fuerte

- se mostró plenamente

- estructura

- comercial

- Con éxito

- tal

- adecuado

- Dom

- simposio

- toma

- Tarea

- tareas

- técnicas

- términos

- esa

- La

- su

- Les

- teorético

- amenaza

- umbral

- más apretado

- equipo

- Título

- a

- Total

- transaccional

- del mismo día

- bajo

- subyacente

- actualizado

- Enlance

- Estados Unidos de America

- diversos

- VEGAS

- vía

- volumen

- Vulnerable

- W

- esperar

- WELL

- ¿

- Que es

- que

- mientras

- extensamente

- seguirá

- Lobo

- Actividades:

- mundo

- valor

- se

- año

- años

- zephyrnet

- cero conocimiento

- pruebas de cero conocimiento