1NTT Research, Sunnyvale, Stati Uniti

2Centro per le tecnologie quantistiche, Università Nazionale di Singapore, Singapore

Trovi questo documento interessante o vuoi discuterne? Scrivi o lascia un commento su SciRate.

Astratto

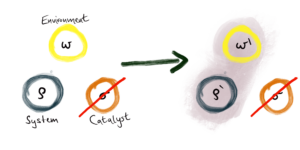

La sicurezza di un dispositivo di archiviazione contro eventuali manomissioni è stato un argomento ben studiato nella crittografia classica. Tali modelli danno accesso a una scatola nera a un avversario e l’obiettivo è proteggere il messaggio archiviato o interrompere il protocollo in caso di manomissione.

In questo lavoro, estendiamo la portata della teoria dei codici di rilevamento delle manomissioni contro un avversario con capacità quantistiche. Consideriamo gli schemi di codifica e decodifica utilizzati per codificare un messaggio quantistico $k$-qubit $vert mrangle$ per ottenere una parola in codice quantistico $n$-qubit $vert {psi_m} rangle$. Una parola in codice quantistica $vert {psi_m} rangle$ può essere manomessa in modo contraddittorio tramite un $U$ unitario da una famiglia unitaria di manomissione nota $mathcal{U}_{mathsf{Adv}}$ (agendo su $mathbb{C}^{2 ^n}$).

Innanzitutto, avviamo lo studio generale dei $textit{codici di rilevamento di manomissioni quantistiche}$, che rilevano se si verifica una manomissione causata dall'azione di un operatore unitario. Nel caso in cui non ci sia stata manomissione, vorremmo restituire il messaggio originale. Mostriamo che esistono codici di rilevamento di manomissioni quantistiche per qualsiasi famiglia di operatori unitari $mathcal{U}_{mathsf{Adv}}$, tale che $vertmathcal{U}_{mathsf{Adv}} vert lt 2^{2^{ alpha n}}$ per una costante $alpha in (0,1/6)$; a condizione che gli operatori unitari non siano troppo vicini all'operatore identità. I codici di rilevamento di manomissione quantistici che costruiamo possono essere considerati varianti quantistiche dei $textit{codici di rilevamento di manomissione classici}$ studiati da Jafargholi e Wichs ['15], che sono noti anche per esistere con restrizioni simili.

Inoltre, mostriamo che quando l'insieme di messaggi $mathcal{M}$ è classico, tale costruzione può essere realizzata come $textit{codice non malleabile}$ contro qualsiasi $mathcal{U}_{mathsf{Adv}}$ di dimensioni fino a $2^{2^{alpha n}}$.

► dati BibTeX

► Riferimenti

, Zahra Jafargholi e Daniel Wichs. “Rilevazione manomissione e codici continui non malleabili”. In Yevgeniy Dodis e Jesper Buus Nielsen, editori, Theory of Cryptography. Pagine 451–480. Berlino, Heidelberg (2015). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_19

, M. Cheraghchi e V. Guruswami. “Capacità di codici non malleabili”. Transazioni IEEE sulla teoria dell'informazione 62, 1097–1118 (2016).

https: / / doi.org/ 10.1109 / TIT.2015.2511784

, Sebastian Faust, Pratyay Mukherjee, Daniele Venturi e Daniel Wichs. "Codici non malleabili efficienti e derivazione di chiavi per circuiti di manomissione di dimensioni multiple". In Phong Q. Nguyen e Elisabeth Oswald, curatori, Advances in Cryptology – EUROCRYPT 2014. Pagine 111–128. Berlino, Heidelberg (2014). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-55220-5_7

, Ronald Cramer, Yevgeniy Dodis, Serge Fehr, Carles Padró e Daniel Wichs. "Rilevazione di manipolazione algebrica con applicazioni alla condivisione robusta di segreti ed estrattori fuzzy". In Nigel Smart, editore, Advances in Cryptology – EUROCRYPT 2008. Pagine 471–488. Berlino, Heidelberg (2008). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-540-78967-3_27

, Ronald Cramer, Carles Padró e Chaoping Xing. "Codici di rilevamento della manipolazione algebrica ottimale nel modello a errore costante". In Yevgeniy Dodis e Jesper Buus Nielsen, editori, Theory of Cryptography. Pagine 481–501. Berlino, Heidelberg (2015). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_20

, Peter W. Shor. "Schema per ridurre la decoerenza nella memoria del computer quantistico". Revisione fisica A 52, R2493 (1995).

https: / / doi.org/ 10.1103 / PhysRevA.52.R2493

, Un Robert Calderbank e Peter W Shor. "Esistono buoni codici di correzione degli errori quantistici". Revisione fisica A 54, 1098 (1996).

https: / / doi.org/ 10.1103 / PhysRevA.54.1098

, Daniele Gottesmann. "Codici stabilizzatori e correzione dell'errore quantistico". Tesi di dottorato. Caltech. (1997). url: https:///thesis.library.caltech.edu/2900/2/THESIS.pdf.

https:///thesis.library.caltech.edu/2900/2/THESIS.pdf

, A.Yu. Kitaev. "Calcolo quantistico tollerante ai guasti da parte di anioni". Annali di fisica 303, 2–30 (2003).

https://doi.org/10.1016/s0003-4916(02)00018-0

, Andrew M. Steane. “Codici di correzione degli errori nella teoria quantistica”. Lettere di revisione fisica 77, 793 (1996).

https: / / doi.org/ 10.1103 / PhysRevLett.77.793

, Gorjan Alagic e Christian Majenz. “Non malleabilità quantistica e autenticazione”. In Jonathan Katz e Hovav Shacham, editori, Advances in Cryptology – CRYPTO 2017. Pagine 310–341. Cam (2017). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-319-63715-0_11

, Andris Ambainis, Jan Bouda e Andreas Winter. “Crittografia non malleabile dell’informazione quantistica”. Giornale di fisica matematica 50, 042106 (2009).

https: / / doi.org/ 10.1063 / 1.3094756 mila

, A. Broadbent e Sébastien Lord. "Crittografia quantistica non clonabile tramite oracoli casuali". IACR Criptol. ePrintArch. 2019, 257 (2019).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2020.4

, Daniele Gottesmann. “Crittografia non clonabile”. Informazioni quantistiche. Calcola. 3, 581–602 (2003).

https: / / doi.org/ 10.26421 mila / qic3.6-2

, Stefan Dziembowski, Krzysztof Pietrzak e Daniel Wichs. “Codici non malleabili”. J. ACM 65 (2018).

https: / / doi.org/ 10.1145 / 3178432 mila

, Mihir Bellare, David Cash e Rachel Miller. "Crittografia sicura contro attacchi e manomissioni con chiavi correlate". In Dong Hoon Lee e Xiaoyun Wang, editori, Advances in Cryptology – ASIACRYPT 2011. Pagine 486–503. Berlino, Heidelberg (2011). Springer Berlino Heidelberg.

, Mihir Bellare e David Cash. "Funzioni e permutazioni pseudocasuali sono dimostrabilmente sicure contro gli attacchi con chiavi correlate". In Tal Rabin, editore, Advances in Cryptology – CRYPTO 2010. Pagine 666–684. Berlino, Heidelberg (2010). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-14623-7_36

, Mihir Bellare e Tadayoshi Kohno. "Una trattazione teorica degli attacchi con chiavi correlate: Rka-prps, rka-prfs e applicazioni". In Eli Biham, editore, Advances in Cryptology — EUROCRYPT 2003. Pagine 491–506. Berlino, Heidelberg (2003). Springer Berlino Heidelberg.

https://doi.org/10.1007/3-540-39200-9_31

, Mihir Bellare, Kenneth G. Paterson e Susan Thomson. “La sicurezza Rka oltre la barriera lineare: Ibe, crittografia e firme”. In Xiaoyun Wang e Kazue Sako, redattori, Advances in Cryptology – ASIACRYPT 2012. Pagine 331–348. Berlino, Heidelberg (2012). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-34961-4_21

, Sebastian Faust, Krzysztof Pietrzak e Daniele Venturi. "Circuiti a prova di manomissione: come scambiare le perdite con la resilienza alla manomissione". A Luca Aceto, Monika Henzinger e Jiří Sgall, curatori di Automata, Languages and Programming. Pagine 391–402. Berlino, Heidelberg (2011). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-22006-7_33

, Rosario Gennaro, Anna Lysyanskaya, Tal Malkin, Silvio Micali e Tal Rabin. "Sicurezza algoritmica a prova di manomissione (atp): fondamenti teorici per la sicurezza contro la manomissione dell'hardware". In Moni Naor, editore, Teoria della crittografia. Pagine 258–277. Berlino, Heidelberg (2004). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-540-24638-1_15

, Vipul Goyal, Adam O'Neill e Vanishree Rao. "Funzioni hash sicure con input correlati". In Yuval Ishai, editore, Teoria della crittografia. Pagine 182–200. Berlino, Heidelberg (2011). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-19571-6_12

, Yuval Ishai, Manoj Prabhakaran, Amit Sahai e David Wagner. “Circuiti privati ii: Mantenere i segreti in circuiti manomessi”. In Serge Vaudenay, editore, Advances in Cryptology – EUROCRYPT 2006. Pagine 308–327. Berlino, Heidelberg (2006). Springer Berlino Heidelberg.

https: / / doi.org/ 10.1007 / 11761679_19

, Yael Tauman Kalai, Bhavana Kanukurthi e Amit Sahai. “Crittografia con memoria manomissibile e permeabile”. In Phillip Rogaway, editore, Advances in Cryptology – CRYPTO 2011. Pagine 373–390. Berlino, Heidelberg (2011). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_21

, Krzysztof Pietrzak. “Subspazio lwe”. In Ronald Cramer, editore, Teoria della crittografia. Pagine 548–563. Berlino, Heidelberg (2012). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-28914-9_31

, Thiago Bergamaschi. “Codici di rilevamento della manipolazione di Pauli e applicazioni alla comunicazione quantistica su canali avversari” (2023). Disponibile su https:///arxiv.org/abs/2304.06269.

arXiv: 2304.06269

, Divesh Aggarwal, Naresh Goud Boddu e Rahul Jain. "Codici non malleabili quantistici sicuri nel modello a stati divisi". Transazioni IEEE sulla teoria dell'informazione (2023).

https: / / doi.org/ 10.1109 / TIT.2023.3328839

, Vershinin romano. “Introduzione all'analisi non asintotica di matrici casuali” (2010). arXiv:1011.3027.

arXiv: 1011.3027

, Yinzheng Gu. “Momenti di matrici aleatorie e funzione weingarten” (2013).

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

, Don Weingarten. "Comportamento asintotico di integrali di gruppo nel limite di rango infinito". Giornale di fisica matematica 19, 999–1001 (1978).

https: / / doi.org/ 10.1063 / 1.523807 mila

, Benoît Collins. “Momenti e cumulanti di variabili aleatorie polinomiali su gruppi unitari, integrale di Itzykson-Zuber e probabilità libera”. Avvisi di ricerca internazionale sulla matematica 2003, 953–982 (2003).

https: / / doi.org/ 10.1155 / S107379280320917X

, Benoı̂t Collins e Piotr Śniady. “Integrazione rispetto alla misura di Haar sul gruppo unitario, ortogonale e simplettico”. Comunicazioni in fisica matematica 264, 773–795 (2006). arXiv:math-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

arXiv: math-ph / 0402073

, Naresh Goud Boddu, Vipul Goyal, Rahul Jain e João Ribeiro. “Codici non malleabili a stato diviso e schemi di condivisione segreta per messaggi quantistici” (2023). arXiv:2308.06466.

arXiv: 2308.06466

Citato da

[1] Thiago Bergamaschi, "Codici di rilevamento della manipolazione di Pauli e applicazioni alla comunicazione quantistica su canali contraddittori", arXiv: 2304.06269, (2023).

Le citazioni sopra sono di ANNUNCI SAO / NASA (ultimo aggiornamento riuscito 2023-11-08 15:27:22). L'elenco potrebbe essere incompleto poiché non tutti gli editori forniscono dati di citazione adeguati e completi.

Impossibile recuperare Crossref citato da dati durante l'ultimo tentativo 2023-11-08 15:27:21: Impossibile recuperare i dati citati per 10.22331 / q-2023-11-08-1178 da Crossref. Questo è normale se il DOI è stato registrato di recente.

Questo documento è pubblicato in Quantum sotto il Creative Commons Attribuzione 4.0 Internazionale (CC BY 4.0) licenza. Il copyright rimane dei detentori del copyright originali come gli autori o le loro istituzioni.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://quantum-journal.org/papers/q-2023-11-08-1178/

- :ha

- :È

- :non

- $ SU

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- sopra

- ABSTRACT

- accesso

- ACM

- recitazione

- Action

- Adam

- avanzamenti

- contraddittorio

- affiliazioni

- contro

- Aggarwal

- puntare

- Tutti

- anche

- an

- .

- ed

- Andrea

- in qualsiasi

- applicazioni

- SONO

- AS

- At

- attacchi

- tentativo

- Autenticazione

- autore

- gli autori

- disponibile

- barriera

- BE

- stato

- comportamento

- Berlin

- Al di là di

- Rompere

- by

- Materiale

- funzionalità

- Custodie

- Contanti

- ha causato

- canali

- Chiudi

- codici

- commento

- Popolo

- Comunicazione

- Comunicazioni

- completamento di una

- calcolo

- computer

- Prendere in considerazione

- considerato

- costante

- costruire

- costruzione

- continuo

- copyright

- potuto

- crypto

- crittografia

- CSS

- Daniel

- dati

- David

- Decodifica

- individuare

- rivelazione

- dispositivo

- discutere

- don

- durante

- editore

- redattori

- crittografia

- errore

- esistere

- estendere

- famiglia

- Nel

- Fondazioni

- Gratis

- da

- function

- funzioni

- Generale

- Dare

- Gruppo

- Hardware

- harvard

- hash

- titolari

- Come

- Tutorial

- HTTPS

- Identità

- IEEE

- if

- ii

- in

- Infinito

- info

- informazioni

- avviare

- istituzioni

- integrale

- interessante

- Internazionale

- Gen

- JavaScript

- Jonathan

- rivista

- conservazione

- kenneth

- conosciuto

- Le Lingue

- Cognome

- Lasciare

- sottovento

- Biblioteca

- Licenza

- piace

- LIMITE

- Lista

- Manipolazione

- matematico

- matematica

- Maggio..

- misurare

- Memorie

- messaggio

- messaggi

- mugnaio

- modello

- modelli

- Mese

- Mukherjee

- il

- Nguyen

- no

- normale

- novembre

- ottenere

- of

- on

- aprire

- operatore

- Operatori

- or

- Oracoli

- i

- produzione

- ancora

- pagine

- Carta

- Peter

- phd

- Fisico

- Fisica

- Platone

- Platone Data Intelligence

- PlatoneDati

- Programmazione

- protegge

- protocollo

- dimostrabile

- fornire

- purché

- pubblicato

- editore

- editori

- editoriale

- Quantistico

- Computer quantistico

- correzione di errori quantistici

- informazione quantistica

- casuale

- classifica

- realizzato

- recentemente

- riducendo

- Riferimenti

- registrato

- resti

- riparazioni

- rispetto

- restrizioni

- recensioni

- ROBERT

- robusto

- romano

- schemi

- portata

- Segreto

- segreti

- sicuro

- problemi di

- set

- compartecipazione

- Shor

- mostrare attraverso le sue creazioni

- firme

- simile

- Singapore

- Taglia

- smart

- alcuni

- stefan

- conservazione

- memorizzati

- studiato

- Studio

- Con successo

- tale

- adatto

- Susan

- manomissione prova

- Tecnologie

- che

- Il

- loro

- teorico

- teoria

- Là.

- tesi

- questo

- Titolo

- a

- pure

- argomento

- commercio

- Le transazioni

- trattamento

- per

- Università

- aggiornato

- URL

- utilizzato

- via

- volume

- W

- volere

- Prima

- we

- quando

- quale

- Inverno

- con

- Lavora

- sarebbe

- anno

- zefiro