1NTT Research, Sunnyvale, Η.Π.Α

2Κέντρο Κβαντικών Τεχνολογιών, Εθνικό Πανεπιστήμιο της Σιγκαπούρης, Σιγκαπούρη

Βρείτε αυτό το άρθρο ενδιαφέρουσα ή θέλετε να συζητήσετε; Scite ή αφήστε ένα σχόλιο για το SciRate.

Περίληψη

Η ασφάλεια μιας συσκευής αποθήκευσης έναντι ενός αντιπάλου που παραποιεί είναι ένα καλά μελετημένο θέμα στην κλασική κρυπτογραφία. Τέτοια μοντέλα παρέχουν πρόσβαση σε μαύρο κουτί σε έναν αντίπαλο και ο στόχος είναι να προστατεύσουν το αποθηκευμένο μήνυμα ή να ακυρώσουν το πρωτόκολλο εάν υπάρχει οποιαδήποτε παραβίαση.

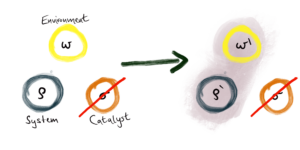

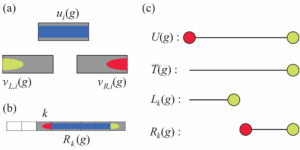

Σε αυτή την εργασία, επεκτείνουμε το πεδίο εφαρμογής της θεωρίας των κωδικών ανίχνευσης παραβίασης έναντι ενός αντιπάλου με κβαντικές δυνατότητες. Εξετάζουμε τα σχήματα κωδικοποίησης και αποκωδικοποίησης που χρησιμοποιούνται για την κωδικοποίηση ενός κβαντικού μηνύματος $k$-qubit $vert mrangle$ για να λάβουμε μια κβαντική κωδική λέξη $n$-qubit $vert {psi_m} rangle$. Μια κβαντική κωδική λέξη $vert {psi_m} rangle$ μπορεί να παραβιαστεί αντίθετα μέσω ενός ενιαίου $U$ από κάποια γνωστή ενιαία οικογένεια παραβίασης $mathcal{U}_{mathsf{Adv}}$ (ενεργεί στο $mathbb{C}^{2 ^n}$).

Αρχικά, ξεκινάμε τη γενική μελέτη για τους $textit{κβαντικούς κωδικούς ανίχνευσης παραβίασης}$, οι οποίοι εντοπίζουν εάν υπάρχει οποιαδήποτε παραβίαση που προκαλείται από τη δράση ενός ενιαίου τελεστή. Σε περίπτωση που δεν υπήρξε παραβίαση, θα θέλαμε να εξάγουμε το αρχικό μήνυμα. Δείχνουμε ότι υπάρχουν κωδικοί ανίχνευσης κβαντικής παραβίασης για οποιαδήποτε οικογένεια ενιαίων τελεστών $mathcal{U}_{mathsf{Adv}}$, έτσι ώστε $vertmathcal{U}_{mathsf{Adv}} vert lt 2^{2^{ alpha n}}$ για κάποια σταθερά $alpha σε (0,1/6)$; υπό τον όρο ότι οι ενιαίοι χειριστές δεν είναι πολύ κοντά στον φορέα ταυτότητας. Οι κβαντικοί κώδικες ανίχνευσης παραβίασης που κατασκευάζουμε μπορούν να θεωρηθούν κβαντικές παραλλαγές του $textit{κλασικοί κωδικοί ανίχνευσης παραβίασης}$ που μελετήθηκαν από τους Jafargholi και Wichs ['15], οι οποίοι είναι επίσης γνωστό ότι υπάρχουν υπό παρόμοιους περιορισμούς.

Επιπλέον, δείχνουμε ότι όταν το σύνολο μηνυμάτων $mathcal{M}$ είναι κλασικό, μια τέτοια κατασκευή μπορεί να πραγματοποιηθεί ως $textit{non-malleable code}$ έναντι οποιουδήποτε $mathcal{U}_{mathsf{Adv}}$ μεγέθους έως $2^{2^{alpha n}}$.

► Δεδομένα BibTeX

► Αναφορές

[1] Zahra Jafargholi και Daniel Wichs. «Ανίχνευση παραβίασης και συνεχείς μη ελατός κωδικοί». Στο Yevgeniy Dodis και Jesper Buus Nielsen, εκδότες, Theory of Cryptography. Σελίδες 451–480. Βερολίνο, Χαϊδελβέργη (2015). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_19

[2] M. Cheraghchi και V. Guruswami. «Χωρητικότητα μη ελατών κωδικών». IEEE Transactions on Information Theory 62, 1097–1118 (2016).

https: / / doi.org/ 10.1109 / TIT.2015.2511784

[3] Sebastian Faust, Pratyay Mukherjee, Daniele Venturi και Daniel Wichs. «Αποτελεσματικοί μη ελατός κωδικοί και παράγωγα κλειδιών για κυκλώματα παραβίασης πολυμεγέθους». Στο Phong Q. Nguyen και Elisabeth Oswald, συντάκτες, Advances in Cryptology – EUROCRYPT 2014. Σελίδες 111–128. Βερολίνο, Χαϊδελβέργη (2014). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-55220-5_7

[4] Ronald Cramer, Yevgeniy Dodis, Serge Fehr, Carles Padró και Daniel Wichs. «Ανίχνευση αλγεβρικού χειρισμού με εφαρμογές για ισχυρή κοινή χρήση μυστικών και ασαφείς εξαγωγείς». Στο Nigel Smart, συντάκτης, Advances in Cryptology – EUROCRYPT 2008. Σελίδες 471–488. Βερολίνο, Χαϊδελβέργη (2008). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-540-78967-3_27

[5] Ronald Cramer, Carles Padró και Chaoping Xing. «Βέλτιστοι κώδικες ανίχνευσης αλγεβρικού χειρισμού στο μοντέλο σταθερού σφάλματος». Στο Yevgeniy Dodis και Jesper Buus Nielsen, εκδότες, Theory of Cryptography. Σελίδες 481–501. Βερολίνο, Χαϊδελβέργη (2015). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_20

[6] Peter W Shor. «Σχέδιο για τη μείωση της αποσυνοχής στη μνήμη του κβαντικού υπολογιστή». Φυσική ανασκόπηση Α 52, R2493 (1995).

https: / / doi.org/ 10.1103 / PhysRevA.52.R2493

[7] Ένας Robert Calderbank και ο Peter W Shor. «Υπάρχουν καλοί κβαντικοί κώδικες διόρθωσης σφαλμάτων». Physical Review Α 54, 1098 (1996).

https: / / doi.org/ 10.1103 / PhysRevA.54.1098

[8] Ντάνιελ Γκότεσμαν. «Κωδικοί σταθεροποιητή και κβαντική διόρθωση σφαλμάτων». Διδακτορική διατριβή. Caltech. (1997). url: https://thesis.library.caltech.edu/2900/2/THESIS.pdf.

https://thesis.library.caltech.edu/2900/2/THESIS.pdf

[9] A.Yu. Κιτάεφ. «Κβαντικός υπολογισμός με ανοχή σε σφάλματα από οποιονδήποτε». Annals of Physics 303, 2–30 (2003).

https://doi.org/10.1016/s0003-4916(02)00018-0

[10] Andrew M Steane. «Σφάλμα διόρθωσης κωδικών στην κβαντική θεωρία». Physical Review Letters 77, 793 (1996).

https: / / doi.org/ 10.1103 / PhysRevLett.77.793

[11] Gorjan Alagic και Christian Majenz. «Κβαντική μη ελατότητα και έλεγχος ταυτότητας». Στο Jonathan Katz and Hovav Shacham, editors, Advances in Cryptology – CRYPTO 2017. Σελίδες 310–341. Cham (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-63715-0_11

[12] Andris Ambainis, Jan Bouda, and Andreas Winter. «Αμετάβλητη κρυπτογράφηση κβαντικών πληροφοριών». Journal of Mathematical Physics 50, 042106 (2009).

https: / / doi.org/ 10.1063 / 1.3094756

[13] A. Broadbent και Sébastien Lord. "Μη κλωνοποιήσιμη κβαντική κρυπτογράφηση μέσω τυχαίων χρησμών". IACR Cryptol. ePrint Arch. 2019, 257 (2019).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2020.4

[14] Ντάνιελ Γκότεσμαν. "Μη κλωνοποιήσιμη κρυπτογράφηση". Quantum Info. Υπολογιστής. 3, 581–602 (2003).

https: / / doi.org/ 10.26421 / qic3.6-2

[15] Stefan Dziembowski, Krzysztof Pietrzak και Daniel Wichs. «Μη εύπλαστοι κωδικοί». J. ACM 65 (2018).

https: / / doi.org/ 10.1145 / 3178432

[16] Mihir Bellare, David Cash και Rachel Miller. «Η κρυπτογραφία είναι ασφαλής έναντι επιθέσεων και παραβίασης σχετικών κλειδιών». Στο Dong Hoon Lee and Xiaoyun Wang, συντάκτες, Advances in Cryptology – ASIACRYPT 2011. Σελίδες 486–503. Βερολίνο, Χαϊδελβέργη (2011). Springer Berlin Heidelberg.

[17] Mihir Bellare και David Cash. «Οι ψευδοτυχαίες λειτουργίες και οι μεταθέσεις είναι αποδεδειγμένα ασφαλείς έναντι επιθέσεων σχετικών κλειδιών». Στο Tal Rabin, εκδότης, Advances in Cryptology – CRYPTO 2010. Σελίδες 666–684. Βερολίνο, Χαϊδελβέργη (2010). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-14623-7_36

[18] Mihir Bellare και Tadayoshi Kohno. «Μια θεωρητική αντιμετώπιση επιθέσεων σχετικών κλειδιών: Rka-prps, rka-prfs και εφαρμογές». Στο Eli Biham, εκδότης, Advances in Cryptology — EUROCRYPT 2003. Σελίδες 491–506. Βερολίνο, Χαϊδελβέργη (2003). Springer Berlin Heidelberg.

https://doi.org/10.1007/3-540-39200-9_31

[19] Mihir Bellare, Kenneth G. Paterson και Susan Thomson. "Rka ασφάλεια πέρα από το γραμμικό φράγμα: Ibe, κρυπτογράφηση και υπογραφές". Στο Xiaoyun Wang και Kazue Sako, συντάκτες, Advances in Cryptology – ASIACRYPT 2012. Σελίδες 331–348. Βερολίνο, Χαϊδελβέργη (2012). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-34961-4_21

[20] Sebastian Faust, Krzysztof Pietrzak και Daniele Venturi. «Κυκλώματα με προστασία από παραβίαση: Πώς να ανταλλάξετε τη διαρροή με ανθεκτικότητα στην παραβίαση». Στο Luca Aceto, Monika Henzinger και Jiří Sgall, συντάκτες, Automata, Languages and Programming. Σελίδες 391–402. Βερολίνο, Χαϊδελβέργη (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-22006-7_33

[21] Rosario Gennaro, Anna Lysyanskaya, Tal Malkin, Silvio Micali και Tal Rabin. «Αλγοριθμική αδιάβροχη ασφάλεια (atp): Θεωρητικά θεμέλια για ασφάλεια έναντι παραβίασης υλικού». Στο Moni Naor, επιμέλεια, Theory of Cryptography. Σελίδες 258–277. Βερολίνο, Χαϊδελβέργη (2004). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-540-24638-1_15

[22] Vipul Goyal, Adam O'Neill και Vanishree Rao. «Συναρτήσεις ασφαλούς κατακερματισμού συσχετισμένης εισόδου». Στο Yuval Ishai, εκδότης, Theory of Cryptography. Σελίδες 182–200. Βερολίνο, Χαϊδελβέργη (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-19571-6_12

[23] Yuval Ishai, Manoj Prabhakaran, Amit Sahai και David Wagner. «Ιδιωτικά κυκλώματα ii: Διατήρηση μυστικών σε παραποιήσιμα κυκλώματα». Στο Serge Vaudenay, επιμελητής, Advances in Cryptology – EUROCRYPT 2006. Σελίδες 308–327. Βερολίνο, Χαϊδελβέργη (2006). Springer Berlin Heidelberg.

https: / / doi.org/ 10.1007 / 11761679_19

[24] Yael Tauman Kalai, Bhavana Kanukurthi και Amit Sahai. «Κρυπτογραφία με παραποιήσιμη και διαρροή μνήμης». Στο Phillip Rogaway, editor, Advances in Cryptology – CRYPTO 2011. Σελίδες 373–390. Βερολίνο, Χαϊδελβέργη (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_21

[25] Krzysztof Pietrzak. «Υποχώρος lwe». Στο Ronald Cramer, εκδότης, Theory of Cryptography. Σελίδες 548–563. Βερολίνο, Χαϊδελβέργη (2012). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-28914-9_31

[26] Τιάγκο Μπεργκαμάσκι. «Κώδικες ανίχνευσης χειρισμού Pauli και εφαρμογές στην κβαντική επικοινωνία μέσω αντιπάλων καναλιών» (2023). Διαθέσιμο στη διεύθυνση https://arxiv.org/abs/2304.06269.

arXiv: 2304.06269

[27] Divesh Aggarwal, Naresh Goud Boddu και Rahul Jain. «Κβαντικά ασφαλείς μη ελατός κώδικες στο μοντέλο διαίρεσης κατάστασης». IEEE Transactions on Information Theory (2023).

https: / / doi.org/ 10.1109 / TIT.2023.3328839

[28] Ρομάν Βερσίνιν. «Εισαγωγή στη μη ασυμπτωτική ανάλυση τυχαίων πινάκων» (2010). arXiv:1011.3027.

arXiv: 1011.3027

[29] Yinzheng Gu. «Ροπές τυχαίων πινάκων και συνάρτηση weingarten» (2013).

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

[30] Don Weingarten. «Ασυμπτωτική συμπεριφορά ολοκληρωμάτων ομάδας στο όριο της άπειρης κατάταξης». Journal of Mathematical Physics 19, 999–1001 (1978).

https: / / doi.org/ 10.1063 / 1.523807

[31] Benoît Collins. «Ροπές και συσσωρευτές πολυωνυμικών τυχαίων μεταβλητών σε ενιαίες ομάδες, το ολοκλήρωμα Itzykson-Zuber και η ελεύθερη πιθανότητα». International Mathematics Research Notices 2003, 953–982 (2003).

https: / / doi.org/ 10.1155 / S107379280320917X

[32] Benoı̂t Collins και Piotr Śniady. «Ενσωμάτωση με σεβασμό στο μέτρο Haar στην Ενιαία, Ορθογώνια και Συμπλεκτική Ομάδα». Communications in Mathematical Physics 264, 773–795 (2006). arXiv:math-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

arXiv: math-ph / 0402073

[33] Naresh Goud Boddu, Vipul Goyal, Rahul Jain και João Ribeiro. «Μη ελαττοί κώδικες διαχωρισμού και μυστικά σχήματα κοινής χρήσης για κβαντικά μηνύματα» (2023). arXiv:2308.06466.

arXiv: 2308.06466

Αναφέρεται από

[1] Thiago Bergamaschi, “Pauli Manipulation Detection Codes and Applications to Quantum Communication over Adversarial Channels”, arXiv: 2304.06269, (2023).

Οι παραπάνω αναφορές είναι από SAO / NASA ADS (τελευταία ενημέρωση επιτυχώς 2023-11-08 15:27:22). Η λίστα μπορεί να είναι ελλιπής, καθώς δεν παρέχουν όλοι οι εκδότες τα κατάλληλα και πλήρη στοιχεία αναφοράς.

Δεν ήταν δυνατή η λήψη Crossref αναφερόμενα δεδομένα κατά την τελευταία προσπάθεια 2023-11-08 15:27:21: Δεν ήταν δυνατή η λήψη των αναφερόμενων δεδομένων για το 10.22331 / q-2023-11-08-1178 από την Crossref. Αυτό είναι φυσιολογικό αν το DOI καταχωρήθηκε πρόσφατα.

Αυτό το Βιβλίο δημοσιεύεται στο Quantum στο πλαίσιο του Creative Commons Attribution 4.0 Διεθνής (CC BY 4.0) άδεια. Τα πνευματικά δικαιώματα παραμένουν στους κατόχους των πρωτότυπων δικαιωμάτων πνευματικής ιδιοκτησίας όπως οι δημιουργοί ή τα ιδρύματά τους

- SEO Powered Content & PR Distribution. Ενισχύστε σήμερα.

- PlatoData.Network Vertical Generative Ai. Ενδυναμώστε τον εαυτό σας. Πρόσβαση εδώ.

- PlatoAiStream. Web3 Intelligence. Ενισχύθηκε η γνώση. Πρόσβαση εδώ.

- PlatoESG. Ανθρακας, Cleantech, Ενέργεια, Περιβάλλον, Ηλιακός, Διαχείριση των αποβλήτων. Πρόσβαση εδώ.

- PlatoHealth. Ευφυΐα βιοτεχνολογίας και κλινικών δοκιμών. Πρόσβαση εδώ.

- πηγή: https://quantum-journal.org/papers/q-2023-11-08-1178/

- :έχει

- :είναι

- :δεν

- $UP

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- πάνω από

- ΠΕΡΙΛΗΨΗ

- πρόσβαση

- ACM

- ηθοποιία

- Ενέργειες

- Αδάμ

- προκαταβολές

- αντιφατική

- συνδέσεις

- κατά

- Aggarwal

- στοχεύουν

- Όλα

- Επίσης

- an

- ανάλυση

- και

- Ανδρέας

- κάθε

- εφαρμογές

- ΕΙΝΑΙ

- AS

- At

- Επιθέσεις

- απόπειρα

- Πιστοποίηση

- συγγραφέας

- συγγραφείς

- διαθέσιμος

- φράγμα

- BE

- ήταν

- συμπεριφορά

- Berlin

- Πέρα

- Διακοπή

- by

- CAN

- δυνατότητες

- περίπτωση

- Μετρητά

- προκαλούνται

- κανάλια

- Κλεισιμο

- κώδικες

- σχόλιο

- Κοινά

- Επικοινωνία

- Διαβιβάσεις

- πλήρης

- υπολογισμός

- υπολογιστή

- Εξετάστε

- θεωρούνται

- σταθερός

- κατασκευάσει

- δόμηση

- συνεχής

- πνευματική ιδιοκτησία

- θα μπορούσε να

- κρυπτο

- κρυπτογράφηση

- CSS

- Daniel

- ημερομηνία

- Δαβίδ

- Αποκρυπτογράφηση

- ανίχνευση

- Ανίχνευση

- συσκευή

- συζητήσουν

- Don

- κατά την διάρκεια

- συντάκτης

- συντάκτες

- κρυπτογράφηση

- σφάλμα

- υπάρχουν

- επεκτείνουν

- οικογένεια

- Για

- Ιδρύματα

- Δωρεάν

- από

- λειτουργία

- λειτουργίες

- General

- Δώστε

- Group

- υλικού

- Harvard

- χασίσι

- Οι κάτοχοι

- Πως

- Πώς να

- HTTPS

- Ταυτότητα

- IEEE

- if

- ii

- in

- Άπειρος

- πληροφορίες

- πληροφορίες

- κινήσει

- ιδρυμάτων

- ολοκλήρωμα

- ενδιαφέρον

- International

- Ιανουάριος

- το JavaScript

- Jonathan

- ημερολόγιο

- τήρηση

- kenneth

- γνωστός

- Γλώσσες

- Επίθετο

- Άδεια

- Υπήνεμος

- Βιβλιοθήκη

- Άδεια

- Μου αρέσει

- LIMIT

- Λιστα

- Χειρισμός

- μαθηματικός

- μαθηματικά

- Ενδέχεται..

- μέτρο

- Μνήμη

- μήνυμα

- μηνύματα

- Μυλωνάς

- μοντέλο

- μοντέλα

- Μηνας

- Mukherjee

- εθνικός

- Nguyen

- Όχι.

- κανονικός

- Νοέμβριος

- αποκτήσει

- of

- on

- ανοίξτε

- χειριστής

- φορείς

- or

- Οράκλες

- πρωτότυπο

- παραγωγή

- επί

- σελίδες

- Χαρτί

- Πέτρος

- phd

- φυσικός

- Φυσική

- Πλάτων

- Πληροφορία δεδομένων Plato

- Πλάτωνα δεδομένα

- Προγραμματισμός

- προστασία

- πρωτόκολλο

- αποδεικτώς

- παρέχουν

- παρέχεται

- δημοσιεύθηκε

- εκδότης

- Εκδότες

- Δημοσιεύσεις

- Quantum

- Κβαντικός υπολογιστής

- κβαντική διόρθωση σφάλματος

- κβαντικές πληροφορίες

- τυχαίος

- κατατάσσουν

- συνειδητοποίησα

- πρόσφατα

- μείωση

- αναφορές

- καταχωρηθεί

- λείψανα

- έρευνα

- σεβασμός

- περιορισμούς

- ανασκόπηση

- ROBERT

- εύρωστος

- ρωμαϊκή

- συστήματα

- έκταση

- Μυστικό

- μυστικά

- προστατευμένο περιβάλλον

- ασφάλεια

- σειρά

- μοιράζονται

- Σορ

- δείχνουν

- Υπογραφές

- παρόμοιες

- Singapore

- Μέγεθος

- έξυπνος

- μερικοί

- Stefan

- χώρος στο δίσκο

- αποθηκεύονται

- μελετημένος

- Μελέτη

- Επιτυχώς

- τέτοιος

- κατάλληλος

- Susan

- ανθεκτικός σε παραβίαση

- Τεχνολογίες

- ότι

- Η

- τους

- θεωρητικός

- θεωρία

- Εκεί.

- ΠΤΥΧΙΑΚΗ ΕΡΓΑΣΙΑ

- αυτό

- Τίτλος

- προς την

- πολύ

- τοπικός

- εμπόριο

- Συναλλαγές

- θεραπεία

- υπό

- πανεπιστήμιο

- ενημερώθηκε

- URL

- μεταχειρισμένος

- μέσω

- τόμος

- W

- θέλω

- ήταν

- we

- πότε

- Ποιό

- Χειμώνας

- με

- Εργασία

- θα

- έτος

- zephyrnet